Wstęp

Zarządzanie tożsamością to bardzo ważny element działania każdej organizacji. Polega ono głównie na tym, że każdemu z użytkowników nadaje się określony dostęp do zasobów i nadzoruje go. Dzięki temu można nadać danemu użytkownikowi dostęp do niezbędnych dla niego danych, należycie chroniąc przy tym dane wrażliwe.

Samo zarządzanie tożsamością często skracane jest do IAM, będące skrótem od angielskiego Identity and Access Management.

Z racji na to, że ludzie odchodzą ze swoich stanowisk, awansują lub zmieniają swoją rolę w organizacji, nie można jednorazowo nadać odpowiednich uprawnień użytkownikom – należy je kontrolować i dostosowywać w miarę potrzeb. Niezaktualizowane uprawnienia użytkowników mogą prowadzić do poważnych konsekwencji, np. wycieku wrażliwych informacji.

Źródło: https://pixabay.com/pl/photos/dane-bezpiecze%C5%84stwo-klawiatura-1590455/

Jednym z fundamentów zarządzania tożsamością jest to, że użytkownikowi nadawane są odpowiednie role w danej organizacji. Dzięki temu możemy kontrolować zakres widoczności plików dla każdego z użytkowników. W nadawaniu ról powinniśmy kierować się zasadą najmniejszych uprawnień (ang. least privilege) – czyli nadawania jedynie niezbędnych uprawnień dla każdego użytkownika, które pozwalają mu na wykonywanie w pełni swoich obowiązków służbowych.

Podstawą procesu zarządzania tożsamością są również: identyfikacja, uwierzytelnianie i autoryzacja.

Różnica między identyfikacją, uwierzytelnianiem i autoryzacją

Identyfikacja, uwierzytelnianie i autoryzacja to pojęcia bardzo związane z zarządzaniem tożsamością.

- Identyfikacja – stwierdzenie tego, za kogo dana osoba się podaje – np. za pomocą loginu, numeru PESEL lub adres e-mail.

- Uwierzytelnianie – zweryfikowanie tego, osoba próbująca uzyskać dostęp do zasobów jest tym, za kogo się podaje w procesie identyfikacji.

Uwierzytelniamy się za pomocą trzech mechanizmów:

- Coś, co wiesz – zazwyczaj będzie to połączenie pary login – hasło lub mail – hasło.

- Coś, czym jesteś – dane biometryczne, np. odcisk palca lub skan tęczówki.

- Coś, co masz – zazwyczaj fizyczny przedmiot. Przede wszystkim musi być unikalny – w innym przypadku takie uwierzytelnienie ma niewielki sens, bo nie daje nawet domniemania pewności o tym, że ktoś faktycznie jest tym, za kogo się podaje. Przykładem może klucz U2F (ang. Universal 2nd Factor), jakim jest popularny YubiKey.

Uwierzytelnianie bywa również nazywane autentykacją, co stanowi kalkę językową od angielskiego authentication. Dla purystów językowych jest to niepoprawne, lecz od dłuższego czasu znajduje się w mowie potocznej. Kluczowe, aby nie mylić tego stwierdzenia z autoryzacją.

- Autoryzacja – nadawanie dostępu do określonych zasobów dla uwierzytelnionych użytkowników. Autoryzacja następuje dopiero po uwierzytelnieniu, o czym warto pamiętać.

Te trzy zagadnienia stanowią podstawę dla dalszego rozumienia zarządzania tożsamością, ponieważ aby nadać komuś określone uprawnienia do zasobów musimy mieć pewność, że to na pewno jest konkretna osoba.

Źródło: https://pixabay.com/pl/illustrations/oko-irys-biometria-7173262/

Dwuetapowe uwierzytelnianie (2FA), czyli zwiększanie pewności o czyjejś tożsamości

Dwuetapowe uwierzytelnianie, zwane również dwuskładnikowym uwierzytelnianiem, to kolejny etap potwierdzania tożsamości. Często używany jest również skrót 2FA, pochodzący od angielskiego Two Factor Authentication.

Dzięki temu nawet po wycieku pary login – hasło lub adresu e-mail wraz z hashem hasła, atakujący nie będzie mógł od razu zalogować się na dane konto.

2FA dzielą się na cztery różne kategorie.

| Coś, czym jesteś | Coś, co masz | Coś, co wiesz | |

| Bardziej bezpieczne | Biometria | Fizyczny składnik (np. klucz U2F), kody z aplikacji generowane lokalnie | – |

| Mniej bezpieczne | – | Kod z SMS, kod z e-maila | Hasło, PIN |

Każda dodatkowa metoda uwierzytelniania jest podatna na atak lub obejście. Nie zmienia to faktu, że dodatkowy składnik w procesie uwierzytelniania jest zawsze czymś pożądanym.

Klucz U2F. Źródło: https://pixabay.com/pl/vectors/bezpieczny-klucz-google-3598222/

Odnośnie obchodzenia 2FA polecam dwa artykuły, które znajdują się w ostatnim akapicie.

Podsumowując temat dwuetapowego uwierzytelniania – należy pamiętać o tym, że nawet bardzo bezpieczny składnik jest na tyle dobry, na ile dobra jest jego implementacja 🙂

Zarządzanie tożsamością w praktyce

Single Sign-On (SSO)

Single Sign-On znacząco upraszcza proces zarządzania tożsamością. Polega ono na tym, że użytkownik otrzymuje dostęp do wielu zasobów, używając przy tym jednego zestawu poświadczeń (np. login – hasło). Dzięki temu eliminuje się konieczność wielokrotnego logowania, ponieważ za pomocą jednego konta możemy korzystać z potrzebnych zasobów, nie tylko z jednej aplikacji/lokalizacji.

Wybrane technologie wykorzystywane w SSO:

- SAML (Security Assertion Markup Language) – protokół pośredniczący w wymianie informacji o uwierzytelnieniu

- OpenID – standard zdecentralizowanego uwierzytelniania

- OAuth – otwarty standard wykorzystywany m.in. przez Google i Facebook

Przykłady takich rozwiązań:

- Okta – Single Sign-On

- Konto Microsoft

- Microsoft Active Directory

- Google SSO

- One Login

- Shibboleth

Bardzo często można korzystać z SSO, nie zdając sobie z tego sprawy – np. korzystając z microsoftowego OneDrive lub logując się domenowo na służbowym komputerze.

Niestety, SSO nie jest rozwiązaniem idealnym. Z SSO wiążą się również dość poważne zagrożenia:

- Wykorzystując przechwycone dane logowania do jednego konta, atakujący może zyskać dostęp do wielu zasobów.

- Wdrożenie SSO może być niezgodne z zasadą najmniejszych uprawnień. Może być również trudne do wdrożenia w organizacji.

- Mniejsza możliwość kontroli nad uwierzytelnionym użytkownikiem.

- Możliwość braku integracji SSO z niektórymi aplikacjami – szczególnie stworzonych na potrzeby konkretnej organizacji.

- Utrata dostępu do konta wiąże się z utratą dostępu do całego środowiska, w którym uwierzytelniano się w ten sposób.

- Przestój w możliwości uwierzytelniania się za pomocą SSO powoduje, że użytkownicy tracą dostęp do wielu aplikacji jednocześnie.

- Konieczność powierzenia uwierzytelniania stronie trzeciej, chyba że zastosujemy własną implementacje SSO.

W związku z powyższym warto przypomnieć o tym, że im lepszy sposób weryfikowania tożsamości, tym lepiej, dlatego tak ważne jest 2FA.

Biometria

Uwierzytelnianie z wykorzystaniem biometrii jest dość powszechnie wykorzystywane jako składnik dwuetapowego uwierzytelniania (np. podczas logowania do konta Microsoft). Stała się również standardem dla odblokowywania smartfonów – zarówno tych na Androidzie, jak i tych od Apple. Można się również spotkać z dostępem fizycznym (np. do budynku), który opiera się o biometrię – niektórzy testują takie zabezpieczenia w praktyce, np. pokazując czyjeś zdjęcie do kamery. Nie wolno jednak robić tego bez zgody właściciela budynku –wtargnięcie do takiego budynku grozi odpowiedzialnością z Art. 193 Kodeksu Karnego.

Źródło: https://pixabay.com/pl/illustrations/palec-odcisk-palca-bezpiecze%C5%84stwo-2081169/

Największe niebezpieczeństwa w procesie zarządzania tożsamością

Przede wszystkim, największym problemem jest kradzież tożsamości – zarówno tej prawdziwej, jak i cyfrowej. Skutki takiego działania mogą być tragiczne, ponieważ może być ciężko wykazać, że to nie my dokonaliśmy jakiegoś nieetycznego czynu.

W systemach komputerowych kradzież tożsamości zazwyczaj polega na uwierzytelnieniu się jako ktoś, kim się nie jest – co przeczy założeniom uwierzytelniania. Zazwyczaj polega to na wykorzystaniu składnika określanego jako „Coś, co wiesz”, ponieważ najprościej go złamać.

Studium przypadku – PIN-y do kart

Wszystkie kombinacje czterocyfrowych PIN-ów do kart debetowych to jedynie 10.000 kombinacji (10 do potęgi 4, ponieważ jako znak zawsze będzie jedna z 10 cyfr – od zera do dziewięciu).

Wszystkie kombinacje PIN-ów dostępne są tutaj. Plik waży jedynie 48.8KB 🙂

Jeżeli taki pin musielibyśmy złamać, na pewno uda nam się po 10 tysiącach prób. Zresztą, dobrze to widać na podstawie przypinek do rowerów z czterocyfrowi zamkami – ktoś dosyć cierpliwy po prostu odgadnie kombinacje. Niezależnie czy będzie to 6140, 2329 czy 7952 – taka kombinacja po prostu zostanie odgadnięta.

Źródło: https://pixabay.com/pl/photos/american-express-karty-kredyt-89024/

Niektóre banki pozwalają na korzystanie z 6-cyfrowych PIN-ów, lecz nie jest to powszechne. Powszechne jednak powinno być stosowanie odpowiedniego hasła.

Hasła

Bardzo często mówi się o odpowiedniej długości i złożoności hasła, więc nie będę o tym ponownie wspominał – należy po prostu wziąć sobie do serca i stosować.

Każdy hash hasła da się złamać w jakimś skończonym czasie. Należy jednak przy tym wspomnieć, że niektóre hashe łamie się w kilka sekund, a inne można łamać przez tydzień i dłużej. Warto, aby Twój hash hasła po prostu był nie do złamania w rozsądnym czasie – czyli stosował algorytm odporny na kolizje (np. MD5 czy SHA-1 nie są uznawane za bezpieczne, choć czasem znajdują zastosowanie). Ważne po stronie przechowującego hash hasła jest również stosowanie soli i pieprzu.

- Sól – dodawany przed hashowaniem ciąg losowych znaków. Powinien być inny dla każdego hashowanego hasła. Może być przechowywana w tej samej bazie co hash – nawet jeśli zostanie wykradziona, wygenerowany z jej pomocą hash będzie odporny na ataki z użyciem tak zwanych tęczowych tablic, które pozwalają na dość szybkie odgadnięcie pierwotnego ciągu znaków dla hashy, pochodzących od prostych haseł.

- Pieprz – dodawany przed hashowaniem ciąg tych samych znaków. Jest taki sam dla każdego hashowanego hasła. Musi być przechowywany w innej bazie niż hashe i sole – jego rola w odporności na ataki opiera się przede wszystkim tym, że z założenia jest tajny.

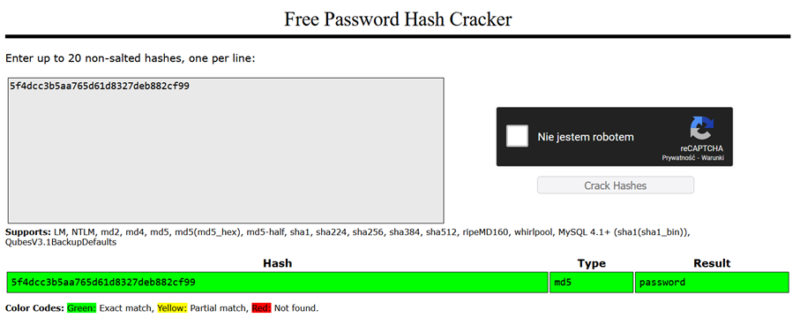

Praktyczny przykład

Dla fazy password funkcja skrótu MD5 to 5f4dcc3b5aa765d61d8327deb882cf99. Jeśli ten hash wpiszemy w CrackStation (https://crackstation.net/), to błyskawicznie pokaże nam się oryginalna fraza.

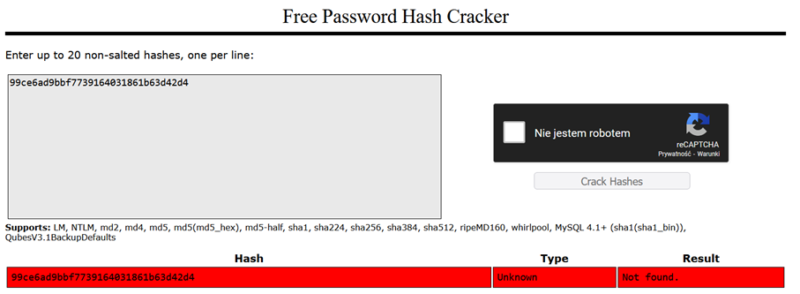

Jeśli jednak użyjemy soli, np.: hrj*#$J, wygenerowany hash będzie o wiele trudniejszy do złamania. Hash dla hasła i soli wygląda następująco: 99ce6ad9bbf7739164031861b63d42d4.

Taki hash będzie możliwy do złamania, lecz pomimo dodania tylko 6 losowych znaków jest już odporny na ataki w oparciu o mechanikę tęczowych tablic.

Dodanie pieprzu jeszcze bardziej utrudnia odwrócenie hasha – do odgadnięcia byłby kolejny, losowy ciąg znaków, który został użyty do generowania hasha.

Pomimo wszystkich starań, jako użytkownik nie mamy większej kontroli nad tym, jak przechowywane są nasze hasła. To dlatego ważne jest, aby hasło było silne – jeśli zostało odpowiednio przechowywane i jest silne, nawet po wycieku będzie trudne do odzyskania (lecz nie jest to niewykonalne).

Źródło: https://pixabay.com/pl/photos/polityka-prywatno%C5%9Bci-zablokowany-512760/

Phishing

Kolejne zagrożenie dla zarządzania tożsamością to phishing, ponieważ za jego pomocą można wykradać nie tylko dane logowania, ale również m.in. ciasteczka.

Najlepszą obroną przed phishingiem poza rozwiązaniami technicznymi jest edukacja użytkowników.

Źródło: https://pixabay.com/pl/photos/sztuczna-inteligencja-robot-ai-2167835/

Podglądanie, sniffing i keyloggery

Warto również nadmienić, że bezpieczeństwo samego procesu wpisywania hasła jest ważne. W wielu miejscach bagatelizowane jest to, że ktoś może podejrzeć wpisywane hasło lub PIN.

Czasami nawet nie musi podglądać.

Źródło: http://cctvdesign.online/wp-content/uploads/2015/01/worn_keypad-243×300.jpg

Kolejnym aspektem jest przechwytywanie danych logowania za pomocą keyloggera lub podsłuchując ruch sieciowy (tzw. sniffing). Oczywiście, wykorzystanie takich danych jest mocno penalizowane, lecz niektórzy cyberprzestępcy będą działać niezależnie od ewentualnej kary – np. północnokoreańscy hakerzy. Regulacje prawne nie będą skuteczne, jeśli ktoś za złamanie ich nie może ponieść jakiejkolwiek kary. Dlatego musimy maksymalnie zadbać o bezpieczeństwo od strony technicznej – działając oczywiście w zgodzie z przepisami i regulacjami.

Więcej o sniffingu i zagrożeniach z nim związanych można posłuchać tutaj: https://www.youtube.com/watch?v=2feV-DVU2U4

Podsumowanie

Zarządzanie tożsamością jest bardzo ważnym elementem działania organizacji, szczególnie jeśli posiada dużą ilość pracowników w wielu działach i o różnym poziomie dostępu do informacji. Remedium na to jest zasada najmniejszych uprawnień i dwuetapowe uwierzytelnianie, najlepiej z wykorzystaniem biometrii lub klucza U2F.

Zagrożenia dla zarządzania tożsamością są bardzo podobne do tych, jakie możemy napotkać na co dzień w cyberbezpieczeństwie. Należy przede wszystkim starać się o to, aby maksymalnie uniemożliwić działanie atakującym. Od każdego z nas zależy, jaką cyberprzestrzeń budujemy i jak mocno ułatwiamy pracę hakerom – dlatego warto powszechnie edukować o podstawach cyberbezpieczeństwa.

Pisał dla Was Oskar Klimczuk.

Przypisy

Obejście 2FA:

https://sekurak.pl/ominal-2fa-po-prostu-podajac-pusty-kod-glassdoor-com/

https://zaufanatrzeciastrona.pl/post/banalne-ominiecie-dwuskladnikowego-uwierzytelnienia-w-paypalu/

Źródła:

Uwierzytelnianie – https://pl.wikipedia.org/wiki/Uwierzytelnianie

PIN-y – https://github.com/FullTang/4-DigitPINs/blob/main/4digitPIN.txt

https://www.politykabezpieczenstwa.pl/pl/a/zarzadzanie-tozsamoscia-na-czym-polega