Trwający atak na łańcuch dostaw, który rzekomo zhakował 3CX, wykorzystuje podpisany cyfrowo i zmodyfikowany przez trojana wariant klienta stacjonarnego 3CX Voice over Internet Protocol (VOIP), aby atakować klientów firmy.

System telefoniczny 3CX jest używany przez ponad 600 000 firm na całym świecie i ma ponad 12 milionów użytkowników dziennie. 3CX to firma zajmująca się rozwojem systemu VoIP IPBX.

Klientami firmy są liczne znane firmy i instytucje, w tym American Express, Coca-Cola, McDonald’s, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA oraz brytyjska National Health Service (którzy opublikowali ostrzeżenie w czwartek).

Analitycy bezpieczeństwa z Sophos i CrowdStrike poinformowali, iż atakujący kierują swoje ataki na użytkowników systemu 3CX softphone z systemem Windows i macOS.

„Złośliwa aktywność obejmuje wysyłanie sygnałów do infrastruktury kontrolowanej przez aktorów, rozmieszczanie ładunków drugiego etapu oraz, w niewielkiej liczbie przypadków, działania praktyczne na klawiaturze” – powiedział zespół CrowdStrike ds. wywiadu o zagrożeniach.

„Najczęstszą zaobserwowaną do tej pory czynnością poeksploatacyjną jest odradzanie się interaktywnej powłoki poleceń” — ostrzegła również usługa Managed Detection and Response firmy Sophos.

Podczas gdy eksperci Sophos twierdzą, iż „nie mogą zweryfikować tego przypisania z dużą pewnością”, CrowdStrike uważa, iż atak został przeprowadzony przez organizację hakerską Labyrinth Collima, wspieraną przez rząd Korei Północnej. Twierdzenie CrowdStrike niepokoi wielu użytkowników 3CX, chociaż nie zostało jeszcze potwierdzone. Ostatnio takie niepokojące wieści o hakerstwie stały się iskrą: Linus Tech Tips zhakowany na YouTube

Wiadomo, iż zachowanie Labyrinth Collima pokrywa się z zachowaniem innych cyberprzestępców, takich jak Lazarus Group firmy Kaspersky, Covellite firmy Dragos, UNC4034 firmy Mandiant, Zinc firmy Microsoft i Nickel Academy firmy Secureworks.

Jak włamano się do 3CX podczas ataku na łańcuch dostaw?

W raportach opublikowanych w zeszły czwartek wieczorem, SentinelOne i Sophos ujawniły również, iż trojanizowany program komputerowy 3CX jest pobierany w ramach ataku na łańcuch dostaw.

SentinelOne nazwał ten atak na łańcuch dostaw „SmoothOperator”. Rozpoczyna się, gdy instalator MSI zostanie pobrany ze strony internetowej 3CX lub wydana zostanie aktualizacja aplikacji komputerowej, która została już skonfigurowana.

3CX zhakowany podczas ataku na łańcuch dostaw: Złośliwe pliki DLL są wyodrębniane podczas instalowania pliku MSI lub aktualizacji

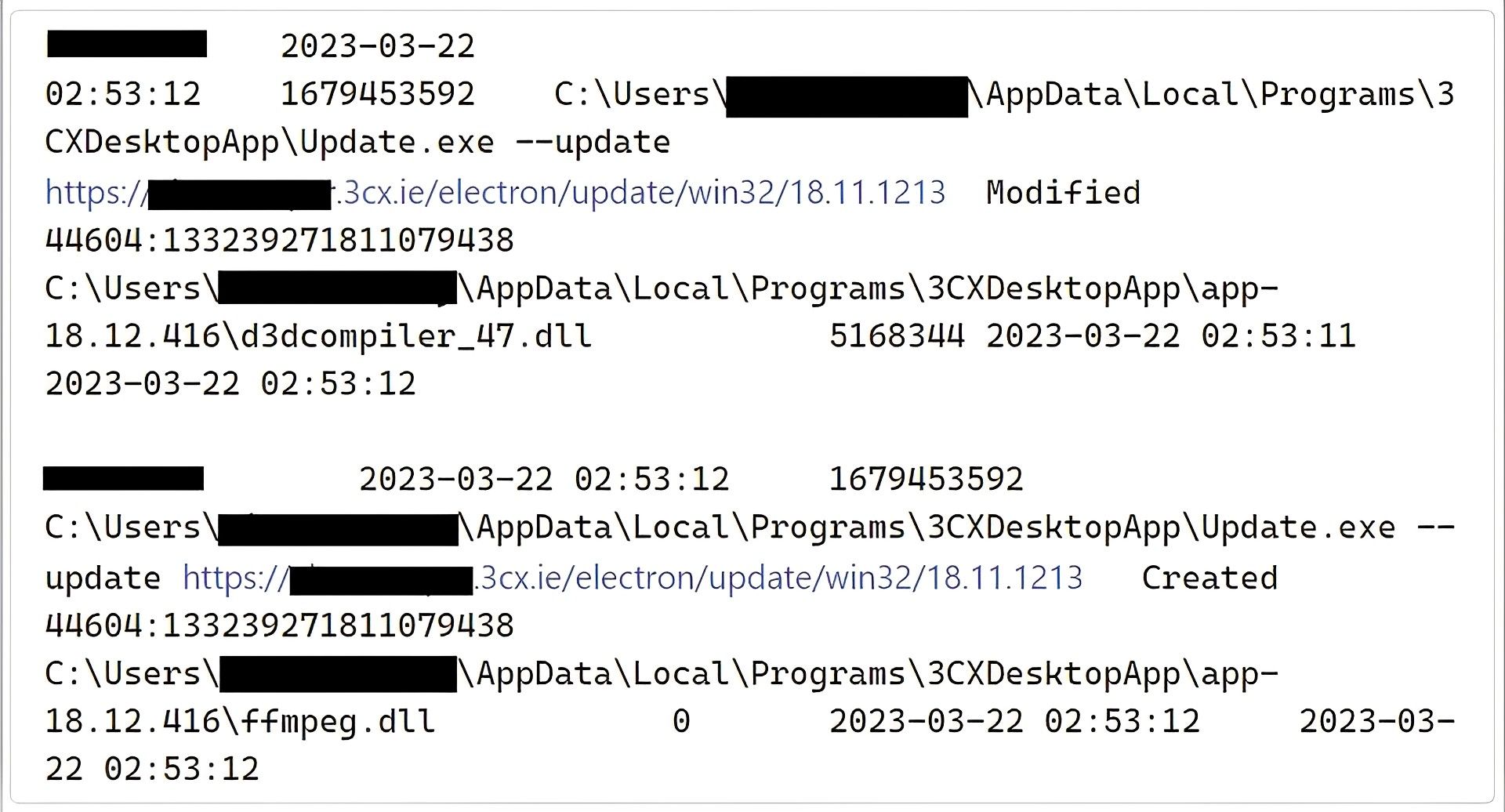

3CX zhakowany podczas ataku na łańcuch dostaw: Złośliwe pliki DLL są wyodrębniane podczas instalowania pliku MSI lub aktualizacjiZłośliwe pliki DLL ffmpeg.dll [VirusTotal] i d3dcompiler 47.dll [VirusTotal] są wyodrębniane podczas instalowania pliku MSI lub aktualizacji i są wykorzystywane do przeprowadzenia następnej fazy ataku.

Mimo iż złośliwa biblioteka DLL ffmpeg.dll zostanie załadowana z boku i wykorzystana do wyodrębnienia i odszyfrowania zaszyfrowanego ładunku z d3dcompiler 47.dll, Sophos zapewnia, iż plik wykonywalny 3CXDesktopApp.exe nie jest złośliwy.

Aby pobrać pliki ikon przechowywane w serwisie GitHub, które zawierają tekst zakodowany w formacie Base64 dołączony na końcu obrazów, zostanie wykonany ten zaszyfrowany kod powłoki z pliku d3dcompiler 47.dll.

Te ikony są przechowywane w repozytorium GitHub, co wskazuje, iż pierwsza ikona została opublikowana 7 grudnia 2022 r.

Według SentinelOne złośliwe oprogramowanie wykorzystuje te ciągi znaków Base64 do pobrania końcowego ładunku — nieznanej biblioteki DLL — która kradnie informacje z zainfekowanych urządzeń.

Profile użytkowników Chrome, Edge, Brave i Firefox mogą zawierać dane i dane uwierzytelniające, które to nowe złośliwe oprogramowanie może ukraść, a także informacje systemowe.

„W tej chwili nie możemy potwierdzić, iż instalator Mac jest podobnie zainfekowany trojanami. Nasze trwające dochodzenie obejmuje dodatkowe aplikacje, takie jak rozszerzenie Chrome, które mogą być również wykorzystywane do przeprowadzania ataków” – powiedział SentinelOne

Tymczasem dyrektor generalny 3CX, Nick Galea, stwierdził w poście na forum w czwartek rano, iż do programu 3CX Desktop zostało wstawione złośliwe oprogramowanie. Galea radzi wszystkim użytkownikom odinstalowanie aplikacji desktopowej i przejście w efekcie na klienta PWA.

„Jak wielu z was zauważyło, aplikacja 3CX DesktopApp zawiera złośliwe oprogramowanie. Wpływa na klienta Windows Electron dla klientów korzystających z aktualizacji 7. Zostało nam to zgłoszone wczoraj wieczorem i pracujemy nad aktualizacją aplikacji DesktopApp, którą wydamy w nadchodzących godzinach” Galea udostępniła na forach 3CX.