Cyberprzestępcy znaleźli nowy sposób na omijanie zabezpieczeń przedsiębiorstw! Podszywają się pod popularne platformy biznesowe – jak SharePoint, czy DocuSign – i masowo wysyłają fałszywe powiadomienia o „udostępnionych dokumentach”. Według najnowszych analiz Check Pointa w ciągu zaledwie 10 dni rozdystrybuowano ponad 40 000 wiadomości phishingowych, celując w 6 100 firm na całym świecie.

Wg specjalistów Check Pointa to, co czyni kampanię wyjątkowo groźną, to wykorzystanie infrastruktury Mimecast – a konkretnie funkcji bezpiecznego przepisywania linków. Cyberprzestępcy nie włamują się do Mimecasta, ale korzystają z jego reputacji, maskując złośliwe URL-e jako rzekomo zweryfikowane i bezpieczne. Dzięki temu fałszywe powiadomienia o dokumentach wyglądają niezwykle wiarygodnie i łatwo przechodzą przez filtry bezpieczeństwa.

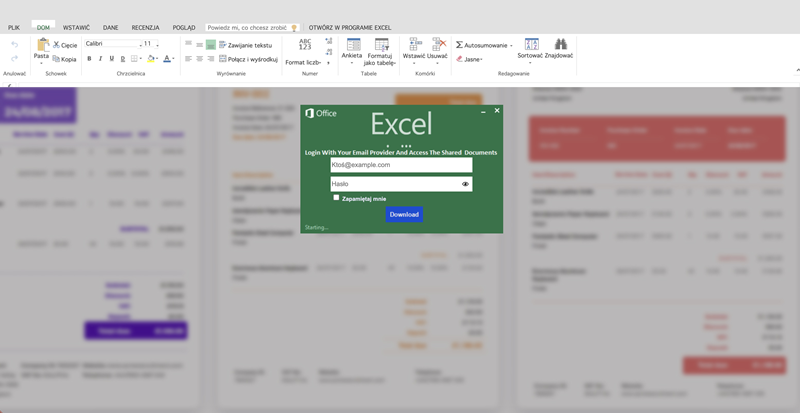

Atakujący – podszywając się pod SharePoint, DocuSign lub inne narzędzia biznesowe -starannie kopiując logotypy, układ wiadomości oraz charakterystyczne przyciski typu „Review Document”. Wykorzystują także sugestywne nazwy nadawców, takie jak „X via SharePoint (Online)” czy „eSignDoc via Y”, aby wiadomości wyglądały na autentyczne. Kliknięcie w taki e-mail prowadzi użytkownika do fałszywych stron logowania stylizowanych na Microsoft 365, gdzie przestępcy próbują przechwycić dane do firmowych kont. W jednej z odkrytych odmian ataku linki przechodzą dodatkowo przez usługi Bitdefender GravityZone i Intercom, co całkowicie ukrywa adekwatny adres phishingowy i praktycznie uniemożliwia użytkownikowi jego samodzielną weryfikację.

Bazując na danych telemetrycznych Harmony Email, Check Point wykazał, iż zdecydowana większość ataków (ponad 34 tys.) zrealizowana została w Stanach Zjednoczonych. Przeszło 4,5 tys. maili phishingowych rozprzestrzeniło się po europejskich firmach, a pozostałe wiadomości trafiły do podmiotów z Kanady, rejonu Azji i Pacyfiku, Australii i Bliskiego Wschodu. Najczęściej atakowano firmy z branży konsulingu, technologii, budownictwa i nieruchomości. Analitycy Check Point podkreślają, iż niemal ¾ wiadomości dotyczyło tematów finansowych – faktur, aktualizacji płatnośc, czy przekazów pieniężnych.

Atak otwierał furtkę do poufnych danych

Skutki udanego ataku mogą być dla firm wyjątkowo poważne. Przejęcie konta Microsoft 365 otwiera przestępcom dostęp do szerokiego zakresu wrażliwych zasobów. Jak wyjaśniają eksperci Check Pointa, c

yberprzestępcy mogą przeglądać systemy finansowe, faktury, dyspozycje przelewów czy dokumenty kadrowe, a także przejąć skrzynki mailowe kluczowych osób w organizacji. W praktyce umożliwia to prowadzenie dalszych oszustw, ataków typu Business Email Compromise, wyłudzania pieniędzy lub poufnych informacji, a choćby całkowite zakłócenie funkcjonowania przedsiębiorstwa. Atak, który zaczyna się od niewinnego kliknięcia w powiadomienie mógł przerodzić się w poważne naruszenie bezpieczeństwa biznesowego.

Firma Mimecast w sowim oświadczeniu podkreśla, iż nie doszło do żadnej luki – przestępcy jedynie nadużyli legalnej infrastruktury, jak robią to z wieloma zaufanymi domenami. Dostawca usług twierdzi, iż jego własne mechanizmy bezpieczeństwa wykrywają i blokują tego typu próby u klientów usługi.