Jak wdrożyć Listę Ostrzeżeń CERT Polska i zabezpieczyć pracowników przed zagrożeniami?

Statystyki w 2023 r. na podstawie Listy Ostrzeżeń

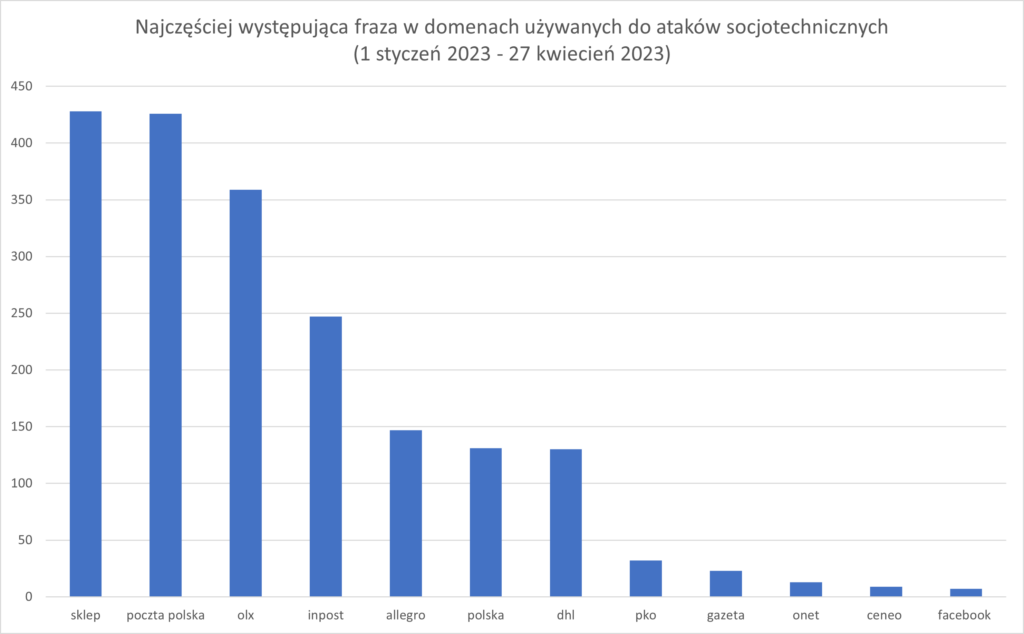

Od 1 stycznia do 27 kwietnia 2023 roku, przestępcy, aby wzbudzić zaufanie Internautów i spróbować na nowo zanurzyć się w oszustwach finansowych, najczęściej wykorzystywali wizerunek Poczty Polskiej, OLX, InPost, Allegro oraz DHL. Łącznie zarejestrowali w tym celu ponad 27 000 domen, które były używane do ataków socjotechnicznych, głównie z wykorzystaniem wizerunków sklepów internetowych oraz firm logistycznych.

Przestępstwa polegały głównie na podrobieniu strony internetowej instytucji publicznego zaufania bądź firmy prywatnej, podczas gdy celem nadrzędnym było wymuszenie danych logowania, kradzież środków pieniężnych za pośrednictwem szybkich płatności (BLIK, płatność kartą, przelew internetowy). Spośród zarejestrowanych domen użytych do przestępstw, sporządzaliśmy listę podmiotów, pod które najczęściej się podszywano:

Sporządzono na podstawie danych CERT Polska – ogólnopolskiej Listy Zagrożeń.

Aby przeciwdziałać podobnym oszustwom i zminimalizować ryzyko ataku, powstała tak zwana ogólnopolska Lista Zagrożeń.

Czym jest ów POLSKA LISTA OSTRZEŻEŃ?

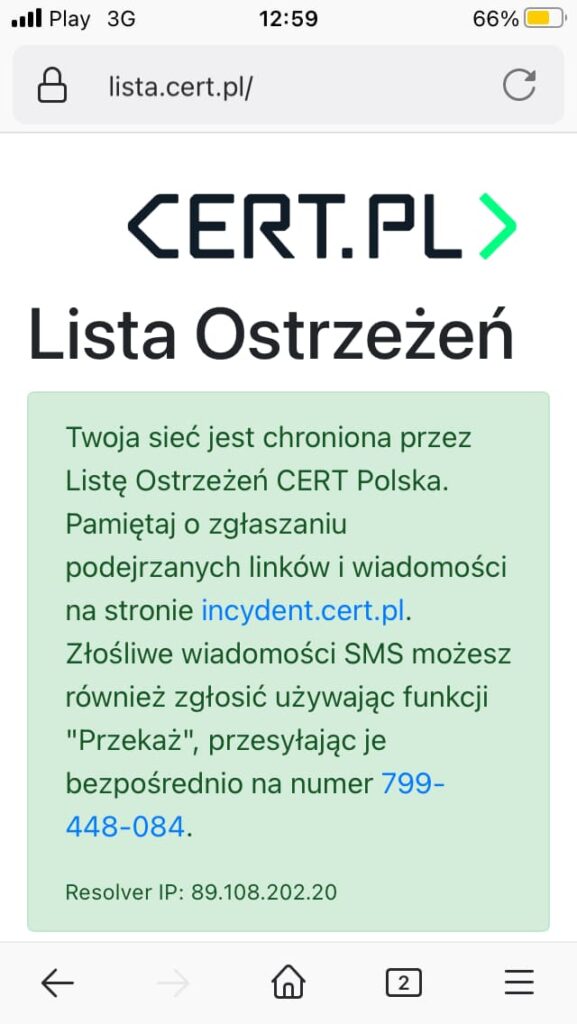

Pod adresem lista.cert.pl została udostępniona strona, na której możesz sprawdzić, czy Twój dostawca Internetu albo przedsiębiorstwo, wdrożyło listę złośliwych domen od CERT Polska, aby lepiej przeciwdziałać atakom socjotechnicznym i złośliwemu oprogramowaniu w pierwszej fazie ataku.

Lista Zagrożeń powstała na skutek lawinowego rozprzestrzeniania się cyberataków socjotechnicznych za sprawą lockdownu w roku 2020. Zapoczątkowało to masowe przechodzenie na tryb pracy zdalnej, czego konsekwencją było ustalenie wspólnego porozumienia największych operatorów telekomunikacyjnych w Polsce, którzy dołączyli do walki ze stronami internetowymi wyłudzającymi dane osobowe, dane uwierzytelniające do kont bankowych i serwisów społecznościowych.

Sojusz został podpisany pomiędzy ówcześnie istniejącym jeszcze Ministrem Cyfryzacji oraz Prezesem Urzędu Komunikacji Elektronicznej, Orange Polska S.A., Polkomtel Sp. z o.o., P4 Sp. z o.o., T-Mobile Polska S.A., a także Naukową i Akademicką Siecią Komputerową – Państwowym Instytutem Badawczym (NASK). Treść porozumienia została opublikowana na stronie Urzędu Komunikacji Elektronicznej.

Na jakie zagrożenia się narażasz, nie posiadając integracji z listą CERT Polska?

Przestępcy rozsyłają linki na portalach społecznościowych do podrobionych stron oraz wykupują reklamy w Google, aby dotrzeć do większej liczby użytkowników. Takie same linki URL (i skracane w usłudze np. bit.ly) nie mogą być skanowane pod kątem bezpieczeństwa przez operatorów w SMS-ach, które nie są szyfrowane. Dlatego brak integracji z taką listą niesie ze sobą następujące zagrożenia:

- Wejście na złośliwą stronę internetową.

- Narażenie pracownika i przedsiębiorstwa na straty finansowe.

- Wyłudzenie wrażliwych danych, takich jak: numery karty płatniczej, numeru PESEL, numeru telefonu, adresu e-mail i innych informacji osobistych.

- Kradzież danych logowania do systemu informatycznego w wyniku ataku socjotechnicznego.

Dlaczego warto wdrożyć Listę?

Dzięki społeczności internautów, którzy mogą zgłaszać próby oszustwa (SMSem na specjalny numer telefonu lub na stronie incydent.cert.pl), CERT Polska może aktualizować i udostępniać bazę adresów URL wszystkim zainteresowanym. Najbardziej korzystają na tym klienci indywidualni oraz klienci biznesowi usług telekomunikacyjnych, którzy wykorzystują Internet do pracy, łącząc się z siecią przez połączenie GSM/LTE (2G, 3G, 4G, 5G) i protokoły HTTP, HTTPS (WWW). Niestety Lista Zagrożeń nie działa dla protokołu komunikacyjnego, jakim jest SMS, MMS, ponieważ protokoły te, bardzo już stare, nigdy nie były projektowane z myślą o globalnym bezpieczeństwie.

Z listy zagrożeń korzystają producenci rozwiązań w chmurze i systemu bezpieczeństwa. Każde przedsiębiorstwo zatrudniające pracowników, bez dodatkowych kosztów, może wdrożyć w swoich systemach informatycznych blokowanie złośliwych domen z uwzględnieniem tzw. Listy Zagrożeń, aby w chronić użytkowników przed wyłudzaniem poufnych danych np. do systemu płatności online. Korzyści wynikające z używania Listy Zagrożeń są następujące:

- Lista jest dostępna bez żadnych opłat dla wszystkich.

- Aktualizacja złośliwych domen następuje co 5 minut.

- Zagrożenia z listy są zorientowane na ataki na użytkowników z Polski.

- Każdy może zgłosić podejrzaną stronę do zablokowania .

- Zgłoszenia oceniane są manualnie przez co najmniej dwóch analityków zagrożeń w CERT Polska.

- Z listy korzystają operatorzy komórkowi: Orange, Play, Plus, T-Mobile, chroniąc automatycznie wszystkich klientów.

- Z listy może skorzystać każda firma w Polsce i za granicą.

Jak sprawdzić, czy Twój komputer albo sieć, są chronione przez listę CERT Polska?

Przejdź na stronę https://lista.cert.pl i zaczekaj na wynik skanowania.

Rezultat będzie zależał od tego, czy używasz oryginalnych adresów IP serwerów DNS operatora telekomunikacyjnego. Przykładowo zmienione adresy serwerów DNS np. na Google (8.8.8.8, 8.8.4.4), niestety nie będą zabezpieczały użytkowników przed zagrożeniami z Listy CERT. o ile operator lub firma wdrożyły już to zabezpieczenie, to na telefonie komórkowym oraz na komputerze powinien pojawić się komunikat w kolorze zielonym:

Wdrożenie Listy Zagrożeń dla całej sieci komputerów:

Skupimy się na możliwych do zastosowania w większych sieciach metodach blokowania ruchu do złośliwych domen z wykorzystaniem listy CERT Polska. Wybór zależy od specyfikacji środowiska.

Opisywane poniżej w pierwszym punkcie blokowanie na poziomie routera czy firewall będzie skuteczne i najszybsze do zrealizowania, ponieważ bezpośrednio obejmuje całą sieć. Niestety ten proces może się znacząco różnić pomiędzy różnymi modelami czy choćby wersjami oprogramowania.

(1) Dodawanie listy do Pi-Hole

Dostępnych jest wiele różnych metod ochrony stacji roboczych w sieci lokalnej, ale jedną z podstawowych jest korzystanie z rozwiązania, które pozwoli zabezpieczyć pracowników w ich środowisku pracy na poziomie przeglądarki – czyli elementu ekosystemu, z którym spędzają najwięcej czasu.

W małych firmach jedną z najlepszych dostępnych opcji będzie lokalny DNS (w postaci Pi-hole), uruchomiony na budżetowym serwerze lub maszynie wirtualnej albo też Raspberry Pi. W większej skali i przy większej ilości urządzeń takie podejście nie ma zastosowania.

W mniej złożonych środowiskach firmowych sprawdzi się zwykły lokalny serwer DNS. Jego główną zaletą jest łatwość konfiguracji. Przykładem jest Pi-hole, który zainstalujemy jednym poleceniem. Pełna instrukcja instalacji została opisana w naszym artykule.

Dodanie listy ogranicza się do wejścia w zakładkę Adlists, podaniu adresu listy i kliknięcia Add. jeżeli w konfiguracji DHCP na routerze, jako primary DNS, podany jest adres serwera z Pi-hole, adresy z listy CERT Polska powinny być blokowane z natychmiastowym skutkiem. Pi-hole również posiada funkcjonalność serwera DHCP.

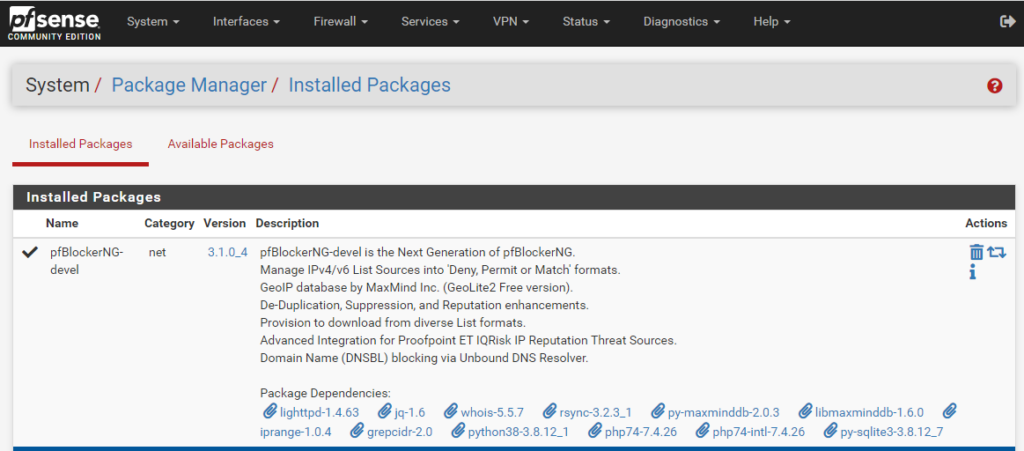

(2) Integracja listy z pfSense

To bardzo efektywny sposób przy założeniu, iż użytkownicy nie będą mogli zestawić połączenia VPN i w konsekwencji obejść lokalnych reguł.

Wykorzystamy pakiet pfBlockerNG, ponieważ umożliwia import listy domen do zablokowania, a to jest naszym celem. Wchodzimy w System -> Package Manager -> Available Packages i instalujemy pakiet widoczny na poniższym zrzucie.

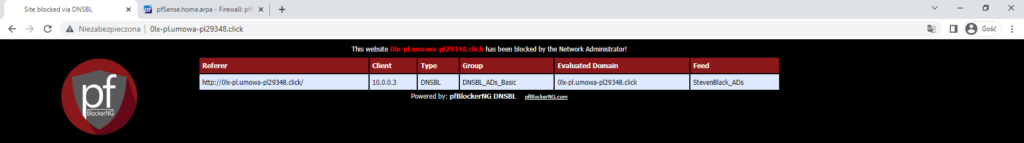

Po wejściu w Firewall -> pfBlockerNG przechodzimy przez konfigurator z użyciem domyślnych ustawień, jakie są proponowane. I w teorii to już wystarczy, wiele domen z listy CERT Polska znajduje się na liście StevenBlack.

Możemy jednak dodać tę listę, wchodząc w zakładkę IP i IPv4. Klikamy Add, uzupełniamy nazwę listy i podajemy jej adres (https://hole.cert.pl/domains/domains.txt). Jako Action wybieramy Deny Outbound z częstotliwością aktualizacji listy Update Frequency np. co godzinę Every hour. Lista zostanie dodana do systemu po pewnym czasie, ale możemy wymusić aktualizację w zakładce Update przyciskiem Run. Historię blokad możemy sprawdzimy wchodząc w Reports.

(3) Lista CERT Polska dla Mikrotik RouterOS

W przypadku MikroTik nie ma możliwości „natywnego” uruchomienia podobnego narzędzia jak opisywane powyżej. Może do tego posłużyć niewielki skrypt, który to wykonuje. Potrzebny będzie serwer WWW (wystarczy w sieci lokalnej), z którego router każdego dnia pobierze zaktualizowaną listę reguł do dodania.

Na serwerze WWW dodajemy skrypt routeros.sh:

W terminalu routera wykonujemy:

To polecenie dodaje skrypt o nazwie GetScript pobierający kolejny skrypt add.rsc z instrukcjami przypisania statycznych adresów rozwiązywania DNS. Usuwa też istniejące rekordy, ponieważ próba dodania identycznego wpisu zakończy się błędem failure: entry already exists.

Ustawiamy możliwość wykonania skryptu na serwerze WWW:

Pobiera on listę domen i z użyciem sed odpowiednio formatuje zawartość, aby wynikowy plik mógł być użyty jako skrypt dla RouterOS. Dodatkowo musimy dodać zadanie cron:

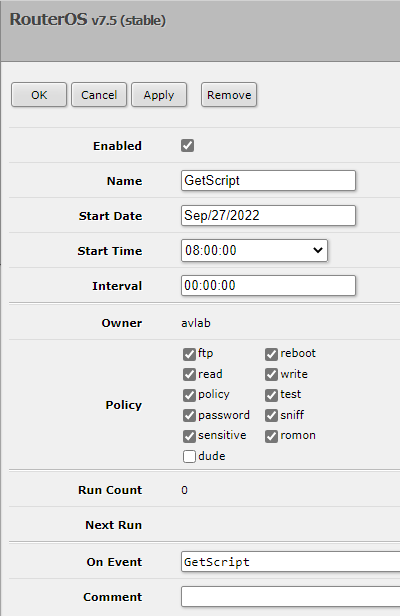

W RouterOS w menu System -> Scheduler dodajemy następujące dane:

Za pierwszym razem możemy wykonać skrypt manualnie, aby nie czekać do 8:00 następnego dnia. Harmonogram wykonywania można dowolnie ustawić.

Przedstawiona metoda nie jest najlepsza, ponieważ może obciążyć urządzenie, dlatego warto, aby doświadczony administrator monitorował router przez kilka dni. Pomimo iż RouterOS zapewnia szerokie możliwości dostosowania, kwestię masowego blokowania dostępu lepiej rozwiązać na lokalnym serwerze DNS, korzystając z innych sposobów.

W tej metodzie sposób obsługi domen jest prawidłowy. Dodając statyczne wpisy do DNS, sprawiamy, iż użytkownik po wejściu na zablokowaną domenę, nie będzie mógł się z nią połączyć, ponieważ DNS rozwiąże jej adres na 127.0.0.1. Zamiast localhost możemy ustawić inny lokalny adres z odpowiednią treścią, aby np. użytkownik dowiedział się, iż próbował odwiedzić złośliwą witrynę i skorzystał z edukacyjnego poradnika firmowego.

(4) Lista Zagrożeń w Active Directory

Active Directory do działania wymaga serwera DNS, dlatego na jego poziomie możemy uniemożliwić połączenie do danej domeny. W praktyce należy stworzyć nowy forward lookup zone (strefa wyszukiwania wprzód), ale nie mamy wtedy możliwości łatwego importu listy domen do zablokowania, trzeba wykorzystać skrypt PowerShell z poleceniem dnscmd. Pierwszym krokiem będzie ustalenie nazwy maszyny z Active Directory. Wystarczy uruchomić Wiersz polecenia i wykonać polecenie hostname.

Następnie w dowolnym folderze tworzymy plik, np. run.bat:

Dodajemy do Harmonogramu zadań, aby uruchamiał ten skrypt każdego dnia o dowolnej godzinie. Z kolei na serwerze WWW dodamy kolejny skrypt pobierający listę CERT Polska i formatujący każdą linię do postaci:

Realizacja może wyglądać w ten sposób, analogicznie do poprzedniego przykładu dla RouterOS:

Nadajemy skryptowi prawa wykonania (chmod +x) oraz dodajemy zadanie cron, które codziennie uruchomi ten skrypt. Ta metoda sprawia, iż serwer DNS nie rozwiąże podanej domeny na żaden adres IP, co ostatecznie uniemożliwi do niej dostęp.

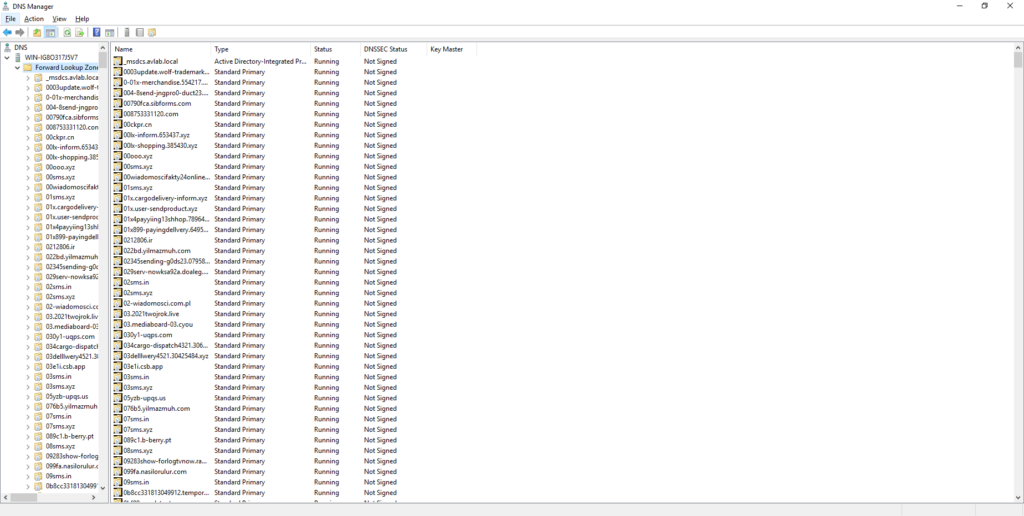

Zablokowane domeny widoczne w DNS Manager.

Zablokowane domeny widoczne w DNS Manager.

(5) Konfiguracja Listy w Zasadach Grupy dla Google Chrome Enterprise

Inną opcją jest skorzystanie z przeglądarki Chrome dedykowanej dla środowisk zarządzanych. Pierwszym krokiem będzie pobranie i wypakowanie archiwów ZIP zawierających potrzebne składniki:

Wypakowujemy oba archiwa i w Group Policy Management tworzymy nową politykę. Klikamy nowy obiekt prawym przyciskiem myszy i wybieramy Edit… Zostanie otwarte okno Group Policy Management Editor, gdzie wybieramy Computer Configuration -> Policies -> Administrative Templates i klikamy tę pozycję prawym przyciskiem myszy, wybierając Add/Remove Templates. Wskazujemy szablon chrome.adm z folderu windows\adm\en-US (wypakowany z pliku policy_templates.zip).

Po tej operacji pozostaje jeszcze wejść w Computer Configuration -> Policies -> Administrative Templates -> Classic Administrative Templates (ADM) -> Google -> Google Chrome -> Extensions.

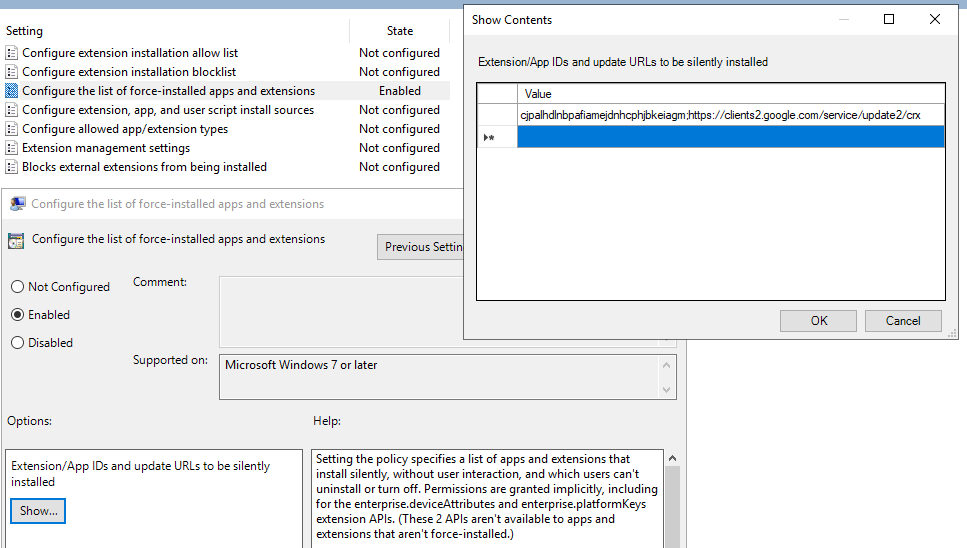

Aktywujemy opcję Configure the list of force-installed apps and extensions.

Klikamy jeszcze przycisk Show…, gdzie wklejamy ciąg:

Pierwsza część to identyfikator rozszerzenia uBlock Origin w Chrome Web Store, z kolei widoczny adres URL służy m.in. do aktualizowania rozszerzenia.

Możemy też ustawić inne polityki, np. zablokować tryb incognito czy wymusić czyszczenie danych przeglądania przy zamykaniu przeglądarki (i wiele innych ustawień związanych z samym bezpieczeństwem). Łatwość centralnego zarządzania to ogromna zaleta Active Directory.

Teraz wymuszamy instalację (np. zgodnie z tym opisem) prekonfigurowanej przeglądarki Chrome na hostach w domenie. Wskazujemy wszystkie pliki MSI z udostępnionego folderu Installers. Po zakończeniu procesu może być konieczne wykonanie gpupdate /force.

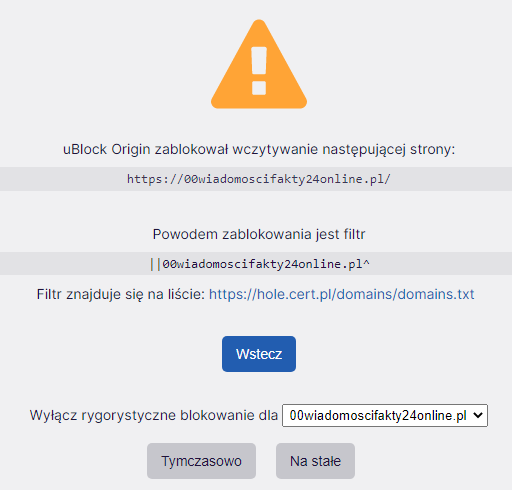

Nie możemy globalnie wdrożyć do tego rozszerzenia listy CERT Polska, natomiast zawarte domyślnie w uBlock Origin listy potrafią skutecznie chronić przed odwiedzeniem złośliwej witryny. jeżeli jednak zależy nam na dodaniu listy, wystarczy wejść w panel sterowania rozszerzenia (ikona kół zębatych na dole, pierwsza od prawej), potem Lista filtrów i wybrać Importuj. Wklejamy adres https://hole.cert.pl/domains/domains.txt i klikamy przycisk Zastosuj zmiany.

(6) Zasady grupy i Firefox ESR

Schemat jest podobny jak w przypadku Google Chrome. Ze strony pobieramy wersję MSI instalatora i standardowo wymuszamy instalację tej przeglądarki w domenie. Pobieramy również szablony GPO z GitHub’a Mozilli jako najnowsze wydanie. Z wypakowanego archiwum przenosimy:

- windows\firefox.admx do C:\Windows\PolicyDefinitions

- windows\en-US\firefox.adml do C:\Windows\PolicyDefinitions\en-US

Następnie w Group Policy Management tworzymy nowy Group Policy Object.

Wybieramy edycję obiektu i w nowym oknie przechodzimy do Computer Configuration -> Policies -> Administrative Templates -> Firefox -> Extensions.

Aktywujemy politykę Extensions to install i po kliknięciu Show… wklejamy adres do pliku XPI rozszerzenia uBlock Origin (Pobierz plik). Na koniec wykonujemy gpupdate /force.

(7) Lista CERT Polska w rozwiązaniach bezpieczeństwa

Podobną konfigurację dzięki linku https://hole.cert.pl/domains/domains.txt możesz dokonać w rozwiązaniach bezpieczeństwa typu UTM, Next-Gen Firewall np. Fortinet. Lista Ostrzeżeń jest wykorzystywana także w polskim rozwiązaniu antywirusowym marki Arcabit oraz mks_vir.

Podsumowanie

Każdy może zgłosić stronę, która potencjalnie wyłudza dane osobowe, dane uwierzytelniające do kont bankowych lub serwisów społecznościowych, dzięki formularza dostępnego na https://incydent.cert.pl. W przypadku, gdy źródłem podejrzanej strony jest wiadomość SMS, zachęcamy do przesłania jej na numer 799-448-084, wykorzystując funkcję „przekaż”, „kopiuj” albo „udostępnij”. Zgłoszenie trafi bezpośrednio do analityków, którzy zdecydują o dopisaniu podejrzanej domeny do listy ostrzeżeń.

Lista ostrzeżeń zawierająca wykaz witryn stanowiących zagrożenie dostępna jest jako następujące pliki: