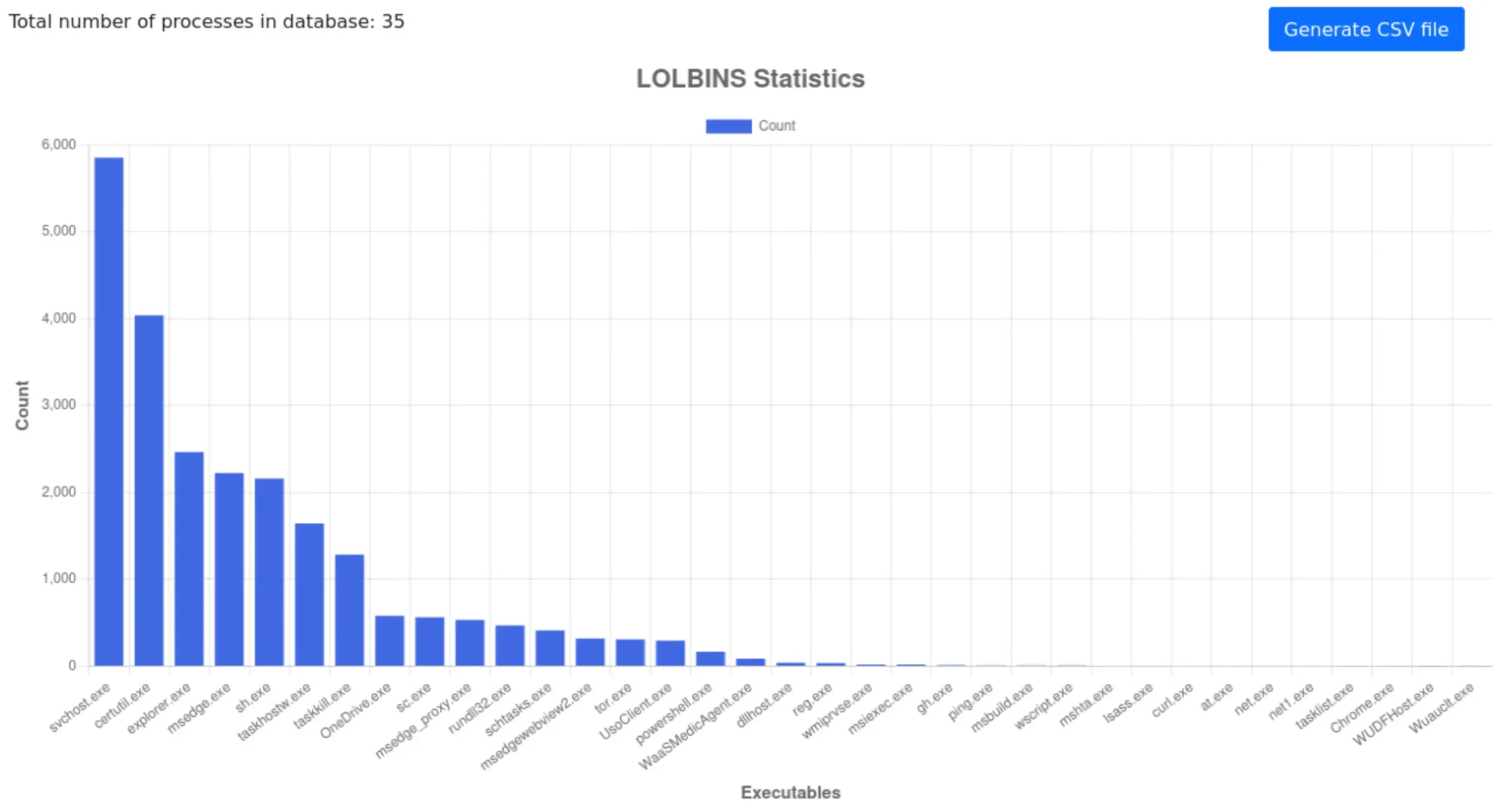

Początek roku 2026 wcale nie był spokojny biorąc pod uwagę liczbę i skuteczność cyberataków. W dalszym ciągu obserwujemy eskalację ataków z użyciem malware, które w tej chwili coraz rzadziej opierają się na dropperach, a coraz częściej wykorzystują legalne komponenty systemu, złożone łańcuchy TTP oraz mechanizmy unikania detekcji. Konsekwencją takiego ataku może być jego detekcja przez rozwiązanie bezpieczeństwa dopiero na etapie uruchomienia, analizy w pamięci RAM lub podczas skanowania komunikacji z serwerem Command and Control (etap Runtime Defense zwany też jako Post-Execution). Zauważamy, iż niektóre próbki ograniczają się wyłącznie do ruchu HTTPS i do legalnych chmur, co opóźnia wykrywanie payloadu poprzez wykorzystywanie wielu tzw. LOLBins (legalnych narzędzi w Windows) w łańcuchu infekowania stacji roboczej.

Styczniowa edycja AVLab Advanced In-The-Wild Malware Test 2026, pierwsza edycja w tym roku, została przygotowana dla ujawniania pełnych kontekstów ataków, o których wspominamy powyżej. Test koncentruje się na odwzorowania rzeczywistego zachowania zagrożeń obserwowanych w środowiskach produkcyjnych. W całym poprzednim miesiącu, nieprzerwanie, bo tak długo trwa test, kontynuujemy testowanie oparte na zapisywaniu pełnych incydentów: od punktu wejścia ataku, poprzez nadużycia LOLBins, eskalację działań w systemie, aż po komunikację z C&C i utrzymanie dostępu.

Jednym z głównych celów tego badania jest określenie, czy testowane rozwiązanie było w stanie zablokować zagrożenie, a jeżeli tak, to na jakim etapie całego łańcucha incydentu to nastąpiło.

Automatycznie analizujemy, czy decyzja została podjęta już na poziomie warstwy webowej w trakcie pobierania pliku (Web-Layer Protection), czy dopiero w czasie działania malware w systemie, gdy uruchamiane są kolejne techniki TTP (Runtime Defense) według schematów MITRE.

Równie istotne jest ustalenie, co dokładnie zdążyło wydarzyć się w systemie przed reakcją obronną: jakie procesy zostały uruchomione, czy doszło do modyfikacji rejestru lub plików, czy pojawiły się próby komunikacji z infrastrukturą C&C oraz czy wymagane były podniesione uprawnienia dla próbki malware.

Uzupełniającym, ale również ważnym elementem badania, jest etap remediacji, czyli naprawy. W jego ramach mierzymy tzw. parametr Remediation Time, czyli czas potrzebny na pełne usunięcie zagrożenia oraz cofnięcie zmian w systemie od momentu wejścia zagrożenia do systemu. Parametr ten pokazuje nie tylko zdolność do detekcji, ale także realną skuteczność przywracania systemu do stanu sprzed incydentu.

Advanced In-The-Wild Malware Test

Zmiany w teście od stycznia 2026

Od stycznia 2026 wprowadzamy istotne zmiany w metodologii Advanced In-The-Wild Malware Test. Przede wszystkim podnosimy próg certyfikacji z 99% do 99,6%, co bezpośrednio zwiększa wymagania wobec testowanych rozwiązań i lepiej odzwierciedla realne oczekiwania rynkowe (przeczytaj, dlaczego to robimy).

Wyniki ze stycznia 2026 (runda 1/6, 2026)

W styczniowej edycji testowaliśmy zwykle z użyciem standardowych konfiguracjach, chyba iż poniżej opis konfiguracji stanowi inaczej – i często tak jest w szczególności w rozwiązaniach biznesowych.

Z nowości, jakie dodaliśmy, to rozwiązanie Elastic Defend z EDR (Endpoint Detection and Response) z konfiguracją raczej standardową, ale z dodatkowymi alertami, które możemy wyłapywać oraz przetwarzać na dowody detekcji czegoś szkodliwego w systemie. Produkt wykorzystuje uczenie maszynowe i analizę behawioralną do wykrywania i powstrzymywania zagrożeń (malware, ransomware). Jest zintegrowane z Elastic Stack, co umożliwia scentralizowane monitorowanie zdarzeń bezpieczeństwa.

Drugą zmianą jest przetestowanie rozwiązania Trinetra Endpoint Protection – jest to platforma ochrony stacji końcowych opracowana przez Centre for Development of Telematics (C-DOT), autonomiczne centrum R&d telekomunikacji rządu Indii. Rozwiązanie jest przeznaczone dla środowisk korporacyjnych, administracji publicznej oraz sektorów strategicznych. System wykorzystuje analitykę wspieraną AI oraz wielowarstwową ochronę do monitorowania endpointów, wykrywania podatności, identyfikowania anomalii i wspierania działań naprawczych. Zapewnia centralną konsolę i widoczność ataków, ochronę przed ransomware, malware, atakami fileless, zero-day oraz zagrożeniami wewnętrznymi.

Dodatkowo każde rozwiązanie miało jak zwykle dostęp do Internetu, czyli mechanizmy analizy i kontroli pobieranych plików są zawsze aktywne. Takie podejście pozwala ocenić realne zachowanie rozwiązań w codziennym scenariuszu pracy systemu.

Można powiedzieć, iż obserwujemy wyraźne różnice w strategiach ochrony poszczególnych rozwiązań, które biorą udział w teście. Część produktów podejmowała decyzję już na etapie pobierania pliku, inne dopuszczały jego uruchomienie i reagowały dopiero po wystąpieniu konkretnych symptomów złośliwej aktywności, takich jak komunikacja z serwerami C&C (używane przez cyberprzestępców do sterowania zainfekowanymi urządzeniami), modyfikacje rejestru czy operacje na plikach tymczasowych.

W badaniach Advanced In-The-Wild Malware Test koncentrujemy się na zagrożeniach dostarczanych bezpośrednio z Internetu. Tutaj chcemy zwrócić uwagę czytelnikom, iż wyniki nie zawsze muszą być tożsame z efektywnością ochrony w przypadku innych wektorów infekcji, takich jak poczta elektroniczna, nośniki przenośne czy zasoby sieciowe.

Tak czy inaczej każdy przypadek braku blokady zostaje udokumentowany (logi, screeny) i przekazany na życzenie producentowi w formie szczegółowego raportu technicznego.

Opis konfiguracji rozwiązań, które testowaliśmy

Analizie poddano kilkanaście rozwiązań zabezpieczających system Windows, obejmujących zarówno segment konsumencki, jak i biznesowy. Testowane produkty prezentowały zróżnicowane modele detekcji, bo od klasycznych mechanizmów opartych na sygnaturach po rozbudowane platformy EDR-XDR, wykorzystujące analizę behawioralną oraz wsparcie chmury.

Konfiguracja środowiska - podstawowe informacje

Jakich ustawień używamy?

Podczas testów uruchamiamy wszystkie dostępne moduły odpowiedzialne za ochronę, w tym:

- skanowanie w czasie rzeczywistym,

- mechanizmy reputacyjne i analitykę w chmurze,

- kontrolę ruchu sieciowego,

- analizę behawioralną,

- moduły EDR-XDR,

- jeśli to możliwe dedykowane rozszerzenie ochronne do przeglądarki, które odgrywa kluczową rolę w blokowaniu zagrożeń pochodzących z Internetu.

Próbki typu PUP/PUA

Choć w testach nie wykorzystujemy próbek typu PUP/PUA (czyli aplikacji potencjalnie niepożądanych, ale niekoniecznie złośliwych), rekomendujemy włączenie ochrony także przed tego rodzaju oprogramowaniem. Funkcja ta pozwala blokować aplikacje ingerujące w działanie systemu lub przeglądarki, choćby jeżeli nie są traktowane jako klasyczne malware. We wszystkich testowanych produktach zawsze aktywujemy opcję ochrony przed PUP/PUA.

Transparentność

Domyślne ustawienia większości rozwiązań są solidne, jednak nie zawsze zapewniają maksymalny poziom ochrony. Dlatego informujemy o każdej zmianie konfiguracji produktu, zarówno tych zwiększających poziom zabezpieczeń, jak i tych wynikających bezpośrednio z zaleceń producentów. Warto zaznaczyć, iż część narzędzi nie udostępnia dodatkowych opcji, więc nie zawsze istnieje potrzeba lub możliwość modyfikacji ustawień.

Reakcja na incydenty i logowanie zdarzeń

Każdy produkt konfigurujemy tak, aby jeżeli tylko pozwalają na to jego możliwości automatycznie reagował na zagrożenia: blokował podejrzane działanie, usuwał szkodliwe pliki lub przywracał zmodyfikowane elementy systemu. Wszystkie te operacje są szczegółowo rejestrowane i analizowane naszym dedykowanym oprogramowaniem, które pozwala korelować zdarzenia takie jak blokady plików, izolowanie procesów czy czyszczenie wpisów rejestru.

Rozwiązania klasy Enterprise

Elastic Defend + EDR

All Shields on Prevent mode + Attack surface reduction Enabled + collect all Events from workstation

Emsisoft Enterprise Security + EDR

Default settings + automatic PUP repair + EDR + Rollback + browser protection

mks_vir Endpoint Security + EDR

Extended http/https scanning enabled + browser protection + EDR

ThreatDown Endpoint Protection + EDR

Default settings + browser protection + EDR

Trinetra Endpoint Protection (C-DOT)

Default settings + browser protection

WatchGuard Endpoint Security

Default settings + browser protection

Rozwiązania dla konsumentów i małych firm

Avast Free Antivirus

Default settings + automatic PUP repair + browser protection

Bitdefender Total Security

Default settings + browser protection

Eset Smart Security

Default settings + browser protection

F-Secure Total

Default settings + browser protectionMalwarebytes Premium

Default settings + browser protection

Microsoft Defender

Default settings (does not integrate with Firefox)

Norton Antivirus Plus

Default settings + browser protection

Trend Micro Internet Security

Default settings + browser protection

Webroot Antivirus

Default settings + browser protection

W styczniowej edycji zaobserwowaliśmy lekką poprawę skuteczności na etapie przed-uruchomieniowym u wszystkich producentów. W dużej mierze było to związane z obecnością zagrożeń ewolucyjnych, opartych na znanych rodzinach malware, które łatwiej identyfikować już na poziomie warstwy webowej przy czym przez cały czas są to nowe zagrożenia w naszej bazie, ponieważ nigdy nie testujemy na dwóch identycznych próbkach (zobacz metodologię w sekcji dobór próbek malware do testu).

Advanced In-The-Wild Malware Test

Advanced In-The-Wild Malware Test

W ciągu roku realizowanych jest sześć edycji testu, których wyniki składają się na roczne zestawienie skuteczności rozwiązań ochronnych. Każda edycja obejmuje produkty przeznaczone zarówno dla użytkowników domowych, jak i środowisk firmowych, a ocena prowadzona jest w oparciu o pełny przebieg rzeczywistego ataku.

Analiza koncentruje się na trzech uzupełniających się fazach:

Web-Layer Protection (Pre-Execution) – sprawdzamy, czy rozwiązanie potrafi zablokować zagrożenie jeszcze przed jego uruchomieniem m.in. na poziomie warstwy webowej, podczas pobierania pliku lub przy pierwszej próbie dostępu do złośliwego zasobu.

Runtime Defense (Post-Execution) – oceniamy reakcję produktu w momencie, gdy kod zostanie już uruchomiony w systemie. Ten etap odzwierciedla scenariusze 0-day, ataki fileless w pamięci, w których kluczową rolę odgrywa ochrona w czasie działania.

Remediation Time – mierzymy czas oraz skuteczność pełnej reakcji na incydent, obejmującej neutralizację zagrożenia i cofnięcie zmian w systemie. Parametr ten pokazuje, jak efektywnie rozwiązanie potrafi przywrócić system do stanu sprzed infekcji.

Cały test pozwala ocenić, jak produkty reagują na aktualne techniki ataków – zarówno w scenariuszach masowych, jak i bardziej ukierunkowanych. Równolegle zbierana telemetria dostarcza danych do analizy bieżącego krajobrazu zagrożeń, obejmuje nowe wektory infekcji, sposoby omijania zabezpieczeń oraz zmiany w TTP stosowanych przez cyberprzestępców.

O AVLab Cybersecurity Foundation

AVLab Cybersecurity Foundation to ceniona organizacja działająca w ramach AMTSO (Anti-Malware Testing Standards Organization) oraz Microsoft Virus Initiative (MVI). Specjalizuje się w podnoszeniu poziomu bezpieczeństwa cyfrowego poprzez szczegółowe testy i analizy rozwiązań zabezpieczających. Eksperci AVLab stosują zaawansowane i realistyczne metody oceny skuteczności systemu ochronnego w rzeczywistych warunkach zagrożeń. Organizacja regularnie aktualizuje swoje protokoły testowe, dzięki czemu dostarcza rzetelne i wartościowe raporty z zakresu cyberbezpieczeństwa, wspierając zarówno użytkowników indywidualnych, jak i przedsiębiorstwa w podejmowaniu świadomych decyzji dotyczących ochrony ich systemów.