Read The Manual Locker (RTM Locker) to złośliwe oprogramowanie przeznaczone dla systemów opartych jądrze Linuksa, które może zaszyfrować dane dowolnej dystrybucji (może za wyjątkiem CubeOS, które rekomendowane jest przez Edwarda Snowdena) oraz na urządzeniach peryferyjnych, urządzeniach zsynchronizowanych z chmurą, a w szczególności malware ukierunkowane jest na szyfrowanie maszyn wirtualnych napędzanych Vmware ESXi. Wymaga ono uprawnień administratora do pełnego działania i podobnie jak w Windows oraz macOS, przestępcy mogą wykorzystywać niewiedzę użytkowników, aby przekonać ich do wpisania hasła administratora podczas uruchamiania programu. Cybergang „Read The Manual” nie atakuje szpitali oraz dużych korporacji, aby nie ściągać na siebie uwagi organów ściągania – czytamy w raporcie Trellix.

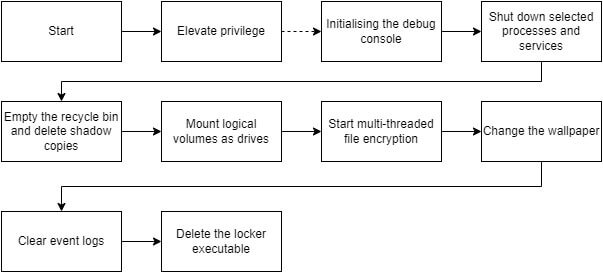

Schemat szyfrowania danych przez ransomware RTM Locker dla Linux nie jest dokładnie znany, ale dla Windows przebiega ono tak:

- Uruchomienie złośliwego programu ->

- Podniesienie uprawnień: malware nie wykorzystuje exploita do uzyskania uprawnień administratora, po prostu pokazuje okno dialogowe do wpisania hasła admina (User Account Control). o ile użytkownik odrzuci komunikat, malware zapętla wyświetlanie okna dialogowego ->

- Po uzyskaniu uprawnień uruchamiany jest nowy proces, bieżący proces lockera jest zamykany ->

- Locker usuwane dane z kosza oraz kopie zapasowe ->

- Logiczne wolumeny widoczne w systemie montuje jako dyski i zaczyna szyfrowanie wszystkich zapisanych na dyskach plików ->

- Po zakończeniu szyfrowania podmienia tapetę z informacją o okupie –>

- Czyści logi systemowe i usuwa swoje pliki.

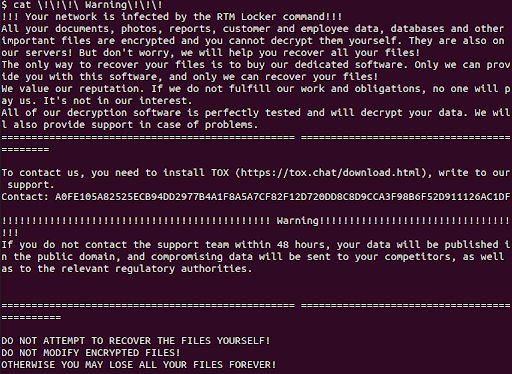

Po zakończeniu szyfrowania w Linux, ransomware wyświetla następujące żądanie okupu z tzw. identyfikatorem komunikatora TOX, gdzie można skontaktować się z przestępcami. O komunikatorze TOX możesz przeczytać w naszym poradniku dotyczącym bezpieczeństwa komunikatorów.

Tapeta z informacjami o zaszyfrowaniu plików oraz kontaktem do przestępców.

Tapeta z informacjami o zaszyfrowaniu plików oraz kontaktem do przestępców.

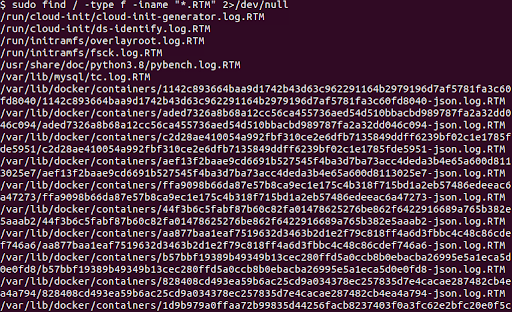

Zaszyfrowane pliki otrzymują rozszerzenie .RTM

Zaszyfrowane pliki otrzymują rozszerzenie .RTM

Deszyfracja danych nie wchodzi w grę. Ransomware wykorzystuje szyfrowanie asymetryczne i symetryczne, co sprawia, iż bez klucza prywatnego nie jest możliwe odzyskanie danych – czytamy na blogu Uptycs.

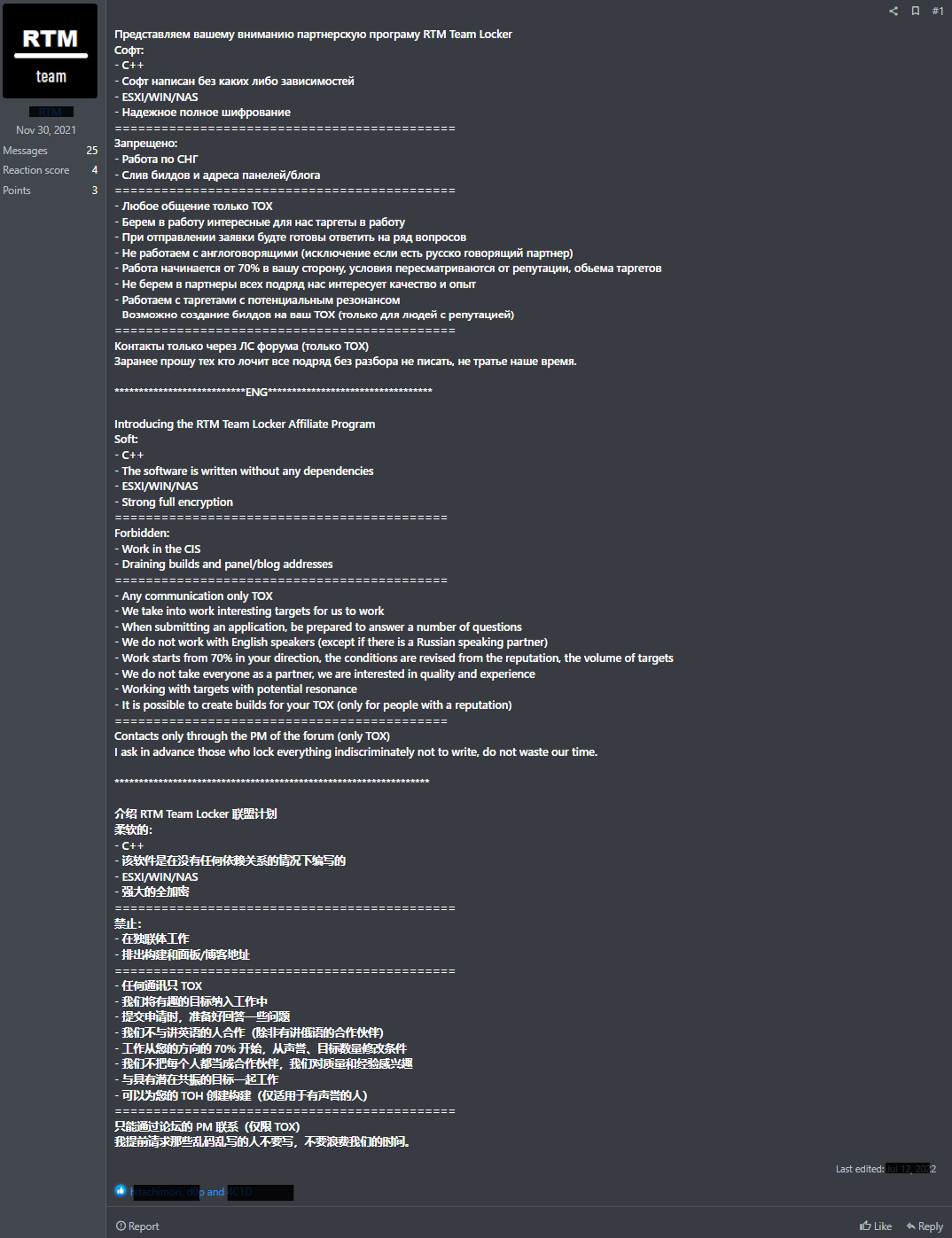

Grupa przestępcza Read The Manual wypłynęła około 2015 roku. Prawdopodobnie czerpią z kodu źródłowego ransomware Babuk, które wyciekło do sieci. Działają w modelu RaaS (ransomware jako usluga). Stworzyli nie analizowane wcześniej ransomware dla systemów Linux, NAS, ESXi z szyfrowaniem asymetrycznym (Curve25519) i symetrycznym (Chacha20). Skrupulatnie wybierają „partnerów” do programu afiliacyjnego, ponieważ nie chcą zwracać na siebie uwagi – nie są zainteresowani atakowaniem szpitali (ale placówkami leczniczymi już tak), korporacji, instytucji rządowych, co mogłoby zwrócić większą uwagę policji.

Przygotuj „plan B w razie W”

Nie wszystkie dane oraz pliki muszą być przechowywane w kopii zapasowej. o ile Ci na tym nie zależy, wystarczy wyczyścić partycje systemowe i zainstalować systemy od nowa. Natomiast w każdej firmie codzienna kopia zapasowa bazy danych klientów, plików księgowych, danych operacyjnych, musi być tworzona w sposób ciągły i odtworzona w nagłych przypadkach.

Ile firm ma plan działania na wypadek cyberataku?

Według raportu Veem, procedury reagowania na wypadek incydentów związanych z cyberbezpieczeństwem, nie są stosowane na szeroką skalę.

- Jedynie 37% przedsiębiorstw deklaruje, iż posiada dodatkowe egzemplarze kopii zapasowych, a 35% regularnie sprawdza backup.

- Tylko 27% ma przygotowaną ścieżkę decyzyjną na wypadek ataku.

- Co czwarta firma dysponuje też planem komunikacji z pracownikami, klientami i interesariuszami. Podobny odsetek dba o plan izolacji i alternatywną infrastrukturę jak np. serwery czy pamięć masowa.

- Dla 20% firm częścią strategii reagowania na atak jest wciąż zapłata okupu. Trzeba jednak wyraźnie zaznaczyć, iż taka taktyka napędza kolejne ataki i nie daje żadnej gwarancji, iż zasoby zostaną odzyskane. Cyberprzestępcy, choćby jeżeli otrzymają zapłatę, nie są zobowiązani do odszyfrowania danych i jest duża szansa, iż zdecydują się tego nie robić.

Podsumowując, aby lepiej zabezpieczyć się przed ransomware:

- Używaj systemu bezpieczeństwa (odpowiednio skonfigurowanego).

- Aktualizuj wszystkie komputery.

- Korzystaj z produktów lub usług zabezpieczających, które blokują dostęp do znanych witryn z malware w sieci.

- Skonfiguruj systemy w taki sposób, aby zezwolić na uruchamianie aplikacji autoryzowanych, zapobiegając uruchomieniu się ransomware.

- Ograniczaj lub zabroń używaniu urządzeń prywatnych podczas pracy.

- Używaj kont z uprawnieniami użytkownika, zamiast administratora.

- Unikaj korzystania z aplikacji i witryn osobistych na komputerach służbowych.

- Unikaj otwierania linków, plików z nieznanych źródeł.

- Opracuj plan na wypadek cyberataku.

- Przećwicz przywracanie danych. Upewnij się, iż kopie zapasowe są tworzone w wystarczającym stopniu, aby przywrócić firmę do funkcjonowania.

- Przechowuj i aktualizuj listę kontaktów „pierwszej pomocy”: do pracowników wewnątrz firmy, organów ścigania, zespołów bezpieczeństwa z zewnątrz itp.

Rekomendacje dla firm, aby lepiej chronić się przed ransomware, zostały opublikowane na stronie Narodowego Instytutu Standaryzacji i Technologii (NIST).