Jednym z najczęstszych pozwoleń, o jakie proszą nas mobilne aplikacje – a na komputerach osobistych nic choćby nie pyta – jest możliwość odczytywania i zapisywania plików.

Równie powszechna jest łączność z internetem, która pozwala programom wysyłać informacje w świat.

W takich warunkach pokusa śledzenia wydaje się oczywista.

Skoro aplikacja może czytać pliki, to po prostu sobie do nich zajrzy, odczyta z nich nasze dane i komuś je wyśle.

Z jakiegoś zdjęcia faktury pozna nazwę naszej firmy. Z biletów kolejowych w formacie PDF nasze imię, nazwisko i szczegóły podróży.

Tak, to realne zagrożenie. Ale nie chcę zanudzać moich czytelników oczywistościami.

Dlatego dorzućmy sobie dodatkowe ograniczenie – w tym wpisie nie rozważam przypadku, kiedy apka zagląda do wnętrza plików.

Zakładamy tu, iż jedynie wędruje po folderach i patrzy na ogólne informacje. Nazwy plików, ich rozmiar i datę modyfikacji. Tak jak my, kiedy rozglądamy się za jakimś konkretnym plikiem.

Jak zobaczymy, choćby przy takich ograniczeniach programy mogą wyciągnąć naprawdę sporo szczegółów. Zapraszam do lektury!

Tradycyjna przypominajka – na tym blogu poruszam tematy wokół prywatności osobistej, a nie cyberbezpieczeństwa. Nie mam nic do powiedzenia na temat hakerów, ludzi mających fizyczny dostęp do naszego telefonu, użytkowników Pegasusa.

Poza tym wszystkie moje przykłady będą dotyczyły telefona Huawei z systemem Android 10. Niektóre informacje mogą nie mieć odniesienia do innych urządzeń.

Spis treści

- Wprowadzenie

- Termux

- Pliki oczami aplikacji

- Ciemne strony systemu plików

- Odkrywanie zainstalowanych aplikacji

- Odkrywanie wersji Androida

- Eksplorowanie metodą brute force

- Identyfikowanie konkretnej osoby

- Jak się chronić

Wprowadzenie

Każdy system układa swoje pliki w nieco inny sposób.

W przypadku typowych komputerów osobistych mówimy o „plikach na dysku”.

Na telefonach jest inaczej. Nie ma dysku (nie zmieściłby się), jest pamięć Flash. Również hierarchia plików nieco się różni od tego, co mamy na typowym komputerze z Windowsem.

Ale pewne zasady pozostają uniwersalne. Mamy foldery, a w nich pliki. Albo inne foldery.

Zajrzyjmy do nich!

Pliki oczami użytkownika

System Android daje nam możliwość intuicyjnego przeglądania niektórych folderów:

- przez domyślną, od początku zainstalowaną aplikację (u mnie nazywa się Pliki).

- po podłączeniu telefona do komputera przez USB

(trzeba też wtedy wybrać na telefonie tryb transferowania plików).

Ale czy to prawdziwy obraz rzeczywistości? Nie – mamy wgląd tylko w wybrane foldery, ze wspólnej i publicznej części telefonu. Aplikacje widzą nieco więcej.

Żeby lepiej to pokazać, potrzebowałem w tym miejscu apki mającej szerokie możliwości zaglądania do plików. A przy tym dającej nam wgląd w to, co sama „widzi”. Na szczęście takowa istnieje. I jest bardzo fajna.

Termux

Do eksplorowania systemu plików użyłem apki Termux.

Jest o tyle ciekawa, iż stawia na kompletnie inne rzeczy niż większość popularnych apek.

Te drugie zwykle mają ładny interfejs, zaś wszelkie techniczne detale ukrywają przed oczami użytkowników.

Termux ma wygląd dość spartański – ot, konsola z czarnym tłem, w którą możemy wpisywać różne polecenia. Ale za to niczego przed nami nie ukrywa. Pozwala zwiedzać system i zobaczyć wnętrze telefona takim, jakim widzą je inne aplikacje. Bez lukru.

Na potrzeby tego wpisu nie musimy wiedzieć o Termuksie praktycznie nic. Poza tym, iż wpisujemy w niego komendy. Do eksploracji wystarczą nam w zasadzie dwie:

-

Komenda ls – wyświetla listę rzeczy (plików i folderów) znajdujących się w aktywnym folderze.

-

Komenda cd ŚCIEŻKA – pozwala przejść do folderu o podanej ścieżce. jeżeli istnieje i jest dostępny, to staje się naszym folderem aktywnym. Do czasu kolejnej zmiany.

Możemy też użyć komendy exit, żeby z Termuksa wyjść. Ale jak nas wciągnie, to zapomnimy o jej istnieniu.

Te komendy są kompletnie bezpieczne. jeżeli zrobimy coś głupiego (na przykład spróbujemy przejść do folderu, który nie istnieje), to po prostu wyświetli nam błąd.

Jako człowiek skłonny do literówek szczególnie to doceniam :wink:

Pliki oczami aplikacji

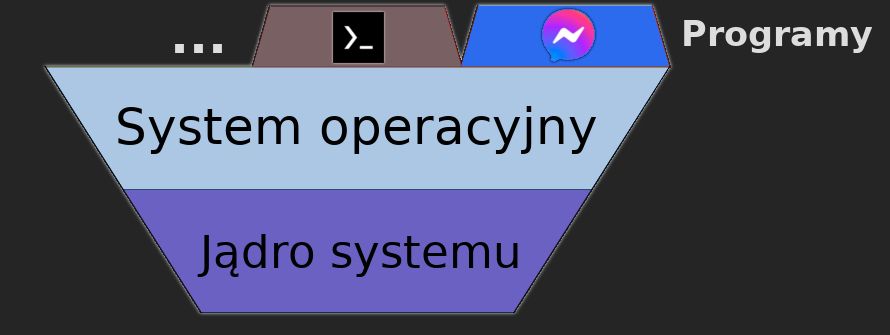

W poprzednim wpisie z serii pokazałem z grubsza hierarchię w naszym systemie – w formie piramidki. Tym razem nie potrzebujemy całej. Odpuścimy sobie zarówno warstwę dodatków, jak i warstwy najniższe, odpowiadające fizycznym elementom.

Zostaje nam system i nasza apka Termux. Dla porównania weźmiemy też jedną inną. Niech będzie Messenger.

Zostajemy z takim układem:

U góry programy, ich fundamentem jest system operacyjny, pod nim jądro systemu.

Zaznaczę, iż do pojęcia jądra systemu podchodzę tu mocno nieoficjalnie. Intuicja nade wszystko. Na potrzeby tego wpisu przyjmijmy po prostu, iż jest częścią systemu, do której mamy ograniczony dostęp.

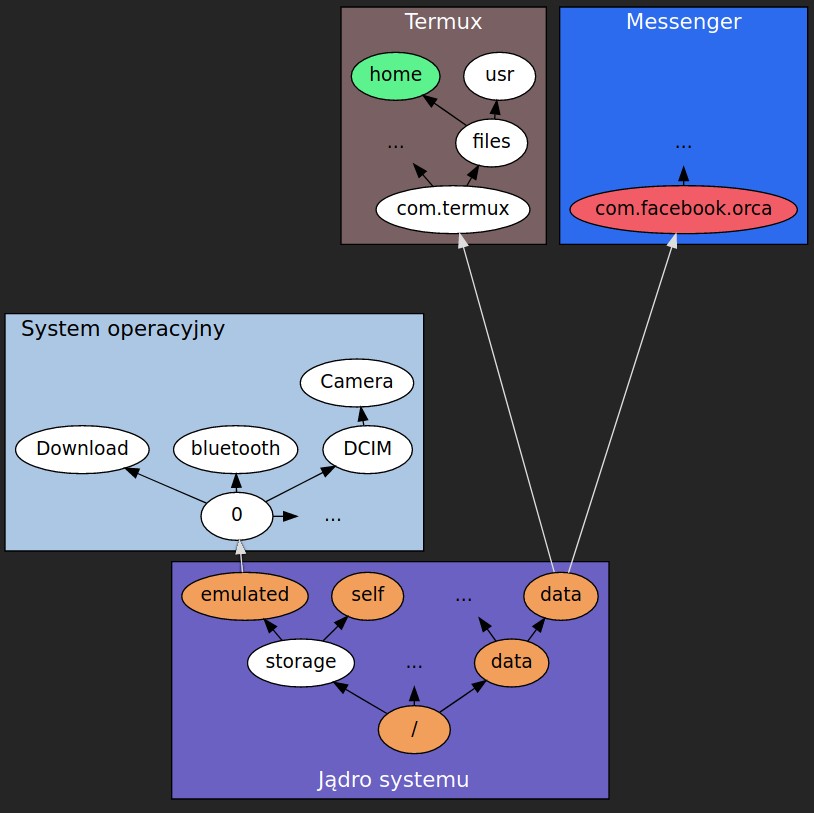

A teraz nałóżmy sobie na tę hierarchię układ folderów. Przedstawiam Wam system plików widziany „oczami” Termuksa.

Schemat lekko edytowany w Gimpie. Gdyby kogoś interesował jego kod źródłowy w Graphvizie, to proszę bardzo.

W elipsach mamy nazwy folderów. Strzałki pokazują hierarchię – wychodzą od folderów nadrzędnych do ich podfolderów.

Jeśli chodzi o kolory elips-folderów:

-

Kolor zielony to folder główny Termuksa.

To do niego trafiamy po każdym uruchomieniu tej aplikacji.

-

Kolor pomarańczowy to foldery częściowo niedostępne.

Możemy do nich wejść, ale nie możemy się rozglądać. Wpisanie komendy ls (od wyświetlenia zawartości folderu) zwraca komunikat Permission denied.

-

Kolor czerwony to foldery całkiem niedostępne.

Tutaj, przypominam, dla Termuksa. W przypadku Messengera to jego folder byłby na biało, a termuksowy na czerwono.

Do takich folderów nie da się choćby wejść. Od razu wyświetli brak pozwolenia.

Położenie różnych folderów możemy też przedstawiać w zwięzłej formie ścieżek – to je wpisujemy w Termuksa.

Żeby ustalić pełną (bezwzględną) ścieżkę, zaczynamy od dołu i zbieramy nazwy z elips, łącząc je ukośnikami. Na przykład pełna ścieżka do naszego „zielonego” folderu domowego Termuksa to:

I tak, com.termux oraz com.facebook.orca to foldery, mimo iż mają w nazwach kropki. Jeszcze do nich wrócimy.

Wnikliwi użytkownicy Windowsa mogą dostrzec, iż ukośniki są zwrócone w przeciwną stronę niż na ich systemie.

Ale to właśnie taka konwencja jest w wielu kręgach popularniejsza. Stosuje to system MacOS od Apple oraz ich iOS. A także otwarty system GNU/Linux – na którego jądrze jest zresztą oparty Android.

System pozwoleń

System Android wykorzystuje pozwolenia – coś w rodzaju pstryczków. Sami decydujemy, czy chcemy dać konkretnej aplikacji dostęp do określonych funkcji telefona.

Niektórych pozwoleń udzielamy tylko raz, podczas instalacji, a inne można przyznawać lub wycofywać w dowolnym momencie.

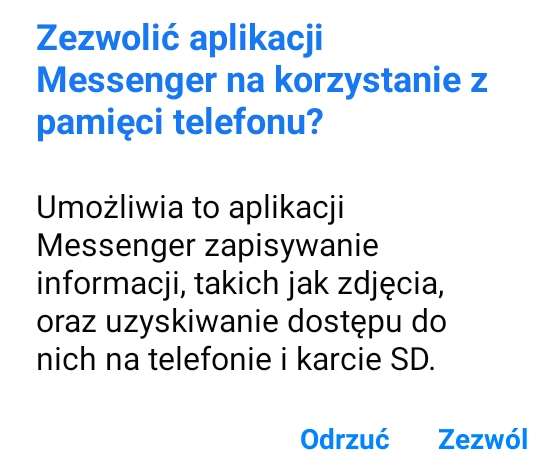

Jedno pozwolenie z tej drugiej kategorii jest związane z plikami – na moim Huaweiu nosi nazwę Pamięć. Reguluje dostęp do wspólnych plików i folderów. Czyli tej części, która podchodzi na schemacie pod system operacyjny.

To bodajże najczęstsze pozwolenie, jakiego chcą ode mnie aplikacje. Nie szukałem statystyk, ale nie zdziwiłbym się, gdyby było też najczęstszym w skali świata.

Korzystają z niego w końcu apki pozwalające pracować z plikami zewnętrznymi, dodawać filtry do zdjęć, wyświetlać e-booki…

Pozwolenie możemy w dowolnym momencie wycofywać. W tym celu odwiedzamy Ustawienia, potem Menedżera uprawnień. Klikając w poszczególne pozwolenia, widzimy listę apek, jakim je przyznaliśmy. To samo menu pozwala cofać pozwolenia.

Jak wygląda cofnięcie pozwolenia z punktu widzenia użytkownika?

Aplikacje zaczną prosić o jego udzielenie przy dość typowych rzeczach. jeżeli na przykład klikniemy ikonę zdjęcia, chcąc dodać fotkę z galerii do wiadomości pisanej przez Messengera, pojawi się systemowy komunikat:

A jak to wygląda oczami aplikacji?

Wyobraźmy sobie, iż wszystkie foldery zebrane na schemacie pod kategorią „System operacyjny” stają się pomarańczowymi elipsami. Możemy odwiedzać, ale nie możemy nic robić z plikami. choćby wyświetlać ich listy.

Podsumowując kwestię pozwoleń:

- Żadna aplikacja nie ma dostępu do plików podlegających pod jądro (ale może odwiedzać wybrane foldery)

- Żadna aplikacja nie ma dostępu do folderów prywatnych innych aplikacji.

- Każda aplikacja mająca pozwolenie o nazwie Pamięć ma dostęp do wspólnych plików. Bez tego pozwolenia przez cały czas może odwiedzać wspólne foldery, ale nie może nic w nich robić.

Ciemne strony systemu plików

Mamy już wszystkie niezbędne fakty. Czas teraz przejść do różnych kreatywnych sposobów, w jakie apki oraz ich twórcy mogą użyć informacji o naszych plikach przeciwko nam.

Przypominam – mając dostęp do plików, apki mogą je sobie czytać. jeżeli mają oprócz tego pozwolenie na korzystanie z internetu (bardzo powszechne), to mogą je ponadto wysłać właścicielom.

W tym wpisie tego nie pokazuję tylko dlatego, iż chcę się skupić na mniej oczywistych rzeczach. Ale pod względem zagrożenia to właśnie bezpośrednie kopiowanie treści powinno budzić największe obawy.

Odkrywanie zainstalowanych aplikacji

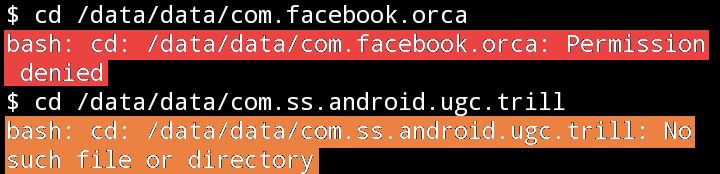

Żadna aplikacja nie jest w stanie wejść do prywatnego folderu obcej aplikacji – patrz punkt drugi wyżej. Ale jest w stanie ustalić, które ze znanych apek mamy na swoim urządzeniu.

Jeśli spojrzymy na górną część schematu, strefę aplikacji, to zobaczymy dość dziwne nazwy folderów zaczynające się od com. To tak zwane nazwy pakietów (ang. package names).

Każda aplikacja zarejestrowana w oficjalnych bazach ma taką własną, wewnętrzną, unikalną nazwę. Nieraz inną niż oficjalna nazwa apki.

Żeby ustalić wewnętrzną nazwę jakiejś aplikacji, można na przykład włączyć przeglądarkę, wyszukać „potoczną” nazwę tej apki na stronie Play Store. Potem patrzymy na link do niej i na wartość parametru id. Dla Messengera mamy na przykład:

A dla TikToka:

Na czerwono oznaczyłem interesujące nas nazwy pakietów.

I teraz cały myk – mam u siebie na telefonie Messengera. Nie mam i nigdy nie miałem TikToka.

Kiedy przez Termuksa spróbuję wejść do odpowiadających tym apkom folderów, to pokażą mi się różne rzeczy. Zakaz dostępu, jeżeli mam daną apkę. jeżeli nie mam, to informacja o braku takiego folderu.

Screen z apki Termux. Kolorowe tło dodałem w Gimpie.

W ten sposób jakaś wścibska apka mogłaby po kolei sprawdzać nazwy odpowiadające różnym znanym aplikacjom. I na podstawie informacji o zakazach ustalić, które z nich mamy na swoim telefonie.

I takie coś już miało miejsce, choć nie wiem czy akurat przy użyciu tej metody. Facebook oferował kiedyś darmową apkę Onavo, działającą jako VPN. Która przy okazji zbierała dane o innych zainstalowanych aplikacjach.

W ten sposób ustalili, iż komunikator WhatsApp, konkurencyjny wobec ich Messengera, zyskuje na popularności. I go kupili.

Nawet gdyby to załatali, wciąż pozostaje inny sposób na przybliżone poznanie, jakie mamy apki. Być może zostawiają we wspólnej przestrzeni charakterystyczne pliki.

Przykład? Kiedy robimy na telefonie zrzuty ekranu, z angielskiego screenshoty, to trafiają do folderu Screenshots w znanym nam folderze Pictures.

Każda nazwa pliku zawiera po dacie wykonania nazwę aplikacji, w której dany zrzut ekranu został wykonany. Zatem, jeżeli często robimy screeny, to po samych ich nazwach dałoby się ustalić, jakie mamy u siebie aplikacje.

Odkrywanie wersji Androida

Mocno powiązane z poprzednim, bo korzysta z tej samej metody. Tyle iż nie odpytuje o foldery prywatne aplikacji, ale o te wbudowane prosto w nasz system.

Spójrzmy na przykład na lokalizację bazy z SMS-ami w różnych wersjach Androida:

- W wersji 4.3 i wcześniejszych:

/data/data/com.android.providers/telephony/database - Od wersji 4.4:

/data/data/com.android.providers.telephony/database - Od wersji 7.0:

/data/user_de/0/com.android.providers.telephony/databases

Wścibska aplikacja mogłaby po kolei próbować zajrzeć do tych folderów. Jeśli wyświetli jej odmowę dostępu, a nie informację o nieistniejącym folderze, to znaczy iż folder istnieje. Aplikacja będzie wiedziała z grubsza, jaką mamy wersję Androida.

Słaby sygnał, powiecie? Pewnie tak, ale w połączeniu z innymi może zdradzić więcej. Przez lata w systemie Android mogło się naprawdę sporo pozmieniać.

Zresztą pokazuję to bardziej jako eksperyment myślowy. zwykle aplikacje mają łatwiejszy sposób na uzyskanie informacji o systemie. Mogą po prostu zapytać.

Ale jeżeli na przykład majsterkowaliśmy ze swoim telefonem, żeby ujawniał apkom nieprawdziwe dane, to warto pamiętać również o dopracowaniu takich detali jak ścieżki w systemie plików. Inaczej kłamstwo na nic i tylko byśmy się wyróżnili.

Ten ogólny motyw – złapanie naszego urządzenia na kłamstwie poprzez porównanie detali faktycznych z oczekiwanymi – może się kojarzyć niektórym czytelnikom z dawnym wpisem na temat User Agenta, którym przedstawiają się w sieci przeglądarki.

Pewne reguły śledzenia pozostają uniwersalne. Niezależnie od tego, jak się nazywają i jakich urządzeń dotyczą.

Eksplorowanie metodą brute force

Okej. Apki mogą wykorzystać fakt, iż dla folderów istniejących wyświetla się inny komunikat. I ustalić w ten sposób, czy mamy u siebie foldery z konkretnej listy.

Ale to nie wszystko. Gdyby apki były szczególnie zdeterminowane, mogłyby strzelać w ciemno. Skupić się na folderze, do którego mogą wejść, ale bez podglądania zawartości. I po kolei prosić o losowe podfoldery z tego folderu.

- „Wpuść mnie do folderu a”. Brak takiego folderu.

- „Wpuść mnie do folderu b”. Brak takiego folderu.

- …

Jednocześnie by sobie zapisywały, jaka była ich ostatnia prośba. Dzięki temu nie musiałyby zaczynać od zera przy kolejnej okazji.

Metoda niezwykle żmudna i czasochłonna. Ale jeżeli trzymamy gdzieś folder nazwany od naszego imienia i nazwiska, to apka w długim horyzoncie czasowym, po zamęczeniu nam procesora, by go wreszcie odkryła.

Co najgorsze, takie skanowanie działałoby choćby w przypadku braku pozwolenia. Wystarczyłby sam dostęp do folderów oznaczonych na schemacie na pomarańczowo.

Na szczęście tych na czerwono by nie przeskanowali, bo próba wejścia do nich zawsze daje identyczny komunikat o braku pozwolenia.

Identyfikowanie konkretnej osoby

Powyższe przykłady dotyczyły sytuacji bardziej typowej – wścibskich firm traktujących nazwy i układ naszych folderów jak jeden z wielu punktów danych.

Możliwe iż jesteśmy im całkiem obojętni jako osoby. Jedna z milionów twarzy, których dane zbierają.

Ale co, jeżeli ktoś specjalnie nas weźmie na celownik?

Wyobraźmy sobie nieco naciągany przykład. Mamy na studiach zdeterminowanego stalkera albo stalkerkę. Ta osoba potajemnie próbuje się dorwać do naszych prywatnych informacji. I stworzyła właśnie prostą apkę na Androida.

Być może to coś rozrywkowego? Hobbystyczna apka od dzielenia się memami. Pobierania cudzych obrazków i wrzucania własnych.

A może poważniejszego? Jak sposób na wymianę notatek między studentami, żeby się nie dublowali w wysiłkach?

Stalker(-ka) z zaraźliwym entuzjazmem namawia ludzi z roku do pobierania swojej apki. Ale my nie jesteśmy w ciemię bici, słyszeliśmy o różnych wirusach. Więc podejmujemy parę kroków:

-

Sprawdzamy źródło apki.

Oficjalny Play Store, nie żadna wysyłana na lewo. Czyli jest dostępna publicznie od jakiegoś czasu, ma użytkowników spoza naszych studiów. Dodaje jej to wiarygodności.

-

Sprawdzamy pozwolenia, o jakie prosi apka.

Są bardzo minimalistyczne i nie budzą naszych podejrzeń.

Dostęp do plików? Pewnie po to, żeby dało się wrzucać własne memy/notatki.

Dostęp do internetu? Też zrozumiałe, w końcu musi istnieć jakaś łączność ze wspólną bazą. -

Idziemy o krok dalej i prosimy znajomą, która nieco siedzi w temacie bezpieczeństwa (ale nie umie jeszcze inżynierii wstecznej), o sprawdzenie tej aplikacji.

Pobiera, klika, sprawdza funkcje. Jednocześnie monitoruje przez chwilę dane, jakie apka wysyła w świat. Nic podejrzanego.

Już spokojni, pobieramy apkę i zaczynamy z niej korzystać.

Cały problem polega na tym, iż ta może zachowywać się inaczej, kiedy ustali iż jesteśmy konkretną osobą.

A w jaki sposób tę tożsamość ustala? Może w bardzo prosty, bez zgadywania. Po prostu na każdym urządzeniu, na którym jest, wypatruje konkretnego sygnału do działania. Jak obecność pliku o ustalonej nazwie.

Czegoś takiego by nie wyłapała obca osoba analizująca ruch. Może by to wyłapały algorytmy przy wrzucaniu apki do Play Store’a. Ale niekoniecznie.

Pewnego dnia stalker(-ka) wysyła nam na czacie plik. Notatki_przeroboine_1234.pdf. W środku prawdziwe notatki. Nazwa długa, literówka celowa. Żeby taki plik miał mniejszą szansę na wystąpienie „w naturze”.

Specjalnie czeka do momentu, kiedy będziemy na uczelni, ale raczej z dala od komputera. Żeby była większa szansa, iż od razu pobierzemy notatki na telefon.

A to będzie oznaczało, iż w naszym folderze /storage/emulated/0/Downloads pojawi się plik o wspomnianej nazwie. Dla apki sygnał, iż jest na urządzeniu swojego celu i może teraz robić z plikami ciekawsze rzeczy.

Jak na przykład wyszukanie tylko tych zdjęć, na których dominuje paleta kolorystyczna typowa dla ludzkiej skóry. Czytaj: potencjalnie mniej ubranych. I wysłanie ich do stalkerskiej bazy.

Albo odczytanie ze zdjęć zaszytych w nich metadanych EXIF. Pokazujących dokładne koordynaty GPS-a w momencie wykonywania zdjęcia.

Oczywiście sam motyw – wysłanie nam pliku unikalnego dla nas i użycie apki do jego znalezienia – jest dość uniwersalny. To sposób na wiązanie ze sobą różnych tożsamości i jak najbardziej mogłyby to robić też wielkie firmy.

Brzmi straszno? :wink:

Jak się chronić

Minimalizm przede wszystkim

Z pustego i Salomon nie naleje!

Dlatego najprostszym sposobem byłoby po prostu nietrzymanie na telefonie szczególnie prywatnych zdjęć i plików. W przypadku zdjęć wyłączamy znaczniki geolokalizacji, żeby nie było w nich danych EXIF.

Po drugie: minimalizujemy liczbę aplikacji na telefonie, korzystamy tylko z tych absolutnie potrzebnych. Najlepiej zdobytych z zaufanego źródła.

W przypadku systemu iOS wybór źródła mamy odgórnie narzucony (AppStore). Oceniam to średnio pozytywnie, jeżeli chodzi o wolność użytkownika.

Większym plusem jest natomiast to, iż apki nie mogą zerkać do wspólnej przestrzeni, każda ma odrębną (takie rozdzielanie to tak zwany sandboxing).

W przypadku Androida opcji mamy więcej. Możemy na przykład użyć alternatywnej bazy, F-Droid, zawierającej apki o otwartym źródle. Najbardziej mainstreamowy jest z kolei Play Store.

Trzecia sprawa: tym apkom, które już mamy, wyłączamy pozwolenia na dostęp do plików. jeżeli bez tego nie będą działały, to im włączymy pstryczkiem.

Warto przy tym pamiętać, iż choćby jednorazowe i krótkotrwałe zezwolenie wystarczy, żeby złośliwe apki dobrały się do danych.

Ukrywanie plików

Załóżmy, iż wyłączyliśmy apkom dostęp do plików. Ale w sposób nieuchronny zbliża się moment, kiedy będziemy musieli je włączyć jakiejś wścibskiej aplikacji. Na przykład jedziemy właśnie do parku rozrywki, na którego terenie trzeba korzystać z ich dedykowanej szpiegowskiej apki.

Po udzieleniu pozwolenia ten szpieg zyska dostęp do naszych plików. Co zrobić?

W ogólnym przypadku – musimy gdzieś przenieść te pliki, poza zasięg aplikacji. Dość oczywistą opcją wydaje się zgranie ich na inne urządzenia, na przykład laptopa albo jakiś dysk online.

Tylko iż nie zawsze mamy przy sobie zaufanego laptopa. A nasza chmurowa skrytka może nie pomieścić naszych danych. Albo sporo nas kosztować przez transfer danych mobilnych. No i sama też może zaglądać do plików.

Na szczęście niektóre telefony mają funkcję, która pozwala stworzyć swego rodzaju zaszyfrowany folder. Będziemy mieli do niego dostęp przez naszą typową przeglądarkę plików. A dla aplikacji będzie poza zasięgiem.

W przypadku Huaweia taka funkcja nazywa się Sejf. Żeby ją włączyć, wchodzimy w apkę Pliki, klikamy ikonkę sejfu, ustawiamy sobie hasło. Możemy tam ukrywać pliki przed aplikacjami. Ale uwaga, miewa lub miewał błędy.

To tyle na dziś! Dla chętnych mam jeszcze pewien alternatywny sposób wykorzystujący Termuksa. A osoby nietermuksowe mogą zadbać o prywatność i na start powyłączać wszystkim apkom dostęp do plików.

Nadchodzące chłodne dni będą dobrą okazją, żeby owinąć się w koc i to zrobić :smile:

Bonus: ukrywanie plików przez Termuksa

Do głowy przyszedł mi jeszcze jeden sposób na chowanie plików. Możemy wykorzystać możliwości Termuksa i fakt, iż apki nie mogą zaglądać do siebie nawzajem.

Uwaga: Pomysł dobry tylko dla osób, które będą umiały potem skopiować sobie pliki z powrotem. Wszystko na własną odpowiedzialność. Ale pocieszę, iż powinno być bezpieczne.

Najpierw wrzucamy prywatne pliki do osobnego folderu. Możemy to zrobić chociażby przez najzwyklejszą, systemową przeglądarkę plików.

Załóżmy, iż nasz folder nazywa się Tajne, spoczywa w folderze Downloads, układ plików mamy jak na głównym schemacie.

Teraz otwieramy Termuksa i wpisujemy:

Gdzie mv to komenda, która przenosi pliki/foldery z pierwszej ścieżki do drugiej. Zaś tylda ~ to skrót oznaczający ścieżkę do naszego wewnętrznego, domyślnego folderu Termuksa.

Po przeniesieniu folder będzie poza zasięgiem aplikacji innych niż Termux. Możemy z nich skorzystać. A po skorzystaniu wyłączyć im pozwolenia albo całkiem je usunąć.

Gdy już będzie bezpiecznie, możemy przenieść folder z powrotem do publicznie dostępnej lokacji. Włączamy Termuksa i wpisujemy:

Prowizorka, ale działa.