AT&Tjeden z największych i najstarszych operatorów sieci telekomunikacyjnych i komórkowych w Stanach Zjednoczonych, stracił kontrolę nad zapisami połączeń telefonicznych praktycznie wszystkich swoich klientów w okresie sześciu miesięcy w 2022 r., pośród wciąż rozwijającej się serii naruszeń bezpieczeństwa dotyczących klientów specjalisty ds. danych w chmurze Płatek śniegu.

W dokumencie złożonym w Komisji Papierów Wartościowych i Giełd (SEC), firma poinformowała, iż dowiedziała się o incydencie 19 kwietnia 2024 r., kiedy to osoba atakująca twierdziła, iż uzyskała dostęp do jej dzienników połączeń i je skopiowała. W odpowiedzi w tym czasie aktywowała swój proces reagowania na incydenty cybernetyczne.

W swoim oświadczeniu dla SEC, AT&T stwierdziło: „Na podstawie swojego dochodzenia, AT&T uważa, iż sprawcy zagrożeń bezprawnie uzyskali dostęp do przestrzeni roboczej AT&T na platformie chmurowej innej firmy i w okresie od 14 kwietnia do 25 kwietnia 2024 r. wykradli pliki zawierające zapisy AT&T dotyczące połączeń telefonicznych i interakcji tekstowych klientów, które miały miejsce w okresie od około 1 maja do 31 października 2022 r., a także 2 stycznia 2023 r.

„Dane nie zawierają treści połączeń ani wiadomości tekstowych, danych osobowych, takich jak numery ubezpieczenia społecznego, daty urodzenia ani innych informacji umożliwiających identyfikację osoby” – oświadczyła organizacja.

„Aktualna analiza wskazuje, iż dane obejmują, w tych okresach, zapisy połączeń i wiadomości tekstowych niemal wszystkich klientów sieci bezprzewodowej AT&T i klientów operatorów sieci wirtualnych (MVNO) korzystających z sieci bezprzewodowej AT&T. Zapisy te identyfikują numery telefonów, z którymi numer bezprzewodowy AT&T lub MVNO wchodził w interakcję w tych okresach, w tym numery telefonów klientów stacjonarnych AT&T i klientów innych operatorów, liczbę tych interakcji oraz łączny czas trwania połączeń w ciągu dnia lub miesiąca.

„W przypadku podzbioru rekordów uwzględniono również jeden lub więcej numerów identyfikacyjnych stacji bazowych. Chociaż dane nie obejmują nazwisk klientów, często istnieją sposoby, dzięki publicznie dostępnych narzędzi online, na znalezienie nazwiska powiązanego z konkretnym numerem telefonu” – podano.

Klienci operatora telekomunikacyjnego mogą dowiedzieć się więcej na temat incydentu i kroków, jakie powinni teraz podjąć, aby chronić się przed możliwością kolejnych ataków, poprzez nawigację na stronie głównej pomocy technicznej. Trwa kontaktowanie się z klientami, których to dotyczy.

„Naruszenie przeciwko AT&T jest ogromny i z pewnością zaniepokoi każdego klienta, którego dane wyciekły. Klienci powinni zachować szczególną ostrożność i być czujni na wszelkie potencjalne ataki phishingowe lub inne rodzaje oszustw. Ze względu na rodzaj skradzionych danych, phishing SMS może być szczególnie powszechny”, powiedział Szybki7 starszy dyrektor ds. analizy zagrożeń, Christiaan Beek.

Połączenie Snowflake

Rozmawiając z TechCrunchRzeczniczka AT&T Angela Huguely potwierdziła, iż do incydentu doszło, gdy cyberprzestępcy uzyskali dostęp do środowiska Snowflake operatora.

AT&T dołącza teraz do rosnącej listy – szacuje się, iż jest ich ponad 160 – klientów Snowflake, którzy zostali niedawno naruszeni, prawdopodobnie przez grupę cyberprzestępców o motywacji finansowej, śledzoną przez śledczych z Mandiant jako UNC5537. Ta lista jest najbardziej widoczna obejmuje firmy takie jak Ticketmaster i Santander.

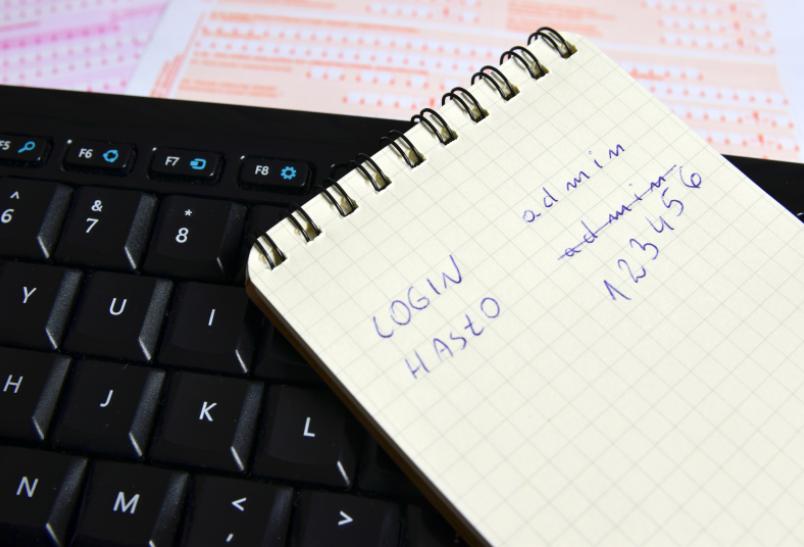

Śledztwo Snowflake przypisuje te naruszenia brakowi higieny bezpieczeństwa u ofiar – analitycy znaleźli dowody na infostealing malware, który został wydzielony w systemach zewnętrznych wykonawców, używanych do uzyskiwania dostępu do systemów informatycznych naruszonych firm. AT&T nie odniosło się do tej kwestii ani nie podało żadnych informacji, czy tak było w przypadku tego incydentu.

„Organizacja jest tak bezpieczna, jak jej najsłabsza zewnętrzna sieć, a protokoły bezpieczeństwa są skuteczne tylko wtedy, gdy wszyscy zewnętrzni dostawcy są równie bezpieczni” – powiedział Beek z Rapid7.

„Cyberprzestępcy są tego świadomi i będą próbowali złamać najsłabsze ogniwo w łańcuchu, aby uzyskać dostęp do systemów i ukraść wysoce poufne dane. Ogromna ilość przechowywanych danych osobowych oznacza, iż jeszcze ważniejsze jest zabezpieczenie łańcuchów dostaw”.

Beek dodał: „Aby chronić łańcuchy dostaw, organizacje powinny utrzymywać dobry standard cyberhigieny, w tym egzekwować uwierzytelnianie wieloskładnikowe (MFA). Ponadto urządzenia perymetryczne sieci są głównymi celami atakujących; dlatego krytyczne luki w tych technologiach muszą zostać natychmiast naprawione”.

Panuje zamieszanie

Jednakże pojawiło się zamieszanie co do dokładnej natury naruszeń związanych ze Snowflake, z powodu grupy występującej pod nazwą ShinyHunters – będącej również operatorem niedawno zakłócono BreachForums „usługa” zabezpieczająca przed wyciekiem danych – która wielokrotnie twierdziła, iż stoi za tymi incydentami i iż to ona włamała się do systemów Snowflake.

W połowie czerwca przedstawiciel kolektywu ShinyHunters twierdził, w wywiadzie dla Wired iż uzyskał dostęp do klientów Snowflake poprzez naruszenie bezpieczeństwa białoruskiego kontrahenta EPAM. Jak we wszystkich przypadkach, gdy aktorzy zagrożeń wypowiadają się publicznie, roszczenia te należy traktować z ekstremalnym sceptycyzmem, a EPAM ma obalił twierdzenia ShinyHunters, mówiąc, iż tak było celem kampanii dezinformacyjnej.

Prawdziwa natura trwających incydentów prawdopodobnie stanie się jasna dopiero w przyszłości, po przeprowadzeniu wielu równoległych dochodzeń.

MFA domyślnie

Na początku tego tygodnia firma Snowflake wprowadziła istotną zmianę w swojej polityce, mającą na celu pomóc klientom w zachowaniu bezpieczeństwa ich środowisk, w związku z czym wzmocniła ona swoją ofertę uwierzytelniania wieloskładnikowego (MFA).

Udoskonalone zasady opierają się na trzech filarach: szybkim zachęcaniu użytkowników do korzystania z uwierzytelniania wieloskładnikowego; egzekwowaniu umożliwiającym administratorom domyślne włączanie uwierzytelniania wieloskładnikowego; monitorowaniu sprawdzaniu, którzy użytkownicy nie skonfigurowali uwierzytelniania wieloskładnikowego.

W przyszłości poszczególni użytkownicy Snowflake zostaną poproszeni o włączenie MFA i przeprowadzeni przez proces. Będą mogli odrzucić monit, ale pojawi się on ponownie po 72 godzinach, jeżeli nie zostaną podjęte żadne działania.

Administratorzy będą mogli tymczasem skorzystać z nowej opcji, która wymaga uwierzytelniania wieloskładnikowego dla wszystkich użytkowników na konciektórego zakres może być stosowany wyłącznie do użytkowników lokalnych lub obejmować także użytkowników logujących się jednokrotnie.

Snowflake udostępnił także bezpłatny pakiet skanujący, który domyślnie sprawdza zgodność z protokołem MFA i zasadami sieciowymi we wszystkich edycjach.

Javvad Malik, główny rzecznik ds. świadomości bezpieczeństwa w WiedziećByć4powiedział: „Dobrze słyszeć, iż Snowflake domyślnie włącza MFA. Z perspektywy ochrony konta MFA jest prawdopodobnie jedną z najskuteczniejszych kontroli, jakie można wdrożyć. Biorąc pod uwagę wszystkie ataki na konta, w tym wypychanie poświadczeń — więcej organizacji powinno domyślnie włączać MFA”.