Australia robi przełomowy krok w walce z cyberprzestępczością. Od 30 maja 2025 r. wszystkie organizacje w Australii należące do podmiotów infrastruktury krytycznej, których roczny obrót przekracza 3 mln AUD (około 8 mln PLN), będą prawnie zobowiązane do zgłaszania każdej płatności za ransomware w ciągu 72 godzin od dokonania przelewu.

Od 30 maja do 31 grudnia 2025 prowadzony będzie okres przejściowy nastawiony głównie na edukację, podczas którego egzekwowanie wymagań będzie miało charakter dosyć łagodny. Dopiero od 1 stycznia 2026 wejdzie w życie rygorystyczna faza z pełnym egzekwowaniem przepisów.

Za zignorowanie tego obowiązku osobom upoważnionym do wykonywania obowiązku raportowania grożą dotkliwe kary cywilne. W praktyce ukarany może zostać dyrektor firmy (CEO), członek zarządu, osoba wyznaczona do compliance (np. CISO, Head of Security).

Brak zgłoszenia lub fałszywe zgłoszenie = naruszenie ustawy

Kara może być nałożona ogólnie na podmiot, ale niewykluczone są sankcje cywilne w stawce 60 jednostek karnych (330 AUD, maksymalnie 330×60=19800 AUD za jedno naruszenie).

Podobne sankcje są stosowane w innych krajach. Przykładowo w USA odpowiedzialność CISO za błędy jest bardziej rozbudowana (co wynika z licznych przepisów federalnych i stanowych dotyczących ochrony danych). Przykłady takich ustaw to California Consumer Privacy Act (CCPA) czy Health Insurance Portability and Accountability Act (HIPAA). Dlatego w USA coraz częściej pojawiają się przypadki (zobacz przykłady), w których CISO są bezpośrednio pociągani do odpowiedzialności za naruszenia bezpieczeństwa, szczególnie jeżeli można wykazać, iż nie dołożyli należytej staranności.

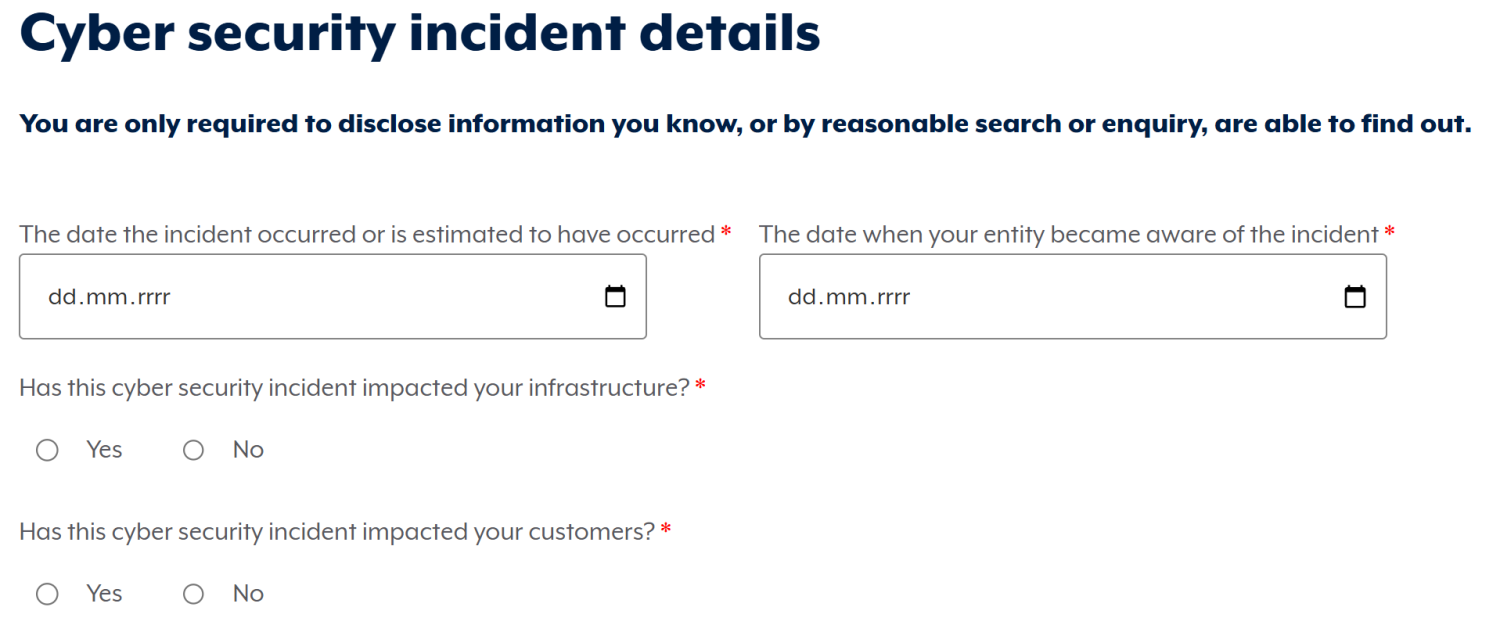

Zgodnie z nowymi przepisami, w Australii, każda firma będąca wpisana na listę podmiotów o znaczeniu krytycznym, musi ujawnić:

- Kwotę żądania okupu i faktycznie zapłaconą sumę.

- Metodę płatności (np. Bitcoin, Monero).

- Szczegóły komunikacji z grupą przestępczą (maile, screeny itp.).

- Informacje o wpływie incydentu na infrastrukturę i klientó

- Zidentyfikowany wariant ransomware.

Strona do raportowania ataków wygląda tak (poniżej tylko wycinek):

Do tej pory rządy na świecie i organy ścigania miały ograniczoną wiedzę na temat skali płatności okupu za ransomware. Firmy często milczały, obawiając się szkód wizerunkowych i odpowiedzialności wobec klientów czy akcjonariuszy. Co ważne według australijskiego prawa raportowanie ataków nie może być wykorzystane sądownie przeciwko podmiotom (jak stanowi główna ustawa Cyberbezpieczeństwa z roku 2024), ale od tej reguły istnieją pewne wyjątki. Dodatkowo dane telemetryczne pochodzące z zaraportowanych ataków mają zostać wykorzystane przez rząd w celu budowania większej świadomości o zagrożeniach, co może mieć znaczące dla mniejszych podmiotów rządowych, które nie są objęte nowymi regulacjami.

Podsumowując Australia staje się pierwszym krajem, który przełamuje ukrywanie ataków ransomware. Ujawnianie takich informacji może mieć wpływ dla zwiększenia przejrzystości na rynku cyberbezpieczeństwa, budowanie realnej bazy danych o taktykach i grupach przestępczych, realne zachęcanie do inwestycji w rozwiązania do prewencji przed atakami.

W kontekście relacji pomiędzy przedsiębiorstwami, dużymi spółkami rządowymi, jasne wytyczne są niezbędne do budowania wzajemnego zaufania. Rynek powinien przyjąć podejście oparte na przejrzystości, aby zwiększyć zaufanie klientów końcowych.

Raportowanie ataków to miecz obosieczny, ponieważ informacje mogą zawierać dane techniczne np. wektor, podatność, wariant ransomware. I choćby jeżeli nie będą publiczne, mogą wyciec z systemu rządowego. Finalnie może to ułatwić targetowanie tych samych ofiar. W dodatku firmy ubezpieczeniowe mogą podnosić coroczne składki lub odmówić pokrycia kosztów okupu.

Australijska ustawa już inspiruje inne kraje. W Wielkiej Brytanii realizowane są konsultacje nad wprowadzeniem podobnego obowiązku. Rząd UK w styczniu 2025 r. uruchomił publiczną konsultację pt. „Ransomware: proposals to increase incident reporting and reduce payments to criminals”, zawierającą projekt m.in. zakazu płatności dla instytucji publicznych i infrastruktury krytycznej oraz obowiązek raportowania płatności okupu przez prywatne firmy. USA i Unia Europejska rozważają uwzględnienie raportowania w ramach planowanych regulacji dla kluczowych sektorów infrastruktury (np. DORA, NIS2).

Warto dodać, iż w USA już dziś OFAC (Office of Foreign Assets Control) może nałożyć wysokie kary na organizacje, które zapłacą okup podmiotom objętym sankcjami, jednak raportowanie nie jest obowiązkowe.

W Polsce raportowanie ataków też jest obowiązkowe, ale nie w takiej samej formie jak w Australii. Brak jest obowiązku raportowania płatności okupu za ransomware, ale obowiązek w Polsce dotyczy incydentów bezpieczeństwa w rozumieniu ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC) i objęci są nimi operatorzy usług kluczowych (np. energetyka, transport, bankowość, zdrowie, infrastruktura cyfrowa), dostawcy usług cyfrowych (np. duże platformy e-commerce, wyszukiwarki, chmury), jednostki administracji publicznej, podmioty świadczące usługi z zakresu bezpieczeństwa teleinformatycznego (CSIRT-y). Zgłaszane muszą być incydenty poważne, czyli te, które mogą znacząco wpływać na ciągłość świadczenia usług kluczowych. Przy czym nie trzeba raportować samej płatności okupu, ale jeżeli incydent ransomware skutkuje przerwą w działaniu systemu — musi być zgłoszony. Za brak zgłoszenia grożą kary administracyjne (w przypadku OUK – choćby do 200 000 PLN). Dodatkowo mogą grozić konsekwencje za niewdrożenie minimalnych wymagań bezpieczeństwa.

W kontekście Australii – co się zmieni dla firm?

- Organizacje objęte prawem muszą opracować procedury zgłaszania i archiwizacji incydentów ransomware.

- Zacieśnić wymianę informacji między działami IT, bezpieczeństwa i działem prawnym.

- Dokonywać przeglądu polis ubezpieczenia od cyberataków, planów ciągłości działania.

- Powinny uskutecznić backupy, segmentację sieci i regularne testy bezpieczeństwa.