Centralne Biuro Zwalczania Cyberprzestępczości poinformowało, iż w ubiegłym tygodniu międzynarodowa akcja organów ścigania doprowadziła do zatrzymania 4 osób kierujących grupą ransomware 8Base.

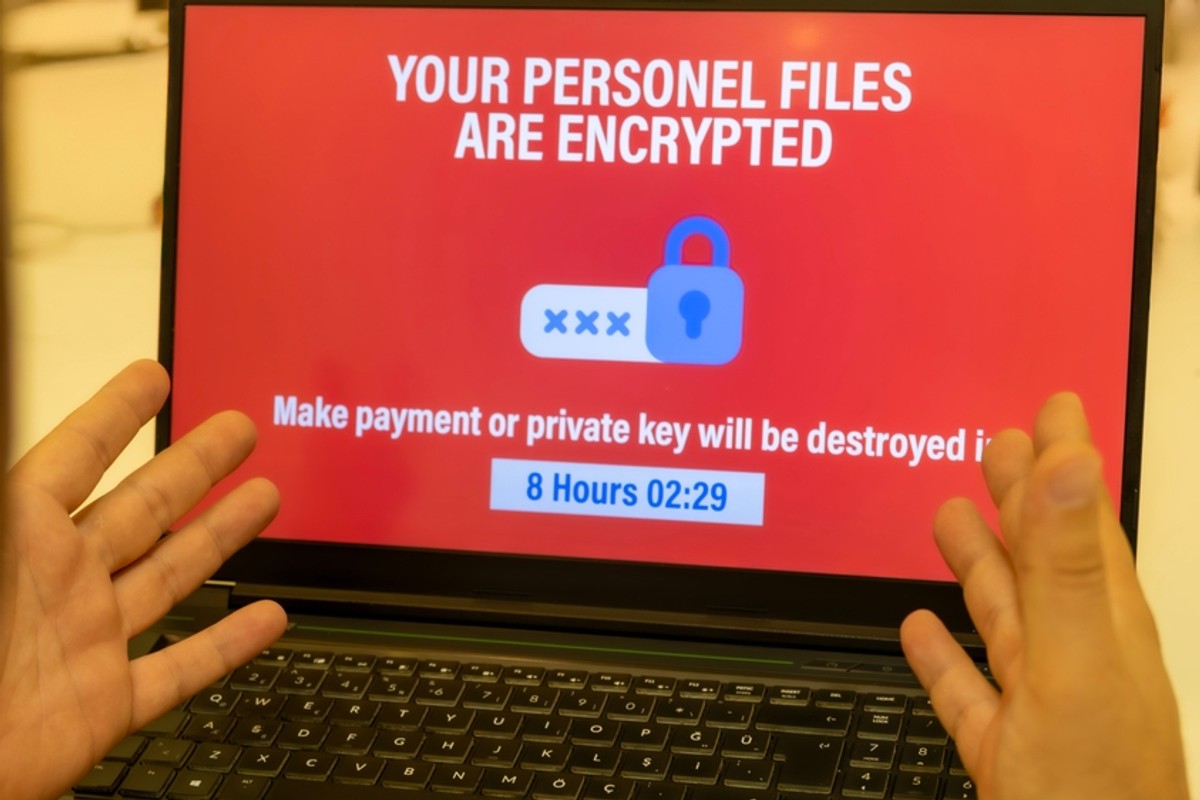

Zatrzymane osoby, wszystkie narodowości rosyjskiej, są podejrzane o wykorzystywanie złośliwego systemu Phobos w celu wymuszania wysokich okupów od pokrzywdzonych w całej Europie, jak i poza jej granicami.

Zabezpieczono 27 serwerów powiązanych z grupą przestępczą.

Analiza zagrożeń zidentyfikowała Phobos i 8Base jako jedne z najbardziej aktywnych grup ransomware w 2024 r.

Wydarzenia poprzedziły niezwykle istotne zatrzymania związane z ransomware Phobos:

- Administrator Phobos został zatrzymany w Korei Południowej w czerwcu 2024 roku, a następnie poddany ekstradycji do Stanów Zjednoczonych w listopadzie tego samego roku. Aktualnie odpowiada przed sądem za kierowanie atakami ransomware, które szyfrowały infrastrukturę krytyczną, systemy biznesowe i dane osobowe dla okupu.

- Jeden z głównych figurantów powiązanych z Phobos został zatrzymany we Włoszech w 2023 r. na podstawie francuskiego ENA (europejskiego nakazu aresztowania), co jeszcze bardziej osłabiło grupę stojącą za atakami ransomware.

Na skutek operacji, organy ścigania były w stanie ostrzec ponad 400 firm na całym świecie o istniejącym zagrożeniu przedmiotowymi atakami ransomware.

W międzynarodową operację, wspieraną przez Europol i Eurojust, zaangażowane były organy ścigania z 14 krajów. Niektóre kraje skupiały się na Phobos, inne na 8Base, podczas gdy kilka z nich prowadziło czynności wobec obu grup.

Wykryte po raz pierwszy w grudniu 2018 r. oprogramowanie ransomware Phobos stało się w wymiarze długoterminowym narzędziem cyberprzestępczym, wielokrotnie wykorzystywanym w wielkoskalowych atakach wymierzonych w firmy i organizacje na całym świecie. W przeciwieństwie wysoko sprofilowanego systemu atakującego duże korporacje, Phobos atakowała na dużą skalę małe i średnie firmy, które często nie posiadają stosownych systemów zapewniających wystarczający poziom cyberbezpieczeństwa.

Jego model Ransomware-as-a-Service (RaaS) sprawił, iż złośliwe oprogramowanie było dostępne dla licznej grupy przestępców, od pojedynczych osób po zorganizowane grupy przestępcze, takie jak 8Base. Łatwość dostosowania struktury/ modelu systemu pozwalała cyberprzestępcom na ich szerokie zastosowanie przy minimalnej wiedzy technicznej.

Na bazie infrastruktury Phobosa, 8Base opracowało własny wariant złośliwego oprogramowania, wykorzystując jego mechanizmy szyfrowania i przesyłania, w celu maksymalizacji siły ataku. Grupa była szczególnie agresywna w kontekście taktyki podwójnego szantażu, nie tylko poprzez szyfrowanie/ blokownie danych pokrzywdzonych, ale także grożąc upublicznieniem przejętych informacji w przypadku nie zapłacenia okupu.

W prowadzonym postępowaniu uczestniczyły następujące organy:

- Belgia: Policja Federalna (Federale Politie / Police Fédérale)

- Czechy: Policja Republiki Czeskiej (Policie České republiky)

- Francja: Sąd w Paryżu - Krajowa Jurysdykcja p -ko Przestępczości Zorganizowanej (Juridiction Nationale de Lutte contre la Criminalité Organisée - JUNALCO), Prefektura Policji (Préfecture de Police)

- Niemcy: Bawarski Krajowy Urząd Kryminalny (Bayerisches Landeskriminalamt - LKA Bayern)

- Japonia: Krajowa Agencja Policji (警察庁)

- Polska: Centralne Biuro Zwalczania Cyberprzestępczości

- Rumunia: Rumuńska Policja (Poliția Română)

- Singapur: Dowództwo ds. cyberprzestępczości singapurskiej Policji (Singapore Police Force CyberCrime Command)

- Hiszpania: Gwardia Cywilna (Guardia Civil)

- Szwecja: Gwardia Cywilna (Guardia Civil)

- Szwajcaria: Policja Federalna (fedpol)

- Tajlandia: Biuro śledcze ds. cyberprzestępczości (Cyber Crime Investigation Bureau CCIB)

- Wielka Brytania: Krajowa Agencja ds. Przestępczości (NCA)

- Stany Zjednoczone: Federalne Biuro Śledcze (FBI - Baltimore Field Office), Centrum Cyberprzestępczości Departamentu Obrony USA (DC3)