9to5Mac Security Bite jest dostarczany wyłącznie przez Mosyle, jedyna ujednolicona platforma Apple. Wszystko, co robimy, to przygotowywanie urządzeń Apple do pracy i zapewnienie im bezpieczeństwa w przedsiębiorstwie. Nasze unikalne zintegrowane podejście do zarządzania i bezpieczeństwa łączy najnowocześniejsze rozwiązania bezpieczeństwa specyficzne dla Apple, w pełni zautomatyzowane Hardening & Compliance, Next Generation EDR, Zero Trust oparte na sztucznej inteligencji i ekskluzywne zarządzanie uprawnieniami z najpotężniejszym i najnowocześniejszym Apple MDM na rynku. Rezultatem jest całkowicie zautomatyzowana platforma Apple Unified, której w tej chwili zaufało ponad 45 000 organizacji, aby miliony urządzeń Apple były gotowe do pracy bez wysiłku i przy przystępnej cenie. Poproś o ROZSZERZONY OKRES PRÓBNY dziś i dowiedz się, dlaczego Mosyle to wszystko, czego potrzebujesz do pracy z Apple.

Badacze ds. bezpieczeństwa odkryli, iż hakerzy z Korei Północnej (KRLD) działali pod presją rządu, próbując zaatakować użytkowników komputerów Mac dzięki złośliwego systemu kradnącego informacje za pośrednictwem zainfekowanej trojanem aplikacji do spotkań.

Po zainfekowaniu złośliwe oprogramowanie nawiązało połączenie między komputerem Mac a serwerem poleceń i kontroli (C2) atakującego, aby wykraść poufne dane, takie jak dane uwierzytelniające iCloud Keychain. Odkryto również, iż po cichu instaluje aplikację pulpitu zdalnego AnyDesk i oprogramowanie do rejestrowania naciśnięć klawiszy w tle, aby przejąć kontrolę nad maszynami i zbierać naciśnięcia klawiszy.

Oprogramowanie złośliwe, nowa odmiana znanego szczepu o nazwie „BeaverTail”, zostało po raz pierwszy zgłoszone przez MalwareHunterTeam za pośrednictwem posta na X. Chociaż BeaverTail był istniejącym złodziejem informacji JavaScript odkrytym w 2023 r., teraz wydaje się, iż został przerobiony, aby atakować użytkowników komputerów Mac dzięki złośliwego obrazu dysku o nazwie „MicroTalk.dmg”.

Badacz i autor w dziedzinie bezpieczeństwa Patrick Wardle przeanalizował złośliwe oprogramowanie w dość obszernym i zabawnym artykule zatytułowanym wpis na blogu na temat Objective-See. Wardle odkrył, iż hakerzy najprawdopodobniej podszywali się pod rekruterów, oszukując ofiary i nakłaniając je do pobrania czegoś, co wyglądało na legalną platformę do wideokonferencji MiroTalk, co sugeruje nazwa pliku obrazu dysku „MicroTalk.dmg”, ale w rzeczywistości był to klon zawierający ukryte złośliwe oprogramowanie.

O Ukąszenie bezpieczeństwa: Security Bite to cotygodniowa kolumna poświęcona bezpieczeństwu na 9to5Mac. Co tydzieńArin Waichulis dostarcza informacji na temat prywatności danych, odkrywa luki w zabezpieczeniach i rzuca światło na pojawiające się zagrożenia w rozległym ekosystemie Apple obejmującym ponad 2 miliardy aktywnych urządzeń.

Nie byłby to pierwszy raport o północnokoreańskich hakerach podszywających się pod rekruterów, aby atakować ofiary. Niesławna grupa badawcza Unit42 Palo Alto Network niedawno zgłoszone na podobny temat zatytułowany: „Hakowanie pracodawców i poszukiwanie zatrudnienia: dwie kampanie związane z pracą noszą znamiona północnokoreańskich aktorów zagrażających”.

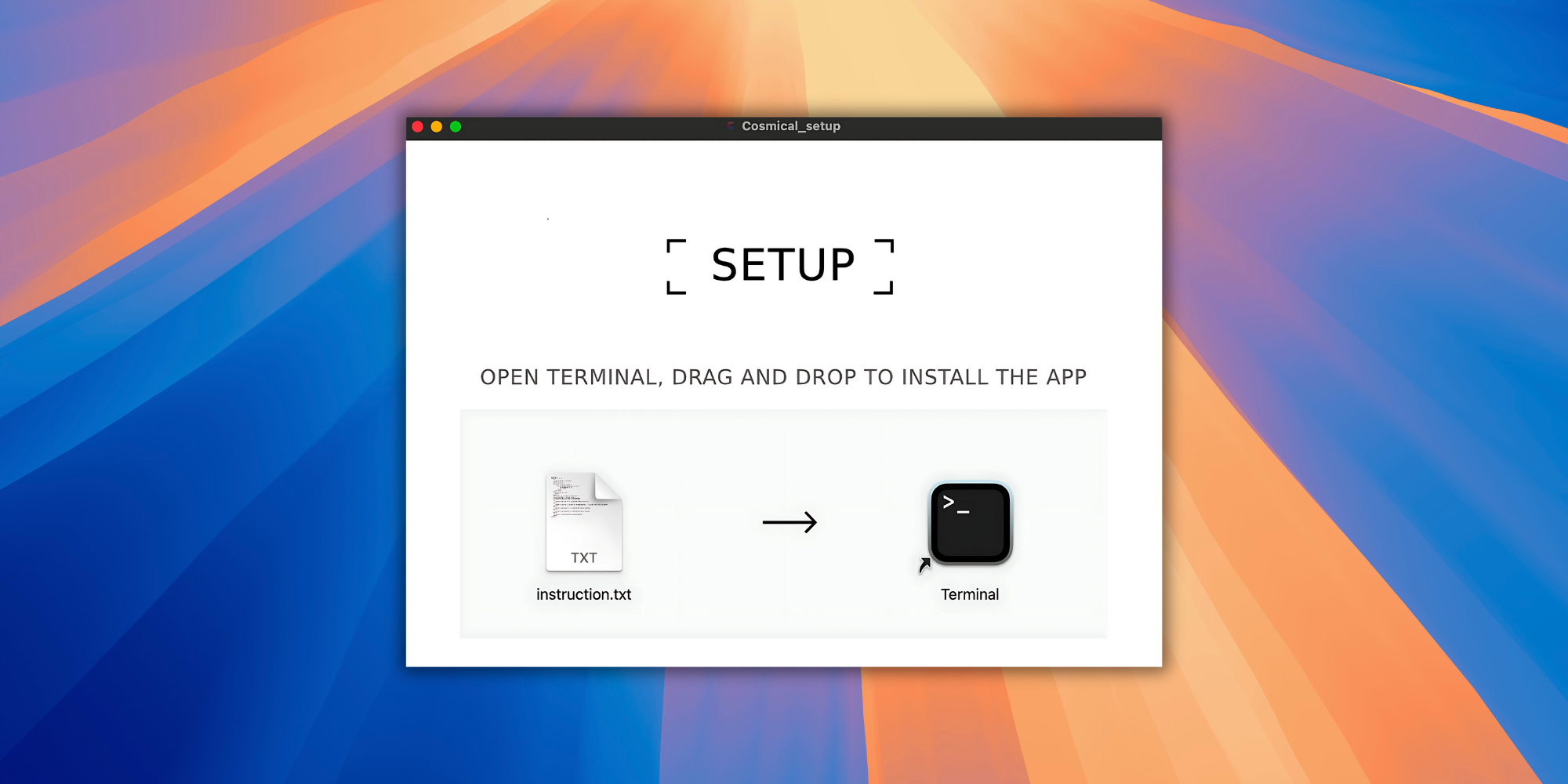

Według analizy Wardle’a złośliwy klon MicroTalk zawierający malware jest niepodpisany lub nie został zarejestrowany w Apple przez zidentyfikowanego dewelopera, więc macOS Gatekeeper uniemożliwi uruchomienie aplikacji. Jednak użytkownicy mogą obejść blokadę, klikając prawym przyciskiem myszy i wybierając „Otwórz” z menu skrótów.

Złośliwy disk obraz zawierający klon MicroTalk. Obraz za pośrednictwem Objective-See

Złośliwy disk obraz zawierający klon MicroTalk. Obraz za pośrednictwem Objective-SeeGatekeeper to regularny ból głowy dla cyberprzestępców atakujących użytkowników komputerów Mac. W rzeczywistości stał się tak skutecznym utrapieniem, iż w niektórych przypadkach instruują użytkownika, aby otworzył złośliwą aplikację w „poprawny” sposób (czyli klikając prawym przyciskiem myszy i naciskając „Otwórz”) zamiast klikać dwukrotnie.

Niepodpisane powiadomienie macOS Gatekeeper. Obraz za pośrednictwem Objective-See

Niepodpisane powiadomienie macOS Gatekeeper. Obraz za pośrednictwem Objective-SeePo zainfekowaniu złośliwe oprogramowanie komunikuje się z serwerami C2 w celu pobrania i wyodrębnienia danych, w tym poświadczeń iCould KeyChain i identyfikatorów rozszerzeń przeglądarki popularnych portfeli kryptowalut, które mogą być używane do kradzieży kluczy prywatnych i fraz mnemonicznych. Najbardziej nieuchwytne jest jednak to, iż gdy złośliwe oprogramowanie zostało odkryte w zeszłym tygodniu, mogło przejść przez skanery antywirusowe, takie jak VirusTotal, całkowicie niezauważone. Cyberprzestępcy będą przesyłać swoje pliki wykonywalne na platformy takie jak VirusTotal, aby upewnić się, iż złośliwe aspekty są wystarczająco dobrze ukryte, aby pozostać niewykryte przez popularne skanery. Wadą jest to, iż „dobrzy ludzie” również mogą je zobaczyć.

„Konkretnie na wyjściu symbolu widzimy nazwy metod (fileUpload, pDownFinished, run) które ujawniają prawdopodobne możliwości eksfiltracji oraz pobierania i wykonywania”, zgodnie z Wpis na blogu Objective-See.

„Z osadzonych ciągów znaków widzimy zarówno adres prawdopodobnego serwera poleceń i kontroli, 95.164.17.24:1224 i również wskazówki dotyczące rodzaju informacji zbieranych przez złośliwe oprogramowanie w celu eksfiltracji. W szczególności identyfikatory rozszerzeń przeglądarki popularnych portfeli kryptowalutowych, ścieżki do danych przeglądarek użytkowników i pęk kluczy macOS. Inne ciągi są związane z pobieraniem i wykonywaniem dodatkowych ładunków, które wydają się złośliwymi skryptami Pythona.”

Pod koniec dnia nie zdziwiłbym się, gdyby to była robota BlueNoroff, podgrupy znanego państwowego przedsiębiorstwa cyberprzestępczego, Lazarus Group. Było kilka charakterystycznych przypadków, w których BlueNoroff często kontaktował się z potencjalnymi ofiarami pod przykrywką inwestora lub łowcy głów firm. jeżeli wygląda jak kaczka, pływa jak kaczka i kwacze jak kaczka, to prawdopodobnie jest kaczką.

FTC: Używamy linków afiliacyjnych generujących dochód. Więcej.

![Nadpraworządność [FELIETON OGÓRKA]](https://angora24.pl/wp-content/uploads/2024/03/tusk-1.jpg)

![Najmłodsza Polka na szczycie ośmiotysięcznika pochodzi z Rzeszowa! [ZDJĘCIA]](https://storage.googleapis.com/bieszczady/rzeszow24/articles/image/e2f9ac95-e66a-4965-b5e3-e4e3952eb409)