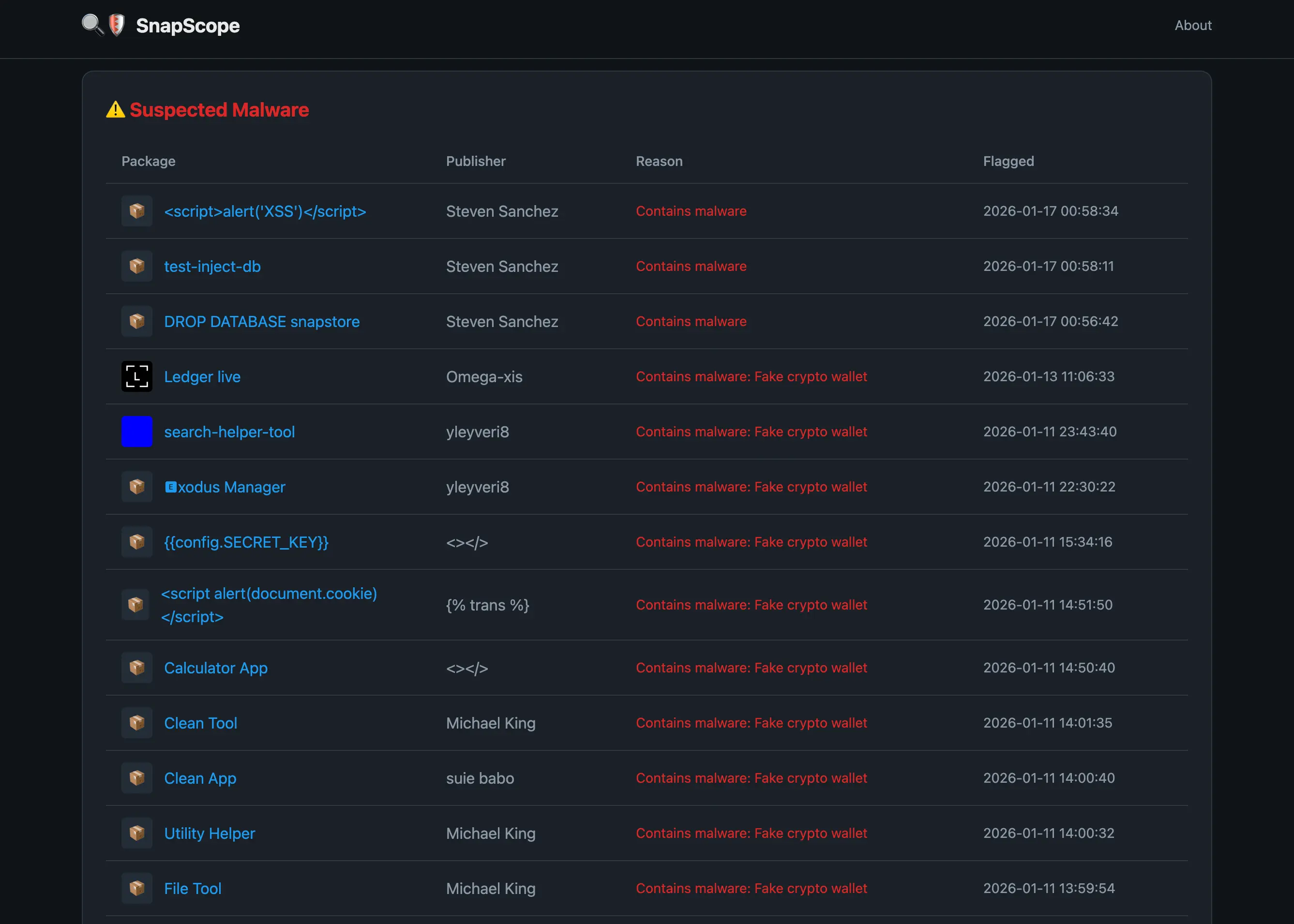

Wprowadzenie do problemu / definicja luki

W styczniu 2026 r. badacze opisali podatność typu Cross-Site Scripting (XSS) w webowym panelu administracyjnym używanym przez operatorów StealC – popularnego infostealera sprzedawanego w modelu Malware-as-a-Service (MaaS). Co nietypowe, luka nie uderzyła w ofiary, tylko w samych przestępców: pozwoliła obserwować ich aktywne sesje, zbierać odciski środowiska (fingerprinting) oraz – ironicznie – przechwytywać cookies z infrastruktury stworzonej do kradzieży cookies.

W skrócie

- Podatność XSS znajdowała się w panelu MaaS StealC (back-end operacyjny do zarządzania kampaniami).

- Badacze wykorzystali ją do monitorowania sesji i pozyskania cookies sesyjnych, co umożliwiało przejęcie sesji w panelu.

- Szczegóły techniczne luki nie zostały upublicznione, by utrudnić poprawkę twórcom StealC i ograniczyć „copycaty”.

- Opisano m.in. operatora „YouTubeTA”, który dystrybuował malware przez przejęte kanały YouTube i zebrał tysiące logów ofiar (hasła i cookies).

Kontekst / historia / powiązania

StealC funkcjonuje co najmniej od początku 2023 r. jako infostealer w modelu MaaS, z naciskiem na kradzież danych przeglądarkowych (w tym cookies) i poświadczeń.

W 2025 r. (wg opisów w źródłach) pojawiła się kolejna iteracja narzędzia i panelu (StealC v2), a następnie do społeczności badawczej trafił wyciek kodu panelu administracyjnego. To właśnie analiza tego wycieku umożliwiła zidentyfikowanie słabego punktu, który później posłużył do obserwacji operatorów.

Wątek „YouTube jako kanał dystrybucji” nie jest w StealC nowością: kampanie wykorzystywały podszywanie się pod cracki popularnych aplikacji (np. pakiet Adobe), a do zwiększenia wiarygodności używano przejętych, wcześniej legalnych kont/kanałów.

Analiza techniczna / szczegóły luki

Co oznacza XSS w panelu MaaS?

XSS to klasa podatności, w której aplikacja webowa dopuszcza wstrzyknięcie i wykonanie niezaufanego JavaScriptu w kontekście domeny aplikacji. W praktyce daje to m.in. możliwość:

- odczytu danych dostępnych w kontekście przeglądarki,

- przejęcia sesji, jeżeli da się pozyskać token/cookie sesyjny,

- wykonywania działań „w imieniu” zalogowanego użytkownika (zależnie od ochron aplikacji).

Dlaczego ta luka była tak „bolesna” dla StealC?

Z opisu badaczy wynika, iż panel StealC był podatny na prosty XSS, a jednocześnie cookies sesyjne panelu nie były odpowiednio zabezpieczone przed typowymi scenariuszami XSS (np. poprzez atrybuty ograniczające dostęp z poziomu JS). Efekt: możliwe było pozyskanie cookies sesyjnych i zdalne „podpięcie” się pod sesję operatora.

Jakie dane dało się uzyskać?

Według relacji (bez ujawniania exploit chain), badacze byli w stanie:

- zbierać fingerprinty przeglądarki i sprzętu operatora,

- monitorować aktywne sesje w panelu,

- przejmować cookies sesyjne, co umożliwiało przejęcie sesji panelu.

Istotny szczegół: autorzy badań celowo nie publikują detali podatności (konkretnego wektora/parametru/endpointu), żeby nie ułatwiać szybkiej poprawki twórcom StealC i nie pomagać kolejnym grupom przestępczym w uruchamianiu panelu z wycieku.

Praktyczne konsekwencje / ryzyko

Dla obrońców (blue team / IR)

- To rzadki przypadek, gdy błąd w infrastrukturze przestępczej umożliwia pozyskanie wywiadu o operatorach (środowisko, nawyki, potknięcia w OPSEC), co bywa użyteczne do mapowania kampanii i priorytetyzacji obrony.

- W opisywanym przypadku zidentyfikowano operatora „YouTubeTA” i powiązano jego działania z dystrybucją przez YouTube; pokazuje to, jak infostealery wzmacniają przejęcia kont (zwłaszcza tam, gdzie cookies zastępują ponowny login).

Dla cyberprzestępców (i rynku MaaS)

- Model MaaS skaluje ataki, ale tworzy też wspólny punkt awarii: słaby panel lub błędna konfiguracja może narazić wielu „klientów” jednocześnie.

- Upublicznienie faktu istnienia luki może w praktyce spowodować destabilizację ekosystemu StealC (presja na migrację, spadek zaufania do „usługi”, więcej prób przejęć paneli przez konkurencję).

Rekomendacje operacyjne / co zrobić teraz

Poniżej zestaw działań „tu i teraz”, jeżeli bronisz organizacji przed infostealerami (StealC i podobnymi):

- Załóż, iż kradzież cookies = przejęcie sesji

- Wymuś reset sesji dla krytycznych systemów (SSO, poczta, VPN, systemy finansowe), zwłaszcza gdy wykryto infostealera na stacji.

- Skróć TTL sesji i rozważ reautoryzację dla operacji wysokiego ryzyka.

- Rotacja poświadczeń po incydencie infostealera

- Zainfekowane endpointy traktuj jak kompromitację haseł zapisanych w przeglądarce i menedżerach (jeśli nie są odporne na kradzież na tym etapie).

- Priorytet: konta admin, konta do paneli SaaS, konta reklamowe/marketingowe (częsty cel), Google/YouTube.

- Wymuś MFA odporne na phishing, gdzie to możliwe

- FIDO2/WebAuthn (klucze sprzętowe / passkeys) znacząco ogranicza skutki kradzieży haseł.

- Dla systemów, gdzie to możliwe, dodaj Conditional Access (geolokalizacja, device compliance, ryzyko logowania).

- Detekcja infostealerów: telemetria + EDR

- Monitoruj anomalie: nietypowe uruchomienia przeglądarek w tle, podejrzane procesy potomne, masowe odczyty profili przeglądarki, nietypowe archiwizacje danych użytkownika.

- Koreluj z ruchem do nietypowych domen/C2 oraz z podejrzanymi „installerami” (np. z cracków).

- Ogranicz powierzchnię ataku użytkowników

- Polityki: blokowanie uruchamiania z katalogów użytkownika/Downloads, kontrola skryptów, allowlisting (AppLocker/WDAC).

- Edukacja: kampanie „cracki z YouTube” przez cały czas działają, bo mają wysoki CTR i niską barierę wejścia.

- Jeśli obsługujesz twórców/marketing: ochrona kont Google/YouTube

- Włącz alerty o podejrzanych logowaniach, sprawdzaj listę urządzeń i aktywne sesje.

- Rozważ dodatkowe kroki dla kont kanałów: osobne urządzenia, separacja ról, ograniczenie uprawnień, silne metody MFA.

Różnice / porównania z innymi przypadkami (jeśli dotyczy)

Ten incydent jest interesujący nie dlatego, iż XSS jest „nowe”, tylko dlatego, iż pokazuje powtarzalny wzorzec w cyberprzestępczym SaaS:

- „Produkt” przestępczy bywa dopracowany marketingowo, ale niekoniecznie inżyniersko — panel ma wyglądać profesjonalnie, a podstawowe zabezpieczenia webowe potrafią zostać pominięte.

- Centralizacja MaaS = centralizacja ryzyka — jeden panel, wielu operatorów, jeden błąd i nagle pojawia się możliwość obserwacji (lub przejęć) na większą skalę.

W praktyce dla obrońców najważniejsze jest to, iż infostealery pozostają „paliwem” dla ATO (Account Takeover): kradzież cookies i haseł często poprzedza BEC, fraud i dalszą eskalację.

Podsumowanie / najważniejsze wnioski

- Podatność XSS w panelu StealC umożliwiła badaczom wejście „za kulisy” operacji i pozyskanie danych o operatorach oraz ich sesjach.

- „YouTubeTA” to przykład, jak skutecznie da się monetyzować przejęte kanały YouTube do dystrybucji stealerów i zbierania masowych logów.

- Dla organizacji najważniejsze jest podejście operacyjne: infostealer = natychmiastowa rotacja haseł + unieważnienie sesji + wzmocnienie MFA i polityk urządzeń.

Źródła / bibliografia

- CyberArk – „UNO reverse card: stealing cookies from cookie stealers” (15 stycznia 2026). (CyberArk)

- The Hacker News – „Security Bug in StealC Malware Panel Let Researchers Spy on Threat Actor Operations” (19 stycznia 2026). (The Hacker News)

- BleepingComputer – „StealC hackers hacked as researchers hijack malware control panels” (16 stycznia 2026). (BleepingComputer)

- Security Affairs – „StealC malware control panel flaw leaks details on active attacker” (19 stycznia 2026). (Security Affairs)

- TechRadar – „Malware control panels could give experts the tools they need to spy on hackers” (19 stycznia 2026). (TechRadar)