Raport Roczny CERT Polska za 2015 już niedługo zostanie opublikowany na naszych stronach. Tymczasem, postanowiliśmy podzielić się statystykami dotyczącymi liczebności botnetów w Polsce. O tym, jak liczyć botnety pisaliśmy w artykule poświęconym szacowaniu wielkości botnetów.

Raport Roczny CERT Polska za 2015 już niedługo zostanie opublikowany na naszych stronach. Tymczasem, postanowiliśmy podzielić się statystykami dotyczącymi liczebności botnetów w Polsce. O tym, jak liczyć botnety pisaliśmy w artykule poświęconym szacowaniu wielkości botnetów.

Poniższe statystyki zostały policzone w oparciu o dane zgromadzone w platformie n6, w której dziennie przetwarzamy ponad 100 tys. zdarzeń dotyczących zainfekowanych komputerów (botów) w Polsce. Informacje o botach otrzymujemy z wielu źródeł, ale sposób ich pozyskania zwykle opiera się na przejmowaniu infrastruktury botnetów (w szczególności domeny C&C używane do komunikacji) i kierowaniu ich na systemy monitorujące (sinkhole). W konsekwencji informacje o rozmiarach botnetów uzyskujemy z opóźnieniem – póki botnet nie zostanie zneutralizowany, trudno jest ustalić liczbę należących do niego zainfekowanych komputerów. Na podstawie zebranych danych szacujemy, iż w 2015 r. było w Polsce ponad 150 tys. botów.

Największe botnety w Polsce

| 1 | tinba | 22 899 | 15,52% |

| 2 | conficker | 17 007 | 11,53% |

| 3 | foreign | 13 155 | 8,92% |

| 4 | sality | 10 804 | 7,32% |

| 5 | bamital | 6 045 | 4,10% |

| 6 | zeus | 5 305 | 3,60% |

| 7 | gozi | 4 720 | 3,20% |

| 8 | zeroaccess | 4 092 | 2,77% |

| 9 | kelihos | 3 776 | 2,56% |

| 10 | virut | 3 132 | 2,12% |

W powższej tabeli zebraliśmy najbardziej popularne rodziny złośliwego oprogramowania. Rozmiar botnetu został określony jako maksymalna dzienna liczba zainfekowanych stacji w ciągu roku.

I tak, największym botnetem w Polsce w ubiegłym roku została Tinba, groźny trojan bankowy. Tinba osiągnęła znaczny wzrost aktywności w połowie roku, przy czym najwyższy poziom infekcji utrzymywał się zaledwie przez kilka dni w ciągu całego roku. Średni poziom dziennej liczby komputerów zainfekowanych Tinbą wyniósł 4,3 tys. Należy mieć jednak na uwadze, iż Tinba jest rodzajem złośliwego systemu zarządzanego przez różne, zwykle niepowiązane ze sobą osoby. Jego popularność nie dziwi, ponieważ kod źródłowy bota wyciekł w połowie 2014 roku i od tego czasu obserwujemy coraz liczniejsze instancje operowane zarówno przez “przestępców-amatorów”, dopiero rozpoczynających swoją styczność ze złośliwym oprogramowaniem, jaki i “przestępców zawodowych”. Na drugim miejscu znalazł się Conficker, olbrzymi botnet, który został sinkholowany jeszcze w 2009 roku (!) i od tego czasu obserwujemy powolny spadek liczby raportowanych zainfekowanych maszyn. Jednakże udział procentowy pozostał na zbliżonym poziomie w stosunku do poprzedniego roku. ZeroAccess, który dwa lata temu uplasował się na trzeciej pozycji, a ubiegłym roku na drugiej, w tegorocznym zestawieniu znalazł się dopiero na miejscu dziewiątym.

Znów należy podkreślić fakt, iż wśród dziesięciu największych botnetów w Polsce trzy są trojanami bankowymi. Podsumowując, zwracamy uwagę na stopniowy spadek większości starych botnetów (Conficker, zero access, gameover, inne z rodziny zeus).

Trojany bankowe

| 1 | tinba | 22 899 | 57,97% |

| 2 | zeus | 5 305 | 13,43% |

| 3 | gozi | 4 720 | 11,95% |

| 4 | dyre | 2 526 | 6,39% |

| 5 | rovnix | 1 889 | 4,78% |

W powyższym zestawieniu zostały podane botnety, które stanowią zagrożenie dla klientów bankowości elektronicznej. W większości trojanów bankowych wykorzystywany jest mechanizm modyfikacji strony internetowej na zainfekowanym komputerze, przez co przestępcy mają pełny dostęp do konta ofiary i mogą przelewać środki znajdujące się na nim.

W 2014 oraz w 2015 roku obserwowaliśmy stopniowe wykorzystywanie coraz to nowszych, wcześniej nie występujących w Polsce, rodzajów złośliwego systemu w atakach na użytkowników bankowości elektronicznej. Przykładem tego może być Dyre/Dyreza, która sprawiała wiele problemów użytkownikom banków zachodnich, ale w Polsce nie używano jej w atakach. Na początku 2015 roku ten obraz niestety zmienił się.

Aktywność botnetów

Aktywność starych, zneutralizowanych botnetów według naszych obserwacji stale spada. Związane jest to przede wszystkim z brakiem nowych infekcji i wycofywaniem starych, zainfekowanych maszyn. Nieco inaczej sytuacja przedstawia się w przypadku nowych zagrożeń. Np. trojan gozi, którym zainfekowanych było przez większość roku kilkaset komputerów, gwałtownie zwiększył swoją aktywność w listopadzie, dzięki czemu zajął 7 miejsce w naszym ogólnym zestawieniu.

Podobny obraz, choć już bez tak dużych różnic w dziennej liczbie zainfekowanych maszyn zaobserwowaliśmy w przypadku niechlubnego zwycięzcy naszego rankingu – Tinby. W rekordowym dniu otrzymaliśmy zgłoszenia o ponad 5 krotnie większej liczbie komputerów zarażonych Tinbą niż średnio każdego dnia w ciągu roku.

Statystki botnetów z podziałem na sieci operatorów telekomunikacyjnych

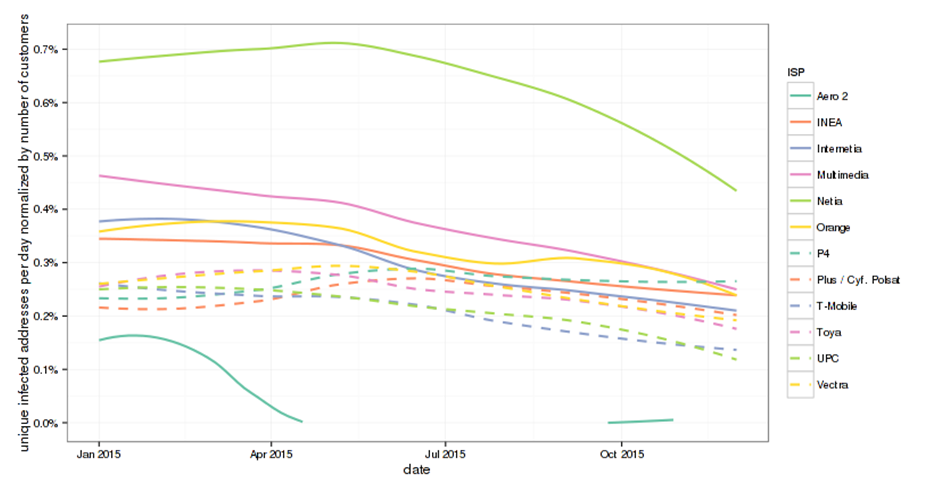

Dane związane z aktywnością botnetów w 2015 roku zostały przeanalizowane także pod kątem poziomu zainfekowania największych polskich operatorów.

Jednym z ciekawszych, zaobserwowanych przez nas przypadków był gwałtowny spadek liczby botów w sieci Aero2 (AS15855) po 16 marca do poziomu zaledwie średnio 3 zgłoszeń dziennie dotyczących zainfekowanych hostów, podczas, gdy do połowy marca docierały do nas zgłoszenia o ponad 900 zainfekowanych maszynach w sieci Aero2 każdego dnia. Przypuszczamy, iż zaobserwowana sytuacja wynika ze zmian w infrastrukturze sieci Aero2 i wykorzystaniu innego systemu autonomicznego dla ruchu wychodzącego użytkowników sieci.

Kolejnym ciekawym zauważonym przez nas zjawiskiem było zróżnicowanie liczby infekcji różnymi rodzinami trojanów wśród operatorów. Na przykład Internetia (AS43939) i Multimedia Polska (AS21021) wyróżniały się niższym poziomem zainfekowania Slenfbotem niż pozostali operatorzy. Dodatkowo, w Internetii znacznie rzadziej był “widziany” Cutwail. Natomiast Tinba, groźny trojan bankowy zdominował, szczególnie w czwartym kwartale, użytkowników operatorów mobilnych (P4, Plus, T-Mobile).

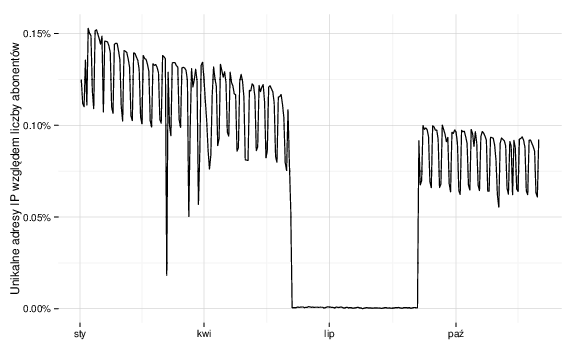

Jeszcze inną, niemniej ciekawą obserwacją był spadek aktywności robaka Conficker praktycznie do zera w okresie od początku maja do końca sierpnia w sieci Orange Polska (AS5617). Podejrzewamy, iż spadek aktywności Confickera w sieci Orange Polska związany był z uruchomieniem usługi CyberTarcza, o czym operator informował w połowie kwietnia, i która to mogła blokować połączenia do domen C&C Confickera, w tym do systemów monitorujących z których otrzymujemy informacje. Poniżej przedstawiamy wykres aktywności Confickera w sieci Orange.

Na poniższym rysunku prezentujemy wykres infekcji u operatorów w czasie, znormalizowany po liczbie korzystających z Internetu (na podstawie raportu UKE za 2014 rok).

Nasze najważniejsze obserwacje to:

- spadek liczby infekcji w ciągu roku u niemal każdego operatora,

- dwukrotnie wyższy poziom zainfekowania w Netii w porównaniu do pozostałych operatorów,

- drugie miejsce pod względem poziomu infekcji zajęła Multimedia Polska, a trzecie – Orange Polska.