Francuski dom mody Chanel stał się niedawno celem zuchwałego ataku cybernetycznego. Hakerzy, wykorzystując lukę w procesach bezpieczeństwa obsługi danych w chmurze, przedostali się do części zasobów firmy. W wyniku działań cyberprzestępców ujawnione zostały dane klientów z USA, którzy kontaktowali się z centrum obsługi klienta. W dzisiejszym artykule szczegółowo opisujemy przebieg ataku, jego kulisy techniczne oraz płynące z niego wnioski.

Kim są ShinyHunters?

Za atakiem stoi grupa ShinyHunters, znana w świecie cyberprzestępczym z przeprowadzania głośnych wycieków danych na całym świecie. Według Google Threat Intelligence grupa działa w ramach struktury UNC6040 i wyspecjalizowała się w atakach na środowiska chmurowe, w tym Salesforce. ShinyHunters łączą tradycyjne techniki phishingowe z bardziej zaawansowanymi formami manipulacji, takimi jak vishing, czyli socjotechnika realizowana przez rozmowy telefoniczne.

Dlaczego Salesforce?

Salesforce jest jedną z najpopularniejszych platform CRM na świecie, obsługującą dane milionów klientów. Jej architektura chmurowa wiąże się z tym, iż dostęp do zasobów można uzyskać z dowolnego miejsca, co jest wygodne, ale i ryzykowne. W omawianym przypadku nie złamano bezpośrednio systemów Salesforce – zawiodły procedury po stronie użytkownika. Wystarczyło przekonać pracownika do autoryzacji złośliwej aplikacji, aby uzyskać pełny dostęp do danych, do których miał on uprawnienia.

Jak doszło do ataku?

Incydent został wykryty 25 lipca 2025 roku, kiedy to zespół bezpieczeństwa Chanel odnotował nietypowe logowania do konta Salesforce, platformy wykorzystywanej do obsługi relacji z klientami. Szybka analiza wykazała, iż systemy samej platformy Salesforce nie zostały bezpośrednio zhakowane. Atakujący wykorzystali jednak socjotechnikę, aby przejąć dostęp do konta klienta Salesforce obsługiwanego przez zewnętrznego dostawcę usług, co otworzyło im furtkę do cennych danych.

Zakres wykradzionych danych

Wyciek obejmował ograniczony, choć wciąż wrażliwy zestaw informacji: imiona i nazwiska, adresy e-mail, adresy pocztowe oraz numery telefonów. Dane te pochodziły od klientów z USA, którzy w określonym okresie kontaktowali się z działem obsługi klienta Chanel. Firma podkreśla, iż żadne dane finansowe, numery kart płatniczych ani hasła nie znalazły się wśród skradzionych informacji, co minimalizuje ryzyko bezpośrednich strat finansowych — choć ryzyko ataków wtórnych pozostaje realne.

Metodologia ataku – vishing i OAuth

Scenariusz ataku był dopracowany i przebiegał według powtarzalnego schematu. Najpierw członkowie grupy podszywali się pod pracowników działu IT dużych korporacji i nawiązywali kontakt telefoniczny z rzeczywistymi pracownikami. Następnie przekonywali ofiary do zalogowania się na stronę konfiguracji Salesforce i zaakceptowania instalacji rzekomo potrzebnej aplikacji. W rzeczywistości była to aplikacja OAuth umożliwiająca eksport dużych zbiorów danych, często podszywająca się pod narzędzie typu Data Loader. Po uzyskaniu tokenów dostępowych hakerzy przeszukiwali instancję Salesforce w poszukiwaniu wartościowych rekordów, a następnie eksportowali dane.

Cel ataku – wymuszenia i szantaż

Eksfiltrowane dane wykorzystywane są przez przestępców do wymuszeń. Typowy scenariusz obejmuje wysłanie do firmy wiadomości z informacją o posiadaniu danych oraz żądaniem okupu w kryptowalucie pod groźbą ujawnienia informacji lub ich sprzedaży w dark webie. Jak dotąd nie ma publicznych dowodów, by wykradzione Chanel dane trafiły do otwartej sprzedaży, co może oznaczać, iż negocjacje z atakującymi realizowane są lub iż dane są trzymane w rezerwie jako karta przetargowa.

Ofiary wcześniejszych ataków

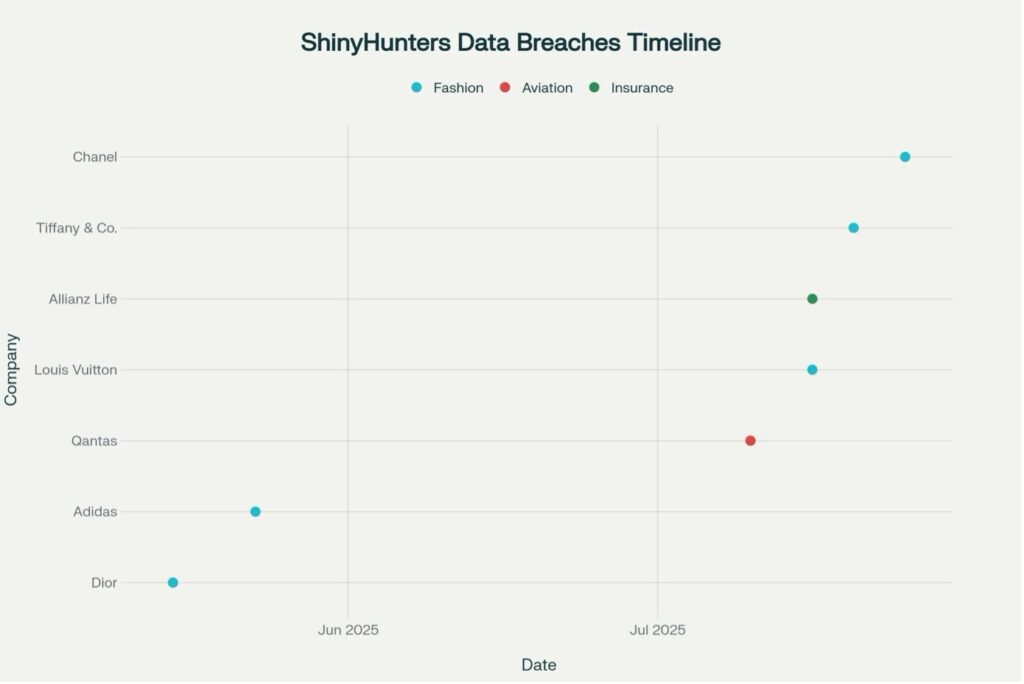

ShinyHunters nie są nowicjuszami — w przeszłości odpowiadali za podobne ataki na światowe marki, takie jak Adidas, linie lotnicze Qantas, ubezpieczyciela Allianz Life oraz luksusowe brandy należące do grupy LVMH, m.in. Louis Vuitton, Dior i Tiffany & Co. W każdym przypadku schemat działania był podobny, co wskazuje na wysoką skuteczność tej metody i niewystarczającą odporność wielu firm na tego typu zagrożenia.

Źródło: WWD Report

Źródło: WWD ReportTechniczne aspekty ochrony

Co zalecają eksperci, aby chronić się przed podobnymi incydentami?

- Multi-Factor Authentication (MFA) – dodatkowa warstwa weryfikacji logowania utrudnia dostęp choćby w przypadku przejęcia hasła.

- Least Privilege Access – każdy użytkownik powinien mieć tylko taki poziom dostępu, jaki jest mu niezbędny.

- Kontrola aplikacji OAuth – regularne sprawdzanie, które aplikacje mają dostęp do danych, oraz natychmiastowe usuwanie nieznanych integracji.

- Edukacja zespołów – szkolenia z rozpoznawania ataków socjotechnicznych, w tym vishingu.

Co może zrobić firma po wycieku?

Po wykryciu incydentu firma powinna w trybie natychmiastowym powiadomić wszystkich poszkodowanych klientów, zgodnie z wymogami regulacji takich jak RODO w Europie czy CCPA w USA. Równocześnie konieczne jest przeprowadzenie szczegółowego audytu bezpieczeństwa, usunięcie wszystkich podejrzanych aplikacji oraz wprowadzenie dodatkowych kontroli dostępu. Długoterminowo warto też wzmocnić politykę haseł, wdrożyć stały monitoring API oraz testy socjotechniczne.

Podsumowanie

Atak na Chanel jest kolejnym dowodem na to, iż choćby globalne i renomowane marki mogą stać się ofiarą cyberprzestępców. Technologia sama w sobie nie jest gwarancją bezpieczeństwa — najważniejszy element ochrony to świadomy i przeszkolony personel. W erze chmury, gdzie dane są dostępne z każdego miejsca na świecie, granica między bezpieczeństwem a wyciekiem bywa bardzo cienka.

Warto podkreślić, iż brak wycieku danych finansowych nie oznacza braku zagrożenia. Skradzione dane osobowe mogą posłużyć do dalszych ataków phishingowych, podszywania się pod ofiary czy choćby przeprowadzania oszustw finansowych w innych kanałach. Współczesne ataki coraz częściej są wieloetapowe, a incydent taki jak ten bywa jedynie początkiem większej kampanii.