24 maja 2023 r. źródła branżowe i rządowe szczegółowo opisały działania China-nexus, w ramach których ugrupowanie cyberprzestępcze zwane Volt Typhoon atakowało podmioty infrastruktury krytycznej z siedzibą w USA. CrowdStrike Intelligence śledzi tego aktora jako VANGUARD PANDA.

Jeden konkretny incydent VANGUARD PANDA wyróżnia się na tle innych. System EDR od CrowdStrike wykrył wywołane polecenia rozpoznawcze wykonane na serwerze WWW Apache Tomcat z uruchomionym programem ManageEngine ADSelfService Plus – pisaliśmy o tej podatności tutaj.

Złośliwa aktywność wyszczególniona w wykryciu obejmowała wyświetlanie procesów, testowanie łączności sieciowej, zbieranie informacji o użytkownikach i grupach, montowanie udziałów, sprawdzanie relacji zaufania domeny przez WMI oraz wyświetlanie stref DNS. Działania VANGUARD PANDA wskazywały na znajomość docelowego środowiska ze względu na szybkie następstwo poleceń, a także posiadanie określonych wewnętrznych nazw hostów i adresów IP do pingowania, zdalnych udziałów do zamontowania oraz poświadczeń w postaci jawnego tekstu do użycia w WMI.

Zespół Falcon Complete wykrył zdarzenie i rozpoczął analizę techniczną logów dostępowych Apache Tomcat znajdujących się w C:\ManageEngine\ADSelfService Plus\logs.

Podczas przeglądania dzienników dostępu znaleziono wiele żądań HTTP POST do /html/promotion/selfsdp.jspx z sygnaturami czasowymi pasującymi do poleceń wyliczania i rekonesansu pojawiających się z serwera WWW Apache Tomcat. Na podstawie identyfikatora URI z logów zidentyfikowano folder i plik na dysku znajdujące się w C:\ManageEngine\ADSelfService Plus\webapps\adssp\html\promotion\selfsdp.jspx.

Po analizie pliku .jspx okazało się, iż jest to powłoka internetowa oparta na kodzie JavaScript, który konwertuje odpowiednio bajty 99, 109 i 100 na cmd, a bajty 47 i 47 do /c. Wykonanie polecenia cmd /c to powszechna metoda, dzięki której powłoki internetowe uruchamiają komendy w ramach procesu Command Prompt:

ProcessBuilder pb = new ProcessBuilder(new String(new byte[]{99, 109, 100}),Ponadto powłoka internetowa próbowała podszywać się pod legalny plik ManageEngine ADSelfService Plus, ustawiając jego tytuł na ManageEngine ADSelfService Plus i dodając linki do legalnego systemu pomocy technicznej dla firm.

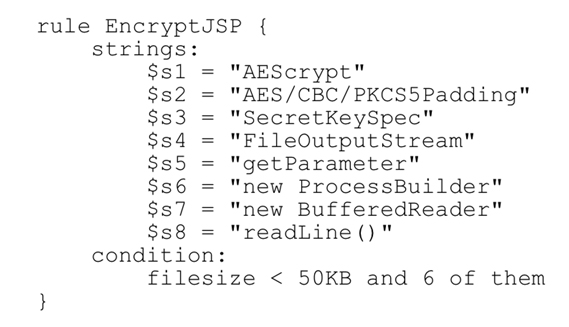

Teraz retrospektywny przegląd powłoki internetowej selfsdp.jspx zwróci pomyślne dopasowania reguły o nazwie EncryptJSP YARA wydanej przez CISA, która raportuje aktywność Volt Typhoon.

źródło: Crowdstrike.com

źródło: Crowdstrike.comCISA informuje również, iż VANGUARD PANDA używał następującego User-Agenta:

Mozilla/5.0 (Windows NT 6.1; WOW64; rv:68.0) Gecko/20100101 Firefox/68.0

Dalsze dochodzenie

Liczba niewyjaśnionych zdarzeń na tym etapie dochodzenia w odniesieniu do typowego incydentu sama w sobie stała się czerwoną flagą, uzasadniając dalsze dochodzenie, ponieważ:

- VANGUARD PANDA najwyraźniej przeprowadził obszerne wcześniejsze rozpoznanie (w oparciu o swoją wiedzę i wykorzystanie zdalnych hostów w środowisku),

- poświadczenia administratora zostały już wcześniej uzyskane/naruszone,

- oczekiwane artefakty w dziennikach dostępu dla luki CVE-2021-40539 nie istniały,

- sonda Falcon została niedawno zainstalowana na docelowym hoście.

Przegląd istniejących dowodów wykazał, iż zidentyfikowana powłoka webshell selfsdp.jspx została zapisana na dysku prawie 6 miesięcy przed instalacją agenta Falcon.

Korzystając z dzienników dostępu Apache Tomcat, CrowdStrike był w stanie skorelować czas zapisu na dysku pliku selfsdp.jspx z żądaniem HTTP POST do URI /html/error.jsp, gdzie aktor następnie wykonał żądanie HTTP GET do /html /promotion/selfsdp.jspx, aby potwierdzić swoją obecność w środowisku.

Mimo iż czas tego działania pokrywał się z wykorzystaniem luki CVE-2021-40539, w logach dostępowych, dziennikach ManageEngine serverOut ani w dzienniku advert ManageEngine nie pozostały żadne takie artefakty. Brak wszystkich tych znaków w połączeniu z brakiem pliku error.jsp na dysku sugerował, iż przeciwnik mógł próbować zatrzeć ślady.

Dalsza analiza logów serwera Apache Tomcat wykazała używanie powłoki internetowej selfsdp.jspx przez wiele miesięcy.

Słowo na koniec

W celu wykrycia tak dobrze przygotowanego ataku, korzystającego z legalnych bibliotek i procesów systemowych, należy wyposażyć się w odpowiednią ochronę. Sam AV nie wystarczy. Bez systemu klasy HIPS czy NDR, lub zaawansowanego agenta na końcówce bazującego na AI, nie wykryjemy ataku tego typu.