Microsoft wdraża nowe zabezpieczenia, mające na celu zapobieganie atakom przekaźnikowym NTLM (z ang. NTLM Relay). Nowe mechanizmy ochrony wprowadzają dodatkowe środki zapobiegawcze, które minimalizują ryzyko wykorzystania protokołu NTLM w atakach polegających na przechwytywaniu i przekazywaniu uwierzytelnienia użytkownika w celu uzyskania dostępu do systemów. Zmiany te mają na celu zwiększenie bezpieczeństwa sieci oraz ochronę przed wykorzystywaniem słabości w tradycyjnych metodach uwierzytelniania.

Krótko o podatnościach NTLM i atakach NTLM Relay

Przypominamy, iż NTLM to zestaw protokołów opracowanych przez firmę Microsoft, służący do uwierzytelniania użytkowników i komputerów dzięki mechanizmu wyzwania/odpowiedzi. W tym procesie chcący się uwierzytelnić klient odpowiada na wyzwanie serwera, który weryfikuje tożsamość użytkownika lub komputera.

Odpowiedź klienta zawiera skrót hasła użytkownika, który jest używany jako klucz szyfrujący. To właśnie ten skrót, reprezentujący dane logowania użytkownika, może zostać wykorzystany przez atakujących.

Od czasu ustanowienia protokołu Kerberos jako domyślnego mechanizmu uwierzytelniania w systemie Windows w 2000 roku (to już 24 lata!) Microsoft konsekwentnie dążył do stopniowego wycofania protokołu NTLM, uznawanego za mniej bezpieczny i przestarzały. Dopóki jednak protokół NTLM nie zostanie domyślnie wyłączony, Microsoft będzie intensywnie pracował nad wzmocnieniem ochrony przed atakami polegającymi na jego przekazywaniu. Niestety w wielu firmach i organizacjach za granicą (jak również w Polsce) NTLM jest ciągle wykorzystywany.

Ataki przekaźnikowe NTLM umożliwiają cyberprzestępcom przesyłanie skrótu NTLM bez konieczności jego odszyfrowania ani wyodrębniania hasła użytkownika, co stanowi poważne zagrożenie dla bezpieczeństwa. O atakowaniu Microsoft Active Directory z wykorzystaniem metody NTLM Relay pisaliśmy na Kapitanie wielokrotnie. Obszerny artykuł na ten temat (z przykładem) znajdziesz tutaj.

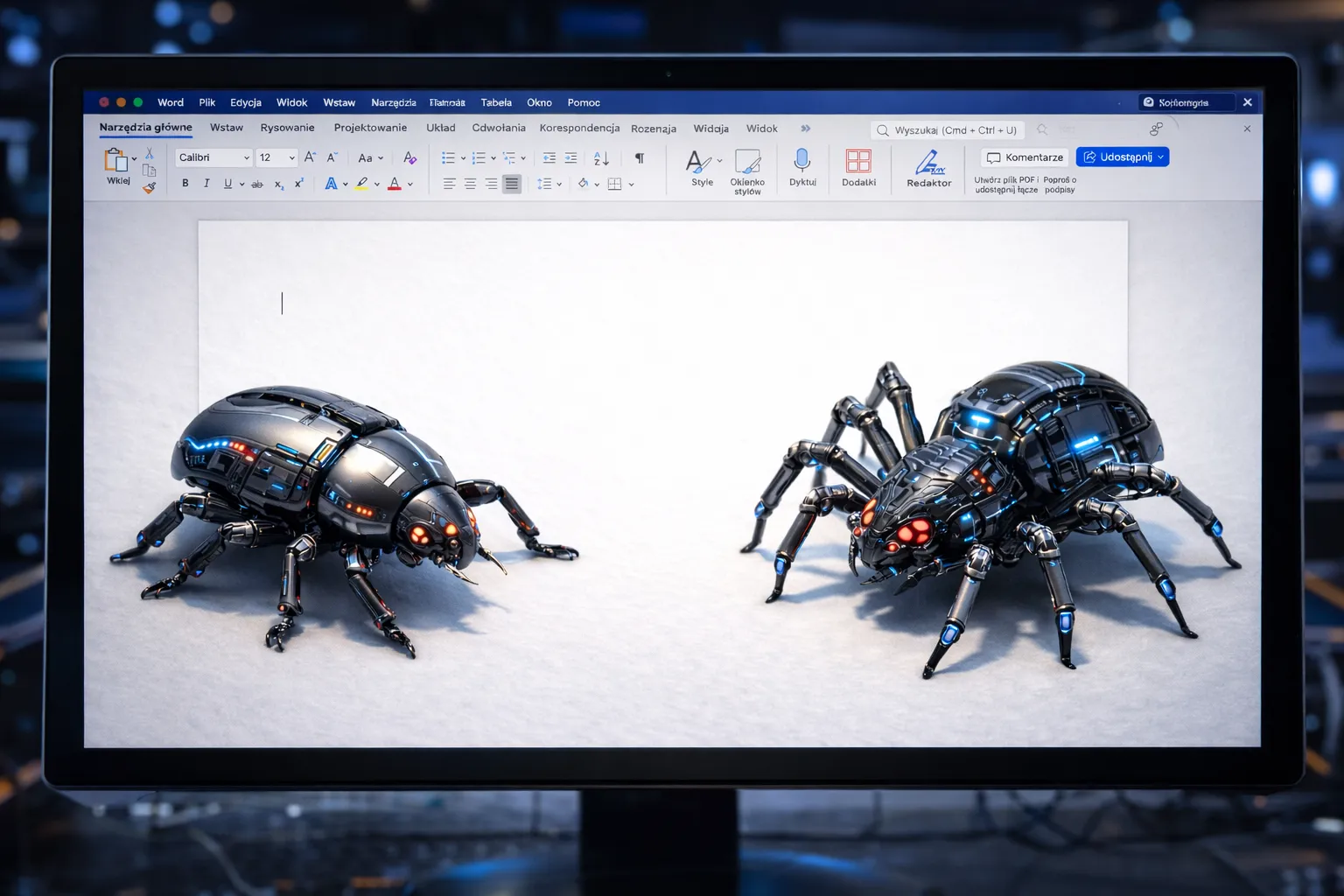

Przykładowy atak NTLM Relay: Wykorzystanie luk w zabezpieczeniach NTLM w dokumentach Office i wiadomościach e-mail

Dokumenty Office oraz wiadomości e-mail wysyłane za pośrednictwem programu Outlook mogą stać się skutecznymi punktami wejścia dla cyberprzestępców, którzy wykorzystują luki w zabezpieczeniach związane z wymuszeniem protokołu NTLM. Atakujący mogą osadzać złośliwe łącza UNC (Universal Naming Convention) w tych dokumentach lub wiadomościach, które następnie przekierowują systemy ofiary do złośliwego serwera, umożliwiając przeprowadzenie ataku przekaźnikowego NTLM.

Po otwarciu takiego dokumentu lub wiadomości przez ofiarę złośliwe łącze UNC wymusza uwierzytelnienie NTLM, które może zostać przechwycone przez atakujących. Wykorzystując skrót NTLM, cyberprzestępcy mogą przeprowadzić atak przekaźnikowy, uzyskując dostęp do zasobów sieciowych, mimo iż nie znają hasła użytkownika.

Ostatnie luki w zabezpieczeniach związane z NTLM i aplikacjami Office, takie jak CVE-2024-21413, CVE-2023-23397 i CVE-2023-36563, umożliwiają atakującym wykorzystanie tych technik do przejęcia kontroli nad systemami ofiar, jeżeli te nie zaimplementowały odpowiednich poprawek zabezpieczeń.

Microsoft zwraca uwagę, iż ataki tego typu mogą być bardzo skuteczne, ponieważ wiele organizacji nie zapewnia odpowiednich środków ochrony przed tego rodzaju wektorem ataku, zwłaszcza w przypadku systemu biurowego i e-mailowego, które jest szeroko wykorzystywane.

Ukłon Microsoftu w stronę większego bezpieczeństwa – wprowadzenie i domyślne włączenie funkcji EPA w systemie Windows Server 2025

Pomijając niepewności i zagrożenia, jakie niesie za sobą NTLM, mamy też dobre wieści.

Na początku tego miesiąca firma Microsoft osiągnęła kamień milowy, wydając Windows Server 2025 z domyślnie włączoną rozszerzoną ochroną uwierzytelniania (EPA) oraz powiązaniem kanału dla protokołu LDAP.

Funkcja EPA (Extended Protection for Authentication) to zaawansowana metoda ochrony, zaprojektowana w celu przeciwdziałania atakom typu man-in-the-middle (MitM) oraz innym formom przechwytywania danych uwierzytelniania w protokołach takich jak NTLM czy manipulacji nimi.

W systemie Server 2025 domyślne ustawienie EPA to „Włączone”, co pozwala na obsługę starszych klientów Windows. Dla firm, które nie muszą obsługiwać takich klientów, dostępne jest silniejsze ustawienie – „Włączone – zawsze”. Microsoft planuje rozwijać tę funkcjonalność w przyszłych wersjach systemu.

Dodatkowo administratorzy Windows Server 2022 i 2019 mogą manualnie włączyć EPA oraz powiązanie kanału dla LDAP. Microsoft dodał również obsługę audytu LDAP, co ułatwia identyfikację komputerów, które nie obsługują powiązania kanału, wspierając migrację do wersji obsługujących to ustawienie.

Na początku roku firma wprowadziła funkcję EPA jako domyślną dla nowych i istniejących instalacji Exchange Server 2019, a dla Exchange Server 2016 dostępna jest opcjonalna funkcja, włączana dzięki skryptu.

W celu włączenia EPA na systemach Windows należy skonfigurować odpowiednie wartości rejestru systemowego opisane dokładniej tutaj.

Podsumowanie

Niestety NTLM należy wciąż do podatnych protokołów i co jakiś czas odkrywane są nowe formy ataków. Należy zauważyć, iż z uwagi na ewoluującą naturę zagrożeń w obszarze cyberbezpieczeństwa, implementacja funkcji takich jak EPA stanowi istotny krok w kierunku podnoszenia poziomu zabezpieczeń w nowoczesnych infrastrukturach IT.

W przypadku zabezpieczania NTLM zalecamy również postępowanie zgodne z zaleceniami Microsoftu dotyczącymi łagodzenia ataku NTLM Relay z podatnością PetitPotam. Zalecane środki zaradcze obejmują wyłączenie usług sieci Web na serwerach usług certyfikatów Active Directory, wyłączenie NTLM na kontrolerach domeny oraz włączenie funkcji rozszerzonej ochrony uwierzytelniania i podpisywania (takich jak podpisywanie SMB) w celu ochrony poświadczeń systemu Windows.

Dla firm chcących zwiększyć poziom bezpieczeństwa Active Directory polecamy kontakt z nami i zapoznanie się z artykułem Jak zabezpieczyłeś Active Directory na wypadek ataku?