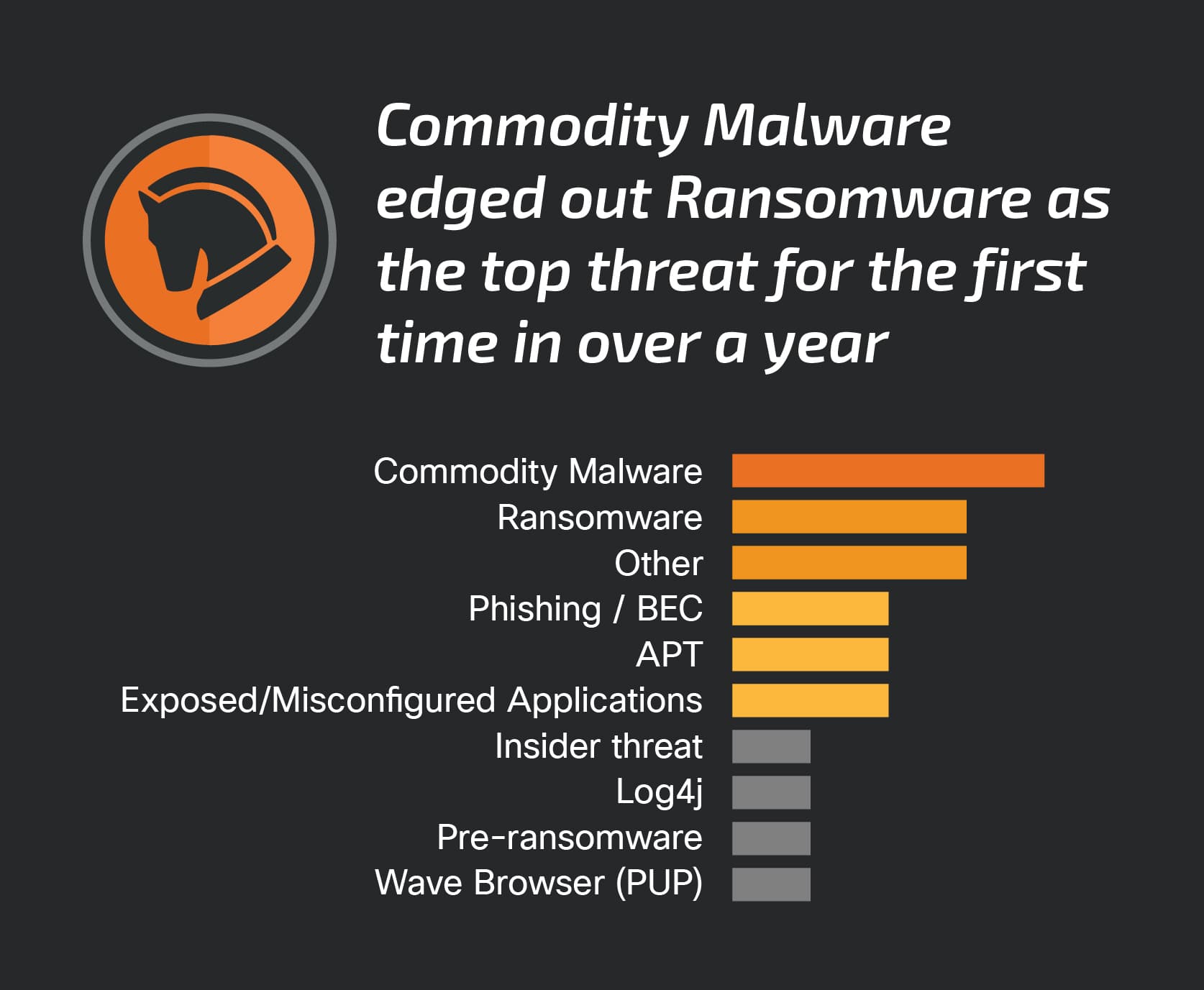

Po raz pierwszy od ponad roku ransomware nie jest głównym zagrożeniem obserwowanym przez Cisco Talos Incident Response (CTIR). Nieznacznie wyprzedziły go ataki wykorzystujące tzw. commodity malware. W porównaniu z poprzednimi kwartałami, ransomware stanowił znacznie mniejszy odsetek wszystkich ataków. W Q2 2022 było to 15%, a w Q1 aż 25%. Ma to związek m.in. z zakończeniem działalności, czy to z własnej woli, czy też na skutek śledztw prowadzonych przez organy ścigania i rządy, kilku grup zajmujących się właśnie ransomware.

Commodity malware było najczęściej pojawiającym się zagrożeniem w minionym kwartale, co jest o tyle istotną zmianą, iż wcześniej liczba obserwowanych ataków wykorzystujących trojany typu commodity spadała regularnie od 2020 r. Eksperci Cisco Talos wskazują, iż w tej chwili obserwujemy renesans trojanów odpowiadających za ataki na pocztę elektroniczną. W okresie kwiecień–czerwiec stwierdzono działanie m.in. Remcos Remote Access Trojan (RAT), Vidar, Redline Stealer oraz Qakbot (Qbot) – dobrze znane trojany bankowe.

W dalszym ciągu najbardziej narażone na ataki były firmy z branży telekomunikacyjnej, którą niezmiennie od IV kwartału 2021 r. interesują się cyberprzestępcy. Tuż za nią plasują się organizacje z sektora edukacji i opieki zdrowotnej.

Commodity malware głównym zagrożeniem w Q2 2022

W drugim kwartale tego roku zauważono znaczny wzrost zagrożeń ze strony commodity malware, które stanowiły 20% wszystkich ataków odnotowanych przez Cisco. To szkodliwe oprogramowanie można łatwo zakupić lub choćby bezpłatnie pobrać.

Zazwyczaj cyberprzestępcy, którzy je wykorzystują, stawiają na efekt skali, gdyż nie jest ono dostosowane do potrzeb ataków na konkretne cele. Atakujący używają go na różnych etapach swoich operacji m.in. do dostarczania dodatkowych zagrożeń, w tym wielu wariantów złośliwego oprogramowania, o których mowa poniżej.

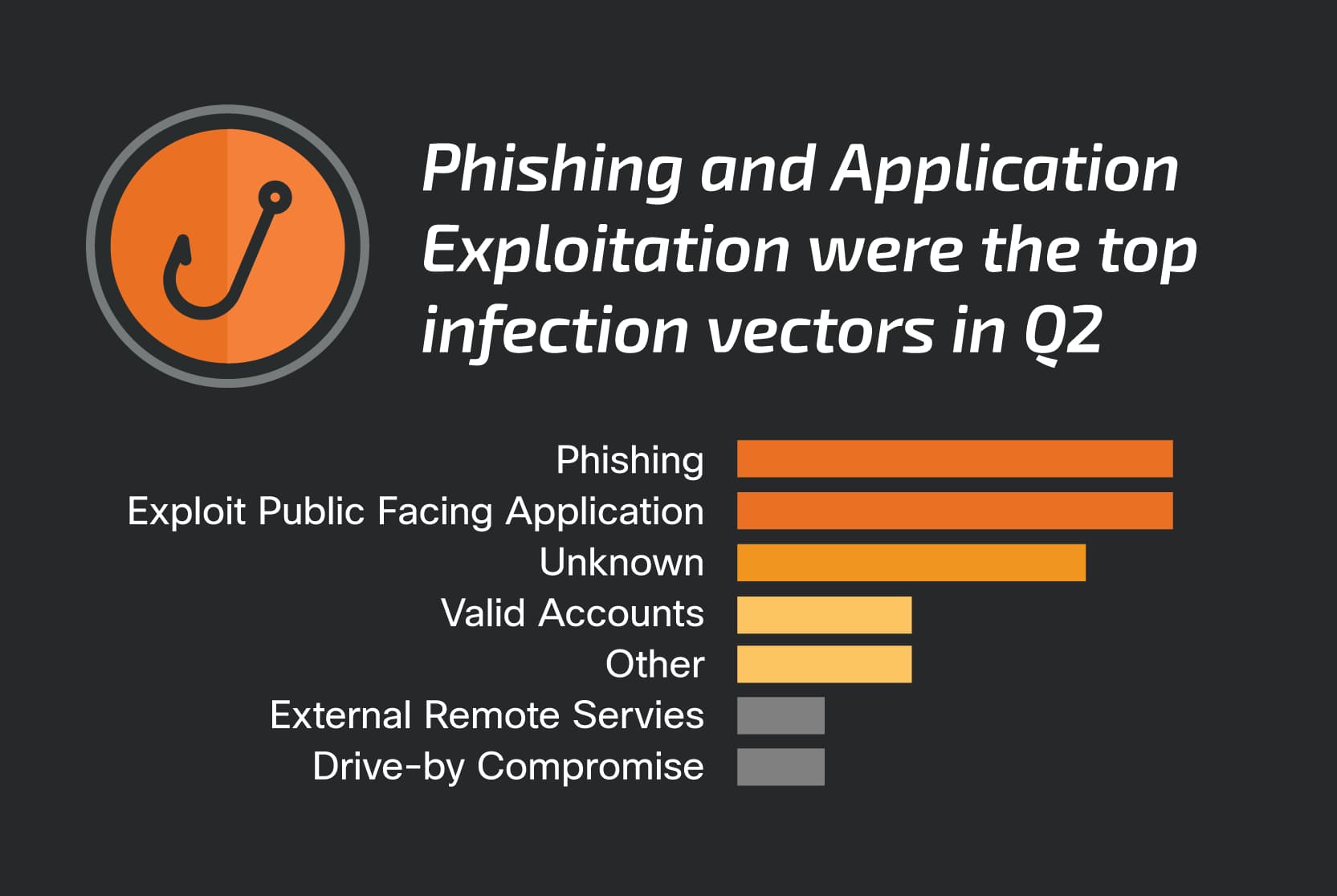

O tym, iż phishing jest wciąż chętnie wykorzystywaną metodą przez cyberprzestępców, świadczy przykład ataku na placówkę medyczną w USA. Zespół CTIR zidentyfikował złośliwy plik Microsoft Excel (XLS) rozpowszechniany za pośrednictwem wiadomości phishingowych zawierających jeden z wariantów złośliwego programu RAT Remcos. Będący w użyciu od co najmniej 2016 roku, Remcos nagrywa audio, robi zrzuty ekranu, gromadzi dane ze schowka i informacje wprowadzane dzięki klawiatury, a także wiele więcej. Zespół CTIR zidentyfikował zdalne połączenia sieciowe przy użyciu konta administratora systemu, poza godzinami jego pracy.

Mimo, iż grupa Conti ogłosiła zaprzestanie działalności na początku tego roku, to potencjalny wpływ tej decyzji na krajobraz systemu ransomware jest przez cały czas nieznany. Eksperci Cisco Talos podejrzewają, iż nowy wariant RaaS o nazwie Black Basta jest rebrandingiem Conti i może stanowić zagrożenie w nadchodzących kwartałach.

Z kolei ransomware LockBit pojawił się w nowej wersji, która zawiera nowe opcje płatności w kryptowalutach dla ofiar, dodatkowe taktyki wymuszeń i nowy program „bug bounty”, zachęcający do zgłaszania nowych podatności, które następnie cyberprzestępcy mogą wykorzystać do ataku.

Źle skonfigurowane zasoby są bardziej narażone na ataki

W minionym kwartale przeprowadzono również kilka akcji, w których do ataku wykorzystano podatności w publicznie dostępnych aplikacjach, routerach i serwerach. W jednym przypadku działająca w Europie firma informatyczna miała źle skonfigurowany i przypadkowo ujawniony serwer Azure. Hakerzy próbowali zdalnie uzyskać dostęp do systemu, zanim został on odizolowany. Działał on sam w swojej podsieci, ale był połączony z innymi zasobami wewnętrznymi za pośrednictwem tunelu IPSec VPN. Analiza pozwoliła na zidentyfikowanie wielu nieudanych prób logowania i ataków typu brute force, polegających na sprawdzaniu wszystkich możliwych kombinacji haseł lub kluczy z różnych zewnętrznych adresów IP.

Jak można zmniejszyć ryzyko cyberataku

Zespół CTIR zlokalizował w ostatnich miesiącach kilka programów – złodziei informacji (ang. infostealers), które wykorzystały brak odpowiednio skonfigurowanego uwierzytelniania wieloskładnikowego w zaatakowanej organizacji lub u partnerów firmy.

Eksperci wskazują na uwierzytelnianie wieloskładnikowe, jako metodę znacznie zmniejszającą ryzyko wystąpienia cyberataku. W co najmniej dwóch incydentach (w tym kwartale), partner lub osoba trzecia związana z dotkniętą atakiem organizacją, nie mieli wdrożonej tej formy zabezpieczeń, co umożliwiło napastnikowi łatwiejsze uzyskanie dostępu i dokonanie uwierzytelnienia.