Starszy dyrektor CrowdStrike przeprosił przed komisją rządu Stanów Zjednoczonych za awaria z 19 lipca co spowodowało awarie systemów informatycznych na całym świecie i wyświetlenie obawianego niebieskiego ekranu śmierci po tym, jak firma udostępniła wadliwą aktualizację.

Incydent, który miał miejsce wczesnym rankiem w Wielkiej Brytanii, rozpoczął się, gdy CrowdStrike wydał aktualizację swojej platformy wykrywania zagrożeń Falcon, ale z powodu błędu w narzędziu do automatycznej weryfikacji treści szablon zawierający „problematyczne” dane dotyczące treści został dopuszczony do wdrożenia.

Spowodowało to z kolei wystąpienie stanu braku pamięci, w wyniku którego komputery z systemem Windows otrzymujące aktualizację wchodziły w stan pętla rozruchowaOznacza to, iż dotknięte tym problemem urządzenia zostały ponownie uruchomione bez ostrzeżenia podczas procesu uruchamiania, uniemożliwiając im ukończenie pełnego cyklu rozruchu.

W wyniku chaosu na krótki czas wyłączono 8,5 miliona komputerów, co wpłynęło negatywnie na organizacje na całym świecie. Skutki były szczególnie dotkliwe w sektorze transportu i lotnictwa.

W przemówieniu otwierającym przed Komisja Izby Reprezentantów ds. Bezpieczeństwa Wewnętrznego w Waszyngtonie Adam Meyers, starszy wiceprezes CrowdStrike ds. operacji przeciwdziałania wrogom, powiedział, iż organizacja zawiodła swoich klientów, wypuszczając wadliwą aktualizację.

„W imieniu wszystkich w CrowdStrike, chcę przeprosić. Jest nam niezmiernie przykro, iż to się wydarzyło i jesteśmy zdecydowani zapobiec temu, aby to się powtórzyło” – powiedział Meyers.

„Doceniamy niesamowite całodobowe wysiłki naszych klientów i partnerów, którzy, współpracując z naszymi zespołami, natychmiast zmobilizowali się, aby przywrócić systemy i przywrócić wiele z nich do działania w ciągu kilku godzin. Mogę zapewnić, iż przez cały czas podchodzimy do tego z wielkim poczuciem pilności”.

Kontynuował: „Mówiąc szerzej, chcę podkreślić, iż nie był to cyberatak ze strony zagranicznych aktorów zagrożeń. Incydent został spowodowany szybką aktualizacją treści CrowdStrike. Podjęliśmy kroki, aby pomóc zapewnić, iż ten problem nie powtórzy się, i z przyjemnością informujemy, iż od 29 lipca około 99% czujników Windowsa było ponownie online.

„Od czasu, gdy to się wydarzyło, staraliśmy się być transparentni i zaangażowani w naukę z tego, co się wydarzyło” — powiedział Meyers. „Przeprowadziliśmy pełny przegląd naszych systemów i zaczęliśmy wdrażać plany mające na celu wzmocnienie naszych procedur aktualizacji treści, abyśmy wyszli z tego doświadczenia jako silniejsza firma. Mogę zapewnić, iż wyciągniemy wnioski z tego incydentu i wykorzystamy je do informowania naszej pracy, gdy będziemy się doskonalić w przyszłości”.

Andrew Garbarino, członek i przewodniczący Podkomisji ds. Cyberbezpieczeństwa i Ochrony Infrastruktury, powiedział: „Sama skala tego błędu była alarmująca. jeżeli rutynowa aktualizacja mogła spowodować taki poziom zakłóceń, wyobraź sobie, co mógłby zrobić wykwalifikowany, zdeterminowany aktor państwowy.

„Nie możemy stracić z oczu tego, jak ten incydent wpływa na szersze środowisko zagrożeń” – powiedział. „Bez wątpienia nasi przeciwnicy ocenili naszą odpowiedź, odzyskiwanie i prawdziwy poziom odporności.

„Jednak naszymi wrogami nie są tylko państwa narodowe dysponujące zaawansowanymi możliwościami cybernetycznymi – obejmuje to szereg złośliwych cyberaktorów, którzy często rozwijają się w niepewności i zamieszaniu, jakie się pojawiają[s] „podczas awarii IT na dużą skalę” – powiedział Garbarino.

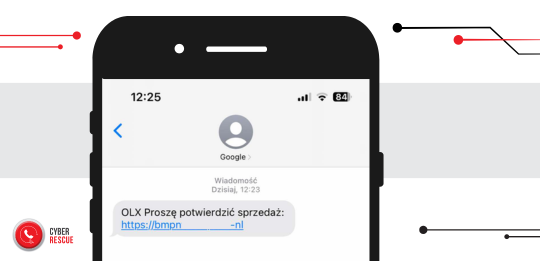

„CISA” [the US Cybersecurity and Infrastructure Security Agency] wydał publiczne oświadczenie, w którym stwierdził, iż zaobserwował, iż aktorzy zagrożeń wykorzystują ten incydent do phishingu i innych złośliwych działań. Oczywiste jest, iż ta przerwa w działaniu usług internetowych stworzyła korzystne środowisko, które może być wykorzystane przez złośliwych cyberprzestępców”.

Zakłócenia spowodowane

Przewodniczący komisji Mark Green zwrócił uwagę na zakłócenia w lotach, służbach ratunkowych i procedurach medycznych, nie tylko w USA, ale na całym świecie. „Globalna awaria IT, która wpływa na każdy sektor gospodarki, to katastrofa, której spodziewalibyśmy się zobaczyć w filmie” – powiedział. „To coś, czego spodziewalibyśmy się, iż zostanie starannie wykonane przez złośliwych i wyrafinowanych aktorów państwowych.

„Do tego dochodzi jeszcze fakt, iż największa awaria IT w historii była spowodowana błędem” — powiedział Green. „W tym przypadku walidator treści CrowdStrike używany w czujniku Falcon nie wykrył błędu w pliku kanału. Wygląda też na to, iż aktualizacja mogła nie zostać odpowiednio przetestowana przed jej wdrożeniem do najbardziej wrażliwej części systemu operacyjnego komputera. Błędy się zdarzają, jednak nie możemy pozwolić, aby błąd tej wielkości powtórzył się ponownie”.

Podczas zeznań Meyers przedstawił również szczegóły dotyczące dokładnej natury problemu i przedstawił kroki podjęte przez CrowdStrike, aby zagwarantować, iż podobna sytuacja nie wydarzy się ponownie. Ujawnił jednak kilka informacji, które nie zostały już upublicznione.

Przez blisko półtora godziny odpowiadał na pytania amerykańskich polityków, m.in. na temat wsparcia udzielonego przez CrowdStrike operatorom krytycznej infrastruktury krajowej (CNI) dotkniętej awarią, a także na temat wykorzystania przestoju przez cyberprzestępców.

Dostęp do jądra

Co ważne, Meyers bronił potrzeby CrowdStrike będzie miał dostęp do jądra Microsoftugłówna część systemu operacyjnego Microsoft Windows, która zarządza różnymi zasobami i procesami w systemie, a często także obsługuje krytyczne aplikacje z zakresu cyberbezpieczeństwa, w tym czujnik wykrywania i reagowania na zagrożenia w punktach końcowych Falcon.

Po tym incydencie pojawiły się głosy, iż zezwalanie przez Microsoft na taki dostęp jest niebezpieczne i iż lepszą praktyką byłoby wdrażanie takich aktualizacji bezpośrednio u użytkowników.

„CrowdStrike to jeden z wielu dostawców, którzy wykorzystują architekturę jądra systemu Windows – otwartą architekturę jądra, decyzję podjętą przez Microsoft w celu umożliwienia systemowi operacyjnemu obsługi szerokiej gamy różnych typów sprzętu i różnych systemów” – powiedział Meyers.

„Jądro odpowiada za najważniejsze obszary, w których można zapewnić wydajność, gdzie można mieć wgląd we wszystko, co dzieje się w danym systemie operacyjnym, gdzie można zapewnić egzekwowanie – innymi słowy, zapobieganie zagrożeniom – i zapewnić ochronę przed manipulacją, co jest kluczowym problemem z perspektywy cyberbezpieczeństwa” – powiedział. „Zabezpieczenie przed manipulacją jest bardzo niepokojące, ponieważ gdy aktor zagrożenia uzyskuje dostęp do systemu, będzie próbował wyłączyć narzędzia bezpieczeństwa, a aby zidentyfikować, iż tak się dzieje, wymagana jest widoczność jądra.

„Sterownik jądra jest kluczowym elementem każdego produktu zabezpieczającego, jaki przychodzi mi na myśl” — dodał Meyers. „To, czy wykonują większość swojej pracy w jądrze, czy nie, zależy od dostawcy, ale próba zabezpieczenia systemu operacyjnego bez dostępu do jądra byłaby bardzo trudna”.