Cyberataki, czyli jak i dlaczego się to dzieje?

Cyberzagrożenie to ryzyko związane z powstaniem rzeczywistości cyfrowej i nowoczesnymi technologiami. Rozwój cyfryzacji, która tak często ułatwia codzienne funkcjonowanie indywidualnym jednostkom, instytucjom czy rządom ma też swoje ciemne strony.

Korzystamy z coraz to nowych narzędzi i platform, umożliwiających zdalną pracę czy zakupy online. Dzielimy się swoim życiem w social mediach, a ilość informacji jaką publikujemy o sobie w Internecie rośnie w lawinowym tempie. Tym samym wzrasta również ilość wrażliwych danych przechwytywanych w sieci.

To zaś pociąga za sobą większą podatność na różnego rodzaju cyberprzestępstwa, czyli celowe działania mające doprowadzić do kradzieży danych, przejęcia kontroli nad infrastrukturą sieciową (instytucji, firm) lub krytyczną (czyli tych wszystkich zasobów, które zapewniają funkcjonowanie społeczeństwa i gospodarki).

Wirusy, robaki, trojany… co jeszcze można złapać w sieci?

Cyberataki mogą przyjmować różne formy i pojawiły się niemalże w tym samym czasie co sam Internet. Śmiało można stwierdzić, iż każdy z użytkowników sieci którąś z form ataków poznał lub pozna z autopsji.

Do spamu, czyli niechcianej korespondencji mailowej, istniejącej w zasadzie od początku powstania sieci komputerowych, już się przyzwyczailiśmy. Większość tych wiadomości, na nasze szczęście, są w stanie wychwycić zapory antyspamowe.

Jednym z najczęstszych rodzajów ataku cyfrowego jest zainfekowanie komputera lub sieci złośliwym oprogramowaniem, czyli tzw. malware (skrót od ang. wyrażenia malicious software). To szerokie pojęcie, które obejmuje całą grupę różnych programów, wśród których wymienić można:

- Wirusy i robaki – pod tymi budzącymi słusznie negatywną konotację nazwami kryją się programy, które rozprzestrzeniają się poprzez zainfekowane strony lub załączniki. Różnią się sposobem działania, ale powodują zainfekowanie oprogramowania, zniszczenie danych lub ich kradzież;

- Konie trojańskie (trojany) – programy podszywające się pod godny zaufania przydatny plik, który pobrany na komputer instaluje złośliwe oprogramowanie i umożliwia hakerom dostęp do danych i ich modyfikacji;

- Spyware – program śledzący ruchy użytkownika w sieci i zbierający jego dane, np. loginy, hasła;

- Ransomware – program, który szyfruje dane, blokuje do nich dostęp i wymusza zapłacenie okupu. Najbardziej skutecznymi atakami tego typu są ataki na firmy bądź organizacje, ponieważ to one są w stanie zapłacić najwięcej.

Bardziej zaawansowanym i rozproszonym rodzajem cyberataku jest atak typu DoS (z ang, decline of service) i polega na odcięciu użytkowników od danej usługi lub jej paraliż. Jego ofiarami padają banki, duże instytucje lub firmy.

Jak cyberprzestępcy grają na emocjach?

Wachlarz narzędzi i sposobów jakim dysponują cyberprzestępcy działając na szkodę nieświadomej ofiary jest naprawdę szeroki. Cyberatak nie musi sprowadzać się jedynie do bezosobowoego kodu czy oprogarmowania – może wykorzystywać dodatkowo elementy psychologiczne.

Przykładem takiego ataku jest scam, który wykorzystuje wszystkie możliwe techniki z zakresu inżynierii społecznej by złapać potencjalną ofiarę na przysłowiowy haczyk. Polega na wzbudzeniu zaufania, a następnie wyłudzeniu danych lub pieniędzy. Może też być próbą zastraszenia osoby w celu wywołania silnych emocji.

Przykładem takiego działania jest przeniesienie internauty na witrynę łudząco przypominającą stronę banku, gdzie zostanie poproszony o podanie danych. Scam przybiera niezliczone formy np. nagrody w konkursach, w których nie braliśmy udziału, rzekome zbiórki na rzecz poszkodowanych osób, itd.

Inną formą scamu, posługującą się socjotechnikami jest phishing (z ang. password harvesting fishing – łowienie haseł). To próba wyłudzenia danych poprzez podszycie się pod znaną instytucję lub osobę i najczęściej przeprowadzany jest dzięki wiadomości mailowej. Przestępcy coraz częściej używają przy tej okazji technologii deepfake, co ma jeszcze bardziej uwiarygodnić przekaz i wzbudzić nasze zaufanie.

Cyberoszuści nie ograniczają się wyłącznie do działania masowego, nierzadko decydując się na podstępny atak na konkretną osobę. Spear phishing to właśnie taka bardziej wyrafinowana odmiana, ma spersonalizowany charakter i wykorzystuje zebrane wcześniej informacje o danym internaucie – przykładem może być konto znajomego z Facebooka przejęte przez hakera. Spear pishing często omija zapory antyspamowe i uważany jest za najbardziej skuteczną formę ataku.

Kto i po co atakuje nas w sieci?

Cyberataki, odpowiednio zaplanowane i zmasowane, w dłuższej perspektywie mogą prowadzić do osłabienia instytucji, wielkich przedsiębiorstw, a choćby rządów, wzmocnienia niepokojów społecznych, łatwiejszej kontroli i manipulacji większą grupą osób.

Jak pokazuje większość danych, 90% ataków przeprowadzana jest z motywacji finansowych.

Za atakami stoją zorganizowane lub zdecentralizowane grupy hakerów. Jednak nowym i groźnym procederem w świecie cyberprzestępczości jest sprzedawanie złośliwego systemu po prostu jako usługi (z ang. ransomware-as-a-service), co pozwala na szkodliwe działanie osobom bez zaplecza technicznego.

Głośnym przykładem jest cyberatak na infrastrukturę sieciową amerykańskiej firmy rurociągowej Colonial Pipeline, za którym stała grupa DarkSide. Hakerzy o “wdzięcznej” nazwie Evil Corp zaszyfrowali dane i zablokowali dostęp do usług urządzeń GPS firmy Garmin oraz grozili ujawnieniem danych milionów użytkowników. Obie korporacje zdecydowały się zapłacić hakerom okup liczony w milionach dolarów, Za największy, jak dotychczas, uważa się atak wykorzystujący luki w oprogramowaniu SolarWinds Orion, z którego korzystały tysiące firm, ale też instytucji rządowych.

Czy COVID-19 ułatwił życie cyberprzestępcom?

Pandemia wymusiła zmianę modelu pracy w ogromnej liczbie instytucji publicznych i prywatnych firm. Większość przedsiębiorstw, jeżeli tylko mogła, przeszła szybką cyfryzację, a pracownicy zaczęli wykonywać swoje zadania w trybie home office. Powstał szereg nowych narzędzi, które te zmiany miały umożliwić i ułatwić.

Jednak szybki skok w cyfryzacji spowodował również powstanie nowych luk w zabezpieczeniach. Mamy do czynienia z wieloma technologiami współpracującymi ze sobą, żeby wymienić chociażby: AI (sztuczna inteligencja), IoT (internet rzeczy) czy technologię 5G, które stwarzają nowe możliwości jeżeli chodzi o wydajność, prędkość i jakość działania. Ale te zależności niosą też większe ryzyko zagrożeń, ponieważ każdy zaatakowany dostawca technologii oddziaływuje na innego.

Korzystanie z przestarzałych systemów, niewystarczająca liczba specjalistów zajmujących się bezpieczeństwem cyfrowym czy po prostu zwiększona podatność na zagrożenia w sieci również pociągnęły za sobą zmiany, jeżeli chodzi o liczbę i charakterystykę ataków w cyberświecie.

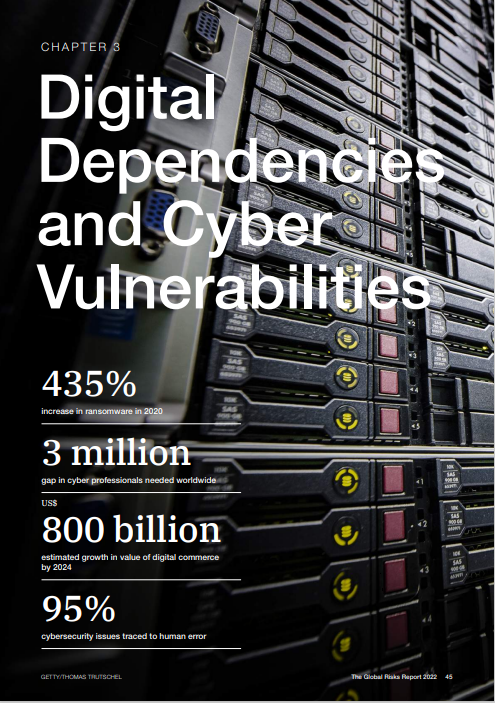

Według raportu Światowego Forum Ekonomicznego (World Economic Forum) z 2022 roku, ryzyko związane z cyberprzestępczością wymieniane jest jako jedno z najpoważniejszych globalnych zagrożeń obok zmian klimatycznych, kryzysu ekonomicznego czy migracyjnego.

Kolejna kwestia to wykrywalność i karalność za cyberataki, która jest bardzo niska i nie odstrasza przestępców.

Jak nie wpaść w (ich) sieci?

Sztuczna inteligencja (AI), machine learning, sprawdzanie zabezpieczeń, szukanie luk w infrastrukturze sieciowej to areał działania firm z branży cyber security. Człowiek i jego błędy wciąż pozostają jednymi z najczęstszych słabych ogniw, które wykorzystują hakerzy.

Spotkać można dane, które mówią, iż choćby ponad 90% wtargnięć do systemów to konsekwencja błędów ludzkich.

Dlatego poniżej kilka rad, z którymi prawdopodobnie się już spotkałeś/aś, ale warto je przypomnieć:

- Stosuj zasadę ograniczonego zaufania – pomyśl zanim klikniesz lub otworzysz załącznik. Podejrzane wiadomości e-mail wykorzystujące styl graficzny innych firm, prośby o podanie hasła lub innych danych osobowych, prośby o jakiekolwiek informacje prywatne ze źródeł, których nie znasz powinny wzbudzić Twoją czujność. Staraj się nie podejmować decyzji pod presją czasu;

- Zgłaszaj do działu IT swojej firmy wiadomości i zdarzenia w sieci, które wzbudziły twój niepokój. Kliknąłeś lub otworzyłeś niechciany załącznik? Zgłoś tym bardziej;

- Ustaw bezpieczne, trudne do odgadnięcia, tzw. silne hasło, najlepiej inne dla każdej osobnej usługi;

- Stosuj uwierzytelnianie wieloskładnikowe (np. sms, hasła zabezpieczające, PIN)

- Korzystaj z programu antywirusowego i zapory sieciowej;

- Aktualizuj programy i aplikacje;

- Rób backup (kopię zapasową) swoich danych przechowywanych na komputerze lub telefonie;

- Sprawdź poziom prywatności swojego konto w mediach społecznościowych i zastanów się dwa razy czy na pewno chcesz udostępnić kolejne zdjęcie lub informację o sobie.

Cyber security, czyli jak się bronić i wygrać w tej grze?

Cyber security to adaptacja do nowych zagrożeń stworzonych przez człowieka w przestrzeni wirtualnej. Od zabezpieczeń przed atakami zależy bowiem zachowanie poufności danych i działanie systemów. To zaś przekłada się na finanse przedsiębiorstw i ich reputację. Inwestowanie w solidne systemy, wykwalifikowaną kadrę czy zwiększanie świadomości pracowników poprzez szkolenia dotyczące cyberzagrożeń to z pewnością główne wyzwania stojące przed instytucjami i organizacjami.

O sposobach walki z hakerami, reagowaniu na cyberataki i wykorzystywaniu w tym celu technologii, z perspektywy ekspertki od cyber security opowiada Paula Januszkiewicz w rozmowie z Aleksandrą Przegalińską. Odcinek podcastu powstał w ramach cyklu Coś osobliwego w radiu newonce. Partnerem audycji jest Dell Technologies.

Źródło:

Źródło: