Firma HP opublikowała kwartalny raport HP Wolf Security Threat Insights Report, z którego wynika, iż cyberprzestępcy wciąż odkrywają nowe sposoby infekowania urządzeń. Zespół ds. badania zagrożeń HP Wolf Security przedstawia kilka godnych uwagi złośliwych kampanii, wykrytych w ostatnim czasie w sieci:

- Kampania DarkGate wykorzystuje narzędzia reklamowe do zwiększania zasięgu ataków: Złośliwe załączniki PDF, “podszywające się” pod komunikaty o błędach OneDrive, kierują użytkowników do sponsorowanych treści, hostowanych w jednej z popularnych sieci reklamowych. W rezultacie prowadzą do złośliwego systemu DarkGate.

- Dzięki wykorzystaniu serwisów reklamowych, cyberprzestępcy mogą analizować, które “przynęty” generują kliknięcia i infekują najwięcej użytkowników. Takie praktyki pomagają im udoskonalać kampanie i zwiększać skalę ich oddziaływania.

- Cyberprzestępcy mogą wykorzystywać narzędzia CAPTCHA, by uniemożliwić skanowanie złośliwego systemu i powstrzymanie ataków. W ten sposób chcą mieć pewność, iż to ludzie klikają w zainfekowane załączniki bądź linki.

- DarkGate zapewnia cyberprzestępcom dostęp backdoor do sieci, narażając ofiary na ryzyko, takie jak kradzież danych i ataki typu ransomware.

- Odejście od makr na rzecz exploitów Office: W czwartym kwartale co najmniej 84% prób włamań za pośrednictwem arkuszy kalkulacyjnych i 73% poprzez dokumenty Word wykorzystywało luki w aplikacjach pakietu Office – widać tu kontynuację trendu odchodzenia od ataków na pakiet Office z wykorzystaniem makr. Jednak tego typu praktyki przez cały czas są stosowane, szczególnie w przypadkach ataków z wykorzystaniem taniego i standardowego systemu typu malware, jak np. Agent Tesla i XWorm.

- Rośnie liczba złośliwego systemu wykorzystującego pliki PDF: W ostatnim kwartale 2023 roku aż 11% programów malware wykorzystywało pliki PDF (w porównaniu do zaledwie 4% w dwóch pierwszych kwartałach ubr.) Godnym uwagi przykładem jest kampania WikiLoader, wykorzystująca fałszywy plik PDF dotyczący dostawy paczki, aby nakłonić użytkowników do zainstalowania złośliwego systemu Ursnif.

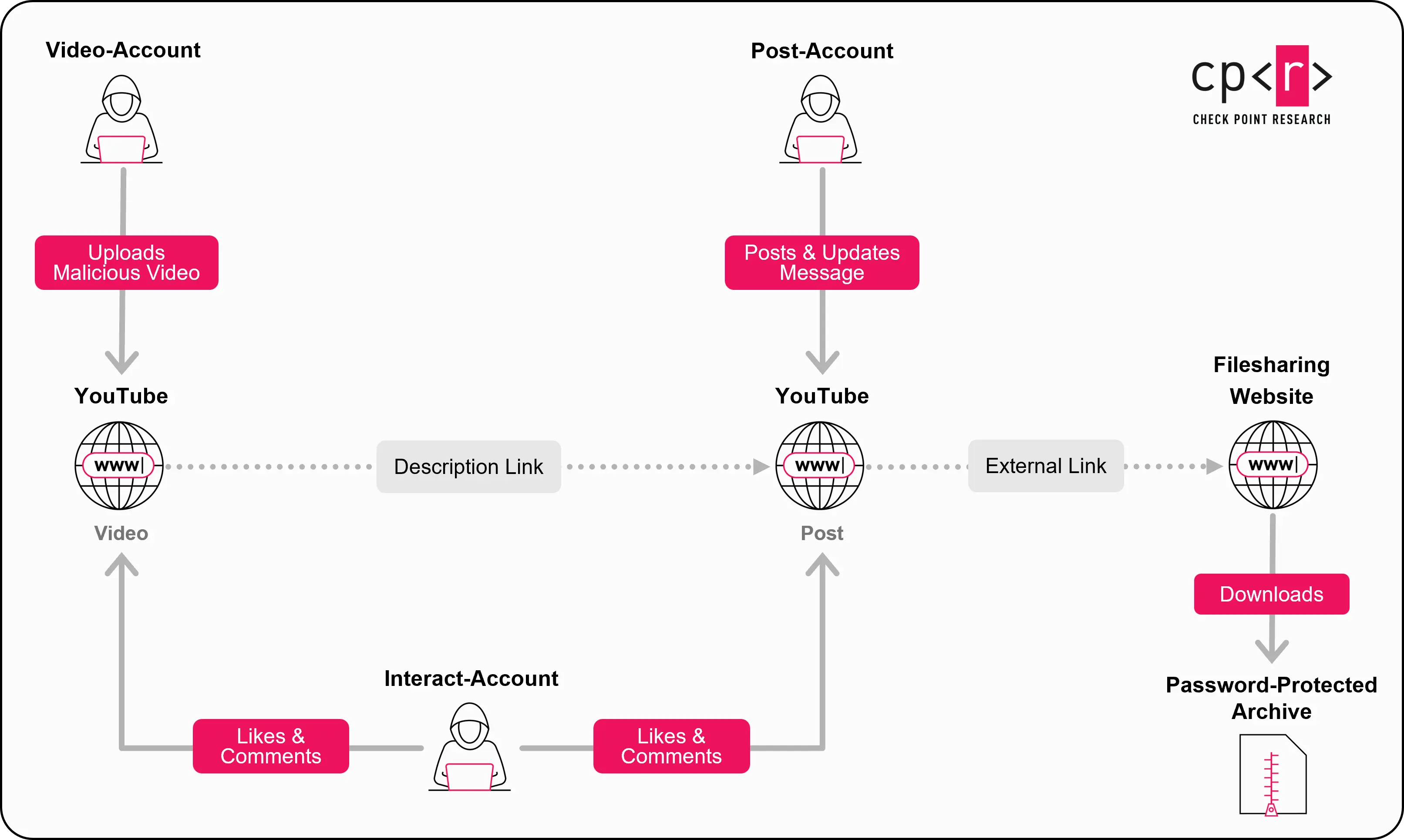

- Discord i TextBin wykorzystywane do hostowania złośliwych plików: Cyberprzestępcy wykorzystują legalne strony www do udostępniania plików i tekstów, aby hostować złośliwe pliki. Takie witryny często są zaliczane do zaufanych, co pomaga atakującym uniknąć skanerów antywirusowych i zwiększa ryzyko, iż nie zostaną wykryci.

“Cyberprzestępcy coraz sprawniej docierają do naszej psychiki i lepiej rozumieją, jak działamy i funkcjonujemy w sieci. Dobrze to widać na przykładzie popularnych usług w chmurze, które są nieustannie udoskonalane. Gdy pojawi się fałszywy komunikat o błędzie, to niekoniecznie zaalarmuje użytkownika, choćby jeżeli nie widział go wcześniej. Teraz GenAI jest w stanie generować jeszcze bardziej przekonujące złośliwe treści przy niewielkich lub żadnych kosztach, a to sprawia, iż odróżnienie prawdziwych zagrożeń od fałszywych staje się coraz trudniejsze” – komentuje Alex Holland, Senior Malware Analyst w zespole badania zagrożeń w HP Wolf Security.

Dzięki izolowaniu zagrożeń, które były w stanie ominąć systemy bezpieczeństwa na komputerach i dopuszczaniu ataków w trybie kontrolowanym, HP Wolf Security ma szczegółowy wgląd w najnowsze techniki stosowane przez cyberprzestępców. Użytkownicy HP Wolf Security do tej pory kliknęli ponad 40 miliardów razy w załączniki do wiadomości e-mail, strony internetowe i pobrane pliki, nie odnotowując żadnych naruszeń.

W raporcie HP szczegółowo opisano, w jaki sposób cyberprzestępcy przez cały czas dywersyfikują metody ataków, aby oszukać systemy zabezpieczeń:

- Siódmy kwartał z rzędu archiwa były najpopularniejszym sposobem dostarczania złośliwego systemu (dotyczy 30% szkodliwego systemu analizowanego przez HP).

- Co najmniej 14% zagrożeń poczty elektronicznej, zidentyfikowanych przez HP Sure Click, ominęło przynajmniej jeden skaner bramki e-mail.

- Głównymi źródłami zagrożeń w czwartym kwartale 2023 r. były wiadomości e-mail (75%), pliki pobrane dzięki przeglądarek (13%) i inne nośniki, takie jak dyski USB (12%).

“Cyberprzestępcy stosują te same narzędzia, których firmy używają do zarządzania kampaniami marketingowymi. Optymalizują w ten sposób strategie złośliwych ataków i zwiększają prawdopodobieństwo, iż użytkownik nabierze się na ich sztuczkę. Aby chronić się przed zorganizowaną cyberprzestępczością, przedsiębiorstwa powinny kierować się zasadą zerowego zaufania, powstrzymując ryzykowne zachowania, takie jak otwieranie załączników do wiadomości e-mail, klikanie linków i pobieranie plików z przeglądarki” – komentuje Dr Ian Pratt, Global Head of Security for Personal Systems w HP Inc.

HP Wolf Security przeprowadza ryzykowne zadania na odizolowanych maszynach wirtualnych, działających w punktach końcowych. Dzięki temu chroni użytkowników bez wpływu na ich wydajność pracy. Rejestruje również szczegółowe ślady prób infekcji. Technologia izolacji HP ogranicza ryzyko zagrożeń, które mogą ominąć inne narzędzia zabezpieczające, a także zapewnia unikalny wgląd w techniki włamań i zachowania cyberprzestępców.

ISE 2024: Rekordową, jubileuszową 20-edycję targów, komentuje Michael Blackman, Managing Director ISE, odbierając nagrodę AVDS 2024 za działalność na rzecz branży