Dezinformacja dzieje się każdego dnia, bądź czujny!

Dezinformacja jest celowym tworzeniem i rozpowszechnianiem fałszywych lub mylących informacji.

Jej celem jest manipulowanie ludźmi, kształtowanie opinii publicznej lub osiąganie konkretnych celów, często w ramach „wojny informacyjnej”. Wykorzystuje emocje i zautomatyzowane techniki, takie jak boty, do szerzenia narracji podważających fakty i polaryzujących społeczeństwo, wymagając od odbiorców krytycznego myślenia, weryfikacji i zgłaszania podejrzanych treści.

- Celowe kłamstwo: Rozpowszechnianie treści całkowicie fałszywych lub częściowo prawdziwych, ale zmanipulowanych.

- Manipulacja emocjami: Używanie języka wywołującego strach, gniew, oburzenie lub euforię, by skłonić do natychmiastowej reakcji (np. udostępnienia).

- Kreowanie narracji: Tworzenie szerokich historii, które mieszają fakty z fałszem, by forsować określoną wizję rzeczywistości.

- Wykorzystanie technologii: Stosowanie deepfake (autentycznie wyglądających fałszywych filmów/dźwięków), botów, trolli i mikrotargetingu.

- Podważanie zaufania do mediów, nauki i instytucji publicznych.

- Polaryzacja społeczeństwa i wzmacnianie podziałów.

- Wpływanie na wybory i procesy demokratyczne.

- Wyrządzanie szkód publicznych, politycznych lub ekonomicznych.

Przykłady dezinformacji to:

rozsiewanie teorii spiskowych,

fałszywe alarmy,

nieprawdziwe informacje o skażeniu wody,

SMS „mandat”

przerobione grafiki udające urząd, oficjalne instytucje lub służby.

Chroń siebie i innych przed dezinformacją:

Weryfikuj źródło i datę

Używaj stron urzędowych

Nie udostępniaj bez sprawdzenia

Zapamiętaj!

Zanim otworzysz materiał lub go udostępnisz – przyjrzyj mu się i pomyśl czy nie wzbudza podejrzeń. jeżeli masz wątpliwości – porozmawiaj z kimś!

Twoje cyberbezpieczeństwo zaczyna się w domu

Cyberbezpieczeństwo (ang. cybersecurity) to zbiór procesów, technologii i praktyk chroniących systemy, sieci, porgramy i dane przed atakami cyfrowymi, nieautoryzowanym dostępem. uszkodzeniem, kradzieżą i wyciekami, obejmując ochronę prywatności, poufność, intergralnosć i dostępność informacji w cyberprzestrzeni, co jest najważniejsze dla firm i użytkowników indywidualnych w erze cyfryzacji.

- Ochrona informacji: Zabezpieczanie danych osobowych, finansowych, firmowych oraz innych zasobów cyfrowych przed kradzieżą, manipulacją lub zniszczeniem.

- Zabezpieczanie infrastruktury IT: Ochrona urządzeń, sieci i aplikacji przed nieautoryzowanym dostępem i awariami.

- Walka z zagrożeniami: Przeciwdziałanie atakom takim jak phishing (wyłudzanie danych), ransomware (oprogramowanie szantażujące), złośliwe oprogramowanie (malware, wirusy) i ataki typu DDoS (blokowanie dostępu).

- Świadomość użytkowników: Edukacja i ostrożność w rozpoznawaniu oszustw internetowych

- Ryzyko finansowe: Unikanie strat finansowych.

- Ryzyko prawne i reputacyjne: Ochrona przed konsekwencjami prawnymi i utratą zaufania klientów.

- Ciągłość działania: Zapewnienie stabilności operacyjnej firm.

Najczęstsze cyberzagrożenia w życiu codziennym

Fałszywe SMS-y (paczki, dopłaty, mandaty, bank

Oszustwa na portalach społecznościowych

Wycieki danych

Słabe hasła i brak dwuskładnikowego logowania

Oszustwa „na pracownika urzędu / kuriera / bankowca”

Zapamiętaj!

Nie klikaj w podejrzanie wyglądające linki, weryfikuj nadawcę i adres strony.

Incydenty zgłaszaj tu:

https://incydent.cert.pl lub CSIRT NASK – tel. 8080

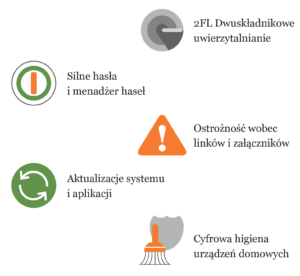

Skuteczne środki ochrony osobistej