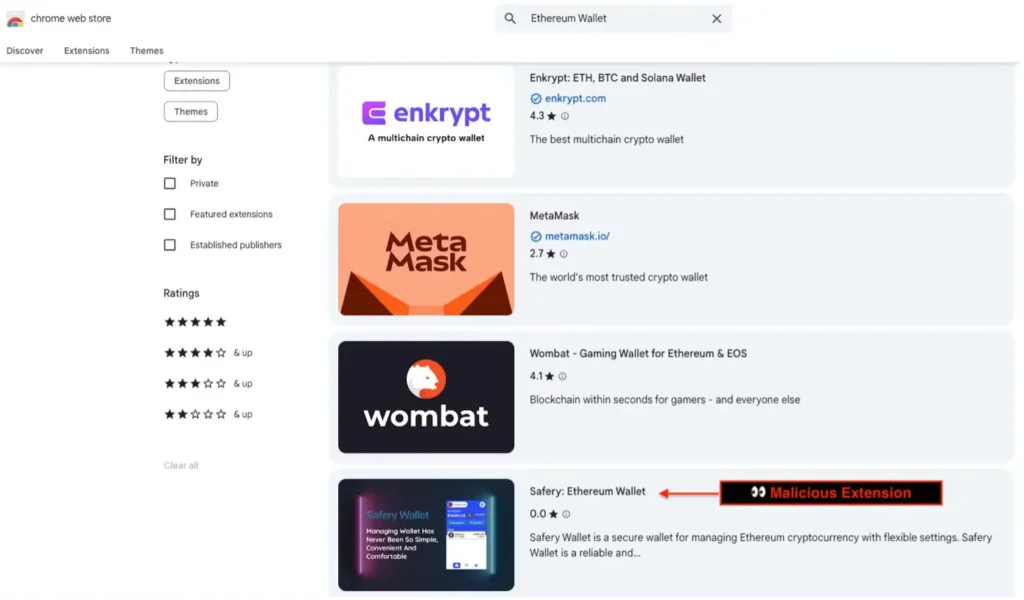

Badacze z Socket Security wykryli złośliwe rozszerzenie Chrome o nazwie „Safery: Ethereum Wallet”, które udaje legalny portfel ETH, a w rzeczywistości ma wbudowany backdoor służący do eksfiltracji fraz odzyskiwania (mnemonic seed).

Rozszerzenie zostało opublikowane w Chrome Web Store 29 września 2025 roku, a jego ostatnia aktualizacja miała miejsce 12 listopada – od wczoraj nie jest już dostępne do pobrania.

Źródło: socket.dev

Źródło: socket.devJak działa atak – ukryta kradzież przez blockchain Sui

Główna innowacja „Safery” polega na zakodowaniu frazy seed (mnemonic BIP-39) w syntetycznych adresach łańcucha Sui (SUI). Kiedy użytkownik importuje portfel lub tworzy nowy, złośliwy kod generuje te fałszywe adresy, po czym inicjuje mikropłatności – około 0.000001 SUI – z portfela kontrolowanego przez atakującego.

Dzięki temu atakujący nie potrzebuje klasycznego serwera C2. Wystarczy monitorować łańcuch Sui – analizować adresy odbiorców mikropłatności, dekodować je i rekonstruować z nich frazy seed, a następnie opróżniać portfele ofiar.

Dlaczego metoda jest trudna do wykrycia

- Wykradzione dane są przesyłane jako normalne transakcje blockchain – nie ma podejrzanego ruchu HTTP ani klasycznego C2, zatem technika jest wyjątkowo sprytna.

- Atakujący mogą łatwo zmieniać łańcuchy lub punkty RPC (RPC endpointy), co sprawia, iż detekcja oparta na domenach, URL-ach czy identyfikatorach rozszerzeń staje się mało skuteczna.

- Rozszerzenie jest dobrze zakamuflowane: interfejs wygląda jak typowy portfel Ethereum – umożliwia tworzenie kont, import seedów, sprawdzanie salda i dokonywanie transakcji.

Potencjalne konsekwencje dla użytkowników

Użytkownicy, którzy zainstalują Safery i zaimportują lub wygenerują frazę seed, mogą obudzić się z pustym portfelem Etherum. Po zrekonstruowaniu frazy seed atakujący może przejąć kontrolę nad funduszami i wyprowadzić środki.

Co więcej, ponieważ cały proces wykradania danych odbywa się poprzez blockchain, atak może pozostać niewykryty przez tradycyjne systemy bezpieczeństwa, które nie monitorują połączeń RPC czy transakcji Sui pochodzących z przeglądarki.

Rekomendacje – jak chronić się przed tego typu atakami

- Używaj tylko zaufanych rozszerzeń do portfeli kryptowalutowych i płatności – instaluj rozszerzenia od renomowanych dostawców, sprawdzaj opinie, kod (jeśli jest open-source) i źródło pobrania.

- Monitoruj połączenia RPC w przeglądarce – nieoczekiwane zapytania do łańcucha, szczególnie przy imporcie portfela, powinny być traktowane jako alarmujące.

- Skanuj rozszerzenia pod kątem podejrzanych funkcji – wykrywaj enkodery mnemonic, generatory syntetycznych adresów i zapisy na łańcuch Web3.

- Rozważ hardware wallet – korzystanie z fizycznych portfeli (np. Ledger, Trezor) eliminuje ryzyko, iż seed będzie wpisywany w przeglądarce i przechwytywany przez złośliwe oprogramowanie.

Wnioski – rosnące zagrożenie w świecie Web3

Złośliwe rozszerzenie Safery pokazuje, jak cyberprzestępcy ewoluują w swoich technikach: łączą tradycyjne zagrożenia przeglądarkowe z mechanizmami blockchain, by ukryć wykradanie w publicznym łańcuchu. To istotny sygnał dla użytkowników kryptowalut i zespołów bezpieczeństwa: ryzyko nie ogranicza się już tylko do phishingu czy wycieku kluczy – atakujący mogą używać samego łańcucha jako kanału wykradania. Wzmocnienie kontroli nad rozszerzeniami Chrome i świadomości użytkowników to dziś absolutna konieczność.