W ostatnich dniach obserwujemy kolejną falę cyberataków, w których cyberprzestępcy podszywają się pod Pocztę Polską. Rozsyłając wiadomości email o rzekomych należnościach celnych oraz SMS-y informujące o problemach z doręczeniem przesyłki. Komunikaty są starannie dopracowane i wiarygodnie sformułowane, co skutecznie usypia czujność odbiorców oraz kieruje ich na strony phishingowe. Celem tych działań jest przejęcie danych osobowych, adresowych oraz danych płatniczych.

Skala oraz jakość tych kampanii wyraźnie ewoluowały w ostatnich miesiącach. Nie są to już prymitywne próby oszustwa. Fałszywe strony doskonale odwzorowują oficjalny portal pocztowy, a proces „dopłaty” wygląda jak standardowa procedura. Phishing stał się elementem zorganizowanych operacji, w których cyberprzestępcy świadomie wykorzystują zaufanie do instytucji publicznych. W efekcie ryzyko przenosi się również na organizacje - generując straty, nadużycia oraz realne zagrożenie dla reputacji marki.

Opisane poniżej przykłady pokazują, jak cyberprzestępcy wykorzystują różnorodne metody, aby dotrzeć do szerokiej grupy odbiorców, monetyzując zaufanie do znanej marki.

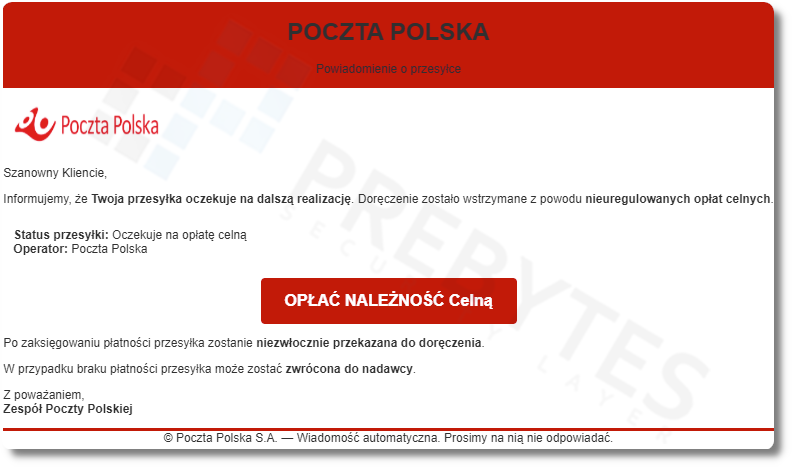

Fałszywa wiadomość e-mail podszywająca się pod Pocztę Polską

Atak rozpoczyna się od wiadomości e-mail, której rzekomym nadawcą jest Poczta Polska. Użytkownik jest informowany o wstrzymaniu przesyłki z powodu nieuregulowanych opłat celnych. Treść wiadomości przypomina standardowy komunikat systemowy, co zwiększa prawdopodobieństwo kliknięcia w przesłany przez cyberoszustów link, bez uprzedniej weryfikacji.

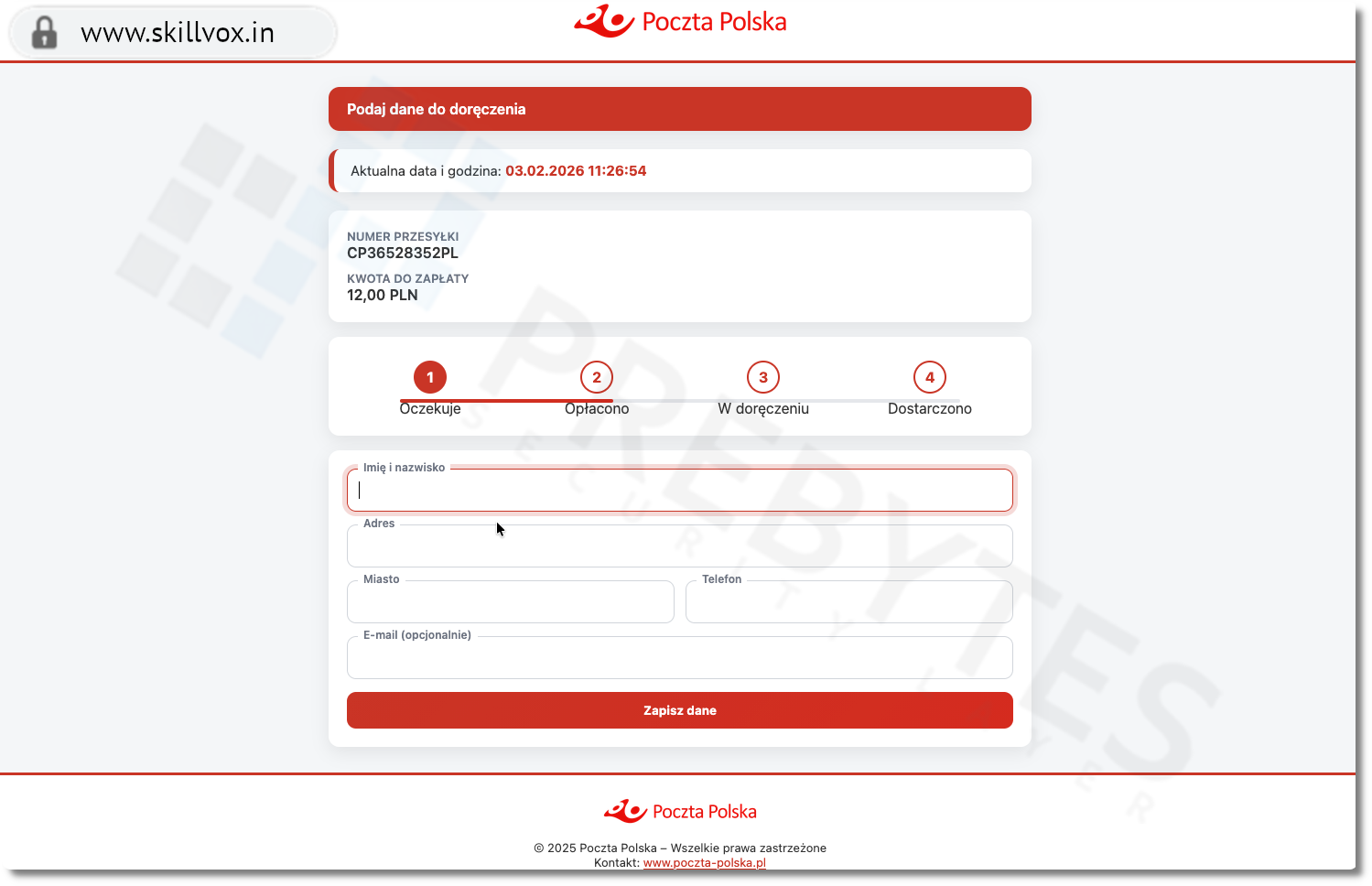

Link prowadzi do strony imitującej serwis Poczty Polskiej. Aby uregulować „dopłatę”, użytkownik proszony jest o podanie pełnych danych osobowych i adresowych.

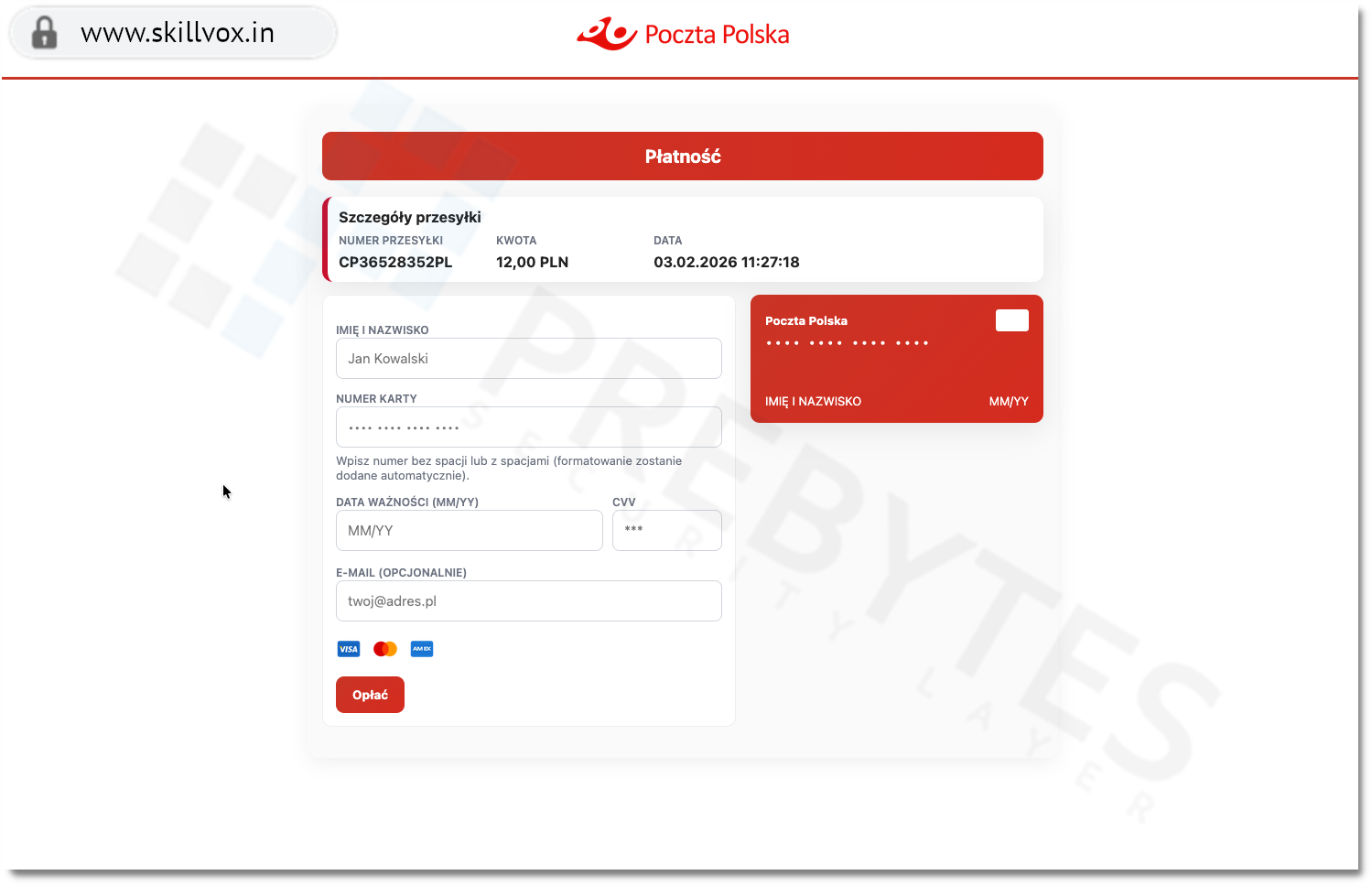

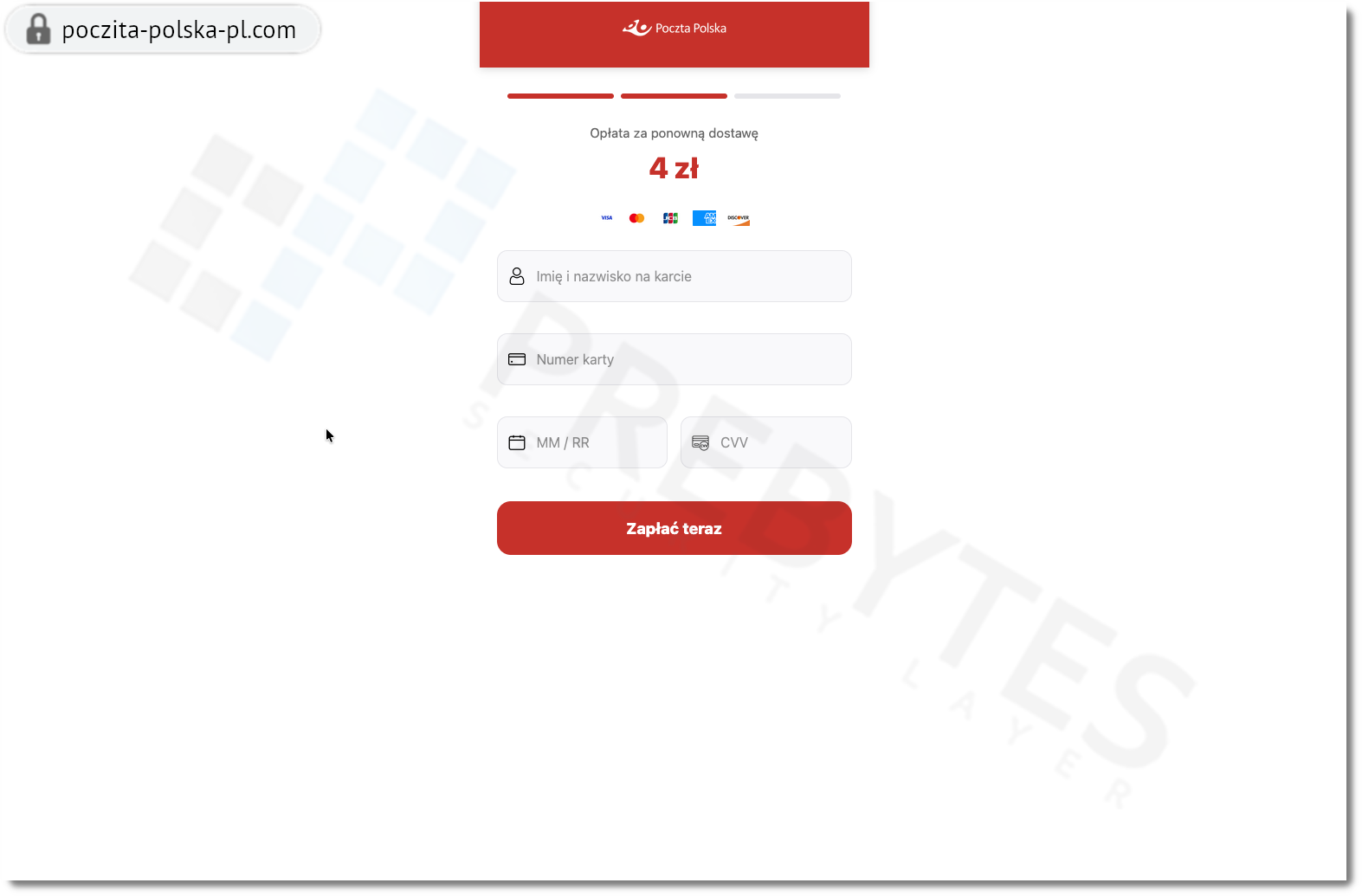

W kolejnym etapie ataku następuje najważniejszy moment - prośba o wprowadzenie danych karty płatniczej.

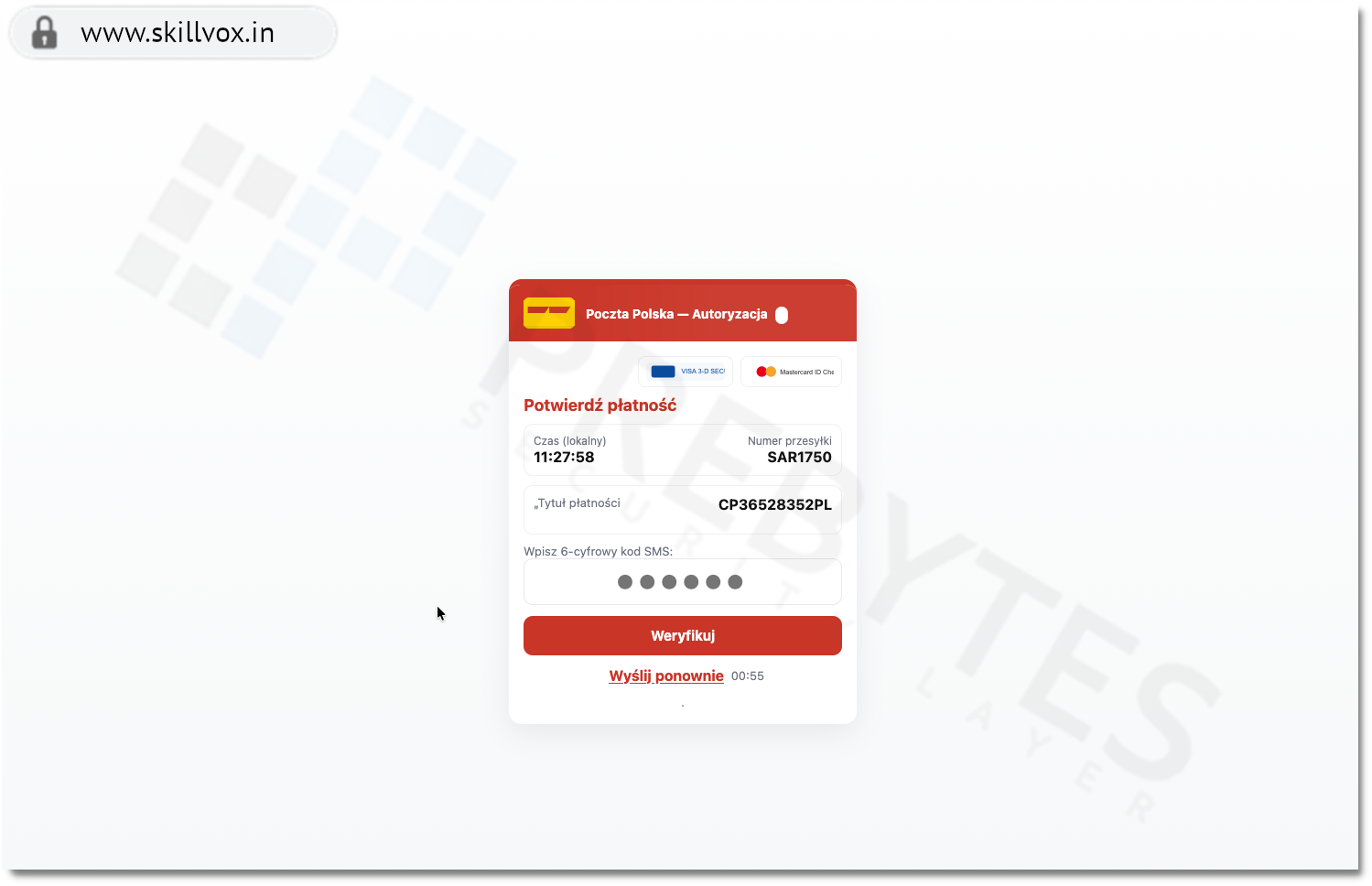

Scenariusz kończy się żądaniem podania 6-cyfrowego kodu SMS, czyli elementu autoryzacyjnego transakcji. To właśnie w tym momencie przestępcy przejmują kontrolę nad procesem płatności. Wszystkie wprowadzone na fałszywej stronie dane są niezwłocznie przesyłane do cyberprzestępców.

Fałszywa wiadomość SMS podszywająca się pod Pocztę Polską

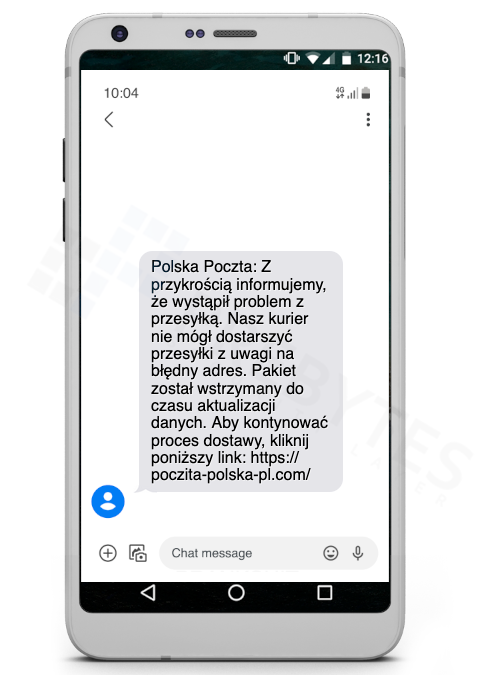

W innym wariancie tego ataku, oszuści rozsyłają SMS-y z informacją o nieudanej próbie doręczenia przesyłki. Wiadomość sugeruje, iż brak natychmiastowej reakcji spowoduje zwrot paczki do nadawcy. Presja czasu ma skłonić odbiorcę do szybkiego kliknięcia w link i „potwierdzenia dostawy”.

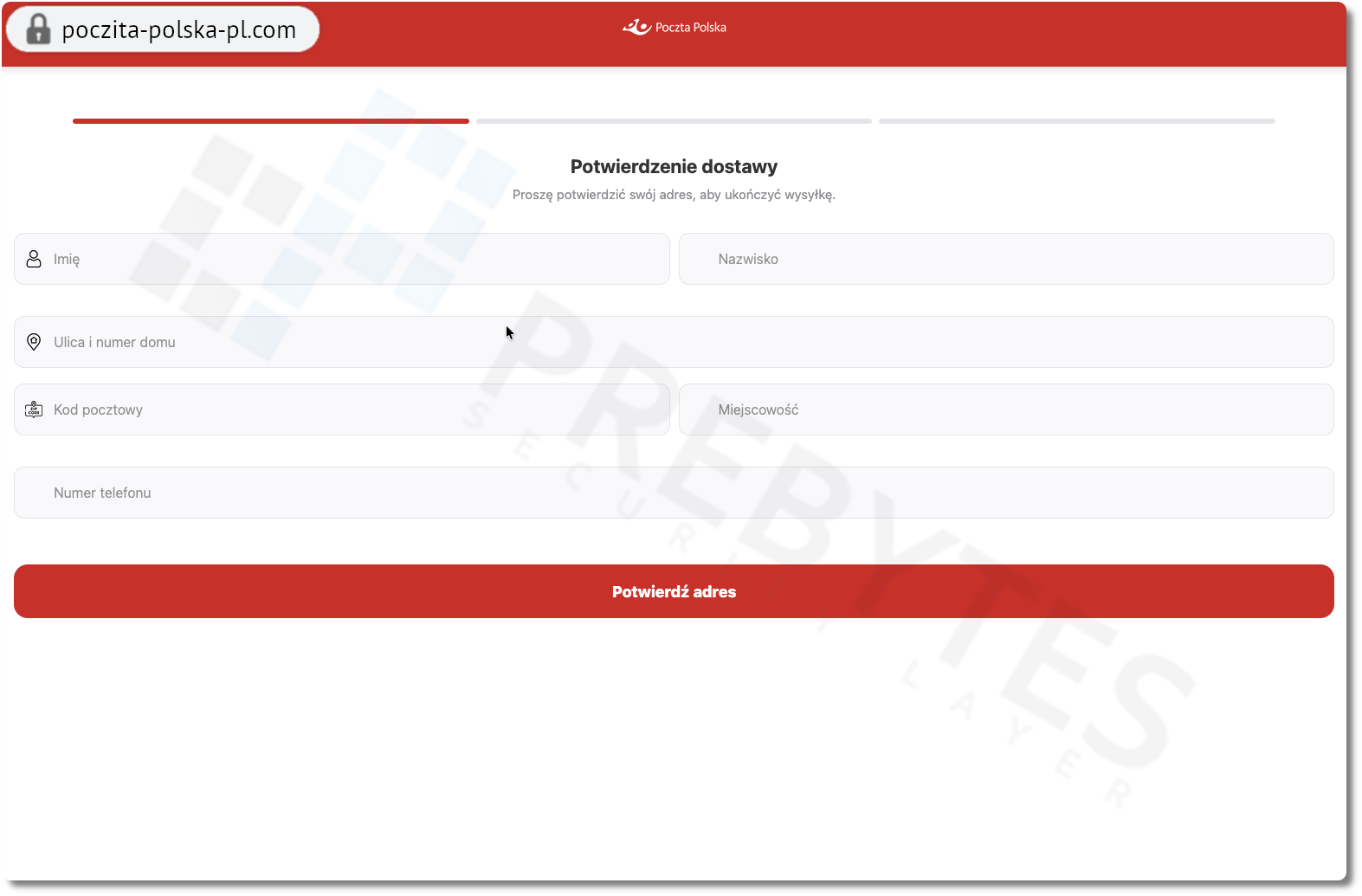

Załączony link prowadzi do sfałszowanej strony udającej witrynę Poczty Polskiej. W tym przypadku wykorzystano mechanizm typosquattingu, czyli celowego rejestrowania domen łudząco podobnych do oryginalnej, aby skłonić ofiary do nieświadomego kliknięcia. Oryginalny adres strony Poczty Polskiej ma postać „www.poczta-polska.pl”, natomiast w analizowanym przypadku wykorzystano adres „poczita-polska-pl.com”, który na pierwszy rzut oka może wydawać się autentyczny.

Na fałszywej stronie znajduje się formularz wymagający podania danych osobowych i adresowych. Następnie użytkownik jest przekierowywany do etapu wyłudzenia danych karty płatniczej oraz kodu autoryzacyjnego SMS.

Co istotne, w obu przypadkach przestępcy zadbali o szczegóły – fałszywe strony niemal idealnie odwzorowują wygląd oryginalnego portalu Poczty Polskiej. Zarówno wiadomości email, jak i SMS-y są napisane poprawnie językowo, bez literówek i błędów stylistycznych, co zwiększa ich wiarygodność, a tym samym skuteczność ataków.

W efekcie pod pretekstem uiszczenia drobnej opłaty za przesyłkę oszuści w rzeczywistości wyłudzają dane kart płatniczych. Wprowadzone na fałszywej stronie dane, tj. numer karty, data ważności, kod CVV/CVC, a także kod autoryzacyjny SMS, trafiają bezpośrednio do przestępców. Ci natomiast mogą wykorzystać je do realizowania nieautoryzowanych operacji finansowych, np. zakupów online, aktywowania subskrypcji czy innych transakcji bez wiedzy właściciela karty.

PODSUMOWANIE

Dzisiejsze kampanie phishingowe pokazują, iż wykorzystywana marka jest tylko narzędziem. Dziś jest to Poczta Polska, jutro może to być Twoja marka. Skutki pozostają jednakowo dotkliwe: straty finansowe, wyciek danych i eskalacja ryzyka po stronie instytucji, których klienci padli ofiarą oszustwa.

W obliczu automatyzacji ochrona oparta wyłącznie na reagowaniu na zgłoszenia przestaje być wystarczająca. najważniejsze staje się podejście systemowe: identyfikacja złośliwych domen już w momencie ich rejestracji, stała analiza trendów oraz zdolność do błyskawicznego usuwania treści uderzających w reputację marki. Tylko szybkie działanie pozwala skrócić „czas życia” kampanii i ograniczyć straty operacyjne.

Więcej informacji o tym, jak PREBYTES SIRT wspiera organizacje w monitorowaniu i reagowaniu na współczesne zagrożenia, znajdziesz na naszej stronie Security Incident Response Team.