Coraz częściej do firm i specjalistów ds. bezpieczeństwa trafiają e-maile, które wyglądają na rzetelne i dotyczą zgłoszenia phishingu. Są poprawnie uwierzytelnione na serwerze pocztowym, wysyłane z Gmaila, napisane poprawnym językiem i niewykluczone, iż stoi za tym AI oraz są pozbawione złośliwych załączników czy linków. Mail sprawia wrażenie działania w dobrej wierze i wygląda jak standardowe zgłoszenie strony internetowej lub domeny, która ma być potencjalnym scamem albo phishingiem. To istotne, ponieważ nadawca kieruje taką wiadomość do podmiotów postrzeganych jako wiarygodne, na przykład do AVLab, Google, ESET czy Kaspersky, wykorzystując adresy przeznaczone do zgłaszania incydentów bezpieczeństwa i prosząc o weryfikację domeny rzekomo uczestniczącej w oszustwie.

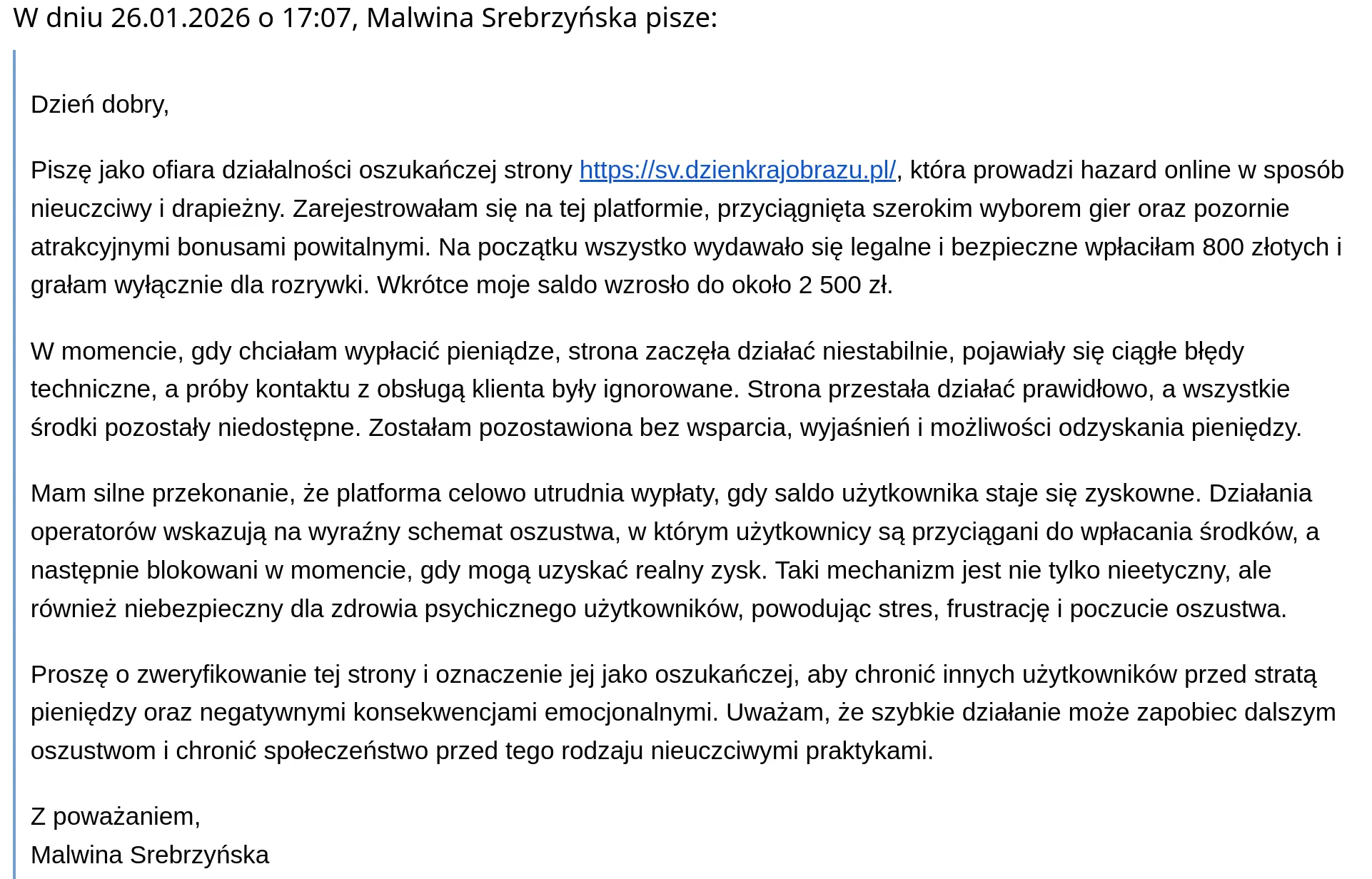

Pierwsza wiadomość z dnia 26 stycznia 2026 r., wydawała się realna.

Pierwsza wiadomość z dnia 26 stycznia 2026 r., wydawała się realna.

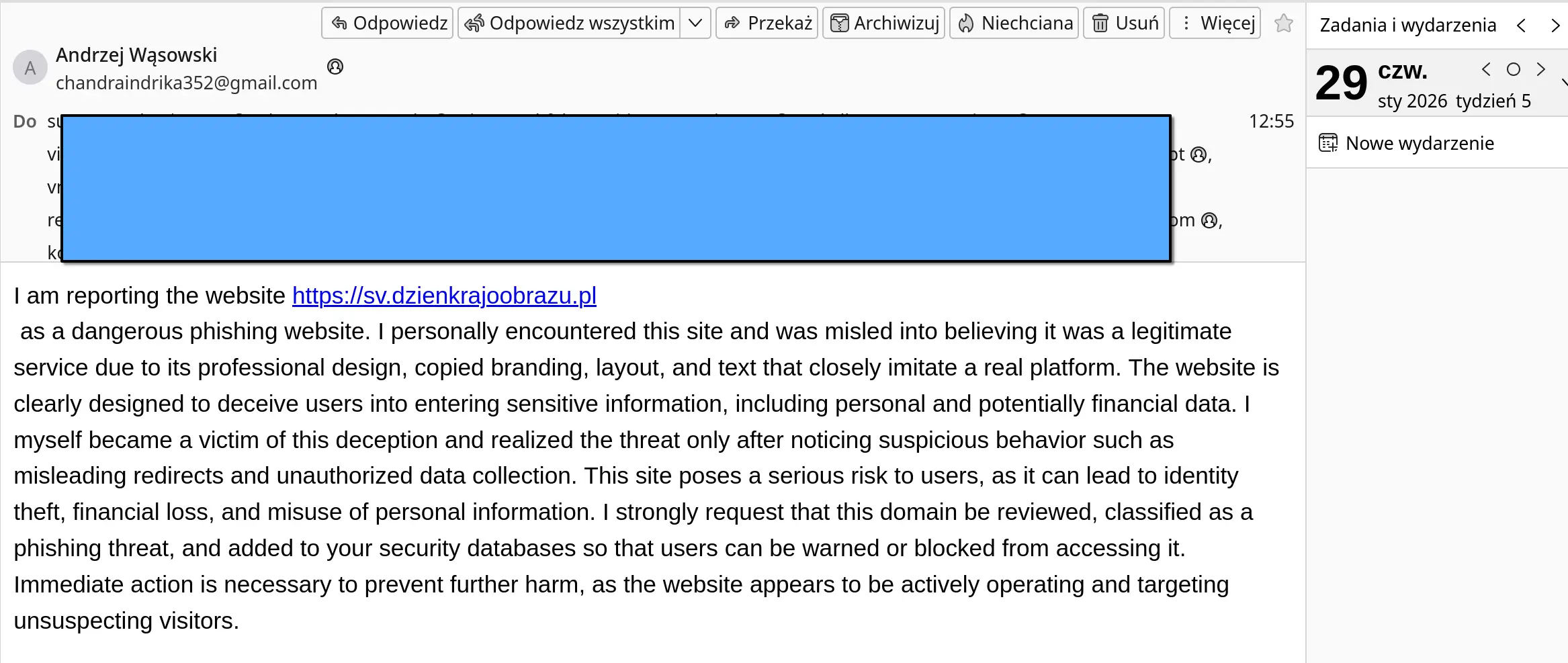

Po bliższej analizie widać typowy schemat używany w kampaniach zbierania kontaktów (harvesting). Ta sama treść trafia na Twojego maila z różnych kont, czasami w kilku wersjach językowych, w przedziale kilu dni, a w polu DW czasami znajduje się ujawniona (przez przypadek, pomyłkę) lista adresów związanych z bezpieczeństwem IT:

Kolejna wiadomość dociera po 3 dniach, już nie po polsku, a po angielsku.

Kolejna wiadomość dociera po 3 dniach, już nie po polsku, a po angielsku.

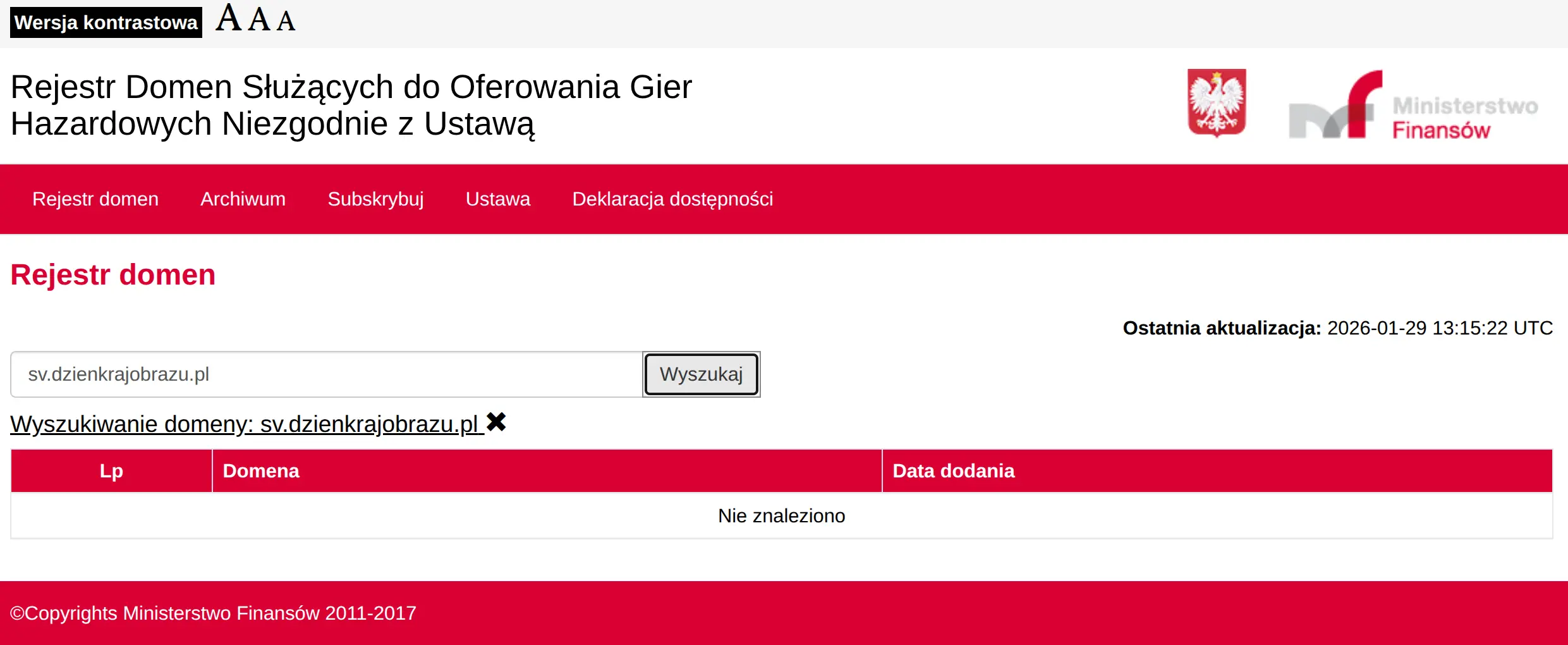

Drążąc dalej, można zauważyć, iż domena sv.dzienkrajobrazu.pl nie znajduje się na liście Rejestru Stron Hazardowych prowadzonych przez Ministerstwo Finansów – przy czym zwróć uwagę na literówkę w mailu w domenie i do jakiej strony w rzeczywistości jest przekierowanie:

Ministerstwo Finansów (KAS) prowadzi rejestr stron, które są niezgodne z ustawą. Lista jest także podstawą do blokowania przez dostawców internetu i przez banki.

Ministerstwo Finansów (KAS) prowadzi rejestr stron, które są niezgodne z ustawą. Lista jest także podstawą do blokowania przez dostawców internetu i przez banki.

Wiadomość z maila nie wydaje się być mocno spersonalizowana, opera się na emocjonalnym tonie, „jestem ofiarą!”, „pomóż!”.

Kluczowe znaczenie może mieć DW (Do Wielu). Umożliwia ono mapowanie aktywnych adresów e-mail, łączenie ich z organizacjami i rolami oraz obserwowanie, kto odpowiada i w jaki sposób. Każda odpowiedź potwierdza, iż skrzynka jest aktywna i obsługiwana przez człowieka.

Oczywiście takie wiadomości nie muszą być phishingiem w klasycznym sensie. Bardziej widać tutaj długotrwale rozpoznanie, które może poprzedzać ukierunkowane ataki, socjotechnikę lub atak BEC. Dodatkowo brak złośliwej treści pozwala ominąć różne filtry ochronne i nie wzbudzać podejrzeń.

W tym przypadku najlepszą reakcją jest brak reakcji. Nie należy odpowiadać na takie wiadomości ani wchodzić w korespondencję, choćby jeżeli treść wygląda na merytoryczną. Najbezpieczniej oznaczyć je jako spam lub nadużycie, ale też zachować na potrzeby ewentualnej analizy, gdyby ktoś poprosił o oryginalne źródło.

Nie warto też przekazywać takich e-maili dalej, ponieważ zwiększa to ich zasięg. Dobrą praktyką jest ustawienie reguł filtrujących oraz obserwowanie, czy podobne wiadomości nie pojawiają się ponownie w innych wariantach językowych.

Ten oraz podobne wiadomości, które są podejrzane, można zgłaszać na stronie https://incydent.cert.pl