Analitycy z Group‑IB ujawnili wieloetapowy atak grupy UNC2891 (znanej również jako LightBasin), która wykorzystała fizyczne wewnętrzne urządzenie (Raspberry Pi z modułem 4G) podłączone bezpośrednio do sieci ATM. Celem ataku było wdrożenie rootkita CAKETAP do manipulacji odpowiedziami HSM i umożliwienie nielegalnych wypłat gotówki. Plan był chytry, jednak nie udało się go do końca zrealizować.

Etapy ataku

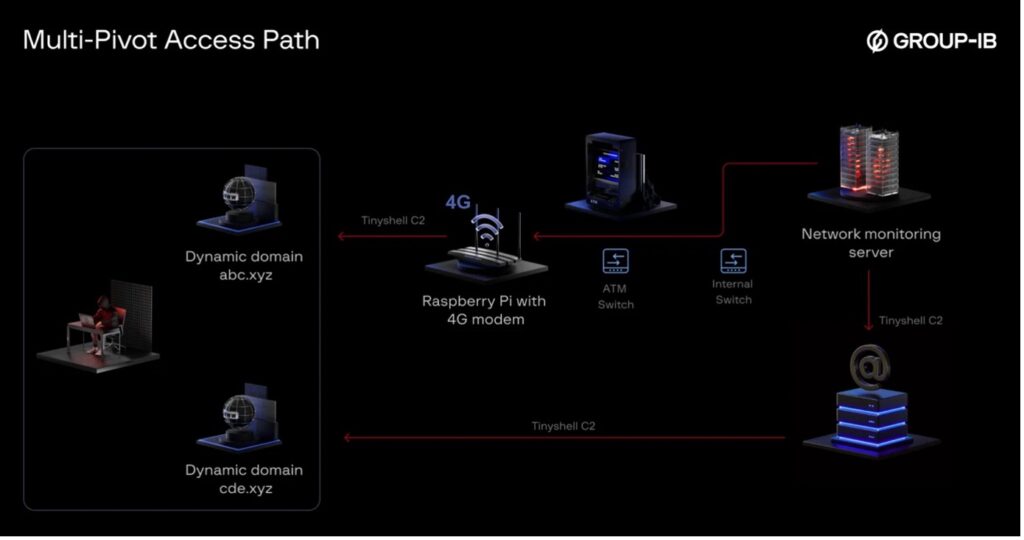

W pierwszej kolejności hakerzy uzyskali fizyczny dostęp do infrastruktury bankowej (prawdopodobnie dzięki socjotechnice lub przez współpracownika) i zainstalowali Raspberry Pi z modułem 4G na tym samym switchu, co sieć ATM, umożliwiając dostęp do wewnętrznej sieci. Urządzenie nawiązywało stałe połączenie z C2 (TinyShell, dynamiczny DNS), co zapewniało trwałe połączenie zdalne.

W dalszym etapie atakujący przemieścili się horyzontalnie z ATM do serwera monitorującego sieć, który miał dostęp do większości serwerów w centrum danych. Tam zaaplikowano backdoor nazwany „lightdm”, maskujący się pod standardowym menedżerem wyświetlania Linuxa. Umożliwiło to również kompromitację serwera mailowego z bezpośrednim dostępem do Internetu – dlatego atak przetrwał choćby po usunięciu fizycznego urządzenia.

Grupa użyła także niepublikowanej wcześniej techniki antydetektywistycznej – Linux bind mounts – by ukryć procesy backdoorowe w systemie /proc/[pid], co skutecznie oszukiwało standardowe narzędzia do analizy pamięci i identyfikacji procesów. Metoda ta została sklasyfikowana jako nowa technika w MITRE ATT&CK: T1564.013 – Hide Artifacts: Bind Mounts. Ostatecznym celem ataku było wdrożenie rootkita CAKETAP, który miał manipulować odpowiedziami HSM (Hardware Security Module), pozwalając na autoryzację fałszywych transakcji gotówkowych. Atak został powstrzymany, zanim dokonano nieautoryzowanych wypłat.

Źródło: group-ib.com

Źródło: group-ib.comDlaczego ten przypadek się wyróżnia?

- To jeden z nielicznych przykładów zaawansowanego hybrydowego ataku łączącego eksfiltrację fizyczną (hardware implant) z technologią omijania analizy.

- Technika bind mount procesów w celu ich ukrycia to nowość, w tej chwili ujęta już w MITRE ATT&CK.

- Mimo nieudanej próby wypłat atak pokazuje, jak podatna może być infrastruktura bankowa na ataki powiązane z fizycznym dostępem i zaawansowanymi metodami ukrywania działań.

Rekomendacje

Analitycy wydali kilka rekomendacji, które firmy z branży finansowej powinny zweryfikować w swoich środowiskach informatycznych:

- Fizyczne porty switchy i infrastruktura ATM muszą być ściśle zabezpieczone, by wykluczyć możliwość instalacji urządzeń nieautoryzowanych i dostępu do sieci wewnętrznej. Zalecana jest podstawowa higiena przy dostępie fizycznym do urządzeń hostujących usługi lub obsługujących sieć.

- Monitorowanie wywołań systemowych mount oraz umount, szczególnie w kontekście /proc/[pid] montowanych na systemach tmpfs lub zewnętrznych.

- Alarmowanie lub blokowanie wykonywania binarek z lokalizacji takich jak /tmp czy .snapd, mogących stanowić maskujące ścieżki.

Utrzymywanie i sprawdzanie zrzutów pamięci (memory dump) w trakcie incydentu, choćby jeżeli dysk wydaje się czysty.