Mechanizm Information Protection jest obecny i znany w świecie chmury Microsoft od wielu lat, choć przeszedł on pewnego rodzaju rewolucję w marcu 2021 roku. Po tej dacie etykiety pozwalające na klasyfikację i ochronę naszych danych zostały przeniesione do mechanizmu unified labeling znajdującego się Security&Compliance Center. w tej chwili mechanizm etykiet poufności (ang. Sensitivity Labels) możemy odnaleźć w ramach Compliance Center i pomimo tego, iż od procesu migracji minął już rok, w branżowych rozmowach przez cały czas często spotykamy się z nazwą Azure Information Protection. (Warto nadmienić, iż licencja na wykorzystanie tych funkcjonalności przez cały czas istnieje pod nazwą Azure Information Protection).

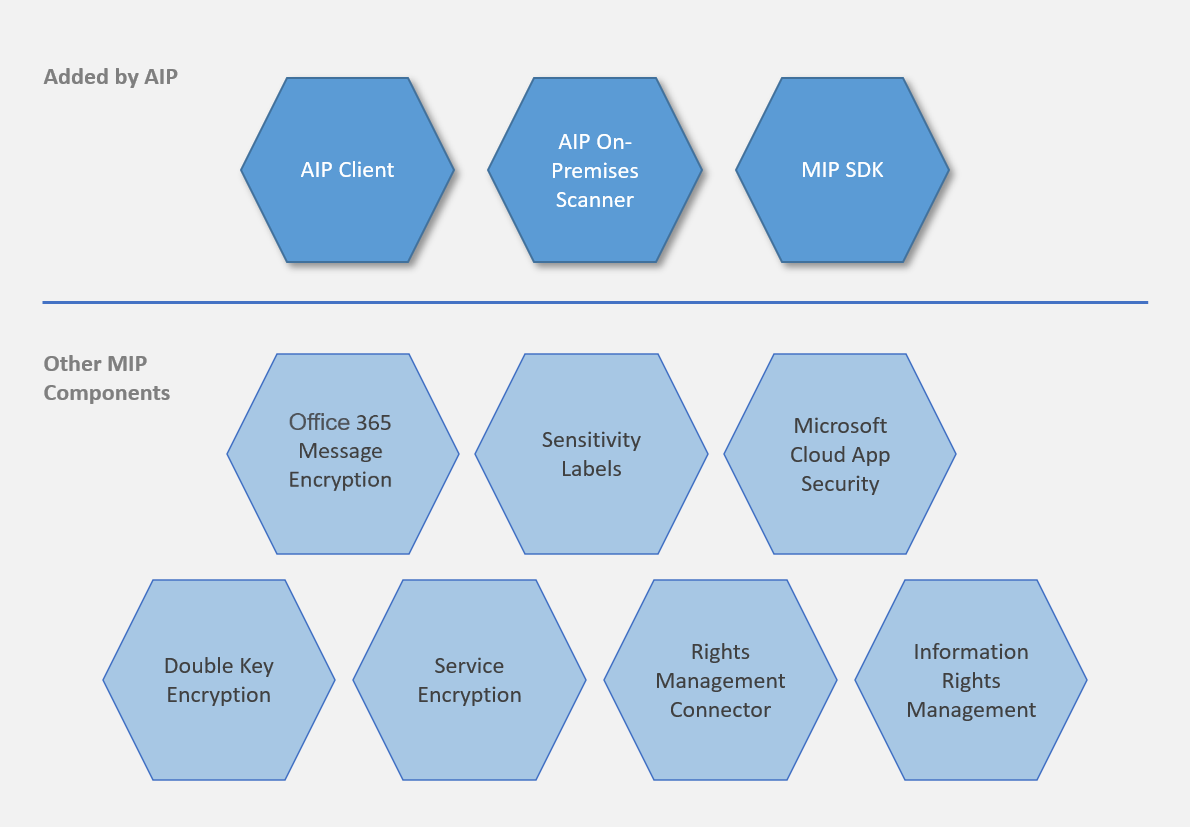

Patrząc całościowo, zestaw mechanizmów zebranych w ramach Microsoft Information Protection jest bardzo obszerny, co częściowo obrazuje poniższa grafika, uwzględniająca również współczesny kształt AIP:

https://docs.microsoft.com/en-us/azure/information-protection/what-is-information-protection

https://docs.microsoft.com/en-us/azure/information-protection/what-is-information-protectionW tym artykule skoncentrujemy się na tym, co najczęściej rozumiemy posługując się terminem Microsoft / Azure Information Protection – etykietami poufności (ang. sensitivity labels). Zapraszam!

Dlaczego wykorzystujemy etykiety poufności?

Zacznijmy od wstępu teoretycznego i zastanówmy się nad sensem wykorzystania etykiet poufności. Choć etykiet poufności nie należy mylić z mechanizmem DLP (Data Loss Prevention), to ich finalne zastosowanie będzie podobne – ochrona danych przed wyciekiem, czy będąc bardziej precyzyjnym, przed ich ujawnieniem osobom, które nie powinny mieć do nich dostępu (również wewnątrz naszej firmy).

Zastanówmy się ile razy spotkaliśmy się lub słyszeliśmy o tym, iż dane z naszej czy innej firmy wyciekły na skutek ludzkiego błędu przy wpisywaniu adresu e-mail? Poufne dane Klientów zostały przesłane do niewłaściwych osób rodząc przy tym potencjalnie poważny incydent bezpieczeństwa. choćby adresy email, które traktujemy przecież jako dane osobowe, przy niewłaściwym zaadresowaniu maila mogą wiązać się z koniecznością zgłaszania incydentu do UODO itd. Ja w swojej pracy zawodowej spotykałem się z tego typu incydentami bardzo często.

A co, o ile moglibyśmy przynajmniej częściowo uniknąć takiej sytuacji?

To oczywiście wyłącznie jedno z zastosowań tego mechanizmu, ale ze względu na powszechność tego typu incydentów, dobrze obrazuje jego zastosowanie. Etykiety poufności czy generalnie mechanizm Information Protection pozwoli nam np. na zaszyfrowanie danego pliku czy maila i określenie uprawnień do jego odczytu. Jednocześnie może odpowiednio oznakować dokument np. zgodnie z obowiązującymi poziomami klasyfikacji dodając znak wodny czy stopkę. A wszystko to może dziać się automatycznie bądź być dostosowywane manualnie przez użytkownika.

Aby lepiej poznać możliwości i sposoby działania tego mechanizmu przejdźmy do praktyki.

Konfiguracja etykiet poufności

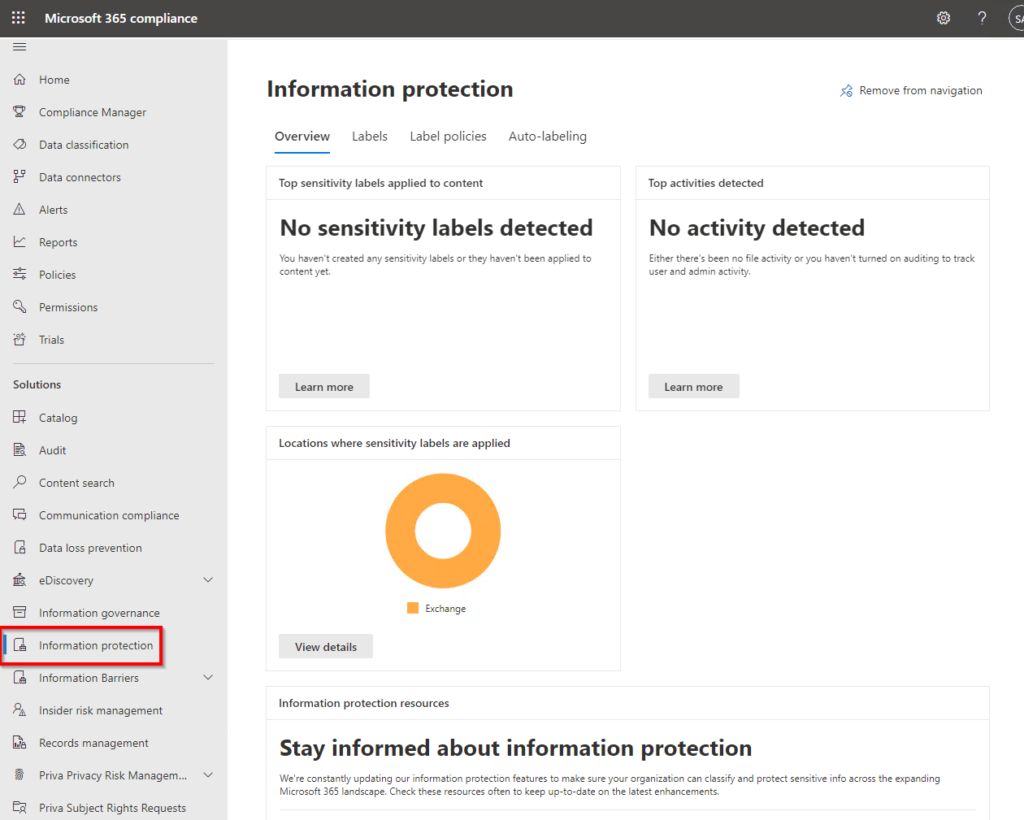

W ostatnim czasie centra administracyjne dotyczące bezpieczeństwa czy compliance ewoluowały w różnych kierunkach. Po ostatnich modyfikacjach etykiety poufności znajdziemy w centrum Microsoft 365 Compliance w zakładce Information Protection:

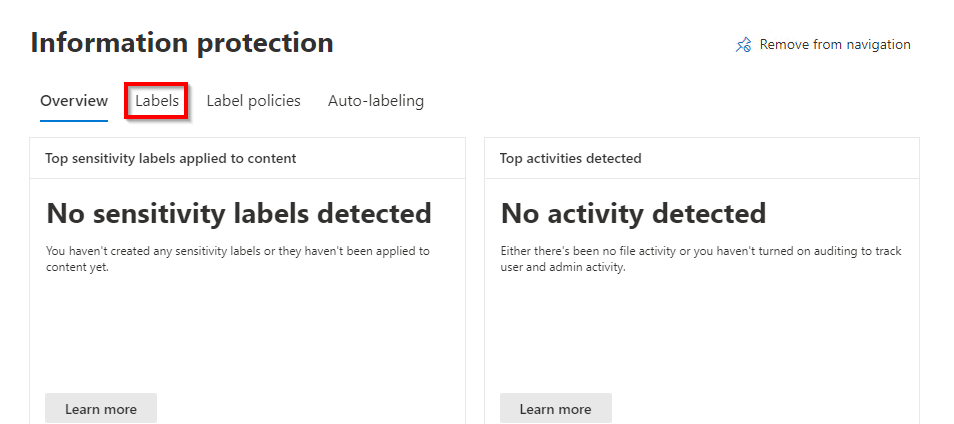

Na wstępnie możemy zaobserwować ekran z podsumowaniem wykorzystania opublikowanych etykiet w naszej organizacji. Oczywiście o ile nie mamy jeszcze wdrożonych etykiet nie wyciągniemy wiele z zawartych na ekranie informacji, dlatego też przejdźmy od razu do zakładki z etykietami:

a następnie utwórzmy nową etykietę:

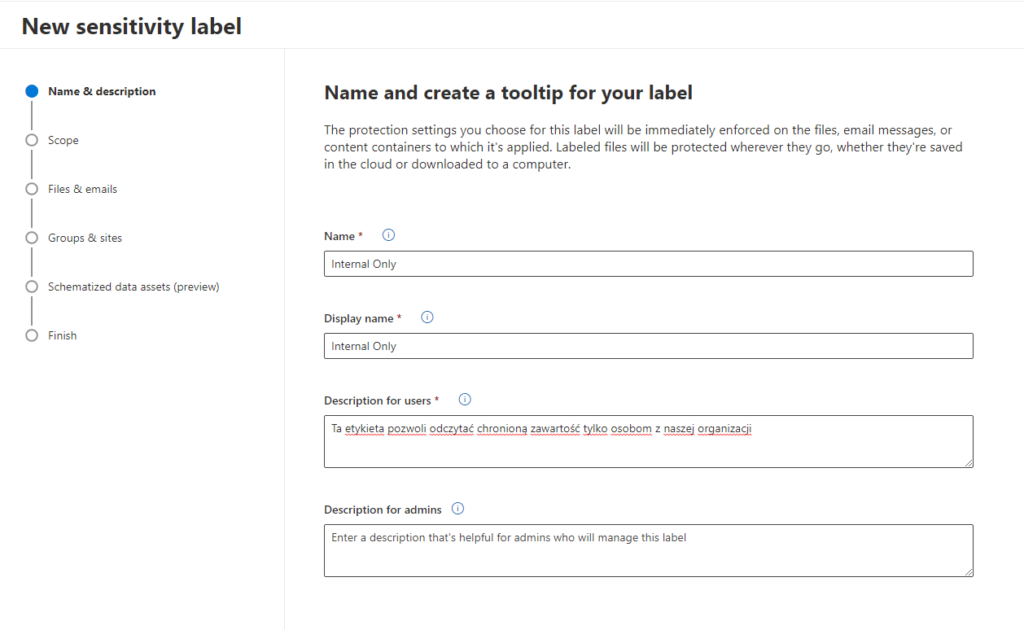

Na potrzeby demonstracyjne utwórzmy etykietę, która pozwoli na odczytanie chronionych etykietą danych wyłącznie osobom z naszej organizacji. W pierwszym kroku określamy:

- Jej nazwę, która będzie widoczna dla administratorów, wyłącznie w centrum administracyjnym

- Nazwę, która będzie wyświetlana użytkownikom

- Opis, który po najechaniu myszką będzie informował użytkowników np. o przeznaczeniu danej etykiety\

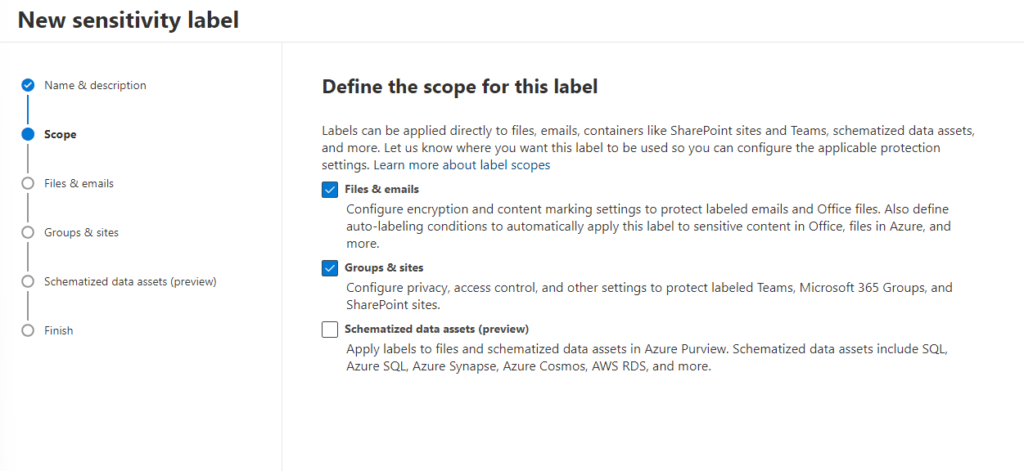

W kolejnym kroku określimy zakres wykorzystania etykiety. Domyślnie etykiety będziemy mogli stosować na wspieranych przez Office dokumentach oraz mailach. Mamy jednak dodatkowo możliwość nakładania etykiet na kanały w Teams, grupy Microsoft 365 czy witryny na SharePoint*, ale także na dostępne w Azure usługi przechowywania danych.

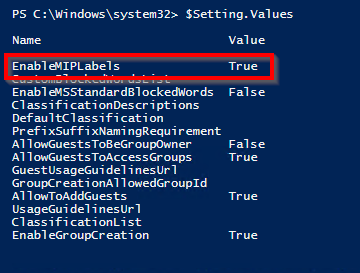

*Jeżeli opcja wykorzystania etykiet dla grup czy witryn jest wyszarzona, odsyłam do tej dokumentacji. Dla leniwych, w standardowych przypadkach ten skrypt powinien załatwić sprawę:

- Jeżeli nie mamy skonfigurowanych ustawień grup w Azure Active Directory (Get-AzureADDirectorySetting nie zwraca żadnych wyników)

- Jeżeli mamy skonfigurowane ustawienia grup w Azure Actvie Directory

Finalny efekt powinien wyglądać w następujący sposób:

Wracając do tworzonej etykiety, przyjmijmy jako zakres dwie pierwsze opcje:

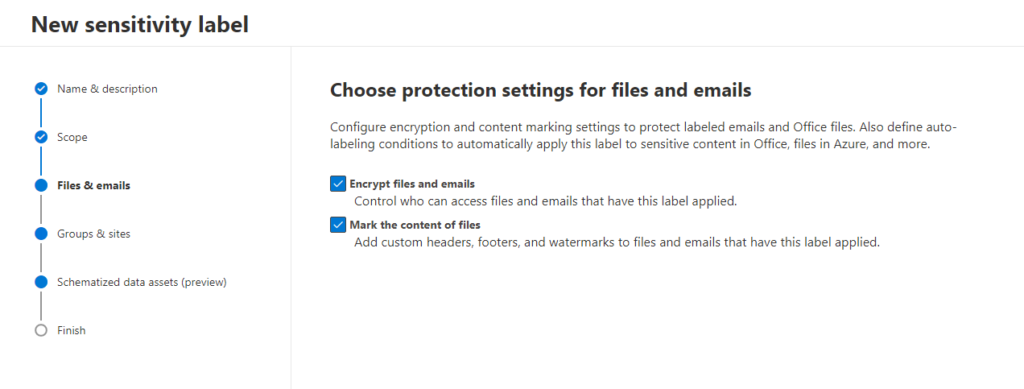

Następnie określamy sposób działania etykiety. Możliwości zostały tutaj podzielone na dwie opcje:

- Szyfrowanie plików oraz maili

- Znakowanie zawartości plików oraz maili

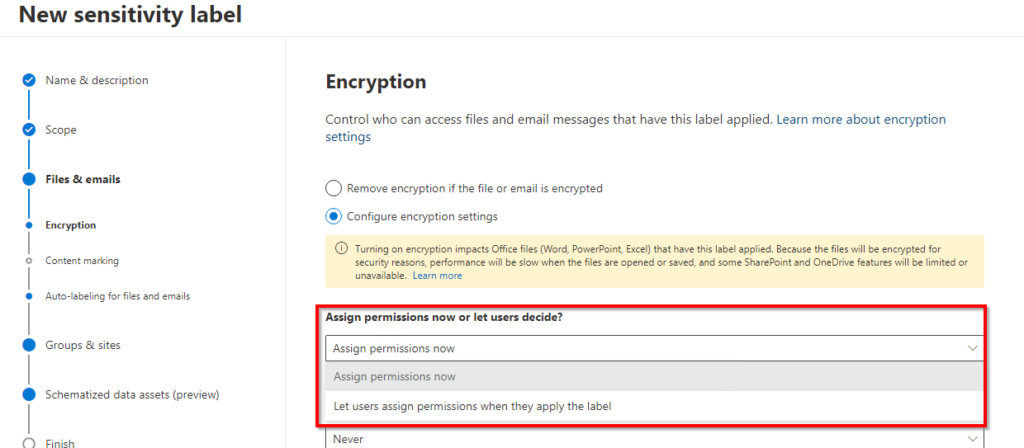

Zacznijmy od kwestii szyfrowania. Przede wszystkim etykieta może działać w dwóch trybach:

- Szyfrować dane i ograniczać do nich dostęp według skonfigurowanych uprawnień

- Usuwać aktualnie zastosowane szyfrowanie

Usunięcie aktualnie zastosowanego szyfrowania ma naturalnie miejsce tylko w określonych przypadkach tj.

- Użytkownik posiada uprawnienia Export lub Full Control dla danego pliku

- Użytkownik posiada rolę Rights Management issuer, Rights Management owner lub Super User dla mechanizmu Information Protection

Tak skonstruowana etykieta może mieć zastosowanie np. dla usuwania domyślnie nakładanego szyfrowania w określonych przypadkach.

Wybierając opcję konfigurowania szyfrowania mamy szereg dodatkowych opcji do wyboru. W pierwszej kolejności musimy zdecydować, czy wcześniej zdefiniowane uprawnienia będą przypisywane automatycznie wraz z nałożeniem etykiety, czy użytkownik będzie nakładał etykietę, a następnie określał uprawnienia manualnie:

Jeżeli decydujemy się na pierwszą opcję, czyli zdefiniowane uprawnień powiązanych z daną etykietą, będziemy musieli określić:

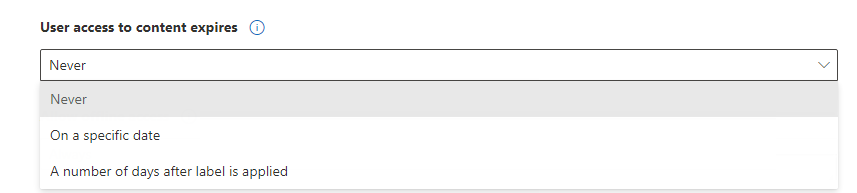

- Czy i kiedy dostęp będzie wygasał?

Dostęp może nie wygasać nigdy, wygasać konkretnego dnia lub po określonej liczbie dni licząc od nałożenia etykiety

- Czy zezwalamy na dostęp offline do dokumentów?

W tym przypadku, choćby o ile użytkownik nie będzie posiadał internetu, będzie w stanie uzyskać dostęp do danych na bazie zapisanego na urządzeniu końcowym poświadczenia (certyfikatu). Możemy zezwolić lub nie na taki dostęp, a także wskazać określoną liczbę dni, po których niezbędne będzie potwierdzenie (online) posiadania odpowiednich uprawnień. Warto nadmienić, iż wybierając opcję Always, która teoretycznie powinna zawsze zezwalać na dostęp offline, w praktyce użytkownik będzie musiał „odbić się” i przedłużyć ważność certyfikatu przynajmniej raz na 30 dni.

Wybór odpowiednich ustawień powyżej jest dość indywidualny. Warto przede wszystkim zastanowić się nad odpowiednim dobraniem ustawie do klasyfikacji poufności – dla najbardziej poufnych dokumentów 30 dniowy dostęp offline niekoniecznie może być dobrym pomysłem. Z drugiej strony – całkowita blokada dla dostępu offline może nie zdać egzaminu w przypadku np. handlowców, którzy często pracują w terenie czy podróży, nie zawsze mając dostęp do internetu.

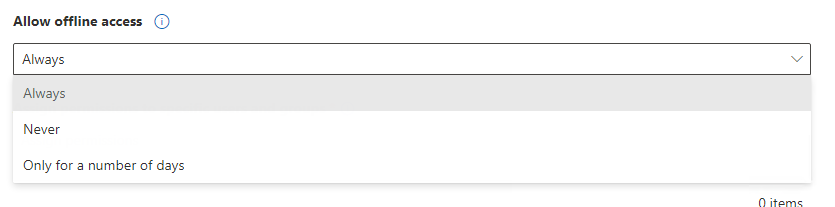

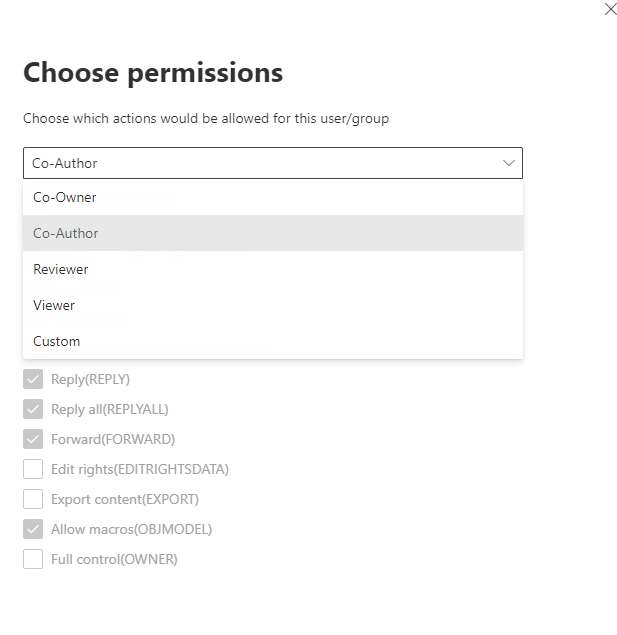

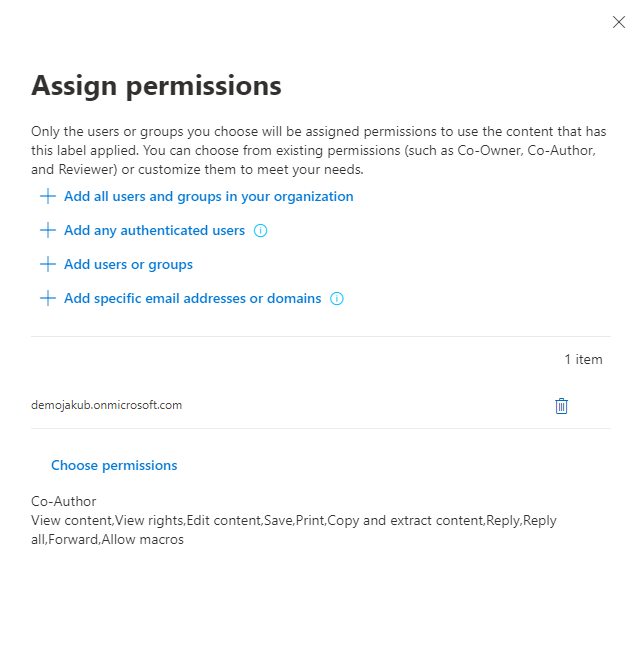

- Jakie uprawnienia będą powiązane z daną etykietą?

Dochodzimy do najważniejszej części, czyli kwestii określenia uprawnień. Określając uprawnienia możemy skorzystać z przygotowanych już zestawów, ale także określić odpowiednie uprawnienia samodzielnie wybierając opcję Custom:

Oprócz samych uprawnień musimy również określić do kogo przypiszemy wskazane uprawnienia. Możemy wskazać tutaj wszystkich użytkowników w naszej organizacji, konkretnych użytkowników czy grupy, wszystkich uwierzytelnionych użytkowników (przez konto Microsoft, AAD lub jednorazowy kod przychodzący na ich maila) czy konkretnych użytkowników zewnętrznych czy całe domeny.

Z uwagi na to, iż na potrzeby przykładu przyjęliśmy etykietę ograniczającą możliwość dostępu wyłącznie do osób w naszej organizacji wskazuje tutaj pierwszą z dostępnych opcji:

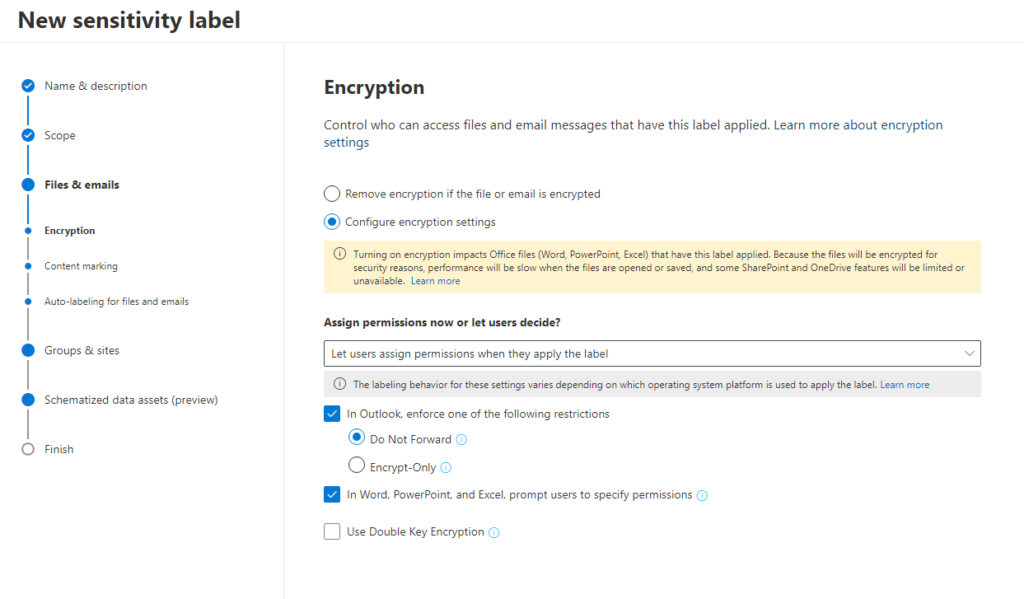

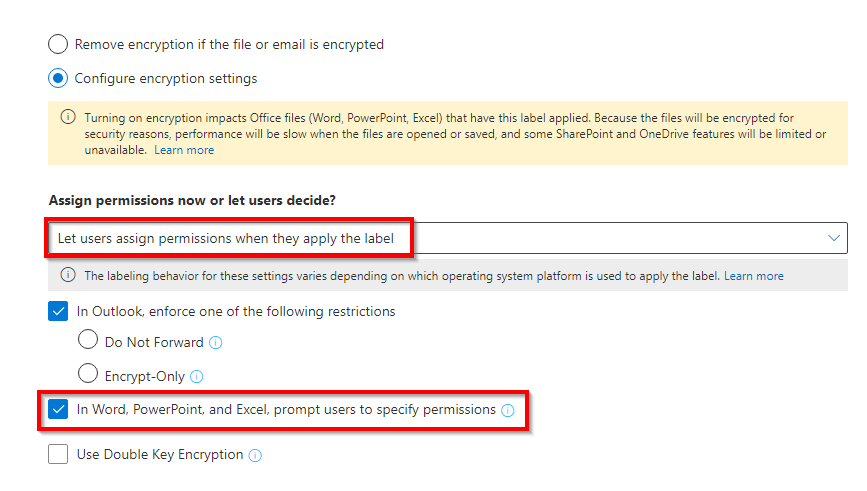

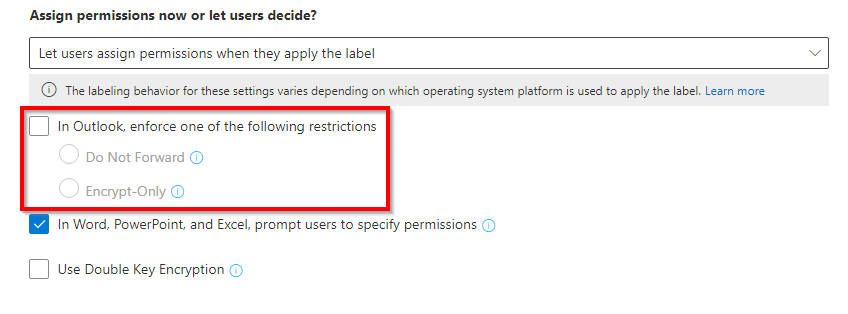

Wracając do pierwszego podziału, opcja pozwalająca użytkownikom nakładającym etykietę na określenie uprawnień również wiąże się z szeregiem dodatkowych możliwości:

- Wymuszenia określonego zachowania dla etykiet nakładanych na maila

- Do Not Forward – zabezpieczy maila przed możliwością przesłania go do innych osób, zarówno przy okazji klasycznego przesłania dalej, jak i możliwości dodania innych osób przy okazji odpowiedzi na miala

- Encrypt-Only – pozwoli na zaszyfrowanie danego maila i tym samym ograniczenie możliwości jego odczytania wyłącznie do jego adresatów.

- Wyświetlenia powiadomienia o konieczności nadania uprawnień – opcja zdecydowanie przydatna, o ile nasi użytkownicy mają pamiętać o nadawaniu uprawnień

- Użycie dodatkowego klucza szyfrowania – opcji, które jest w tej chwili wspierana wyłącznie przez klienta AIP, co jest tematem na zupełnie oddzielny artykuł (zainteresowanych odsyłam do dokumentacji)

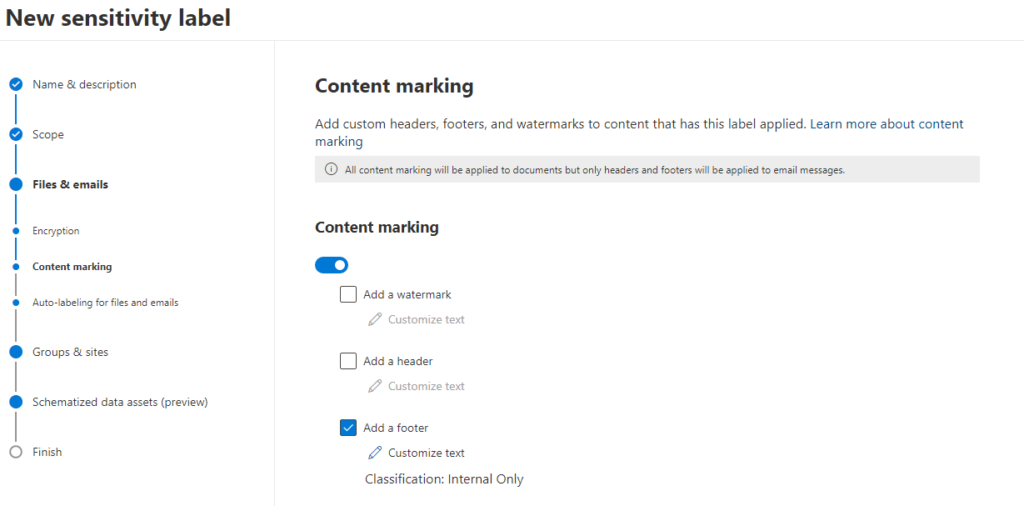

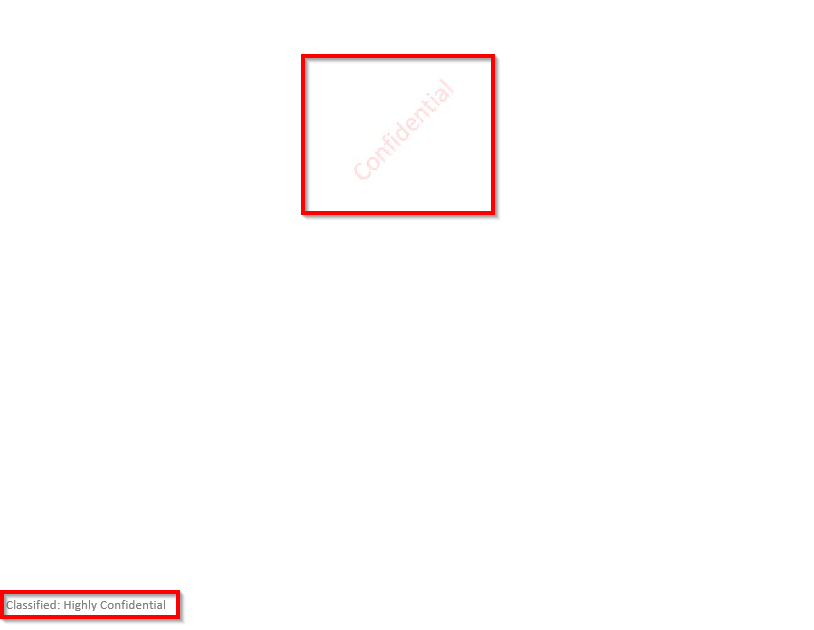

Poza samym zabezpieczeniem wiadomości w postaci szyfrowania, w ramach przypisywanej etykiety możemy również odpowiednio go oznaczyć. Dbając o odpowiednią klasyfikację dokumentów w naszej organizacji z reguły informacja o klasyfikacji dokumentu znajduje się np. w stopce dokumentu. Korzystając z etykiet poufności możemy oznaczać tego typu dokumenty w sposób automatyczny.

Wśród dostępnych opcji możemy skorzystać z przygotowanej przez nas wspomnianej stopki, ale także z dodania odpowiedniego nagłówka czy znaku wodnego. Warto pamiętać, iż znak wodny, choćby o ile skonfigurowany w etykiecie, nie będzie działał dla zabezpieczanych wiadomości e-mail.

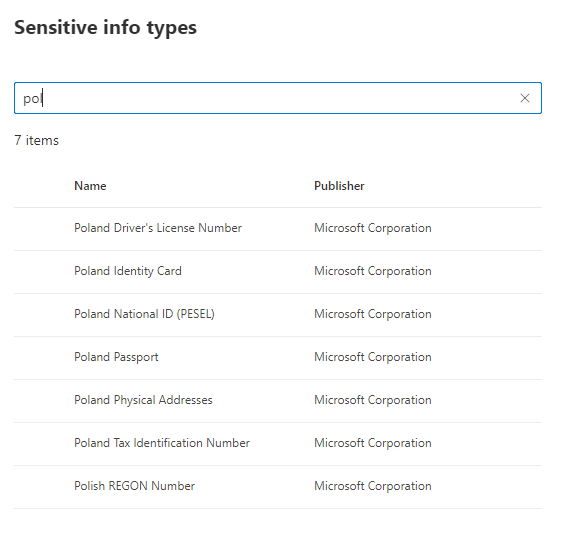

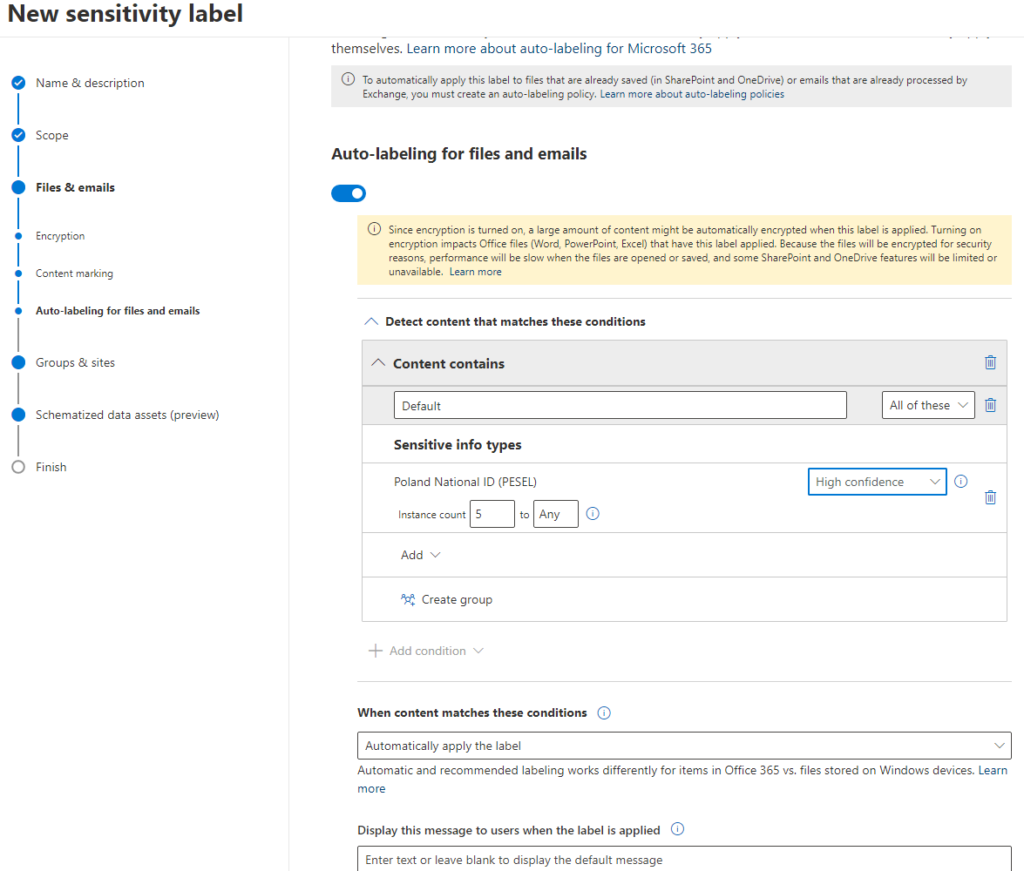

W kolejnym kroku możemy skonfigurować auto-labeling, czyli możliwość automatycznego nakładania etykiet w określonych warunkach. Etykiety zabezpieczające dokumenty możemy nakładać np. w przypadku wykrycia określonych elementów w treści pliku czy wiadomości. Mechanizm ten działa w oparciu o wcześniej zdefiniowane typy poufnych informacji, które również w niedługim czasie zostaną opisane w oddzielnym artykule na Blogu. Warto tutaj jedynie nadmienić, iż typy danych możemy definiować tak, aby pasowały do wskazanego przez nasz klucza (np. dwie cyfry z przedziału od 3 do 7, a potem pięć liter), ale także korzystać z przygotowanych sieci neuronowych, które możemy szkolić na własnych danych tak, aby wykrywały dane, których nie da się przyporządkować do konkretnego klucza.

Domyślnie Microsoft oferuje nam ponad 260 różnych, wcześniej zdefiniowanych typów danych, które możemy wykrywać i chronić, w tym 7 typów charakterystycznych dla Polski:

Dzięki temu, choćby bez wcześniejszego zdefiniowania określonych typów danych, możemy skorzystać z tych, które są już domyślnie przygotowane.

Oprócz wskazania warunków możemy również określić czy etykieta ma po ich spełnieniu zostać nałożona automatycznie, czy użytkownikowi ma być wyświetlana jedynie rekomendacja co do nałożenia takiej etykiety. Oprócz tego, na samym dole możemy również przygotować dedykowaną wiadomość dla naszych użytkowników, która zostanie im wyświetlona, gdy etykieta zostanie nałożona na dokument.

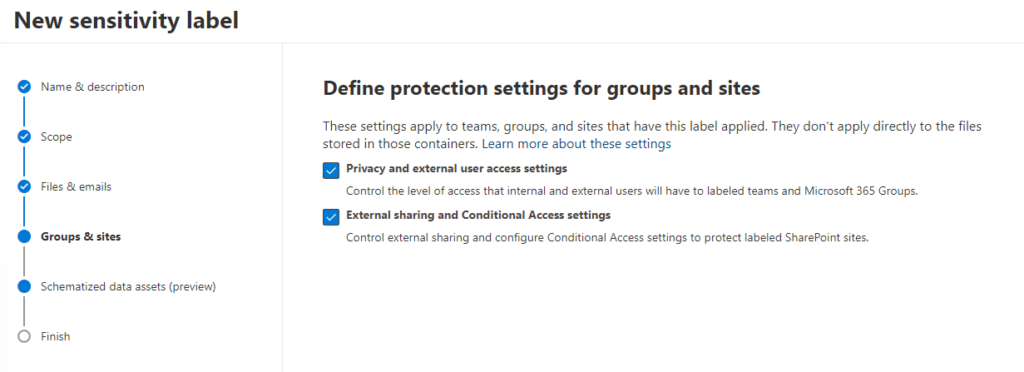

Wybierając możliwość nałożenia etykiety na grupy, kanały na Teams czy wirtyny na SharePoint w ramach konfiguracji etykiety mamy możliwość określenia dodatkowych możliwości związanych z tymi obiektami. Tworząc etykiety zdecydowanie warto rozważyć bardziej granularne podejście i podział konfigurowanych opcji na oddzielne etykiety. Choć dla użytkowników końcowych liczba publikowanych etykiet powinna być możliwe najmniejsza, to z punktu widzenia administracyjnego ich większa liczba może okazać się prostsza w zarządzaniu. Na potrzeby tego artykułu możemy jednak zrobić to testowo w ramach jednej etykiety.

Dla grup czy witryn możemy skonfigurować opcje dostępne w ramach dwóch grup:

- Ustawień prywatności i dostępu dla użytkowników zewnętrznych

- Ustawień udostępniania zewnętrznego i dostępu warunkowego

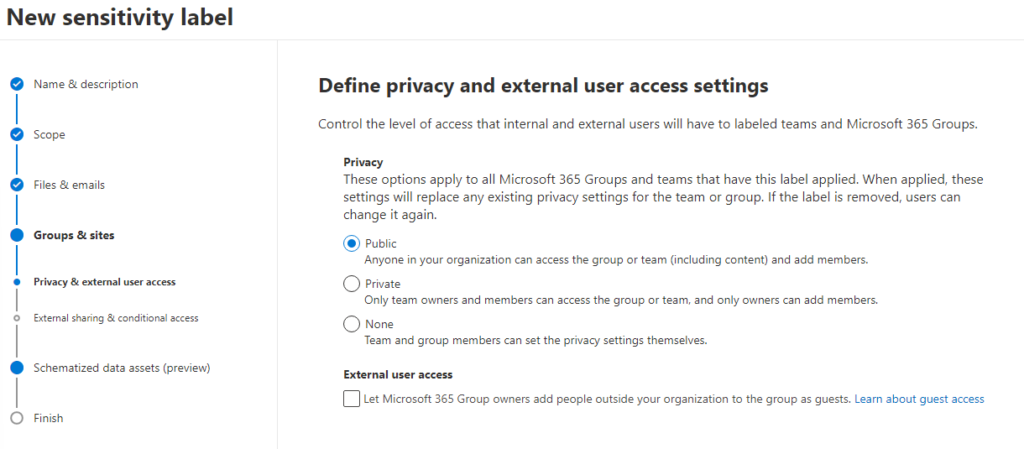

W przypadku pierwszej grupy ustawień możemy określić prywatność grup czy zespołów, dla których zostanie nałożona tworzona etykieta. Poziom prywatności jest określany przez 3 poziomy:

- Publiczna – każda osoba w organizacji może uzyskać dostęp do grupy czy zespołu i dodawać do niej członków

- Prywatna – tylko właściciela i członkowie danej grupy czy zespołu mogą dodawać kolejnych członków

- Brak/None – Etykieta nie definiuje poziomu prywatności

Dodatkowo w ramach tworzonej etykiety możemy określić, czy właściciele grup będą mogli dodawać do nich osoby spoza organizacji.

W drugiej grupie ustawień możemy określić, czy nałożona etykieta będzie zmieniała możliwości udostępniania danych zewnętrznym użytkownikom. Opcja ta jest o tyle przydatna, iż o ile nasze domyślne zasady zezwalają na udostępnianie danych z SharePoint-a użytkownikom spoza organizacji, za pomocą etykiety nałożonej na odpowiednią witrynę możemy ograniczyć taką możliwość np. dla witryn zawierających bardziej poufne informacje.

Poniżej znajdziemy również ustawienia, które pozwalają etykiecie na określenie bardzo podstawowych zasad dostępu warunkowego. Ponownie – o ile nasze ogólne zasady dostępu warunkowego zezwalają na dostęp z urządzeń prywatnych (nie zarządzanych przez organizację) dzięki skonfigurowanej i nałożonej etykiety możemy zmienić te ustawienia na bardziej restrykcyjne dla danej witryny, blokując dostęp lub ograniczając go wyłącznie do dostępu przez przeglądarkę (bez możliwości pobrania dokumentu):

Publikacja etykiet

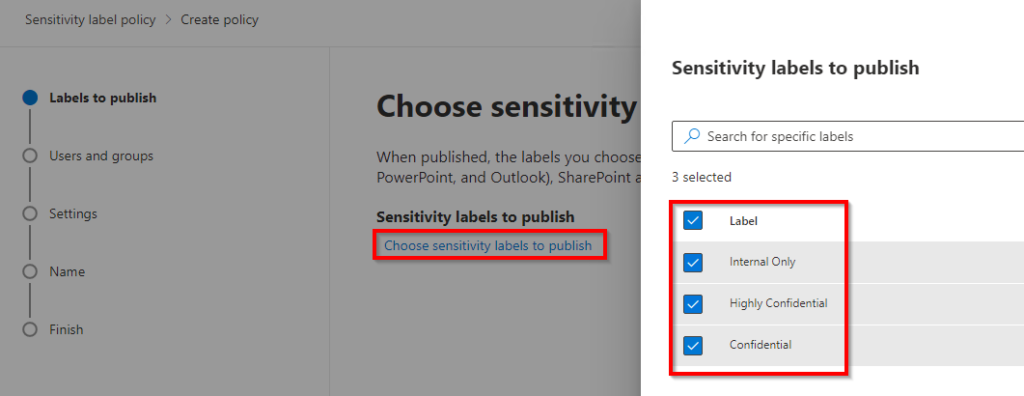

Przygotowanie i skonfigurowanie etykiet to jeszcze nie wszystko – aby użytkownicy mogli z nich skorzystać musimy je jeszcze opublikować. Możemy doszukać się tutaj analogii do opisywanego w ostatniej serii artykułów mechanizmu Exchange Online Protection. W EOP tworząc odpowiednią zasadę musieliśmy jeszcze utworzyć politykę, która określała, dla jakich użytkowników dana konfiguracja będzie miała zastosowanie. W Information Protection jest podobnie – mając już skonfigurowane etykiety musimy stworzyć zasadę, która określi którzy użytkownicy będą mogli z danych etykiet skorzystać. A tworzyć ją będziemy właśnie poprzez proces publikacji etykiet.

Publikować etykiety możemy z przynajmniej dwóch miejsc – z widoku etykiet lub widoku zasad etykiet. Przyjmijmy, iż do ich opublikowania skorzystamy z tej pierwszej opcji:

W pierwszym kroku będziemy określali etykiety, które chcemy opublikować. Oczywiście nie ma problemu żeby opublikować na raz więcej niż jedną etykietę, o ile ich przeznaczenie będzie dokładnie takie samo. W moim przypadku wybieram od razu wszystkie trzy przygotowane etykiety:

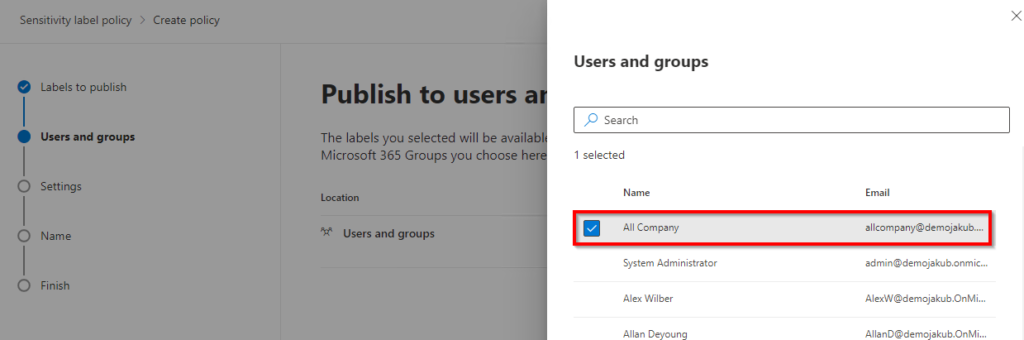

Następnie określamy użytkowników lub grupy użytkowników, dla których publikowane etykiety mają być widoczne. W moim przypadku będzie to np. grupa zawierająca wszystkich użytkowników w mojej organizacji:

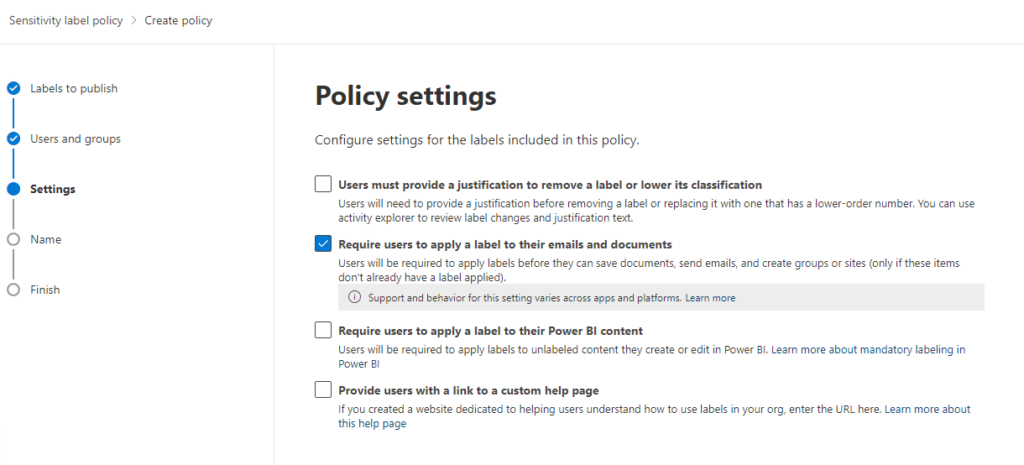

Po wybraniu użytkowników możemy skonfigurować dodatkowe zasady dla publikowanych etykiet:

- W przypadku automatycznie nakładanych etykiet i możliwości usunięcia/modyfikacji nałożonej etykiety użytkownicy będą musieli podać uzasadnienie zdjęcia etykiety lub jej zmiany na mniej restrykcyjną

- Użytkownicy będą musieli wybrać odpowiednią etykietę zanim zapiszą dokument, wyślą maila czy utworzą grupę lub witrynę

- Użytkownicy będą musieli nałożyć odpowiednią etykietę w przypadku tworzonych lub edytowanych raportów w Power BI

- Użytkownicy będą widzieli dedykowany link do pomocy technicznej (np. naszego supportu/Help Desk-u)

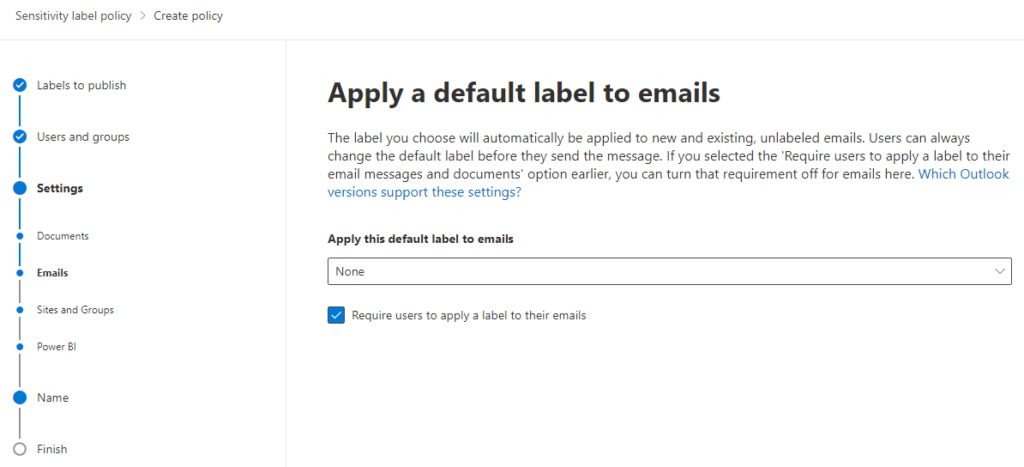

Następnie możemy wybrać domyślnie nakładaną etykietę dla dokumentów, maili, grup i witryn oraz raportów w Power BI. Opcja ta nie jest oczywiście wymagana i stanowi alternatywę dla mechanizmu auto-labelingu. W przypadku auto-labelingu nakładamy etykietę po spełnieniu określonych warunków (np. w dokumencie jest więcej niż 5 numerów kart kredytowych). W przypadku automatycznego nakładania etykiety na poziomie polityki, będziemy ją nakładali na wszystkie obiekty (np. dokumenty czy maila) wskazanych w polityce użytkowników.

W przypadku maili oraz grup/witryn możemy również wymagać od użytkowników manualnego nałożenia odpowiedniej etykiety:

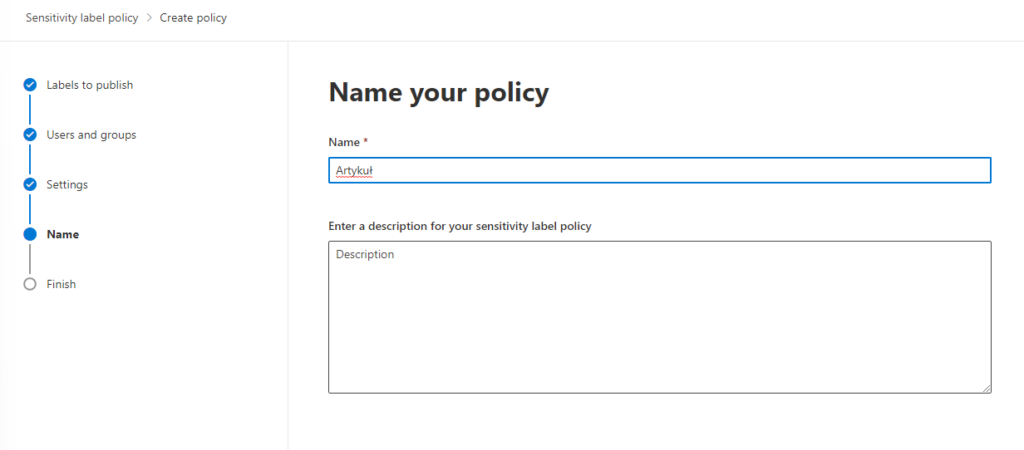

W ostatnim kroku nadajemy nazwę dla tworzonej zasady/polityki i kończymy cały proces:

Warto pamiętać, iż pojawienie się etykiet u użytkowników może trwać choćby do 24h!

Etykiety poufności w praktyce

Mając już skonfigurowane podstawowe etykiety zobaczmy jak sprawdzają się one w praktyce na kilku przykładach.

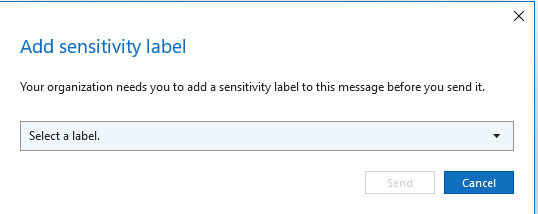

Require users to apply a label to their emails and documents

Opcja, którą konfigurowaliśmy tworząc nie tyle samą etykietę, ale politykę (publikując etykietę). Po jej zaznaczeniu użytkownik przy próbie zapisania dokumentu zobaczy komunikat o konieczności wybrania odpowiedniej etykiety:

*Warto przynajmniej rozważyć mniej restrykcyjne etykiety, o ile chcemy wymagać ich nałożenia przez użytkowników

Oczywiście o ile etykieta nie zostanie wskazana, zapisanie dokumentu/pliku nie będzie możliwe. Podobnie w przypadku maila – przed jego wysłaniem niezbędne będzie wskazanie odpowiedniej etykiety:

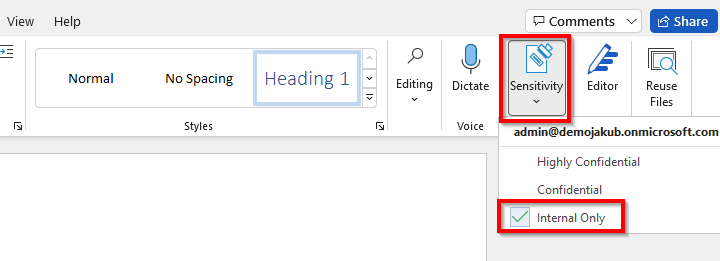

Internal Only

Tworzona przez nas etykieta Internal Only ma za zadanie ograniczyć dostęp do danego dokumentu czy maila wyłącznie do osób pracujących w naszej organizacji. Może być ona nakładana manualnie przez użytkowników, może też być zakładana na dokumenty i maila danych użytkowników automatycznie zawsze (poprzez politykę) lub pod pewnymi warunkami (poprzez auto-labeling).

W przypadku etykiety, która ma „sztywno” skonfigurowany zestaw uprawnień użytkownik nie musi robić nic więcej, poza samym nałożeniem etykiety. o ile nie wymuszamy nałożenia jakiejś etykiety użytkownik nie zobaczy omawianych powyżej okienek. Etykieta może być nałożona poprzez wybranie jej we właściwym miejscu, w przypadku dokumentów czy Outlook-a, na wstążce (Sensitivity lub Czułość w polskiej wersji):

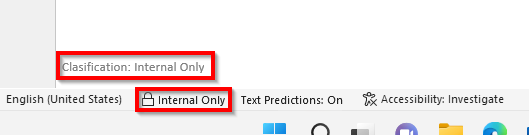

Dokument zostaje zabezpieczony, a także, w zależności od konfiguracji etykiety, odpowiednio oznakowany:

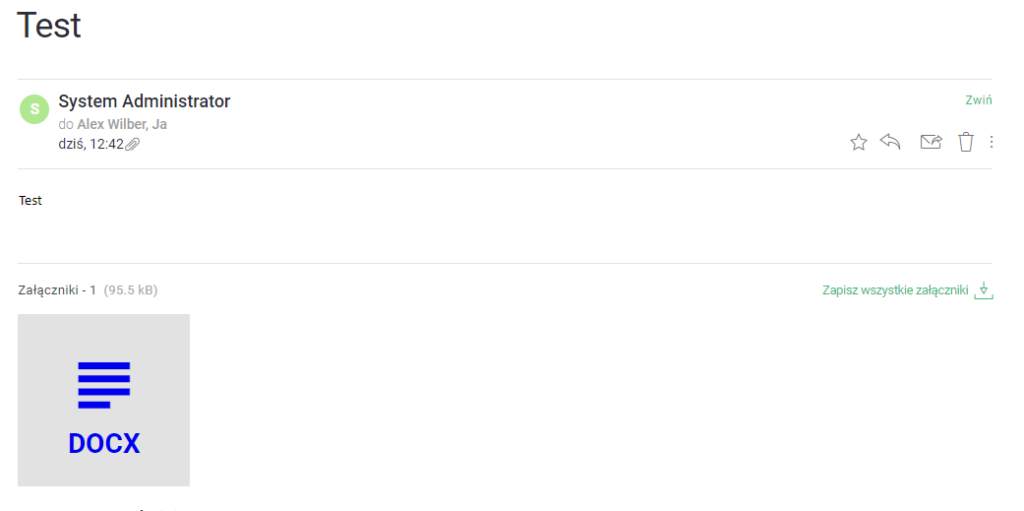

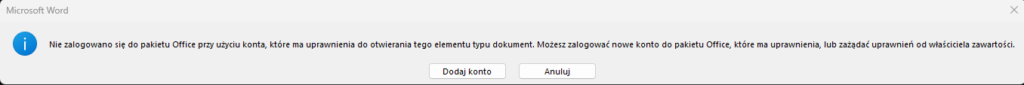

Tak zabezpieczony dokument będzie mógł być odczytany wyłącznie przez osoby w naszej organizacji (weryfikacja uprawnień konta przebiega na podstawie domeny. Co za tym idzie – konta gości w Azure Active Directory, korzystające z innych domen, nie będą mogły odczytać zawartości dokumentu). Załóżmy, iż użytkownik popełniając zwykły ludzki błąd przesyła taki dokument do kogoś spoza naszej organizacji:

Ze względu na to, iż etykieta zabezpiecza sam dokument, nie całego maila, jego treść czy zawartość będzie widoczna dla zewnętrznego odbiorcy:

Jednak przy próbie otwarcia samego załącznika użytkownik będzie musiał uwierzytelnić się za pośrednictwem konta, które posiada uprawnienia do odczytania zawartości dokumentu. W tym przypadku osoba spoza naszej organizacji nie posiada oczywiście dostępu do tego typu konta, przez co nie będzie w stanie odczytać zawartości takiego dokumentu:

Confidential – uprawnienia do dokumentu określane przez użytkownika

Przyjrzyjmy się teraz drugiej ze stworzonych etykiet. Zgodnie z zastosowaną konfiguracją zabezpieczy ona dokument zgodnie z uprawnieniami, które zostaną określone przez użytkownika. Konfigurując taką etykietę musieliśmy wybrać Let users choose permissions when they apply the label. Konfigurując etykietę w taki sposób warto od razu zaznaczyć opcję In Word, PowerPoint, and Excel, prompt users to specify permissions, która pozwoli na wyświetlenie okienka z możliwością nadawania uprawnień od razu po nałożeniu etykiety przez użytkownika:

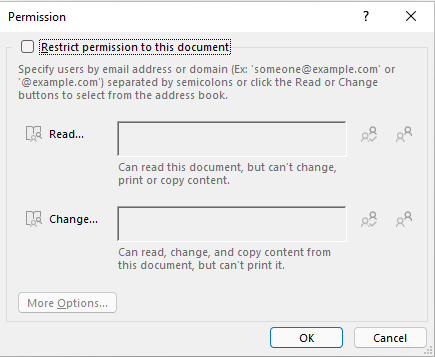

W praktyce, użytkownik nakładający tak skonfigurowaną etykietę zobaczy następujące okienko na środku ekranu:

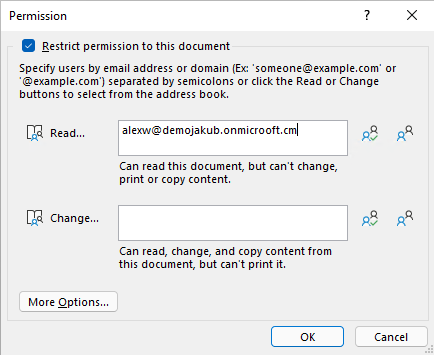

W podstawowym zakresie określenie uprawnień jest bardzo proste – wskazujemy tylko adres email osób, które będą miały uprawnienia do odczytania lub wprowadzania zmian w zabezpieczanym dokumencie, np.

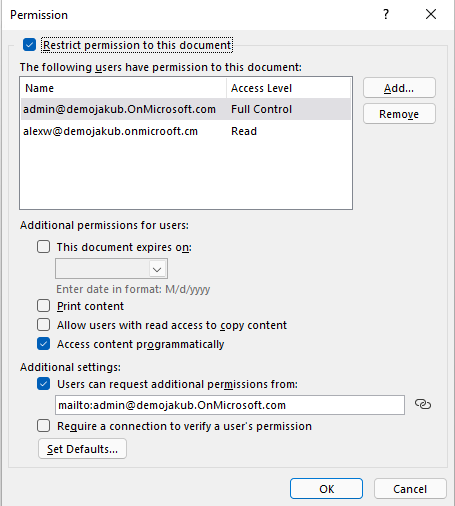

Jeżeli jednak taka forma nie spełnia naszych oczekiwań możemy zajrzeć do dostępnych pod przyciskiem w lewym dolnym rogu dodatkowych opcji:

Tak nadane uprawnienia będą oczywiście wiążące. Zgodnie z tym przykładem, poza właścicielem pliku, wyłącznie użytkownik „Alex” powinien mieć możliwość odczytania zawartości dokumentu. o ile w wyniku pomyłki dokument trafi do użytkownika zewnętrznego, mechanizm zachowa się identycznie jak w poprzednim przykładzie. W tym przypadku jednak możemy ograniczyć możliwość odczytu również wewnątrz naszej organizacji, a także wpływać na szerokość nadawanych poszczególnym użytkownikom uprawnień.

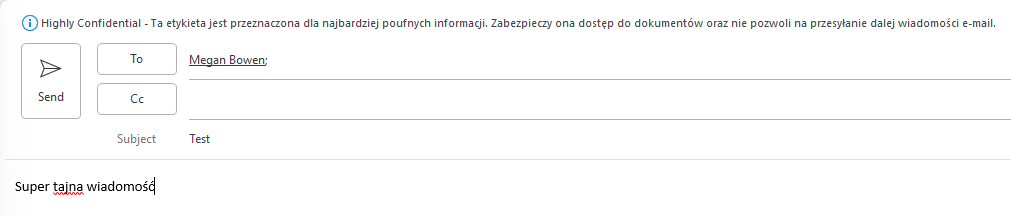

Highly Confidential

Istotną rzeczą, o której trzeba tutaj wspomnieć jest to, iż o ile etykieta wymaga od użytkownika nadania odpowiednich uprawnień, nie mając skonfigurowanego zachowania dla Outlooka, nie będzie ona widoczna wśród etykiet możliwych do nałożenia na maila. Mówimy naturalnie o następujących, opisywanych wcześniej ustawieniach:

Omawiana etykieta, jeżeli:

- Zastosujemy ją na dokument – będzie wymagała określenia odpowiednich uprawnień, a także oznaczy dokument zgodnie z konfiguracją, identycznie jak wcześniejsza etykieta.

- Nałożona na maila – nałoży powiązane z wybranym trybem działania (Encrypt-Only lub Do Not Forward) ograniczenia na wybranego maila.

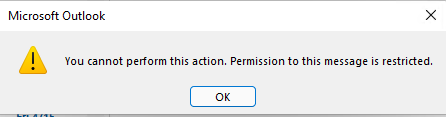

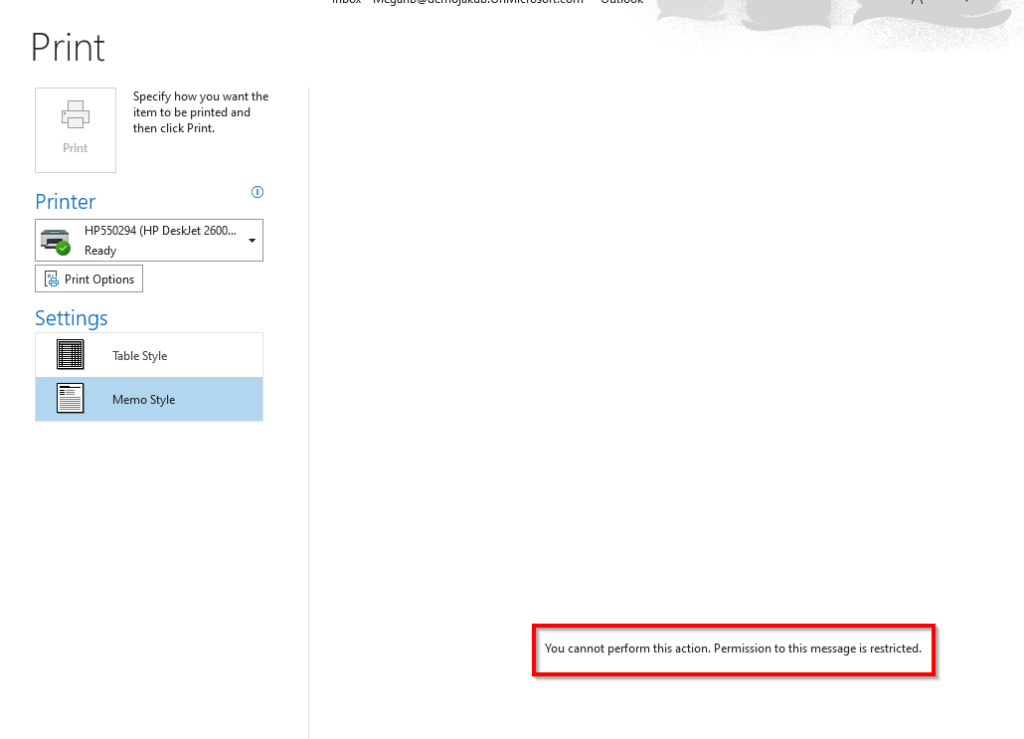

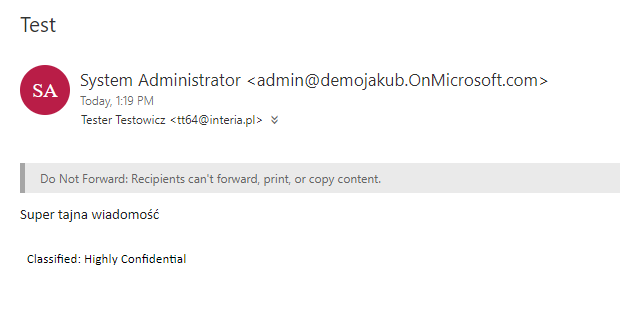

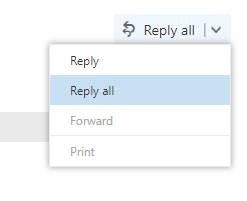

Adresat wiadomości naturalnie nie będzie w stanie przesłać jej dalej:

Skopiować wiadomości:

Wydrukować jej:

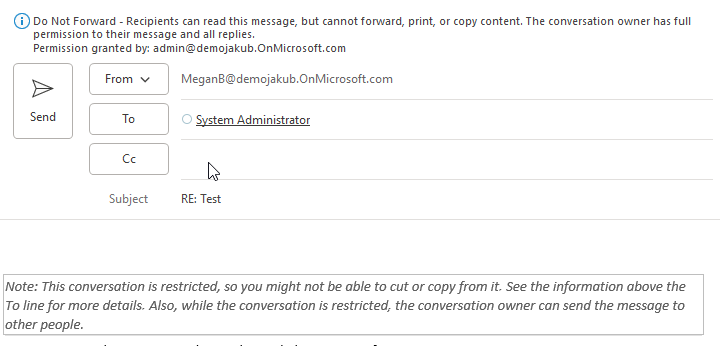

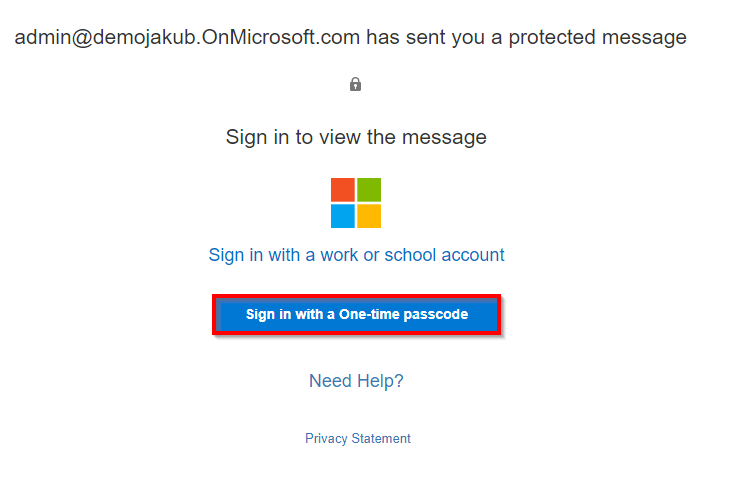

Czy zmodyfikować adresatów wiadomości w przypadku odpowiedzi na nią (która jest naturalnie możliwa):

A co o ile adresat nie korzysta z usług Microsoft?

Naturalnie projektując to rozwiązanie Microsoft pomyślał o tym, iż duża część adresatów zabezpieczonych wiadomości czy dokumentów nie będzie korzystała z poczty, czy w ogóle technologii Microsoft.

Jak zostało to rozwiązane? Użytkownik otrzymując zabezpieczonego maila nie zobaczy go od razu, widząc jedynie automatycznie wygenerowaną informację o jego wysłaniu. Zaszyfrowana wiadomość zostaje przesłana w załączniku takiego maila:

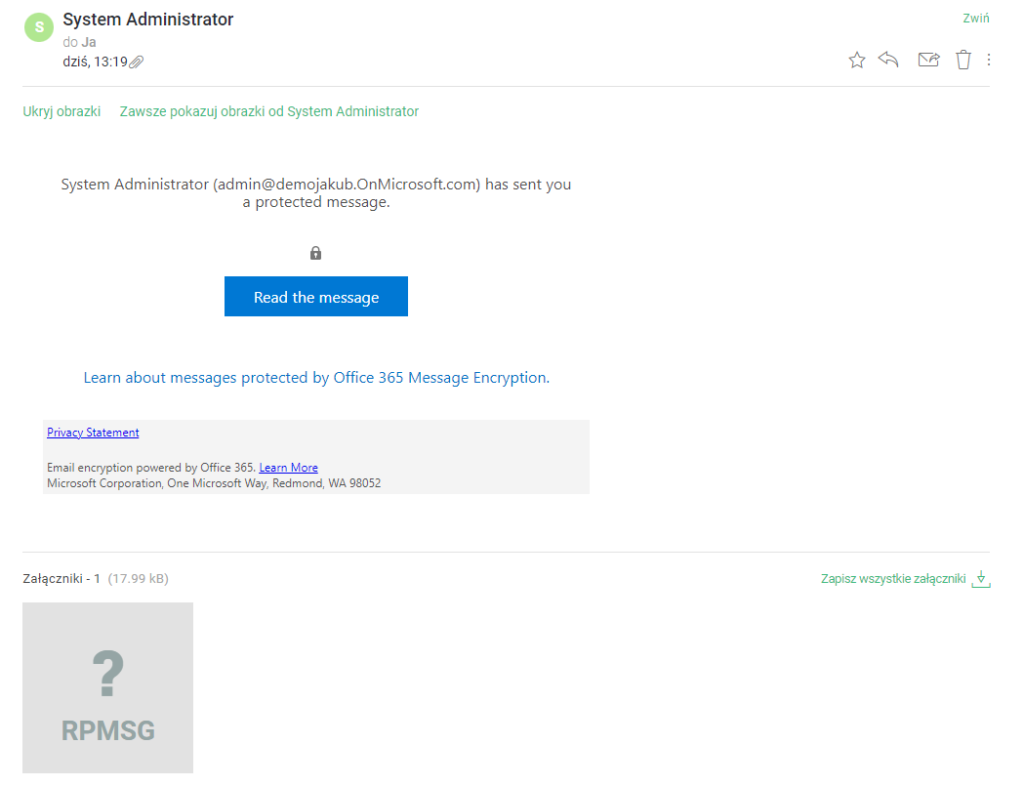

Klikając w Read the message w pierwszej kolejności użytkownik musi się uwierzytelnić, aby mechanizm mógł określić, czy posiada on uprawnienia do odczytania wiadomości. Oczywiście najprościej byłoby zweryfikować tożsamość użytkownika poprzez dowolne konto służbowe Microsoft. Zakładając jednak, iż użytkownik takiego konta nie posiada, może uwierzytelnić się dzięki przesłanego na jego maila kodu jednorazowego:

Naturalnie nie jest to idealna metoda weryfikacji, ale nie mając żadnych danych adresata i możliwości jego uwierzytelnienia przez inne składniki – możemy ją uznać za wystarczającą. Użytkownik uwierzytelnia się przez wysłany na jego adres email kod. Warto zwrócić tutaj uwagę na checkbox-a znajdującego się pod miejscem na wpisanie kodu – sesja użytkownik może być utrzymywana do 12h, po czym będzie on musiał ponownie się uwierzytelnić:

Dzięki takiemu procesowi mail wyświetlany jest nie w Kliencie poczty adresata, a w specjalnie przygotowanym do tego systemie, który pozwala zachować wszelkie ograniczenia. Treści wiadomości nie da się skopiować

Samego maila nie da się przesłać dalej czy wydrukować:

Mankamenty i ograniczenia etykiet poufności

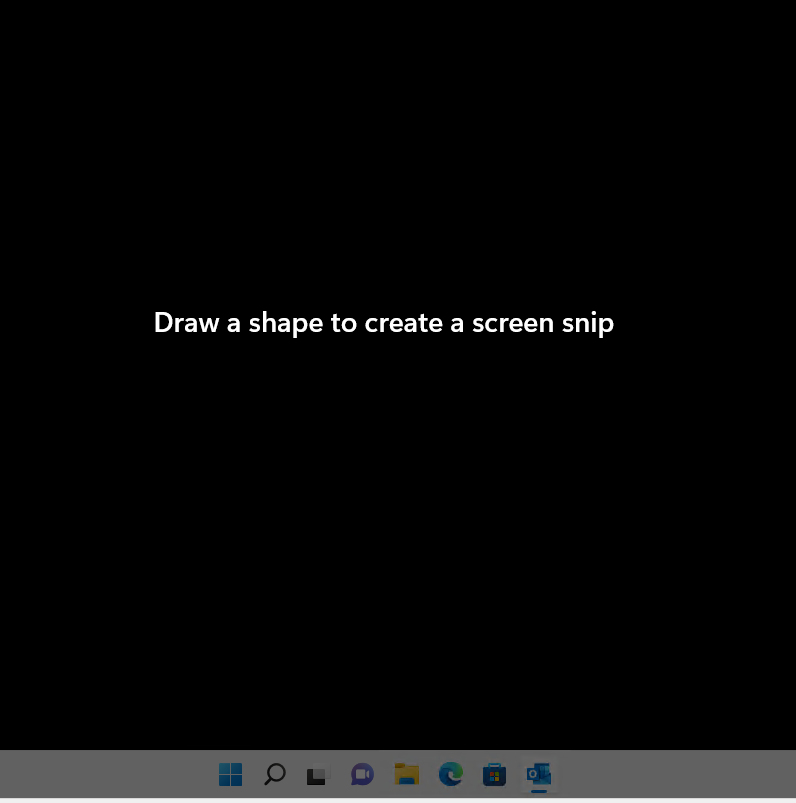

Żeby jednak nie było tak kolorowo – rozwiązanie to ma nieco ograniczeń, które należy uwzględnić oceniając ryzyko. O ile w Outlooku maile z nałożoną etykietą są chronione bardzo skutecznie, również przed robieniem zrzutów ekranu (przez domyślne aplikacje w systemie Windows czy dowolne aplikacje zewnętrzne – ekran robi się czarny):

O tyle w przypadku odczytywania takiego maila poprzez przeglądarkę (tak jak powyżej – nie korzystając z usług Microsoft) odbiorca wiadomości będzie mógł taki zrzut ekranu wykonać. Nie mówiąc już o klasycznym „zrobieniu zdjęcia ekranu telefonem”, na które, o ile nie jest to telefon służbowy, również nie mamy wpływu.

Trzymając się tematyki zrzutów ekranu – o ile nie możemy go zrobić z poziomu Outlooka w wersji Desktopowej, o tyle … możemy go zrobić otwierając outlooka w wersji online (przez przeglądarkę). Przyglądają się bliżej – zarówno w przypadku Outlooka w wersji webowej jak i wyświetlania wiadomości dla osób nie korzystających z usług Microsoft wydaje się, iż mamy to samo techniczne ograniczenie.

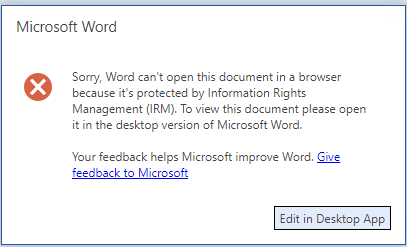

Na szczęście sprawa jest nieco lepiej przemyślana w przypadku dokumentów (które, jakby się zastanowić, powinny raczej zawierać bardziej poufne dane niż sam mail). W tym przypadku, próbując otworzyć zabezpieczony dokument przez Worda w przeglądarce nie będziemy mogli tego zrobić:

Dzięki temu mamy pewne ograniczenia o ile chodzi o funkcjonalność, w zamian za wyższy poziom bezpieczeństwa naszych dokumentów.

Tego typu ograniczeń czy zagrożeń można by wskazać sporo, wszystkie jednak (przynajmniej spośród tych, które znam) dotyczą ryzyka związanego z próbą wyniesienia danych przez uprawnionego do tego użytkownika, często naszego pracownika. Poza powyższymi zrzutami ekranu występuje jeszcze szereg tego typu zagrożeń dla etykiet poufności (np. kwestia wyniesienia danych na przestrzeń dyskową nienależącą do naszej organizacji. Szczególnie, o ile użytkownicy mogą zdejmować lub nakładać mało restrykcyjne etykiety), jednak zdecydowaną większość z nich możemy zaadresować dzięki innych, dostępnych w ramach chmury Microsoft mechanizmów bezpieczeństwa.

Słowo końcowe

To, jak skonfigurujemy i jak będziemy wykorzystywali etykiety poufności w naszej organizacji jest kwestią bardzo indywidualną, co jest wspierane patrząc na elastyczność tego mechanizmu. Choć w jednym artykule ciężko byłoby zebrać wszystkie wątki związane z tym mechanizmem, mam nadzieję, iż omówione tutaj możliwości konfiguracyjne oraz przykłady pozwoliły przynajmniej na dobre poznanie go i zrozumienie sposobu jego działania.

Tworząc etykiety poufności należy przede wszystkim pamiętać o tym, dla kogo je tworzymy. Osobami, które finalnie będą musiały zrozumieć jak odpowiednio dobiera etykiety oraz jak je nakładać są nasi użytkownicy. A skoro mechanizm muszą znać i rozumieć użytkownicy końcowy – musi on być możliwie jak najprostszy.

Z tego względu wdrażając to rozwiązanie ograniczajmy ilość etykiet tak bardzo jak to możliwe. W 99% organizacji nie ma potrzeby stosowania więcej niż 4-5 etykiet. Ich większa liczba spowoduje jedynie większe zamieszanie czy opór użytkowników przed poznaniem nowego mechanizmu. Standardowo etykiety powinny być związane z wcześniej określonymi poziomami klasyfikacji informacji, np.

- Public – informacje dostępne dla wszystkich użytkowników

- Internal Only – etykieta ograniczająca dostęp wyłącznie do osób w naszej organizacji. Być może nakładana automatycznie, przynajmniej dla Wszystkich działów „wewnętrznych”, które nie komunikują się na co dzień z osobami spoza naszej organizacji, Klientami itp. (naturalnie z możliwością jej zdjęcia po podaniu uzasadnienia)

- Confidential – dane poufne, do których np. użytkownik samodzielnie nadaje uprawnienia ograniczając dostęp do wybranego, wąskiego grona osób

- Highly Confidential – dla najbardziej poufnych danych w organizacji, dostępne np. dla grupy zaufanych osób (np. grupy zarządu) z bardzo restrykcyjnymi zasadami

To oczywiście tylko wybrany przykład, a etykiety w Waszych organizacjach czy organizacjach Waszych Klientów mogą wyglądać zupełnie inaczej. Praktyka jednak pokazuje, iż im mniej etykiet dajemy użytkownikom – tym skuteczniej działa ten mechanizm.