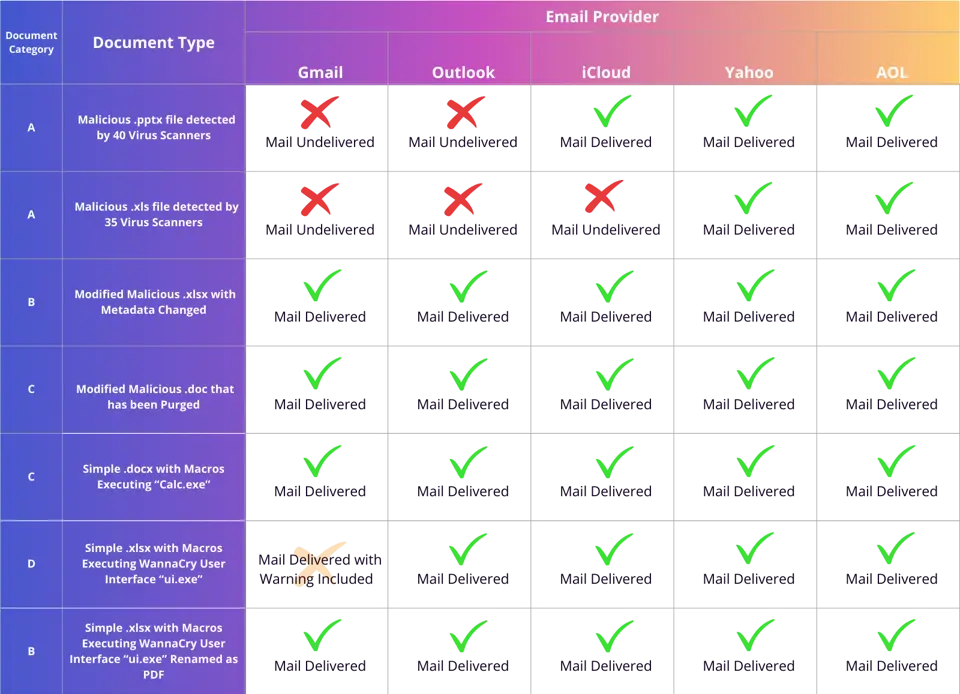

Deweloperzy rozszerzenia SquareX do przeglądarek, mającego na celu chronić przed szkodliwym oprogramowaniem, w tym przed złośliwymi dokumentami, przeprowadzili doświadczenie, które polegało na wykorzystaniu usługi szyfrowanej poczty Proton Mail do wysłania złośliwych wiadomości do kilku popularnych dostawców poczty, aby sprawdzić reakcję zabezpieczeń popularnych serwerów na podejrzane załączniki.

Doświadczenie zrealizowano w następujący sposób. Najpierw przygotowano pliki, które miały być załączane i przesyłane do skonfigurowanych odbiorców:

- Złośliwy, ale powszechnie znany 40 silnikom antywirusowym plik PowerPoint.

- Złośliwy, powszechnie znany 35 silnikom antywirusowym plik Excel.

- Zmodyfikowany, złośliwy plik Excel (.xlsx) z pkt. B.

- Zmodyfikowany plik Word – pozbyto się złośliwego makro (plik był bezpieczny).

- Plik Word (.docx) z makro uruchamiające kalkulator (calc.exe).

- Plik Excel (.xlsx) z makro uruchamiające samo okienko ransomware WannaCry (ui.exe).

- Plik z makro z pkt. F imitujące w payloadzie plik PDF.

Pliki wysyłano do następujących dostawców usług pocztowych:

- Gmail

- Outlook

- iCloud

- Yahoo

- Aol

Wyniki są następujące:

Komentarz AVLab do tabeli

Interpretować wyniki można na dwa sposoby:

1. Punkty czerwone oznaczają, iż dostawca poczty skutecznie wykrył załączony plik. W takim przypadku, w zależności od ustawień serwera pocztowego, wiadomość trafia albo do spamu, albo jest automatycznie odrzucana z serwera pocztowego – wówczas użytkownik nie otrzymuje informacji o tym zdarzeniu. Jest to normalna praktyka podczas konfiguracji zabezpieczeń serwera pocztowego, aby nie narażać użytkownika na tysiące niepotrzebnych powiadomień każdego dnia.

W tzw. backend’zie serwera stosuje się zwykle silnik antywirusowy ClamAV do skanowania nieszyfrowanych załączników, a także różnorakie filtry anty-spamowe, które mają za zadanie wyszukiwać w wiadomości podejrzane słowa kluczowe, linki url, analizować zestaw słów, użyte wyrazy w komunikacji itp. pod kątem spamu. W zależności od technologicznych zasobów, te zabezpieczenia mogą się różnić u dostawców poczty. W komercyjnych usługach poczty, użytkownik/administrator zwykle ma dostęp do podstawowych filtrów zabezpieczeń, które może dowolnie konfigurować np. przestawiać ich „czułość” detekcji spamu.

Spójrzmy na wyniki doświadczenia z innej strony:

Mail niedostarczony oznacza, iż został przetworzony przez zabezpieczenia dostawcy usługi pocztowej.

Mail niedostarczony oznacza też, iż dostawca poczty skanuje wiadomości, które są tobie dostarczane.

Mail niedostarczony może oznaczać, iż niezaszyfrowany mail może być automatycznie przetworzony przez AI do „czytania” wiadomości oraz do późniejszego wyświetlania profilowanej reklamy użytkownikowi. Na przykład polityka prywatności Google umożliwiała to (zobacz Projekt PRISM), a w tej chwili nie mówi wprost o zakazie:

Informacje, które nie umożliwiają identyfikacji konkretnej osoby możemy udostępniać zarówno publicznie, jak i naszym partnerom, na przykład wydawcom, reklamodawcom, programistom czy właścicielom praw. Możemy na przykład udostępnić informacje publicznie, by pokazać trendy w ogólnym korzystaniu z naszych usług. Zezwalamy też konkretnym partnerom na zbieranie informacji z Twojej przeglądarki w celach reklamowych i pomiarowych przy użyciu plików cookie lub podobnych technologii.

O ile praktyka profilowania jest to do przyjęcia w „normalnym” surfowaniu pomiędzy stronami internetowymi lub aplikacją mobilną, a późniejszymi reklamami wyświetlanymi w przeglądarce, to czy możesz przejść do porządku dziennego, o ile dowiadujesz się, iż dostawca poczty może przetwarzać wiadomości tobie przeznaczone?

W Polsce już teraz wszyscy dostawcy usług pocztowych są objęci ustawą z dnia 28 lipca 2023 r. o zwalczaniu nadużyć w komunikacji elektronicznej (wymóg to co najmniej 0,5 mln użytkowników oraz świadczenie usługi dla dowolnego podmiotu publicznego). Ustawą nie da się wprowadzić bezpieczeństwa email, chociaż na pewno przyczyniła się to do zaostrzenia przepisów, które wymuszają na dostawcach usług pocztowych używanie lepszych zabezpieczeń do kontrolowania spamu, szkodliwych załączników, do udaremniania prób podszywania się pod nadawców. Na szczęście świadomość w zakresie bezpieczeństwa komunikacji e-mail ewoluuje w dobrą stronę.

Dyrektor generalny SquareX skomentował to tak, iż „podczas gdy miliardy użytkowników Internetu ślepo ufają publicznym dostawom poczty internetowej, aby ci skanowali załączniki dokumentów pod kątem zagrożeń, to zalecam, aby dostawcy poczty poszli krok dalej i przejrzyście publikowali szczegóły dotyczące ograniczeń swojej technologii skanowania i wyraźnie ostrzegali użytkowników o tych ograniczeniach”.

Uważaj na fałszywe wiadomości e-mail

Użytkownicy dostają maile, które podszywają się pod banki, serwisy aukcyjne lub zaufane firmy. Dość często wiadomości takie zawierają informację o problemie z kontem lub hasłem, „prosząc” o uwierzytelnienie, logowanie na odpowiednio spreparowanej stronie, która swoim wyglądem nie różni się niczym lub tylko nieznacznie od oryginalnej. Takie zagrożenie nazywamy phishingiem, a to tylko jedna z wielu metod wykorzystywanych przy atakach rozprzestrzeniających się drogą mailową.

Inne zagrożenia dla firm związane ze spamem

Spam to nie tylko próby infekowania komputerów i oszustwa internetowe. Niechciana poczta może zaszkodzić firmie i wpłynąć na jej wiarygodność. Nierozważna decyzja uruchomienia nieznanego pliku z załącznika może zakończyć się zaszyfrowaniem danych, zainstalowaniem trojana, który negatywnie wpłynie na dalsze losy prowadzenia biznesu. Trojan może wykraść listę kontaktów z klienta poczty i rozprzestrzenić się na kolejne stacje robocze. Firmowy lub zewnętrzny serwer poczty (adres IP) może trafić na czarną listę, jeżeli złośliwy bot zainfekuje stacje roboczą i będzie z niej wysyłał spam. Znacznie utrudni to kontakt ze strategicznymi partnerami, a w skrajnych przypadkach na jakiś czas uniemożliwi prowadzanie konwersacji z klientem drogą elektrofoniczną.