Microsoft daje znać iż wystawione na działanie z Internetu urządzenia IoT z systemem Linux są przejmowane w atakach typu brute force w ramach obserwowanej ostatnio kampanii.

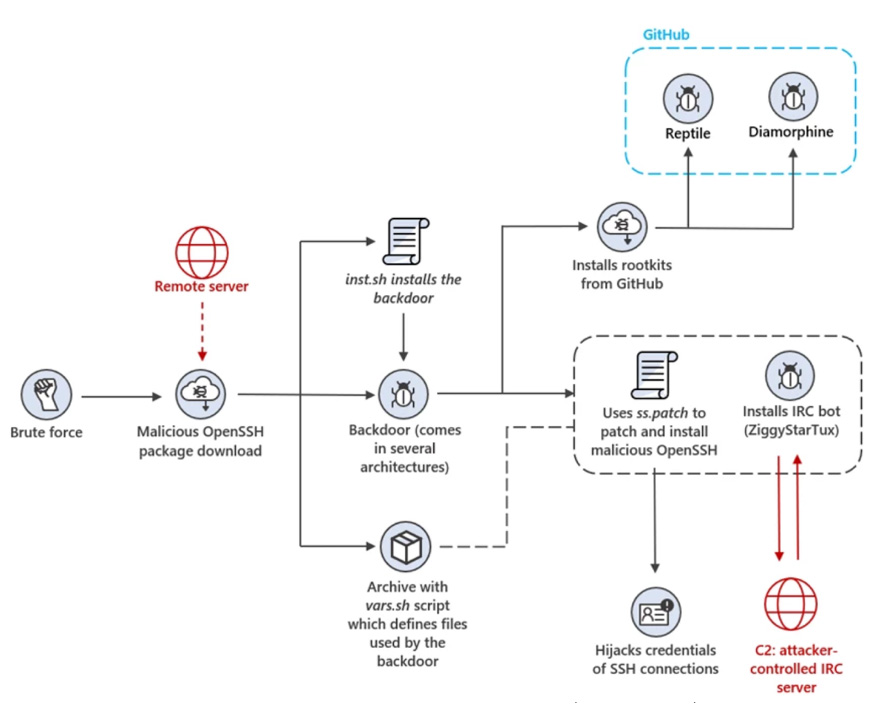

Po uzyskaniu dostępu do systemu osoby atakujące wdrażają trojanizowany pakiet OpenSSH, który pomaga im wykonać backdoor na zaatakowanych urządzeniach i ukraść dane uwierzytelniające SSH w celu utrzymania trwałości.

„Poprawki same zainstalują hacki, które przechwytują hasła i klucze SSH z urządzenia, zarówno dla klienta, jak i serwera” – poinformowała firma w swojej analizie.

„Ponadto łatki umożliwiają logowanie użytkownika root przez SSH i ukrywają obecność intruza poprzez wstrzymywanie rejestrowania sesji SSH cyberprzestępców, które są wyróżniane specjalnym hasłem”.

Skrypt powłoki backdoora wdrożony w tym samym czasie, co zmodyfikowany plik binarny OpenSSH, dodaje dwa klucze publiczne do pliku authorized_keys, aby stworzyć trwały dostęp po SSH. Ponadto umożliwia cyberprzestępcom zbieranie informacji systemowych i instalowanie rootkitów LKM, takich jak Reptile i Diamorphine, w celu ukrycia złośliwej aktywności w zaatakowanych systemach.

Źródło: Microsoft

Źródło: MicrosoftCyberprzestępcy używają backdoora również do eliminowania innych komunikujących się złośliwych aplikacji, dodając nowe reguły iptables i wpisy do /etc/hosts. Takie działanie skutecznie odcina ruch do hostów i adresów IP używanych przez konkurentów, głównie przy ukrytym kopaniu kryptowalut. Malware wyszukuje choćby pliki i procesy koparek kryptowalut i blokuje do nich dostęp przez system.

Szkodliwy backdoor wykorzystuje wiele technik, aby zapewnić sobie trwałość w zaatakowanych systemach, powielając plik binarny w kilku lokalizacjach na dysku i tworząc zadania cron w celu okresowego wykonywania. Dodatkowo instaluje i rejestruje bota ZiggyStarTux jako usługę systemową, konfigurując plik usługi w /etc/systemd/system/network-check.service. Ruch komunikacyjny C2 między botami ZiggyStarTux a serwerami IRC jest kamuflowany przy użyciu subdomeny należącej do legalnej instytucji finansowej z Azji Południowo-Wschodniej, hostowanej w infrastrukturze atakującego.

Podczas analizy kampanii Microsoft zauważył, iż boty otrzymały polecenie pobrania i wykonania dodatkowych skryptów powłoki, aby wykonać brute force dla wszystkich żywego hosta w podsieci zaatakowanego urządzenia i backdoor we wszystkich wrażliwych systemach dzięki trojanizowanego pakietu OpenSSH.

Po rozprzestrzenieniu się w sieci ofiary ostatecznym celem atakujących wydaje się instalacja szkodliwego systemu do wydobywania kryptowalut, na konkretne systemy Hiveon OS oparte na Linuksie. Zmodyfikowana wersja OpenSSH naśladuje wygląd i zachowanie legalnego serwera OpenSSH i dlatego może stanowić większe wyzwanie do wykrycia niż inne złośliwe pliki tej kampanii. Zaktualizowany fałszywy serwer OpenSSH może również umożliwić cyberprzestępcom dostęp do dodatkowych urządzeń i złamanie ich zabezpieczeń.

Ten rodzaj ataku demonstruje techniki i wytrwałość przeciwników, którzy chcą infiltrować i kontrolować narażone urządzenia w całej sieci. Microsoft nie podał szczegółów, gdzie zaobserwował takie ataki, ale możemy założyć, iż chodzi tutaj raczej o duże sieci przemysłowe, a nie o sieci domowe. Szczególnie iż w artykule MS mamy informacje o IoC dla Defender for IoT i Defender for Endpoint.