Kilka dni temu, specjaliści z Microsoft odpowiedzialni za research w cyberprzestrzeni, odkryli masową kampanię phishingową. Jest ona w pewien sposób wyjątkowa, ponieważ może kraść dane uwierzytelniające, choćby jeżeli użytkownik ma włączone MFA. Jak dotąd celem kampanii było ponad 10 000 organizacji.

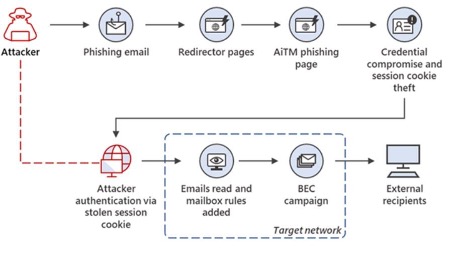

Kampania phishingowa, która jest aktywna od września 2021 r., opiera się na wykorzystaniu fałszywych stron typu adversary-in-the-middle (AiTM) w początkowych atakach mających na celu przechwycenie plików cookie i kradzież danych uwierzytelniających. Następnie napastnicy mogą uzyskać dostęp do skrzynek pocztowych użytkowników ofiar, aby przeprowadzić dalsze ataki na inne cele. Wszystko opisał zespół Microsoft 365 Defender Research Team z Microsoft Threat Intelligence Center (MTIC) w opublikowanym poście na blogu.

Badacze wyjaśnili, iż w atakach AiTM podmiot atakujący umieszcza serwer proxy między docelowym użytkownikiem a witryną, którą użytkownik chce odwiedzić, czyli witryną, pod którą osoba atakująca chce się podszyć.

„Taka konfiguracja pozwala atakującemu ukraść i przechwycić hasło celu oraz plik cookie sesji, który potwierdza trwającą i uwierzytelnioną sesję ze stroną internetową”.

O ataku typu Pass-the-Cookie, pozwalającemu wykraść i użyć ciasteczek obchodząc MFA, pisaliśmy już wcześniej.

Należy podkreślić, iż ten rodzaj ataku nie oznacza luki w zabezpieczeniach typu MFA wykorzystywanego przez korporacje na całym świecie. Wyłudzanie informacji przez AiTM kradnie plik cookie sesji, dzięki czemu atakujący zostaje uwierzytelniony w sesji w imieniu użytkownika, niezależnie od metody logowania, której używa- twierdzą specjaliści z Microsoft.

Atak AiTM

W swoich obserwacjach kampanii badacze Microsoft zagłębili się w to w jaki sposób działają tego typu techniki hackerskie i jak mogą być wykorzystywane do przeprowadzania wtórnych ataków na pocztę biznesową po uzyskaniu początkowego dostępu do czyjegoś konta.

Ataki phishingowe AiTM są zależne od sesji, którą każda nowoczesna usługa sieciowa realizuje z użytkownikiem po pomyślnym uwierzytelnieniu. Dzięki czemu użytkownik nie musi być uwierzytelniany przy każdej nowej odwiedzanej stronie. Taka funkcjonalność jest implementowana dzięki pliku cookie sesji dostarczanego przez usługę logowania po wstępnym uwierzytelnieniu. „Sesyjny plik cookie” jest dowodem dla serwera internetowego, iż użytkownik został uwierzytelniony i ma trwającą sesję w witrynie. Coś na wzór biletu Kerberos, jednak bez zapamiętanych w nim uprawnień i dostępów.

W phishingu AiTM osoba atakująca próbuje przechwycić i ukraść plik cookie sesji użytkownika docelowego, aby pominąć cały proces uwierzytelniania i podszyć się pod niego w danej usłudze.

Aby to zrobić, atakujący wdraża serwer sieciowy, który przesyła pakiety http. Od użytkownika odwiedzającego witrynę phishingową do docelowego serwera, oraz w drugą stronę. W ten sposób witryna phishingowa jest wizualnie identyczna jak oryginalna strona, ponieważ każdy pakiet i każda treść jest przesyłana do i z oryginalnej witryny.

Atak ten jest szczególnie wygodny dla cyberprzestępców, ponieważ wyklucza potrzebę tworzenia własnych stron phishingowych od zera, takich jak te wykorzystywane w konwencjonalnych kampaniach.

Źródło: SecurityNewspapper.com

Źródło: SecurityNewspapper.comWektor ataku

W obserwowanej przez badaczy Microsoft kampanii phishingowej osoby atakujące inicjują kontakt z potencjalnymi ofiarami, wysyłając wiadomości e-mail z załącznikiem w postaci pliku HTML do wielu odbiorców w różnych organizacjach. Maile twierdzą, iż odbiorcy posiadają wiadomość głosową i muszą kliknąć załącznik, aby uzyskać do niej dostęp, lub zostanie ona usunięta w ciągu 24 godzin.

Jeśli użytkownik kliknie link, zostanie przekierowany na stronę, która powie mu, iż za godzinę zostanie ponownie przekierowany do swojej skrzynki pocztowej z dźwiękiem. W międzyczasie są proszeni o zalogowanie się dzięki swoich poświadczeń Office 365.

W tym momencie dzieje się coś ciekawego. Wykorzystując sprytne kodowanie, automatycznie wypełnia się strona docelowa phishingu adresem e-mail użytkownika, co dodatkowo podnosi wiarygodność i zwiększa pokusę socjotechniczną.

Jeśli cel wprowadzi swoje hasło i kod MFA i zostanie uwierzytelniony, zostanie przekierowany na legalną stronę Microsoft office.com. Jednak w tle atakujący przechwytuje dane sesji i zostaje uwierzytelniony w imieniu użytkownika, zapewniając sobie swobodę wykonywania dalszych działań.

Microsoft twierdzi, iż w łańcuchu phishingowych wiadomości e-mail, cyberprzestępca wykorzystał uwierzytelnienie do przeprowadzenia wielu fraudów wewnętrznych w kilku organizacjach.

Dalsze działania

Po przejęciu sesji i kradzieży danych uwierzytelniających hackerom zajęło mniej niż pięć minut, aby rozpocząć proces oszustwa płatniczego poprzez uwierzytelnienie w Outlooku w celu uzyskania dostępu do e-maili i załączników związanych z finansami. Następnego dnia co kilka godzin uzyskiwali dostęp do innych maili i plików w poszukiwaniu możliwości popełnienia oszustwa.

Badacze dodali również, iż cyberprzestępca usunął z folderu Skrzynka odbiorcza zhackowanego konta oryginalną wiadomość phishingową, którą wysłał, aby ukryć ślady początkowego dostępu.

Atakujący wykorzystywali również program Outlook Web Access (OWA) w przeglądarce Chrome do popełniania oszustw związanych z płatnościami, korzystając ze skradzionego pliku cookie sesji.

Warto być świadomym, iż atakujący wykorzystają wszelkie możliwe słabości zarówno technologiczne jak i socjotechniczne, aby zdobyć dostęp do konta użytkownika. Jak widzimy, choćby MFA ma swoje problemy, a bardziej nie MFA, tylko sesje w przeglądarce internetowej. Trzeba mieć się na baczności, w razie potrzeby uruchamiać przeglądarkę w trybie prywatnym (incognito) oraz uważać na wszelkie podejrzane adresy URL, gdzie jesteśmy proszeni o podanie poświadczeń.