Do 2025 roku prawie jedna czwarta firm będzie dysponowała ponad 100 lokalizacjami połączonymi w infrastrukturze brzegowej. Fizyczne i cyfrowe bezpieczeństwo danych, sieci i urządzeń jest jednym z największych wyzwań dotyczących tego rozwiązania – wynika z raportu zrealizowanego na zlecenie firmy Red Hat.

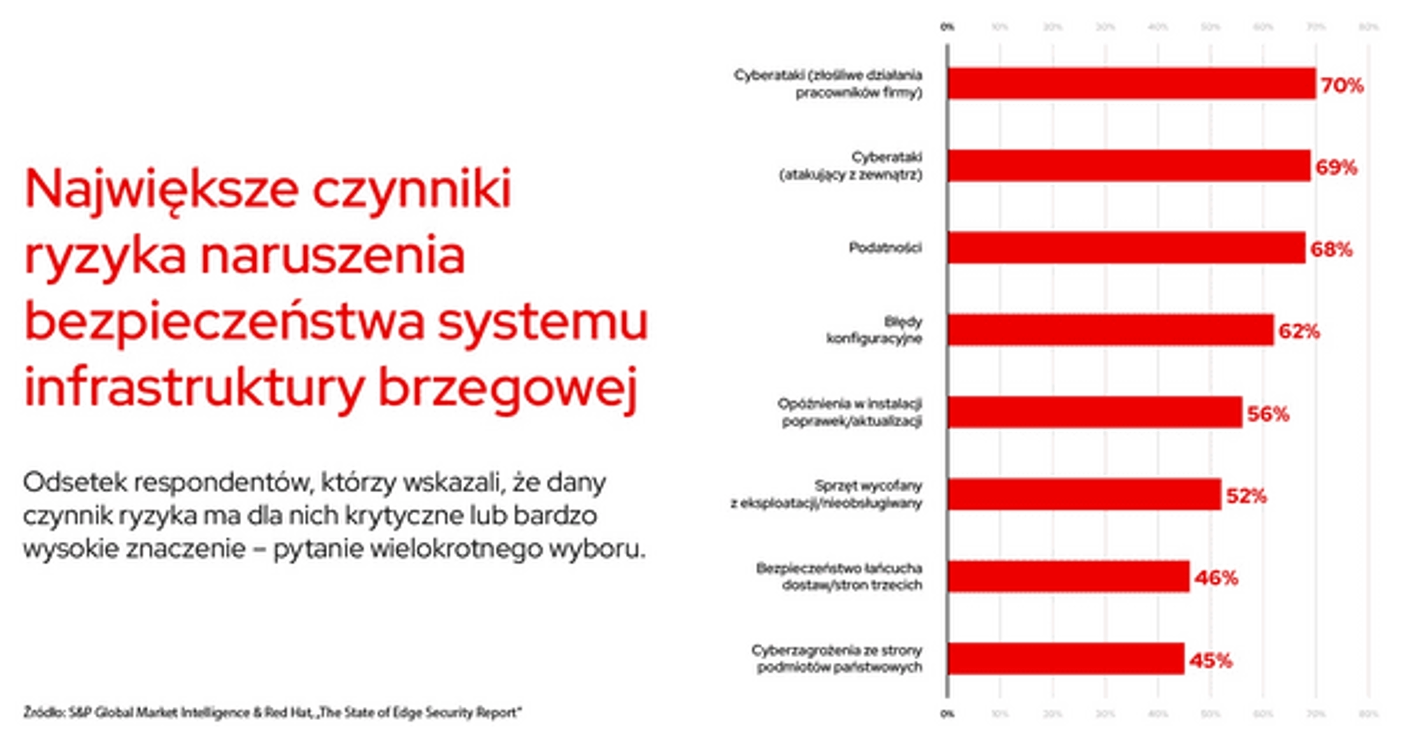

7 na 10 decydentów IT obawia się cyberataków zarówno z zewnątrz jak i z wewnątrz przedsiębiorstwa. Poprawnie działający system ochronny powinien obejmować wszystkie rozwiązania do przetwarzania danych w środowisku brzegowym – sprzęt, urządzenia końcowe oraz sieć.

Środowiska brzegowe rosną bardzo szybko

Coraz częściej przedsiębiorstwa widzą w technologii brzegowej istotny filar wzrostu, który umożliwia zwiększanie przychodów i redukcję kosztów. Z raportu Red Hat wynika, iż ponad dwie trzecie (68%) firm planuje w ciągu dwóch lat zwiększyć inwestycje w bieżące projekty oraz tworzyć nowe. W coraz bardziej zdecentralizowanej infrastrukturze wdrażane będą przede wszystkim nowe punkty końcowe. Umożliwi to obsługę aplikacji zapewniających generowanie przychodów oraz optymalizację procesów zorientowaną na oszczędności kosztów.

Dla 46% respondentów celem takich operacji jest zwiększenie jakości obsługi klientów, a dla 35% – usprawnienie zarządzania łańcuchem dostaw i logistyką.

Jeden na pięciu ankietowanych wskazał potrzebę wdrożenia systemu do obsługi prywatnych sieci bezprzewodowych 4G/5G.

Tyle samo jest też zainteresowanych infrastrukturą brzegową ze względu na zarządzanie procesami przemysłowymi i ich automatyzacją.

Główne wyzwanie to bezpieczeństwo

Dla niemal połowy decydentów IT (47%) fizyczne i cyfrowe bezpieczeństwo danych, sieci i urządzeń jest jednym z największych wyzwań dotyczących wdrożeń infrastruktury brzegowej. Szczególnie, iż cyberataki mogą nastąpić zarówno z zewnątrz jak i z wewnątrz przedsiębiorstwa.

Dla przestępców cenną zdobyczą mogą być same dane, ale też okup zapłacony za odzyskanie dostępu do nich po skutecznym ataku ransomware. Nierzadko dochodzi też do naruszeń bezpieczeństwa typu „odmowa usługi” (Denial of Service) lub wykorzystania sprzętu do kopania kryptowalut.

Skuteczna ochrona danych, które są przechowywane w wielu rozproszonych lokalizacjach, jest znacznie trudniejsza niż w przypadku scentralizowanego repozytorium. Wyzwaniem stanowi głównie wymuszenie stosowania tych samych, spójnych reguł polityki bezpieczeństwa we wszystkich lokalizacjach brzegowych oraz poprawne wdrożenie narzędzi ochronnych. W rozbudowanym środowisku obszar, który może zostać zaatakowany, jest bardzo duży.

Przestarzałe sprzęty potencjalnymi punktami ataku

Wiele starszych urządzeń brzegowych zbliża się do końca okresu eksploatacji, może też nie dysponować zasobami obliczeniowymi, które są potrzebne do obsługi częstych aktualizacji systemu i poprawek. Ponadto, w niektórych przypadkach realizacja takiej operacji jest możliwa, ale nieopłacalna finansowo. Sprzęt, który ma przestarzałe systemy operacyjne lub podatne na ataki aplikacje to potencjalna furtka dla cyberprzestępców.

Aż 61% badanych obawia się, iż deweloperzy nie implementują w środowisku brzegowym odpowiednich mechanizmów ochronnych, a tradycyjne narzędzia zabezpieczające nie są skuteczne w przypadku takiej infrastruktury.

Środowiska brzegowe w Polsce

W Polsce również coraz więcej firm opiera swój biznes o rozproszone środowiska IT wykorzystujące przetwarzanie brzegowe. Zwłaszcza iż nasz kraj postrzegany jest jako baza talentów w dziedzinie nowych technologii. Poza lokalnymi przedsiębiorstwami, działa w Polsce wielu graczy globalnych, którzy wdrażają rozwiązania na terenie naszego kraju.

Oczywiście bezpieczeństwo infrastruktury brzegowej stanowi wyzwanie również dla polskich przedsiębiorstw. Dlatego kluczowa jest świadomość potencjalnych zagrożeń i dojrzałość stosowanych rozwiązań. Decyzje technologiczne muszą opierać się na współpracy z doświadczonymi partnerami i dostawcami.