Genezą tak zwanej „Globalnej Inicjatywy Przejrzystości Kaspersky” (z ang. Kaspersky Transparency Initiative) było polityczne oskarżenie „Kaspersky Lab” (dzisiaj już „Kaspersky”) o dostęp do komputerów rządowych National Security Agency (NSA) jeszcze przed 2015 rokiem, na czym miała korzystać Moskwa. Amerykański rząd w obawie o posiadanie tylnych furtek w oprogramowaniu marki Kaspersky Lab i ochronę amerykańskich interesów, zaplanował długoterminowy plan wycofywania rosyjskich rozwiązań informatycznych z komputerów urzędników, by z czasem doprowadzić do krajowego embargo.

Dzisiaj rozwiązania ochronne Kaspersky są dostępne na rynku amerykańskim i europejskim z pewnymi ograniczeniami, i jak wszystkie inne, podlegają odpowiednim przepisom, ponieważ Kaspersky nie pozostało bierne. Wygrali przed sądem w sprawie o zniesławienie i otworzyli Centrum Transparentności w Szwajcarii. Dzisiaj takich miejsc na świecie mają aż 9, w których można sprawdzić kod systemu Kaspersky na różnych poziomach dostępu. Do połowy 2024 roku planują rozszerzyć swoją sieć Centrów Przejrzystości na Bliskim Wschodzie, w Afryce i regionie Azji i Pacyfiku oraz otworzyć co najmniej trzy obiekty, które będą służyć jako centra informacyjne dla interesariuszy.

Transparentność kodu Kaspersky i walidacja danych

Transparentność w cyberbezpieczeństwie jest bardzo ważna. Producenci, którzy świadczą usługi ochrony systemów, danych i użytkowników, mają dostęp do potencjalnie ogromnej ilości informacji. W związku z tym transparentność wydaje się naturalnym krokiem, aby zacząć budować zaufanie.

W roku 2022 rynek cyberbezpieczeństwa był warty 173 miliardy dolarów. Markets&Markets szacuje, iż do roku 2027 rynek sprzętu, systemu i usług cyberbezpieczeństwa będzie warty 266 miliardów dolarów, a ciągle nie jest ustandaryzowany w kwestii dostępu do informacji przez opinię publiczną.

W ramach inicjatywy Kaspersky Global Transparency Initiative firma udostępnia kod źródłowy oprogramowania, w tym aktualizacje oraz reguły wykrywania zagrożeń. Robi to, aby poddać się niezależnemu badaniu i ocenie.

Po aktualizacji w czerwcu 2023 projekt Global Transparency Initiative obejmuje następujące aspekty:

- Rozpoczęcie niezależnego audytu kodu źródłowego, a następnie przeglądów aktualizacji oprogramowania oraz reguł wykrywania zagrożeń.

- Podjęcie niezależnej oceny procesów rozwoju produktów oraz strategii zmniejszania ryzyka dotyczącego systemu i łańcucha dostaw aktualizacji.

- Opracowanie dodatkowych mechanizmów kontroli, którym podlegać będą praktyki w zakresie przetwarzania danych we współpracy z niezależnym podmiotem, który może poświadczyć stosowanie przez firmę wspomnianych mechanizmów kontroli.

- Działanie centrów Transparency Center w celu rozwiązywania wszelkich kwestii dotyczących bezpieczeństwa. Są one zlokalizowane w miastach: Kuala Lumpur, Madryt, Rzym, Sao Paulo, Singapur, Tokio, Utrecht, Woburn i Zurych.

- Zwiększenie wartości nagród w ramach programów bug bounty do 100 000 dolarów za najbardziej krytyczne luki w zabezpieczeniach znalezione w rozwiązaniach Kaspersky. Ma to na celu zmotywowanie niezależnych badaczy bezpieczeństwa do wsparcia działań firmy w zakresie wykrywania i usuwania luk w zabezpieczeniach.

- Wcześniej Kaspersky oferowało przegląd kodu źródłowego swoich flagowych produktów konsumenckich i korporacyjnych. Od lipca 2023 r. znoszone są te ograniczenia i udostępniany jest kod źródłowy wszystkich rozwiązań on-premise dla klientów korporacyjnych.

Kolejnym filarem tworzącym Globalną Inicjatywę Przejrzystości jest publikowanie raportów „Kaspersky Transparency Center” na temat wniosków od rządów i organów ścigania, a także od użytkowników o ich dane osobowe.

Najnowszy raport obejmuje pierwsze półrocze 2023

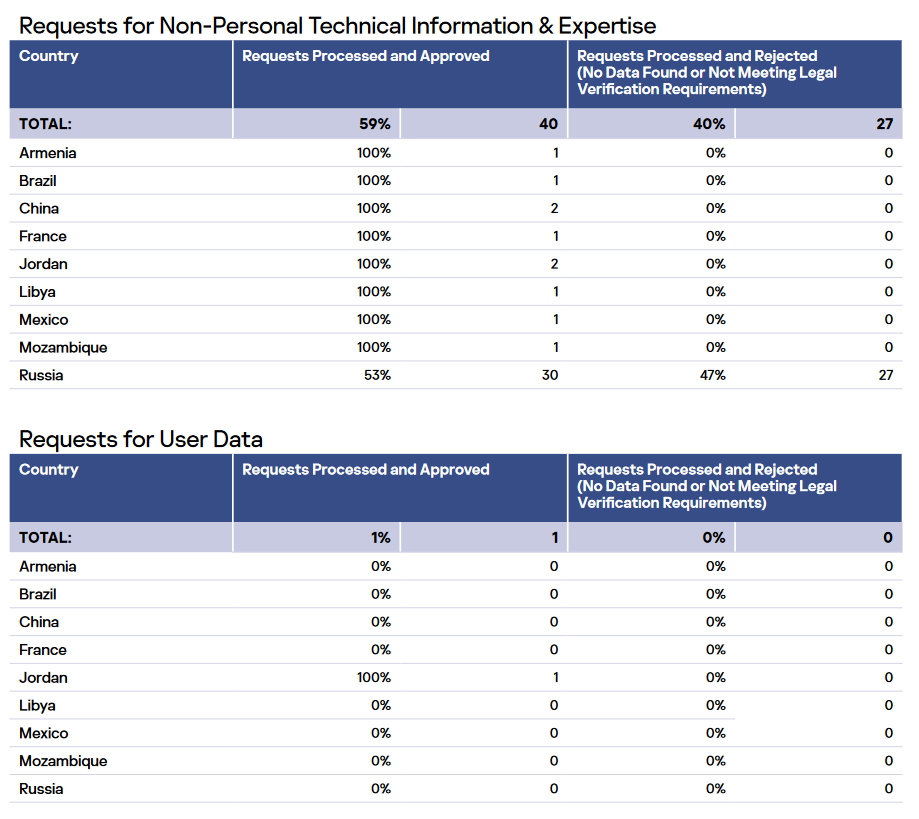

W pierwszej połowie 2023 roku otrzymano łącznie 68 próśb od rządów i organów ścigania z 9 krajów: Armenia, Brazylia, Chiny, Francja, Jordania, Libia, Meksyk, Mozambik, Rosja.

Większość, bo 59% otrzymanych próśb, dotyczyła nieosobowych informacji technicznych, tj. informacji ułatwiających prowadzenie dochodzeń w sprawie cyberprzestępstw: wskaźników kompromitacji (IoC), informacji o modus operandi cyberatakujących, rezultatach reverse engineering szkodliwego systemu i innych wyników analizy kryminalistycznej. W poprzednim półroczu do firmy Kaspersky spłynęło 89% żądań o statusie informacji nietechnicznych.

Tylko 1 prośba z rządu w Jordanii dotyczyła podania danych użytkownika i została odrzucona. W poprzednim półroczu takich próśb z różnych państw było więcej, bo aż 11% spośród wszystkich, i też zostały odrzucone.

Zatem zestawiając drugie półrocze 2022 z pierwszym półroczem 2023, liczba zapytań o nieosobowe dane techniczne zmalała z 89% do 53%.

Trzeba odnotować, iż spośród wymienionych 9 państw, najwięcej bo aż 40 żądań spłynęło z Rosji i zaledwie po 1 żądaniu z pozostałych państw. Na 40 żądań od Rosji, 30 rozpatrzono pozytywnie. Wszystkie pozostałe wnioski zostały odrzucone z powodu niespełnienia wymagań weryfikacji prawnej lub braku posiadania takich danych przez Kaspersky.

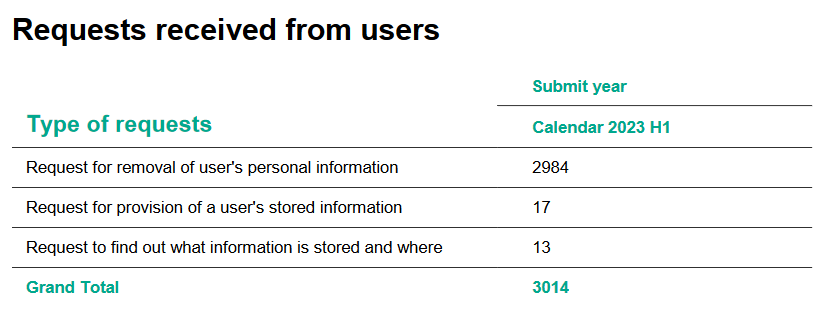

Ponadto, w ramach raportów przejrzystości, podawano do wiadomości publicznej informacje o prośbach otrzymanych od użytkowników w celach związanych z danymi osobowymi. Są to szczegółowe informacje o tym, gdzie są przechowywane dane użytkownika lub czy są gdzieś udostępnianie albo są to też wnioski o usunięcie danych na żądanie.

W pierwszym półroczu 2023 firma Kaspersky otrzymała 3014 takich wniosków. 2984 wniosków dotyczyło usunięcia danych osobowych. Pozostałych 17 wniosków to żądania o udzielenie odpowiedzi na temat tego, gdzie są przechowywane dane osobowe użytkownika (w jakim centrum danych Kaspersky?) i 13 żądań dotyczyło tego, jakie konkretnie dane przechowuje firma Kaspersky o użytkowniku.

Jak uzyskać dostęp do kodu i danych z systemów Kaspersky?

Jeżeli chcesz uzyskać dostęp do swoich danych przetwarzanych przez Kaspersky, lub jako firma, agencja państwowa odpowiedzialna za krajowe bezpieczeństwo, możesz złożyć wniosek, pisząc na adres TransparencyCenter (małpa) kaspersky.com.