Lipiec zakończył badanie z serii Advanced In-The Wild Malware Test, w którym do przeprowadzenia testów bezpieczeństwa wykorzystujemy złośliwe oprogramowanie znalezione „na dziko” w sieci. Posiadając skonfigurowaną sieć honeypotów oraz dostęp do publicznych źródeł z linkami do malware, kwalifikujemy do testów próbki przebadane, działające. Odrzucamy próbki nie nadające się do badania z różnego powodu np. brak poprawnego działania w Windows, brak szkodliwej aktywności, brak komunikacji z serwerem przestępcy. W lipcu 2024 roku spośród prawie tysiąca próbek do testu zostało zakwalifikowanych 275.

Nasze testy są zgodne z wytycznymi Anti-Malware Testing Standards Organisation. Szczegóły na temat badania dostępne są na tej stronie, a także w naszej metodologii.

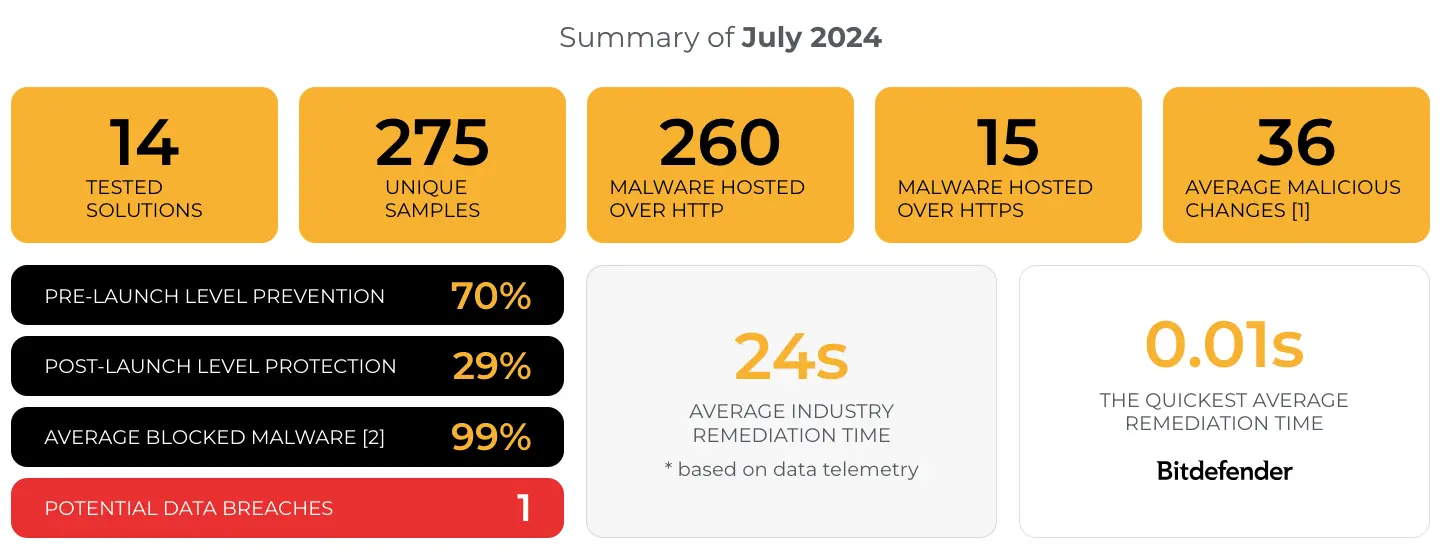

Podsumowanie testów w lipcu 2024 r.

Przetestowaliśmy 14 rozwiązań i okazało się, iż tylko ESET Smart Security nie uzyskał maksymalnej oceny, gdyż w jednym przypadku to oprogramowanie nie wykryło poprawnie i nie zablokowało zagrożenia na ustawieniach domyślnych z włączoną ochroną LiveGrid (szczegóły konfiguracji poniżej).

Zwracamy uwagę, aby analizując badanie wziąć pod uwagę parametr Remediation Time: jest to średni czas całkowitej neutralizacji danego zagrożenia od wprowadzenia pliku do systemu po jego zablokowanie przez produkt antywirusowy (neutralizacja zagrożenia po uruchomieniu). Im więcej zagrożeń zatrzymanych w fazie pre_execution tym parametr Remediation Time będzie charakteryzował się niższym średnim czasem podawanym w sekundach. Każde uruchomienie malware wymaga jego analizy, dlatego wydłuża to średni czas Remediation Time. Gwarancją sukcesu jest 100% reakcja na użyte w teście zagrożenia, która jest wskaźnikiem najważniejszym dla użytkownika.

Szczegółowe wyniki znajdują się na stronie Recent Results.

Aby zapoznać się ze szczegółami odwiedź naszą stronę w wersji anglojęzycznej.

Aby zapoznać się ze szczegółami odwiedź naszą stronę w wersji anglojęzycznej.

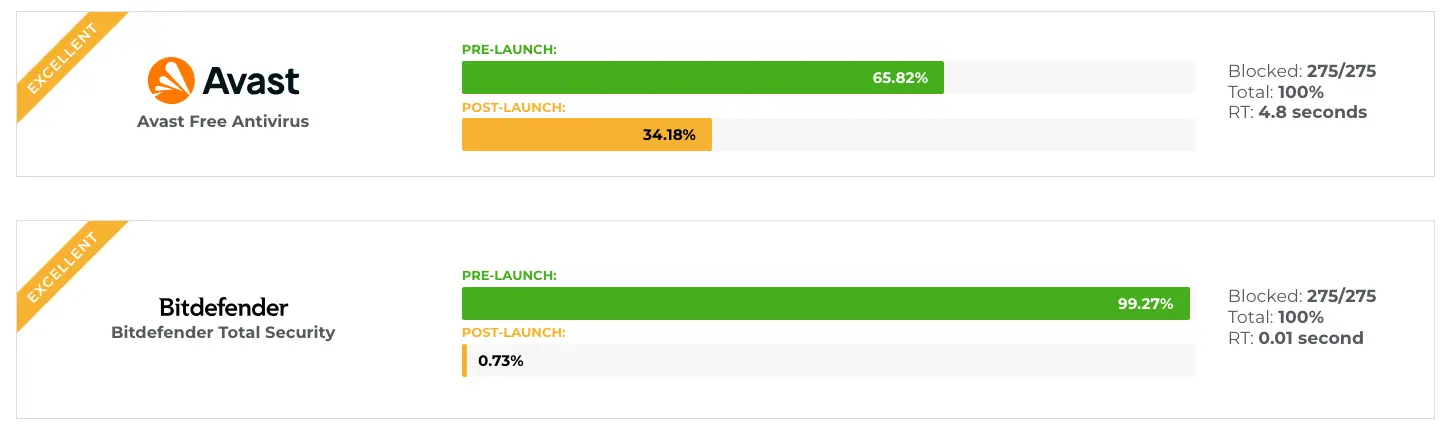

Porównanie ochrony Avasta i Bitdefender - szczegóły są dostępne na stronie https://avlab.pl/en/recent-results/

Porównanie ochrony Avasta i Bitdefender - szczegóły są dostępne na stronie https://avlab.pl/en/recent-results/

Najszybciej z neutralizacją i bezbłędnym usuwaniem zagrożeń poradzili sobie producenci

- Bitdefender Total Security (średnio na zestawie użytych próbek zajęło to 0,01 sekundy)

- Kaspersky Plus (0,715s)

- F-Secure Total (0,799s)

Ustawienia testowanych rozwiązań

Chociaż w teście unikamy używania próbek PUP.PUA, to zawsze warto aktywować taką funkcję ochrony i my też używamy takich ustawień.

Ustawienia predefiniowane są dobre, ale nie zawsze najlepsze. Dlatego dla pełnej transparentności wymieniamy te, które wprowadziliśmy dla uzyskania lepszej ochrony albo o ile jest to wymagane przez producenta.

Oprócz poniższych zmian zawsze konfigurujemy rozwiązanie w taki sposób, aby posiadało dedykowane rozszerzenie do przeglądarki Firefox, z której korzystamy w testach (jeśli rozszerzenie jest dostępne). Po drugie, aby oprogramowanie automatycznie blokowało, usuwało i naprawiało incydenty.

Konfiguracja systemu jest następująca:

- Avast Free Antivirus: ustawienia domyślne + automatyczna naprawa PUP + ochrona przeglądarki.

- Bitdefender Total Security: ustawienia domyślne + wykrywanie koparek kryptowalut + ochrona przeglądarki.

- Comodo Internet Security Pro 2025: ustawienia domyślne + nie pokazuj alertu dla piaskownicy (blokuj uruchomienie).

- Emsisoft Enterprise Security: ustawienia domyślne + automatyczna naprawa PUP + EDR + Rollback + ochrona przeglądarki.

- Eset Smart Security Premium: ustawienia domyślne + ochrona przeglądarki +

- LiveGrid włączony.

- Wykrywanie PUP.PUA włączone.

- LiveGuard ustawiony na „zakończ proces i wyczyść”.

- Ochrona i detekcja na poziomie “zbalansowany”.

- F-Secure Total: ustawienia domyślne + ochrona przeglądarki.

- Kaspersky Plus: ustawienia domyślne

- Malwarebytes Premium: ustawienia domyślne + ochrona przeglądarki.

- McAfee Total Protection: ustawienia domyślne + ochrona przeglądarki.

- Panda Dome: ustawienia domyślne

- Quick Heal Total Security: ustawienia domyślne

- ThreatDown Endpoint Protection: ustawienia domyślne + EDR + ochrona przeglądarki.

- Webroot Antivirus: ustawienia domyślne + ochrona przeglądarki.

- Xcitium ZeroThreat Advanced: polityka predefiniowana -> Windows Secure Profile 8.1 + EDR.