Co musisz wiedzieć o rozszerzeniu VT4Browse 4.0?

W poprzednim artykule przedstawiłem 7 narzędzi online i offline do sprawdzania bezpieczeństwa plików oraz linków przed ich otworzeniem. Do użycia przedstawionych wcześniej systemów i rozwiązań jest wymagana pewna wiedza techniczna. Dlatego teraz zademonstruję rozszerzenie VT4Browser, które każdy będzie umieć obsłużyć, aby dowiedzieć się więcej o bezpieczeństwie pliku przed jego pobraniem pliku albo przed otworzeniem linku.

Rozszerzenie VT4Browser do przeglądarki jako skaner online

- Rozszerzenie VT4 Browser dla Mozilla Firefox.

- To samo rozszerzenie dla Google Chrome i pochodnych przeglądarek opartych o silnik Google.

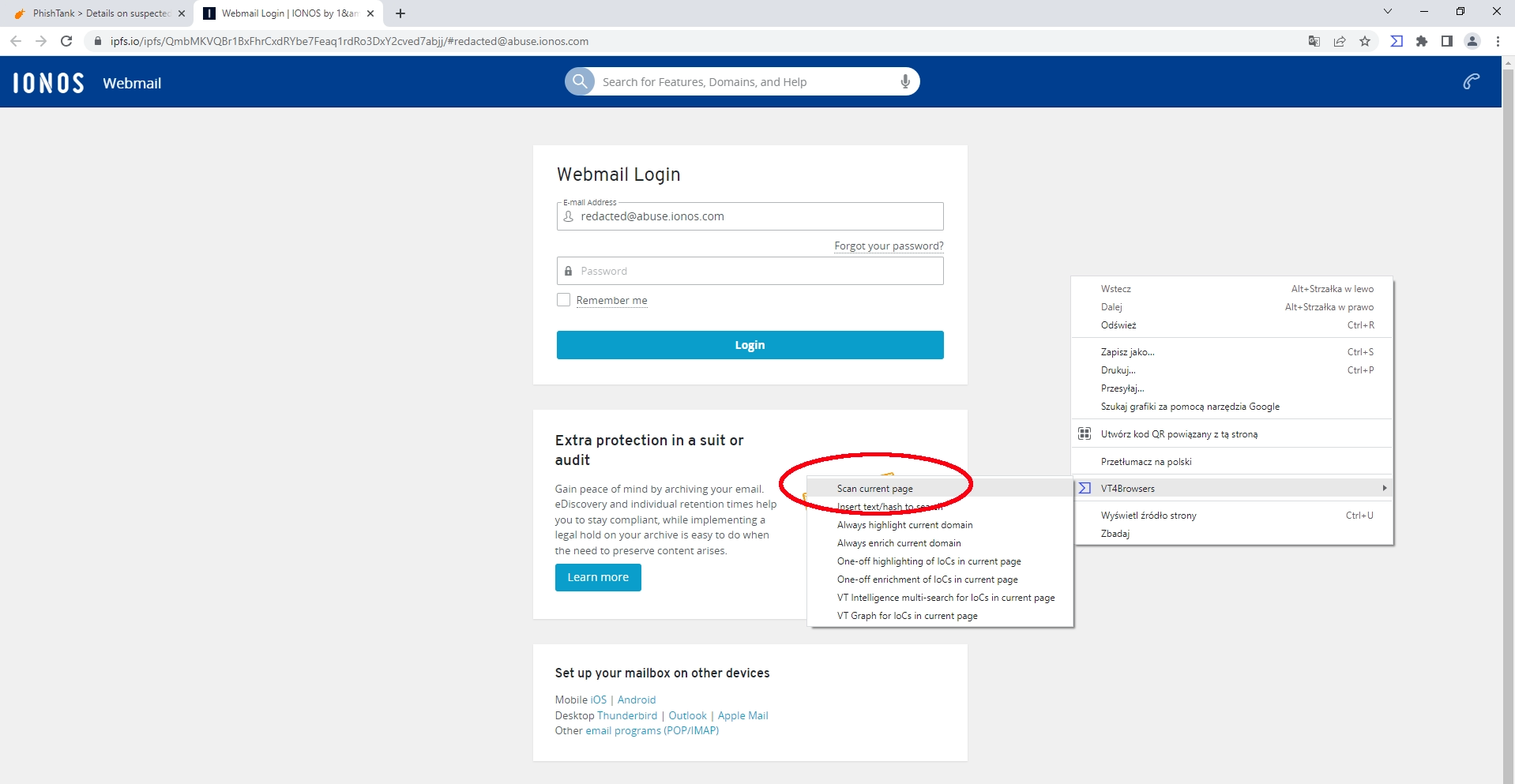

Po zainstalowaniu dodatku będziesz mieć możliwość szybkiego przeskanowania strony dzięki wybrania odpowiedniej funkcji:

Sprawdzenie bezpieczeństwa strony, na której się znajdujesz.

Sprawdzenie bezpieczeństwa strony, na której się znajdujesz.

Wybierając „Scan current page” rozszerzenie przekieruje adres URL do skanera VirusTotal w serwisie www.virustotal.com. Wygląda to następująco:

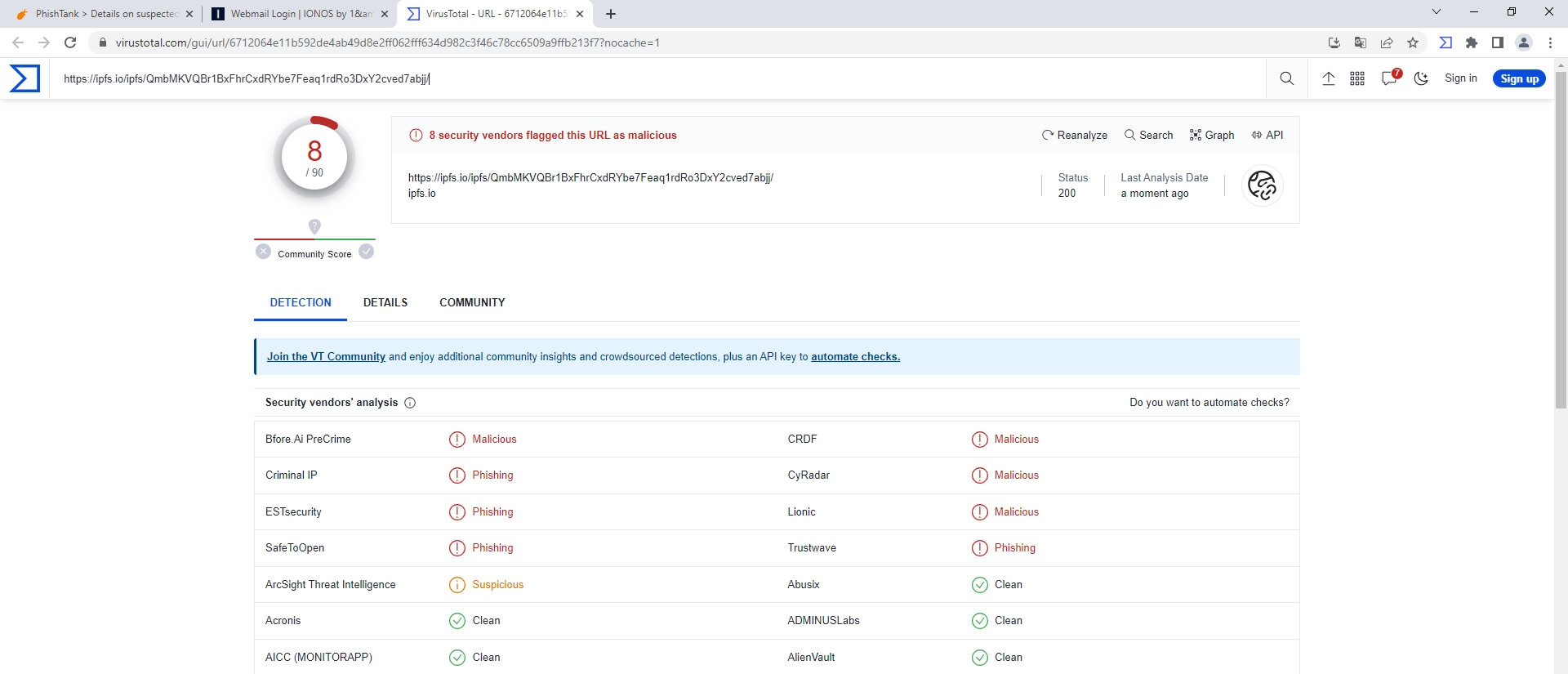

Analiza poprzedniego adresu URL strony internetowej w serwisie VirusTotal.

Analiza poprzedniego adresu URL strony internetowej w serwisie VirusTotal.

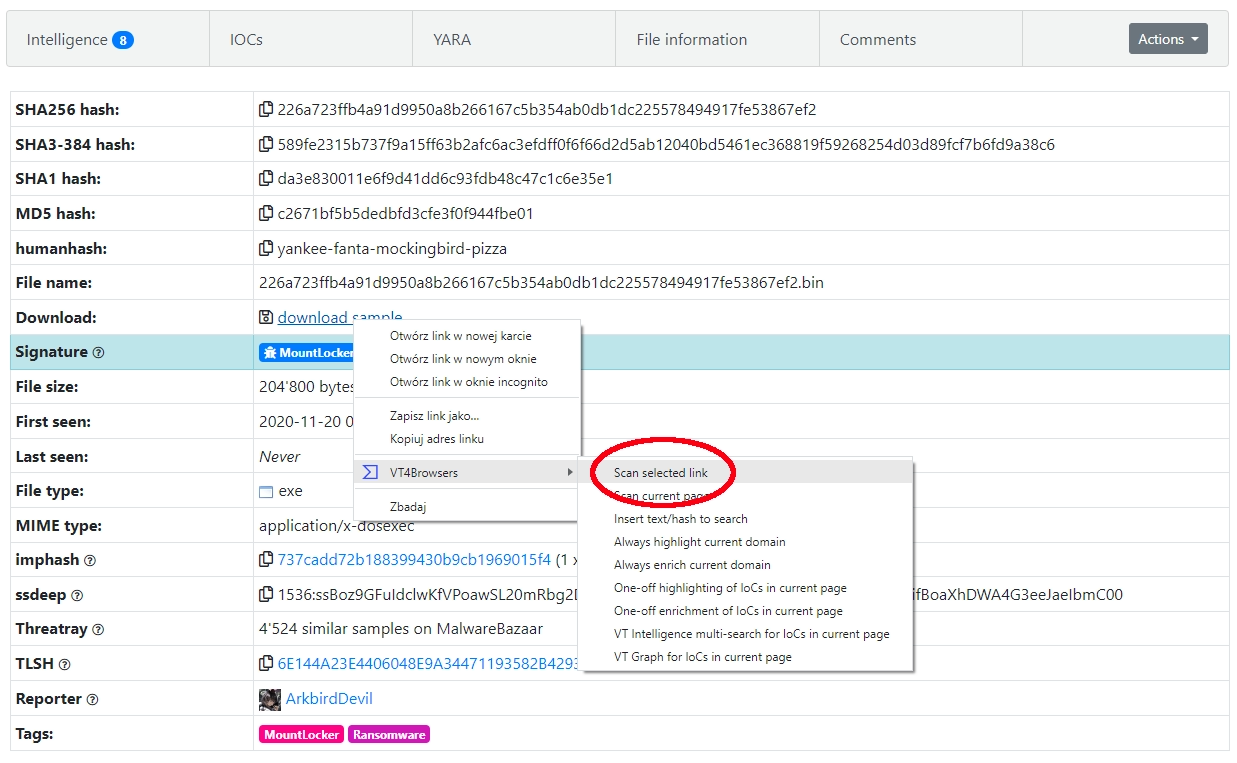

Rozszerzenie VT4Browser potrafi także zaproponować przeskanowanie linku przed jego otworzeniem. Znajdując się na dowolnej stronie internetowej, wskaż hiperłącze, kliknij prawym przyciskiem myszy wywołując menu kontekstowe i wybierz „Scan selected link”:

Skanowanie wybranego hiperłącza na stronie internetowej.

Skanowanie wybranego hiperłącza na stronie internetowej.

Dzięki szybkiemu werdyktowi z analizy dowiesz się, czy strona jest na przykład zainfekowana złośliwym oprogramowaniem albo czy kieruje do pobrania złośliwego oprogramowania.

Dodatkowo dowiesz się, co zwykle jest trudniejsze w rozpoznaniu na pierwszy rzut oka i nie musi podnosić alarmu antywirusowego, czy jest to świeża kampania phishingowa ukierunkowana na wyłudzanie danych od użytkowników.

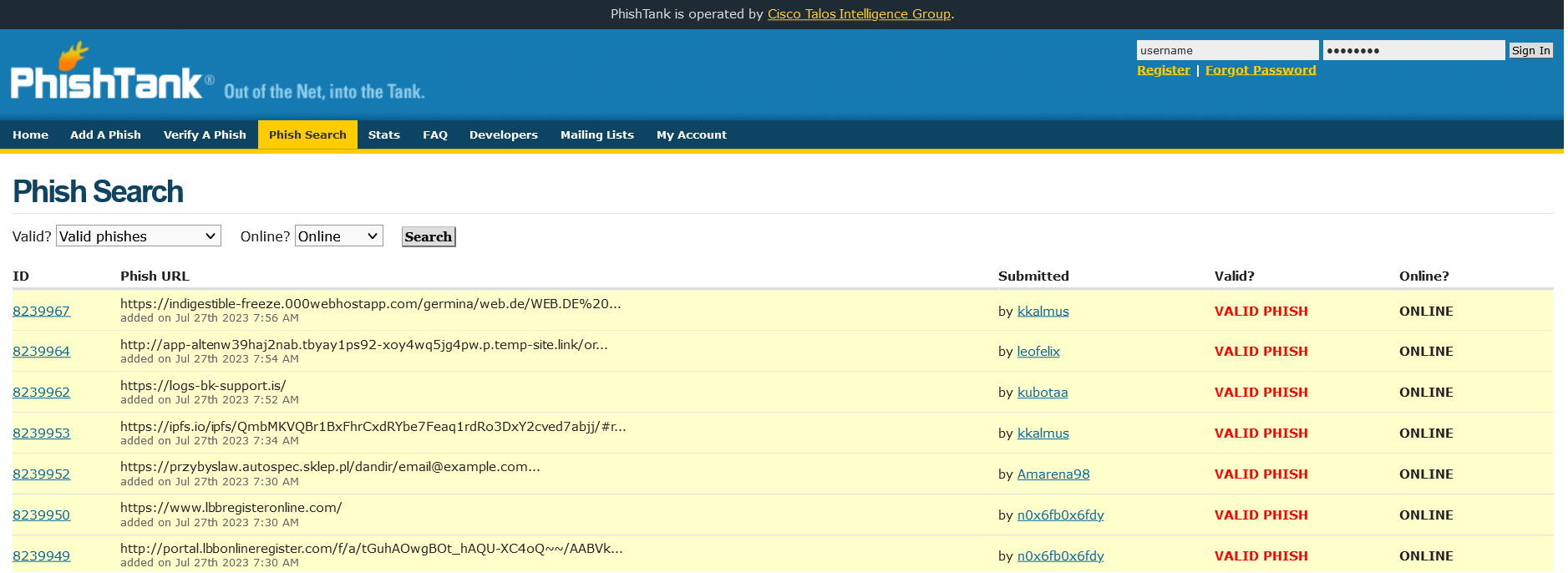

Rozszerzenie na stronach phishingowych możesz wypróbować dzięki usługi PhishTank.com od Cisco. Tutaj znajduje się globalny zbiór ostatnio dodanych i zweryfikowanych stron jako niebezpieczne. Korzystając z filtrów możesz gwałtownie wyświetlić linki, które są „online” oraz te, które zostały zweryfikowane jako faktycznie szkodliwe.

Rozszerzenie posiada jeszcze jedną opcję dla zaawansowanych użytkowników. Jest to szybkie skanowanie wszystkich sum kontrolnych oraz wyświetlanie obok każdej specjalnej ikonki VirusTotal z informacją, ile silników wykrywa dane zagrożenie. Poza tym rozwiązanie jest głównie przeznaczone dla analityków bezpieczeństwa, ponieważ pozostałe opcje wymagają posiadania klucza API w wersji premium (płatnej).

Pamiętaj! Antywirus na komputerze to nie to samo co silnik w VirusTotal!

Zastosowane w VirusTotal silniki antywirusowe działają z linii poleceń. W związku z tym mogą nie mieć dostępu do modułów, które wchodzą w skład prawdziwych pakietów zabezpieczających. Udowadnia to praktyczne podejście do testowania. Na przykład złośliwe oprogramowanie, które będzie zablokowane przez moduł firewall w prawdziwym scenariuszu nie będzie zablokowane przez silnik antywirusowy na VirusTotal.

Jak czytamy w oficjalnym dokumencie VirusTotal: zastosowane silniki antywirusowe są wersjami binarnymi działającymi z linii poleceń. Nie będą zachowywać się dokładnie tak samo jak wersje, które instalujemy na komputerach.

Używane silniki na VirusTotal zwykle nie posiadają zapory ogniowej, skanowania w chmurze, piaskownicy, HIPS, DLP, blokowania wirusów skryptowych i innych modułów.

Poniżej cytujemy samych autorów VirusTotal, którzy powtarzają to od lat:

Tak wypowiadają się eksperci VirusTotal:

W VirusTotal jesteśmy zmęczeni powtarzaniem, iż usługa nie została zaprojektowana jako narzędzie do przeprowadzania antywirusowych analiz porównawczych, ale jako narzędzie, które sprawdza podejrzane próbki dzięki kilku rozwiązań antywirusowych i pomaga laboratoriom antywirusowym, przesyłając im szkodliwe oprogramowanie, które nie wykrywają. Osoby korzystające z VirusTotal do przeprowadzania antywirusowych analiz porównawczych powinny wiedzieć, iż popełniają wiele ukrytych błędów w swojej metodologii.

Źródło cytatu.Z tego powodu dołączamy się do prośby serwisu VirusTotal i uczulamy, aby nie wydawać nieprawdziwych opinii, iż dane rozwiązanie używane na VirusTotal nie wykrywa zagrożenia, pliku, jako coś szkodliwego, ponieważ ma swoje techniczne ograniczenia w stosunku do swojego zainstalowanego w Windows odpowiednika.

Wynik skanowania VirusTotal vs. rzeczywistość

Różnica w antywirusach instalowanych na komputerach a silnikach na VirusTotal jest to pierwszy istotny powód, który pokazuje, aby nie kierować się opinią skanowania na VirusTotal. Drugi powód prawdopodobnie jest ważniejszy, ale nie jest udokumentowany przez autorów strony VirusTotal.

Wrzucane złośliwe oprogramowanie przez panel internetowy do serwisu VirusTotal NIE JEST URUCHAMIANE w określonych przypadkach. Przeprowadzana jest statyczna analiza pliku, tj. obliczane są sumy kontrolne, wyodrębniane są biblioteki DLL, funkcje Windows API są pokazywane, powiązania z innymi złośliwymi kampaniami są ujawniane.

Każdy plik jest skanowany przez silnik antywirusowy, jednak analiza dynamiczna (czyli uruchomienie pliku) jest wykonywana tylko dla plików binarnych. W związku z tym przeanalizowane pliki EXE pokażą aktywność wirusa, ale np. skrypty .VBS, złośliwe faktury .PDF albo makrowirusy w pikach .DOCX już nie zawsze.

Jak przeprowadzamy testy w AVLab, które są zgodne z wytycznymi AMTSO?

Jesteśmy członkiem AMTSO (Anti-Malware Testing Standard Organization), międzynarodowej grupy ekspertów i producentów rozwiązań cyberbezpieczeństa. Jesteśmy zobligowani do spełniania szeregu merytorycznych i technicznych aspektów związanych z przeprowadzaniem testów.

Nie jest to wymagane przez AMTSO, ale prowadzimy tzw. changelog naszej infrastruktury, aby być jeszcze bardziej transparentnym dla społeczności oraz producentów. Nasze testy charakteryzują się nadprzeciętną jawnością. Oznacza to, iż publikujemy więcej danych telemetrycznych z testów, niż jest to wymagane przez AMTSO i więcej niż jakakolwiek organizacja testująca.

Po każdym teście współpracujemy z każdym producentem, o ile zachodzi potrzeba udowodnienia, iż dana próbka złośliwego systemu nie została zatrzymana przez produkt. Dzielimy się więc szczegółami:

- Używanymi próbkami złośliwego systemu w teście.

- Zapisanymi logami testowanego rozwiązania do ochrony komputerów.

- Raportami o zarejestrowanych złośliwych aktywnościach w systemie.

- Raportami o wskaźnikach produktów antywirusowych.

- Raportami z innych zmian w systemie operacyjnym.

Metodologia

Najnowsze wyniki

Changelog

W naszych testach uruchamiamy każdy złośliwy plik i wykorzystujemy prawdziwe wersje programów anty-malware, czyli te, które są instalowane przez użytkowników na ich komputerach lub które są instalowane przez administratorów w firmie. Następnie zbieramy logi z całego systemu Windows: z aktywności złośliwego systemu i reagowania testowanego produktu na zagrożenie. Dzięki temu nasze testy są popularne i cieszą się dobrą opinią wśród społeczności oraz samych producentów rozwiązań ochronnych.