Poprawne rozpoznawanie i wykrywanie złośliwego systemu na wczesnym etapie nigdy nie było tak ważne jak dzisiaj. W miarę ewolucji zagrożeń cybernetycznych zrozumienie najnowszych technik identyfikowania i blokowania złośliwego systemu ma najważniejsze znaczenie dla ochrony zasobów. Uważamy, iż wiedzę na temat rodzajów malware i metod ich wykrywania warto odświeżać co kilka lat, ponieważ krajobraz ten ewoluuje w bardzo szybkim tempie.

Kategorie złośliwego oprogramowania

Przekrój malware stale się zmienia, dostosowując się do nowych technologii i środków bezpieczeństwa. W 2023 r. jesteśmy świadkami bezprecedensowego wzrostu liczby wyrafinowanych ataków, których celem jest wszystko, od pojedynczych urządzeń po wielkoskalowe sieci korporacyjne. Eskalacja ta nie tylko stwarza znaczne ryzyko dla integralności danych, ale także wpływa na stabilność finansową i zaufanie publiczne. W miarę jak złośliwe oprogramowanie staje się coraz bardziej złożone, tradycyjne metody wykrywania często stają się nieskuteczne, co sprawia, iż zapotrzebowanie na zaawansowane rozwiązania w zakresie cyberbezpieczeństwa staje się pilniejsze niż kiedykolwiek.

Złośliwe oprogramowanie (ang. malware) to szeroki termin obejmujący różne typy systemu zaprojektowanego w celu szkodzenia, wykorzystywania lub naruszania funkcjonalności systemów komputerowych. Możemy wydzielić kilka podstawowych typów szkodliwego oprogramowania:

- Wirusy: integrują się z „czystymi” plikami i rozprzestrzeniają po całym systemie komputerowym

- Robaki: samoreplikujące się programy infekujące sieci komputerowe

- Trojany: podszywające się pod legalne oprogramowanie, często zapewniają hakerom nieautoryzowany dostęp do zainfekowanego systemu

- Ransomware: szyfruje pliki i żąda zapłaty za ich odzyskanie

- Oprogramowanie szpiegowskie (ang. spyware): zbiera poufne informacje bez zgody użytkownika

- Złośliwe reklamy (ang. adware): niechciane oprogramowanie wyświetlające reklamy

Zrozumienie podstawowych typów jest pierwszym krokiem w skutecznym wykrywaniu złośliwego systemu i zapobieganiu mu.

Cyberprzestępcy stosują też różne taktyki, aby przedostać się do systemu złośliwym oprogramowaniem. Warto znać jak najwięcej z nich, a przynajmniej te najbardziej powszechne:

- E-maile phishingowe: udające wiarygodne wiadomości zawierają, złośliwe załączniki lub linki

- Pobieranie Drive-By: niezamierzone pobieranie pliku, które ma miejsce podczas odwiedzania zainfekowanej witryny internetowej

- Złośliwe reklamy: po kliknięciu mogą zainstalować złośliwe oprogramowanie

- Pamięci USB: zainfekowane dyski zewnętrzne, które po podłączeniu rozprzestrzeniają złośliwe oprogramowanie

- Inżynieria społeczna: taktyki manipulacyjne mające na celu nakłonienie użytkowników do ujawnienia poufnych informacji lub pobrania złośliwego oprogramowania

- Narzędzia exploitujące: narzędzia, które wyszukują i wykorzystują luki w systemie w celu dostarczania malware

Metody wykrywania złośliwego oprogramowania

Jedną z najstarszych i najprostszych metod wykrywania złośliwego systemu jest wykrywanie w oparciu o sygnatury. Technika ta opiera się na bazie danych znanych sygnatur złośliwego systemu – unikalnych ciągów danych lub cech pliku. Kiedy plik lub program pasuje do sygnatury w bazie danych, jest oznaczany jako złośliwy. Metoda skuteczna w przypadku znanych zagrożeń, ale źle radzi sobie z atakami zero-day i polimorficznym złośliwym oprogramowaniem, które stale zmienia swój kod, aby uniknąć wykrycia.

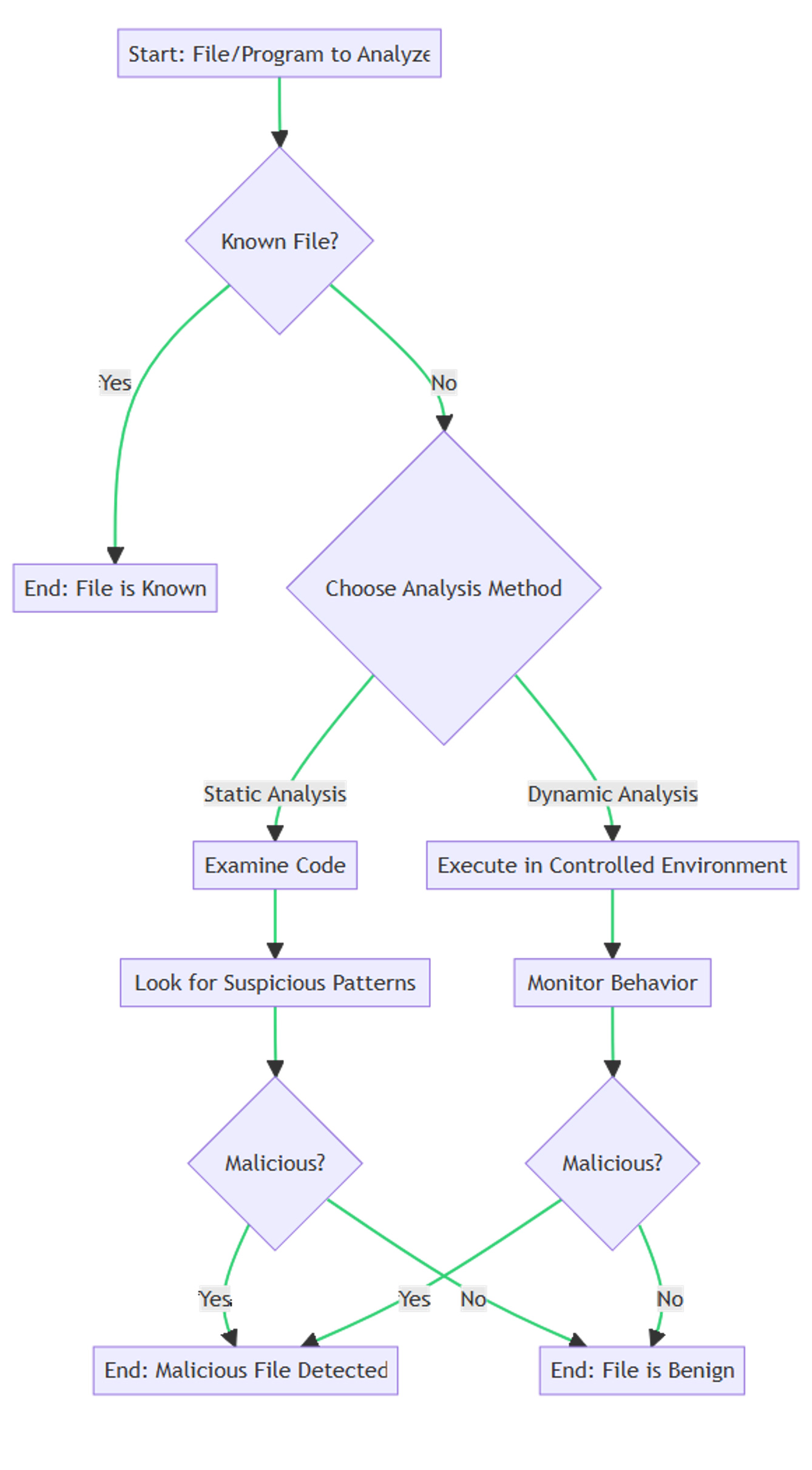

Analiza statyczna i dynamiczna to zaawansowane techniki wykraczające poza wykrywanie oparte na sygnaturach.

- Analiza statyczna: sprawdza kod pliku przed jego wykonaniem. Wyszukuje podejrzane wzorce lub zachowania, ale nie wymaga uruchomienia pliku.

- Analiza dynamiczna: obserwuje zachowanie programu podczas jego działania. Ta metoda jest skuteczna w wykrywaniu złośliwego oprogramowania, które wymyka się analizie statycznej i nie pokazuje wtedy swojego prawdziwego przeznaczenia.

Obie metody mają swoje zalety i wady. Analiza statyczna jest szybsza, ale może pominąć złożone zagrożenia. Analiza dynamiczna jest dokładniejsza, ale może wymagać dużych zasobów. Na bardzo ogólnym poziomie abstrakcji wykrywanie malware możemy przedstawić na poniższym schemacie blokowym:

Źródło: securityboulevard.com

Źródło: securityboulevard.comUczenie maszynowe i analiza behawioralna rewolucjonizują dziedzinę wykrywania złośliwego oprogramowania. Jest to zespół najnowocześniejszych technik wykorzystujących algorytmy, które uczą się na podstawie danych historycznych i zachowań użytkowników, aby przewidywać i identyfikować nowe zagrożenia.

- Uczenie maszynowe: wykorzystuje algorytmy do analizy dużych zbiorów danych, ucząc się odróżniać działania łagodne od złośliwych. Jest szczególnie skuteczny przeciwko atakom zero-day.

- Analiza behawioralna: monitoruje zachowanie systemu w czasie rzeczywistym, sygnalizując wszelkie nieprawidłowe wzorce, które mogą wskazywać na infekcję złośliwym oprogramowaniem.

Metody te oferują bardziej proaktywne podejście, umożliwiając szybsze i dokładniejsze wykrywanie złośliwego oprogramowania, choćby w przypadku wcześniej nieznanych zagrożeń. O AI w cyberbezpieczeństwie piszemy w naszej kampanii.

Jakich narzędzi używać?

Dzisiaj systemy EDR i IDS odgrywają kluczową rolę we wzmacnianiu środków cyberbezpieczeństwa, szczególnie w wykrywaniu nowego złośliwego oprogramowania.

EDR stanowią pierwszą linię obrony, chroniąc indywidualne urządzenia, takie jak komputery i telefony. Wykorzystują kombinację algorytmów opartych na sygnaturach, algorytmach behawioralnych i uczenia maszynowego w celu wykrywania ataków złośliwego systemu i zapobiegania im.

Z drugiej strony IDS monitoruje ruch sieciowy pod kątem podejrzanych działań. Wykorzystuje rozpoznawanie wzorców i wykrywanie anomalii w celu identyfikowania potencjalnych zagrożeń złośliwym oprogramowaniem i powiadamiania administratorów o konieczności podjęcia odpowiednich działań.

Zarówno EDR, jak i IDS stanowią integralne elementy kompleksowej strategii cyberbezpieczeństwa, oferując warstwową ochronę przed szeroką gamą zagrożeń złośliwym oprogramowaniem. Działając w tandemie, zapewniają solidniejszą i adaptacyjną platformę wykrywania złośliwego oprogramowania.