9to5Mac Security Bite jest dostarczany wyłącznie przez Mosyle, jedyna zunifikowana platforma Apple. Wszystko, co robimy, to sprawianie, iż urządzenia Apple są gotowe do pracy i bezpieczne dla przedsiębiorstw. Nasze unikalne zintegrowane podejście do zarządzania i bezpieczeństwa łączy najnowocześniejsze rozwiązania bezpieczeństwa specyficzne dla Apple, zapewniające w pełni zautomatyzowane wzmacnianie i zgodność, EDR nowej generacji, Zero Trust oparte na sztucznej inteligencji i ekskluzywne zarządzanie uprawnieniami z najpotężniejszym i najnowocześniejszym rozwiązaniem Apple MDM na rynku. Rezultatem jest całkowicie zautomatyzowana ujednolicona platforma Apple, której w tej chwili zaufało ponad 45 000 organizacji, dzięki której miliony urządzeń Apple są gotowe do pracy bez wysiłku i po przystępnej cenie. Poproś o ROZSZERZONY okres próbny już dziś i zrozum, dlaczego Mosyle to wszystko, czego potrzebujesz do pracy z Apple.

W zeszłym tygodniu otrzymałem interesujący raport od działu badań nad bezpieczeństwem popularnej firmy Apple zajmującej się oprogramowaniem do zarządzania urządzeniami Jamf zawierało szczegółowe informacje na temat poważnej, ale już załatanej luki w zabezpieczeniach systemów iOS i macOS. Odkrycie było objęte embargiem, ale dziś wreszcie mogę o nim porozmawiać.

Laboratorium Jamf Threat Labs odkryło istotną lukę w zabezpieczeniach podsystemu przejrzystości, zgody i kontroli (TCC) systemu iOS firmy Apple w systemach iOS i macOS, która może pozwolić złośliwym aplikacjom na całkowicie niezauważony dostęp do wrażliwych danych użytkownika bez wywoływania jakichkolwiek powiadomień lub monitów o zgodę użytkownika.

W całym ekosystemie Apple TCC funkcjonuje jako niezwykle ważna platforma bezpieczeństwa, która zachęca użytkowników do akceptowania, ograniczania lub odrzucania żądań poszczególnych aplikacji w celu uzyskania dostępu do wrażliwych danych. Prawdopodobnie zobaczysz te monity podczas otwierania aplikacji po raz pierwszy. Jednakże w przypadku awarii tego mechanizmu kontroli może wystąpić luka w zabezpieczeniach umożliwiająca obejście protokołu TCC, co potencjalnie umożliwia aplikacji dostęp do prywatnych informacji bez wyraźnej zgody lub świadomości użytkownika.

Nowo odkryta luka, śledzona jako CVE-2024-44131wpływa na procesy systemowe Files.app i FileProvider.framework i może ujawnić prywatne informacje użytkowników, w tym zdjęcia, lokalizację GPS, kontakty i dane dotyczące zdrowia. Co więcej, Jamf twierdzi, iż może również umożliwić potencjalnie złośliwym aplikacjom dostęp do mikrofonu i kamery użytkownika. Ten exploit może wystąpić całkowicie niezauważony.

Jak to działa

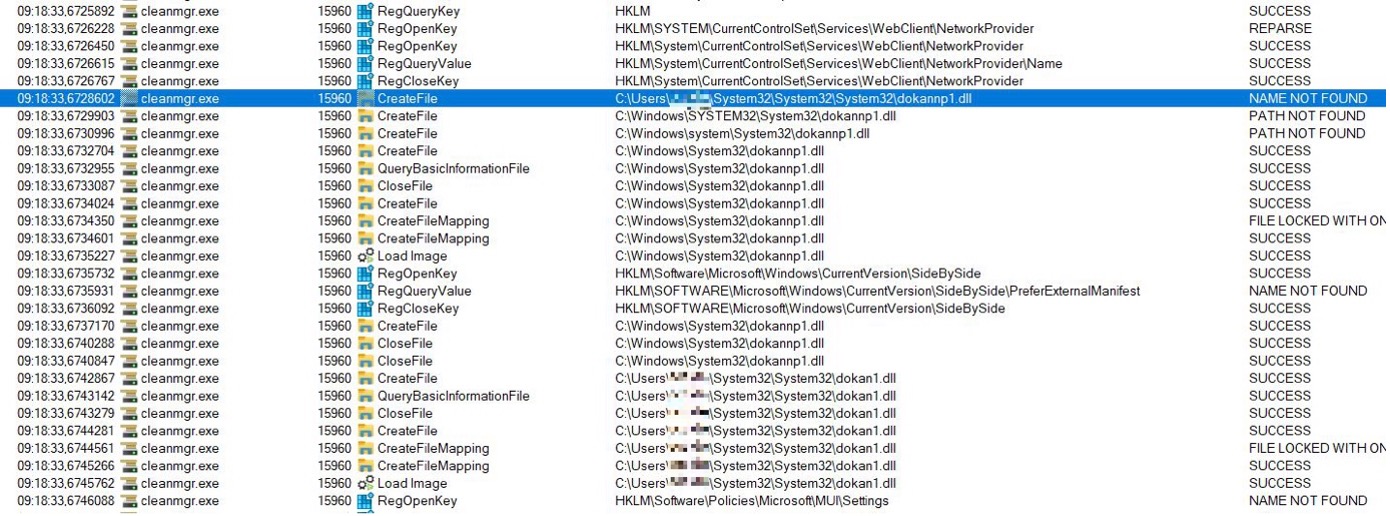

Zespół badaczy Jamfa odkrył, iż potencjalne obejście dotyczy dowiązań symbolicznych, które wykorzystują sposób obsługi operacji na plikach w systemie iOS. Strategicznie wstawiając dowiązanie symboliczne w połowie procesu kopiowania pliku, złośliwa aplikacja może przechwycić i przekierować ruchy plików bez wywoływania monitu TCC.

„Kiedy użytkownik przenosi lub kopiuje pliki w Files.app, złośliwa aplikacja działająca w tle może przechwycić te działania i przekierować pliki do lokalizacji znajdujących się pod kontrolą aplikacji” – Jamf Threat Labs raport wyjaśnia. „Korzystając z podwyższonych uprawnień dostawcy plików, złośliwa aplikacja może przejąć przenoszenie lub kopiowanie plików bez wywoływania monitu TCC. Takie wykorzystanie może nastąpić w mgnieniu oka i całkowicie niezauważone przez użytkownika końcowego”.

Najbardziej niepokojącym aspektem tej luki jest możliwość ukrytego dostępu do danych. Ponieważ nie są tu wywoływane żadne monity TCC, użytkownicy nie mają żadnych sygnałów, iż uzyskiwano dostęp do ich danych lub iż zostały one przeniesione do katalogu kontrolowanego przez osobę atakującą.

Szczególnie podatne są pliki przechowywane w iCloud, szczególnie te w katalogach takich jak /var/mobile/Library/Mobile Documents/. Oprócz wszelkich przechowywanych tutaj zdjęć i plików mogą to również obejmować dane z aplikacji takich jak WhatsApp, Pages i innych aplikacji synchronizowanych z chmurą.

Nie wiadomo, czy luka ta była aktywnie wykorzystywana. Jamf twierdzi, iż natychmiast zgłosił ten problem firmie Apple, która we wrześniu załatała błąd w pierwszej wersji iOS 18 i macOS 15.

Możesz zobaczyć pełne badania Jamf Threat Lab Tutaj.

Więcej w dziale Bezpieczeństwo Apple

FTC: Korzystamy z automatycznych linków partnerskich generujących dochód. Więcej.