Jedna taka akcja i mamy zero pieniędzy na koncie. Klienci polskiego banku celem ataku

natemat.pl 2 miesięcy temu

- Strona główna

- Serwisy SEC

- Jedna taka akcja i mamy zero pieniędzy na koncie. Klienci polskiego banku celem ataku

Powiązane

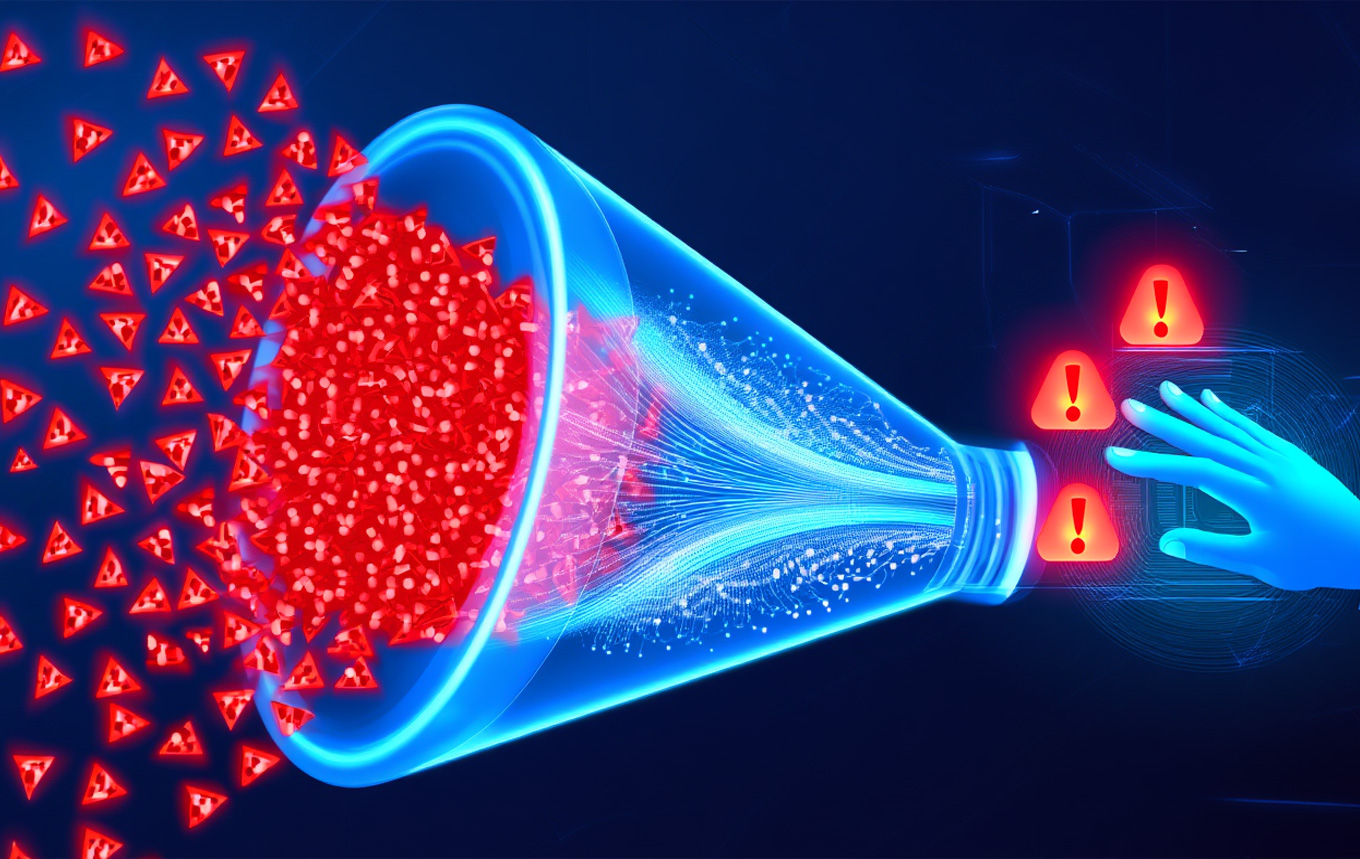

Cyberzagrożenia, które SOC musi wykrywać w 2025 roku

16 godzin temu

RIFFSEC wzmocni cyberbezpieczeństwo PZU

19 godzin temu

Polecane

Niewybuch w Świdniku – interweniowali saperzy i policja

1 tydzień temu