Organizacja MITRE stworzyła koncept ATT&CK już w 2013 roku, w celu udokumentowania typowych taktyk, technik i procedur (TTP) wykorzystywanych przez zaawansowane zagrożenia w sieciach korporacyjnych. ATT&CK powstało z naturalnej potrzeby spisania zachowań atakujących, do wykorzystania w ramach projektu badawczego MITRE o nazwie FMX. Założeniem FMX było zbadanie użycia danych telemetrycznych i analiz punktów końcowych w celu poprawy wykrywania hakerów działających w sieciach korporacyjnych po włamaniu. Wiele z tych prac zostało udokumentowanych w repozytoriach MITRE.

Na podstawie badań MITRE zdecydowało, iż wszyscy potrzebujemy jakiegoś powszechnego schematu, aby rozwiązać cztery główne problemy:

- Zachowania przeciwników. Skupienie się na taktykach i technikach przeciwników pozwoliło opracować narzędzia analityczne do wykrywania możliwych zachowań. Typowe wskaźniki, takie jak domeny, adresy IP, skróty plików, klucze rejestru itp., były łatwo zmieniane przez cyberprzestępców i okazały się przydatne tylko do wykrywania określonego momentu — nie przedstawiały sposobu, w jaki aktorzy wchodzą w interakcje z systemami, a jedynie to, iż prawdopodobnie wchodzili w interakcję w pewnym momencie.

- Modele cyklu życia, które nie pasowały. Istniejące koncepcje cyklu życia przeciwnika i ścieżek ataku (killchain) były zbyt zaawansowane, aby powiązać zachowania z obroną – poziom abstrakcji nie był przydatny do mapowania TTP na nowe typy czujników.

- Możliwość zastosowania w rzeczywistych środowiskach. TTP muszą opierać się na zaobserwowanych incydentach, aby pokazać, iż praca ma zastosowanie w rzeczywistych środowiskach.

- Wspólna taksonomia. TTP muszą być porównywalne w różnych typach grup przeciwników przy użyciu tej samej terminologii.

MITRE mocno wierzy, iż atak jest najlepszą siłą napędową do obrony. Zdolność organizacji do wykrywania i powstrzymywania włamań znacznie wzrasta dzięki utrzymywaniu silnych zespołów ofensywnych i defensywnych, które współpracują ze sobą. W ramach badań FMX ATT&CK był platformą używaną do tworzenia scenariuszy emulacji przeciwnika. Zespół zajmujący się modelowaniem wykorzystał scenariusze, aby wprowadzić do sieci aktywność inspirowaną światem rzeczywistym. Następnie zastosowali oni testy do zweryfikowania, czy czujniki i narzędzia analityczne działają w celu wykrycia wrogich zachowań w sieci produkcyjnej. Podejście to zaowocowało szybką poprawą zdolności wykrywania, a co najważniejsze, wykrywaniem w wymierny i powtarzalny sposób.

ATT&CK stał się podstawowym narzędziem zarówno zespołu emulującego przeciwnika do planowania wydarzeń, jak i zespołu wykrywającego do weryfikacji ich postępów. Był to tak użyteczny proces dla programu badawczego MITRE, iż uznano, iż powinien zostać udostępniony z korzyścią dla całej społeczności cybersecurity. Dlatego właśnie MITRE upublicznił model ATT&CK w maju 2015 roku. Od tego czasu ATT&CK znacznie się rozszerzyło, obejmując techniki stosowane przeciwko macOS i Linux, zachowania aktorów wymierzone przeciwko urządzeniom mobilnym oraz strategie atakujących do planowania i przeprowadzania operacji poprzedzających sam atak.

Co to jest ATT&CK?

ATT&CK to w dużej mierze baza wiedzy o technikach atakujących – zestawienie i klasyfikacja działań zorientowanych ofensywnie, które można wykorzystać przeciwko określonym platformom, takim jak Windows. W przeciwieństwie do wcześniejszych prac w tej dziedzinie, nacisk kładziony jest nie na narzędzia i złośliwe oprogramowanie wykorzystywane przez przeciwników, ale na sposób, w jaki wchodzą oni w interakcje z systemami podczas operacji.

ATT&CK organizuje techniki w zestaw taktyk, aby pomóc je wyjaśnić i zapewnić kontekst. Każda technika zawiera informacje istotne zarówno dla zespołów Red Team, jak i dla pentesterów w celu zrozumienia natury jej działania, a także dla obrońców w celu zrozumienia kontekstu wydarzeń lub artefaktów generowanych przez używaną technikę.

Taktyka reprezentuje odpowiedź „dlaczego” dla technik ATT&CK. Sprowadza się do obranego przez przeciwnika celu. Służy jako przydatna kategoria kontekstowa poszczególnych technik i obejmuje standardowe zapisy wyższego poziomu dotyczące czynności, które przeciwnicy wykonują podczas operacji – takie jak trwałość w środowisku, rekonesans, przeskoki horyzontalne czy eksfiltracja danych.

Techniki reprezentują odpowiedź „jak”, czyli jak przeciwnik osiąga cel taktyczny poprzez wykonanie akcji. Może na przykład wykraść dane uwierzytelniające z pamięci, aby uzyskać dostęp do przydatnych punktów w sieci, które można później wykorzystać do ruchu bocznego.

Techniki mogą również reprezentować „co” – co przeciwnik zyskuje, wykonując akcję. Jest to przydatne rozróżnienie dla taktyki odkrywania (ang. discovery), ponieważ techniki te podkreślają, jakiego rodzaju informacji szuka przeciwnik w ramach określonej akcji. Może być wiele sposobów lub technik osiągnięcia celów taktycznych, więc w każdej kategorii taktyki istnieje wiele technik.

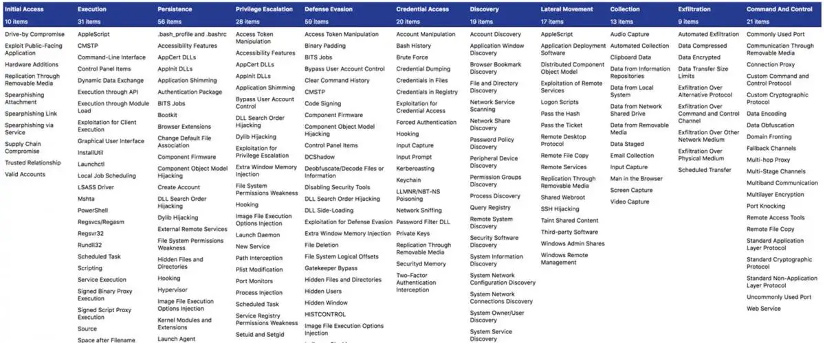

Macierz ATT&CK Zależność między taktyką a techniką można zwizualizować w macierzy ATT&CK widocznej poniżej. Na przykład w ramach taktyki Persistence (cel przeciwnika – przetrwanie w docelowym środowisku) istnieje szereg technik, w tym biblioteki DLL AppInit, New Service czy Scheduled Task. Każda z nich to pojedyncza technika, której przeciwnicy mogą użyć, aby osiągnąć dany cel.

Matryca ATT&CK jest prawdopodobnie najbardziej rozpoznawalnym aspektem ATT&CK, a zarazem najbardziej rozpoznawalną reprezentacją metod ataku w całej domenie cyberbezpieczeństwa. Jest powszechnie używana do pokazania takich rzeczy, jak pokrycie obronne środowiska, możliwości wykrywania w produktach bezpieczeństwa oraz wyniki incydentu lub zaangażowania Red Team czy Blue Team.

Interaktywna i oficjalna wersja macierzy MITRE ATT&CK dostępna jest pod linkiem tutaj.

Istnieją jeszcze dwie, mniej popularne odmiany tej macierzy, przeznaczone do obszarów Mobile oraz ICS.

Cyber Threat Intelligence

Innym ważnym aspektem ATT&CK jest sposób, w jaki integruje CTI. W przeciwieństwie do poprzednich sposobów analizowania CTI, które były używane głównie do wskaźników (IOC), ATT&CK dokumentuje profile zachowań grup przeciwników, takie jak APT29, w oparciu o publicznie dostępne raporty, aby pokazać, które grupy stosują jakie techniki.

Zwykle pojedyncze raporty są wykorzystywane do udokumentowania jednego konkretnego incydentu lub grupy, ale utrudnia to porównanie tego, co wydarzyło się między incydentami lub grupami, i wyciągnięcie wniosków, które rodzaje obrony były najbardziej skuteczne. Dzięki ATT&CK analitycy mogą przeglądać grupy działań, koncentrując się na samej technice. Podejmując decyzję, jak skoncentrować zasoby obronne, analitycy mogą zacząć od technik, które mają największe zastosowanie w danej grupie cyberprzestępczej.

Przykłady tego, jak poszczególni przeciwnicy używają danych technik, są udokumentowane na stronie ATT&CK, która przedstawia procedurę grupy dotyczącą korzystania z danej techniki. Procedura jest szczególnym przykładem użycia i może być bardzo przydatna do dokładnego zrozumienia, w jaki sposób technika jest używana, do replikacji incydentu oraz do określenia, jak wykryć taki przypadek w środowisku.

Słowo na koniec

Modelowanie zagrożeń w schemat MITRE ATT&CK stało się tak istotną umiejętnością, iż jest jedną z pierwszych rzeczy, z którymi powinniśmy się zapoznać, jeżeli planujemy rozpocząć przygodę z cyberbezpieczeństwem.

Cały projekt jest mocno rozwijany i stale aktualizowany o nowe techniki i procedury, szczególnie o Threat Intel dotyczący grup APT. Informacje o RoadMapie czy najnowszych aktualizacjach można stale śledzić na oficjalnej stronie MITRE.