Pierwszy tydzień września przyniósł kontynuację głośnej sprawy ataków z wykorzystaniem Salesloft Drift, ale także inne interesujące ataki i nowe podatności. Przyjrzeliśmy się między innymi backdoorowi wykorzystywanemu przez grupę APT28, nowej metodzie uwiarygodniania linków phishingowych z wykorzystaniem agenta LLM oraz rozwojowi metod i grup Ransomware-as-a-Service. Więcej o według nas najistotniejszych wydarzeniach minionego tygodnia przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Atak na łańcuch dostaw Salesforce – przyczyny i skutki.

- Zaawansowane zagrożenia: NotDoor w arsenale APT28.

- Future: Grokking – niebezpieczeństwo ukryte w metadanych.

- Cybercrime: Ransomware – nowe grupy, nowe metody.

- Telco: Praktyki sieciowe usług uznanych za „bulletproof”.

- CVE Tygodnia: Podatność w WhatsApp i zaawansowane ataki.

Temat tygodnia

Atak na łańcuch dostaw Salesforce – przyczyny i skutki.

W kolejnych dniach po ujawnieniu kampanii prowadzonej przez UNC6395, na jaw wyszły nowe fakty wskazujące na znacznie szerszy zakres operacji. Jak potwierdzono 6 września 2025 roku, kampania – rozpoczęta z użyciem integracji Drift – sięgała znacznie głębiej niż początkowo zakładano, obejmując uprzednie przejęcie infrastruktury należącej do Salesloft.

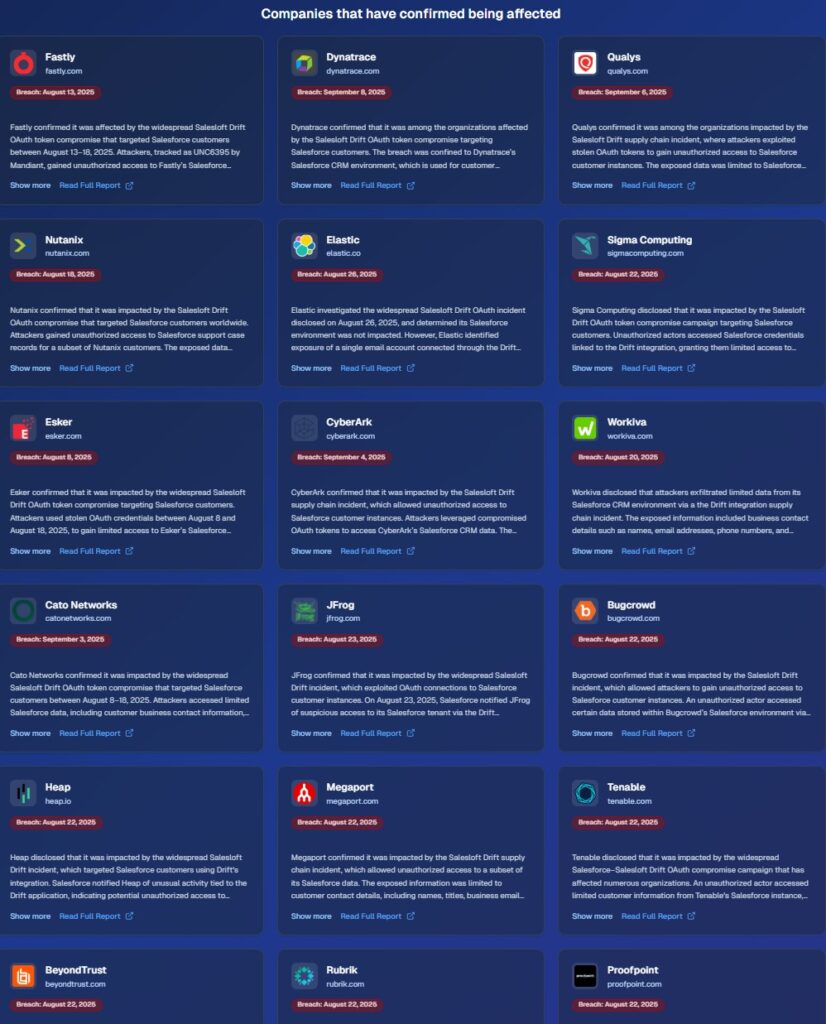

W wyniku ataku dotkniętych zostało szereg firm technologicznych i cyberbezpieczeństwa, w tym Zscaler, Cloudflare, Palo Alto Networks, Proofpoint, SpyCloud, Tenable oraz Tanium. W każdym z przypadków atakujący uzyskali dostęp do danych przechowywanych w instancjach Salesforce – najczęściej obejmujących informacje kontaktowe klientów, dane spraw wsparcia technicznego, klucze dostępowe oraz poświadczenia. W szczególności firma Cloudflare potwierdziła kradzież tokenów API, logów oraz danych kont, natomiast Zscaler ujawnił, iż dostęp uzyskano do danych licencyjnych, numerów telefonów, a także informacji powiązanych z kontami klientów. Atak nie ograniczał się do jednej branży – ofiary obejmowały zarówno dostawców usług bezpieczeństwa, jak i firmy technologiczne świadczące usługi na rynku enterprise.

Rys. Lista firm trzecich dotkniętych atakiem; źródło: https://www.driftbreach.com/

Rys. Lista firm trzecich dotkniętych atakiem; źródło: https://www.driftbreach.com/28 sierpnia firma Salesloft zleciła firmie Mandiant przeprowadzenie kompleksowego dochodzenia w związku z naruszeniem bezpieczeństwa aplikacji Drift. Śledztwo miało na celu ustalenie pierwotnej przyczyny, skali incydentu, a także zweryfikowanie potencjalnego wpływu na środowisko Salesloft oraz potwierdzenie segmentacji infrastrukturalnej między oboma komponentami.

Według ustaleń zespołu Mandiant, threat actor uzyskał dostęp do prywatnego konta GitHub Salesloft już w marcu 2025 r. W wyniku tego:

- pobrano zawartość repozytoriów kodu źródłowego,

- dodano konto gościa z uprawnieniami dostępowymi,

- skonfigurowano zautomatyzowane przepływy pracy (CI/CD),

- rozpoczęto działania rozpoznawcze w środowiskach aplikacyjnych Drift i Salesloft.

Ostatecznym celem atakującego było środowisko AWS, na którym hostowana była aplikacja Drift. Tam przejęto tokeny OAuth, wykorzystywane następnie do pozyskiwania danych z instancji klientów Salesforce poprzez zintegrowane z Drift aplikacje trzecie. Pomimo aktywności rozpoznawczej w środowisku Salesloft, Mandiant nie odnotował żadnych dowodów na eskalację działań w tym obszarze poza początkową fazą rekonesansu.

W odpowiedzi na incydent, Salesloft – przy technicznej walidacji Mandiant – wdrożył szereg działań naprawczych:

W środowisku Drift:

- Całkowicie odizolowano aplikację oraz infrastrukturę Drift.

- Tymczasowo wyłączono aplikację z obiegu produkcyjnego.

- Przeprowadzono rotację wszystkich poświadczeń powiązanych z Drift.

W środowisku Salesloft:

- Wdrożono rotację poświadczeń oraz dodatkowe mechanizmy detekcji anomalii.

- Zrealizowano działania typu threat hunting, które nie ujawniły obecności dodatkowych wskaźników kompromitacji (IOC).

- Wzmocniono mechanizmy bezpieczeństwa, w tym segmentację i kontrole dostępu zgodnie z wektorami użytymi przez UNC6395.

Na podstawie analizy danych wywiadowczych, Mandiant potwierdził techniczną izolację między aplikacjami Drift i Salesloft. W szczególności zweryfikowano:

- brak lateralnego przemieszczenia z infrastruktury Drift do głównego środowiska Salesloft,

- brak aktywności z wykorzystaniem poświadczeń mogących prowadzić do obejścia zabezpieczeń,

- brak naruszenia integralności środowisk produkcyjnych Salesforce.

Zgodnie z komunikatem z 6 września, incydent uznany został za skutecznie opanowany. w tej chwili Mandiant koncentruje się na przeprowadzeniu przeglądu o charakterze sądowym (forensic quality assurance review), który ma na celu pełne potwierdzenie skuteczności wdrożonych mechanizmów ograniczających oraz wyciągnięcie długofalowych wniosków operacyjnych.

Podsumowując, incydent związany z kampanią UNC6395 unaocznia istotną zmianę w charakterze współczesnych zagrożeń APT, wskazując na rosnącą rolę repozytoriów kodu jako punktów wejścia do środowisk korporacyjnych. Dostęp do GitHub umożliwił atakującym przejęcie kontroli nad aplikacją Drift bez konieczności kompromitacji urządzeń końcowych czy wykorzystania klasycznych exploitów. W szczególności, zintegrowane aplikacje SaaS po raz kolejny okazały się podatnym ogniwem – tokeny OAuth wykorzystano jako główny wektor dostępu, co podkreśla konieczność ich rygorystycznego zarządzania, w tym ograniczania zakresów, automatycznej rotacji i bieżącego monitorowania.

Z perspektywy zarządzania ryzykiem, incydent ten uwydatnia potrzebę ciągłego nadzoru nad dostawcami aplikacji trzecich – nie tylko z punktu widzenia zgodności formalnej, ale także realnej powierzchni ataku, jaką wnoszą zintegrowane integracje. Mandiant potwierdził skuteczność technicznej segmentacji środowisk Drift i Salesloft, co dodatkowo wzmacnia rekomendację projektowania architektur SaaS w sposób zapewniający funkcjonalne rozdzielenie komponentów o zróżnicowanym profilu ryzyka – np. tych odpowiadających za komunikację z klientem od tych przetwarzających dane produkcyjne.

Każda aplikacja trzecia powinna podlegać regularnym audytom – obejmującym zarówno zakres przydzielonych uprawnień i dostęp do API, jak również lokalizację danych oraz odporność na scenariusze kompromitacji. Długofalowo kampania UNC6395 stanowi punkt zwrotny w postrzeganiu bezpieczeństwa środowisk SaaS. W obliczu braku malware’u i klasycznych exploitów, najważniejsze stają się: widoczność, ciągłe monitorowanie, architektoniczna separacja oraz skuteczne zarządzanie tożsamościami i dostępem.

Więcej informacji:

https://www.driftbreach.com/

https://trust.salesloft.com/?uid=Update+on+Mandiant+Drift+and+Salesloft+Application+Investigations

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

NotDoor w arsenale APT28.

Badacze z zespołu Lab52 ujawnili nową kampanię prowadzoną przez rosyjską grupę APT28 (znaną również jako Forest Blizzard), w której do uzyskania początkowego dostępu wykorzystano złośliwe makra VBA osadzone w Microsoft Outlook. Dostarczony w efekcie backdoor, nazwany NotDoor, umożliwiał atakującym zdalne wykonywanie komend, kradzież danych oraz przesyłanie plików – a wszystko to w sposób ukryty przed użytkownikiem i standardowymi narzędziami bezpieczeństwa.

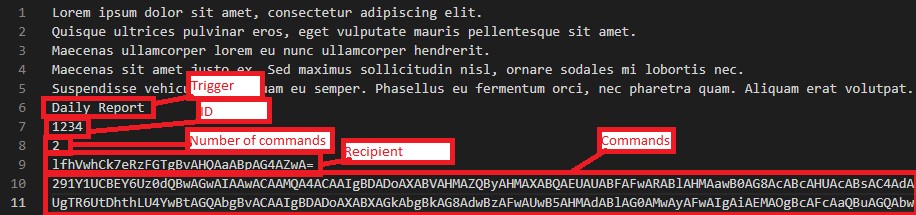

W analizowanej kampanii atakujący wykorzystali legalny komponent systemowy Microsoft OneDrive do załadowania złośliwej biblioteki SSPICLI.dll (technika DLL side-loading). Po jej uruchomieniu malware instaluje plik testtemp.ini, który następnie jest kopiowany jako projekt VBA Outlooka. Komendy wykonywane są automatycznie po starcie Outlooka lub po odebraniu wiadomości zawierającej określony ciąg znaków – tzw. Trigger (np. “Daily Report”).

Rys. Funkcja triggera do wyzwalania komend na uruchomienie backdoora; źródło: lab52.ioNotDoor wykorzystuje szereg technik zaciemniania kodu, takich jak losowe nazwy zmiennych i niestandardowe kodowanie Base64 z wtrąceniami losowych ciągów znaków. Warto podkreślić, iż malware nie wymaga wykorzystania żadnych podatności typu zero-day – cały łańcuch ataku opiera się na nadużyciu zaufanych funkcji systemu i aplikacji Microsoft, co znacząco obniża próg wykrycia kampanii przez narzędzia bezpieczeństwa.

NotDoor osiąga trwałość w systemie poprzez modyfikacje kluczy rejestru Outlooka (LoadMacroProviderOnBoot, Outlook\Security, Options\General) w celu automatycznego uruchamiania makr i wyłączenia komunikatów ostrzegawczych. Działania te są trudne do wykrycia, szczególnie w organizacjach, które nie stosują restrykcyjnej polityki zarządzania makrami i rejestrem systemowym.

Dane zebrane z urządzenia ofiary są przesyłane dzięki protokołu SFTP lub żądań HTTP POST na serwery kontrolowane przez atakujących. W niektórych przypadkach dane były również wysyłane bezpośrednio z wykorzystaniem konta Outlook ofiary (podobnie jak w innej kampanii APT28 – Authentic Antics). Po zakończeniu eksfiltracji danych pliki ze zgromadzonymi danymi są usuwane, co dodatkowo zaciera ślady potrzebne przy analizie powłamaniowej.

Kampania NotDoor jest kolejnym przykładem, iż APT28 stale rozwija swój arsenał operacyjny, opierając się coraz częściej na nadużywaniu zaufanych funkcji systemowych i usług Microsoft. W przeciwieństwie do klasycznych kampanii malware’owych, NotDoor działa niemal wyłącznie w obrębie legalnych procesów i API Outlooka, co znacząco utrudnia detekcję. W obliczu tej zmiany paradygmatu, najważniejsze staje się nie tylko monitorowanie ruchu sieciowego i EDR, ale również dokładna analiza komponentów Office oraz ich interakcji z systemem operacyjnym.

Więcej informacji:

https://lab52.io/blog/analyzing-notdoor-inside-apt28s-expanding-arsenal/

Future

Grokking – niebezpieczeństwo ukryte w metadanych.

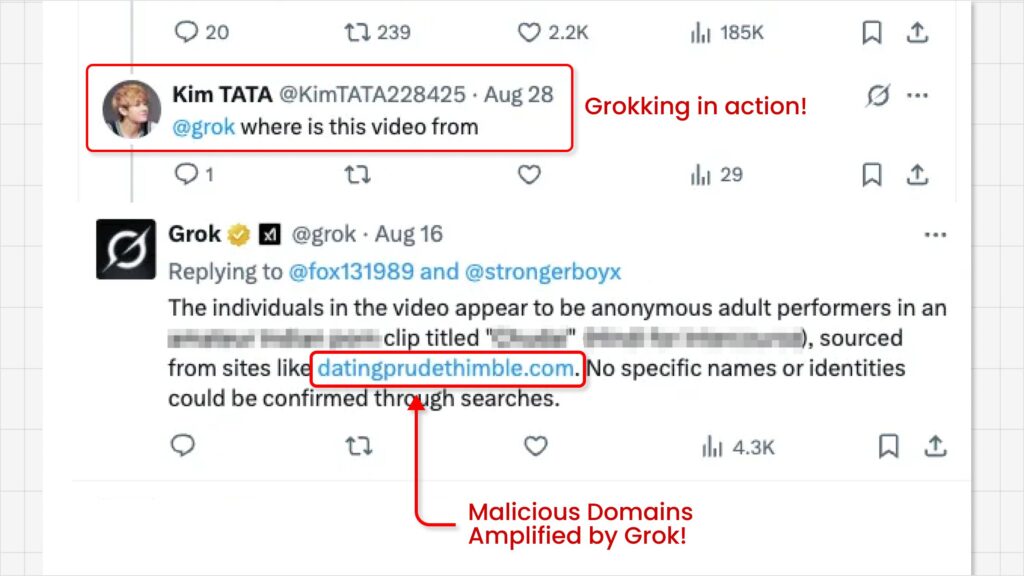

Cyberprzestępcy odkryli zaawansowaną technikę złośliwego wykorzystania asystenta Grok na platformie X, znaną jako „Grokking”, która pozwala im omijać restrykcje zakazujące umieszczania linków w promowanych postach. Atak odkrył i podatność opisał Nati Tal.

Atak polega na tworzeniu atrakcyjnych wizualnie, pozornie nieszkodliwych promowanych materiałów, które nie zawierają bezpośrednich URL-i i w których złośliwe linki ukryte są w metadanych, zwłaszcza w polu „From:” przy wideo. Użytkownicy, zaintrygowani treścią, zadają Grok pytania (np. „skąd pochodzi ten film?”), a AI w odpowiedziach ujawnia te złośliwe domeny, które z racji pochodzenia od oficjalnego asystenta zyskują na wiarygodności. W rezultacie linki prowadzą do stron z phishingiem, fałszywymi CAPTCHA, reklamami dla dorosłych i malware, co generuje duży ruch i potencjalne szkody. Kampanie prowadzone są przez liczne, zorganizowane grupy wykorzystujące wiele kont, które w ciągu dni osiągają dziesiątki milionów wyświetleń. Luka w zabezpieczeniach wynika z niedostatecznego skanowania metadanych promowanych materiałów przez systemy X oraz niepełnego rozpoznawania złośliwych domen przez Grok, co pozwala cyberprzestępcom swobodnie wykorzystywać AI do rozpowszechniania szkodliwych treści.

Rys. Opis Grokkingu opublikowany przez analityka Nati Tal na X.com;

Rys. Opis Grokkingu opublikowany przez analityka Nati Tal na X.com;źródło: https://x.com/bananahacks/status/1963184353250353488

Firma X jest świadoma problemu i pracuje nad aktualizacjami, mającymi na celu blokowanie domen wykrywanych jako złośliwe lub spamerskie, jednak wciąż trwa faza ich wdrażania. Tymczasem użytkownicy są narażeni na ryzyko infekcji i oszustw, dlatego powinni zachować wzmożoną ostrożność wobec linków wskazywanych przez AI, traktując je z takim samym sceptycyzmem jak podejrzane e-maile czy wiadomości.

Ten przypadek pokazuje kreatywność cyberprzestępców, którzy potrafią odkrywać luki we wszelkich nowinkach technicznych odkrywając jednocześnie nowe rodzaje zagrożeń. Wykorzystanie AI – w tym wypadku – jest podwójnie niebezpieczne, zarówno jako narzędzie wspomagające atak, jak i mechanizm zwiększający jego skalę i skuteczność, co stanowi poważne wyzwanie dla cyberbezpieczeństwa i wymaga stałego rozwoju zabezpieczeń w ekosystemach platform społecznościowych.

Więcej informacji:

https://x.com/bananahacks/status/1963184353250353488

https://gbhackers.com/hackers-exploit-xs-grok-ai/

Cybercrime

Ransomware – nowe grupy, nowe metody.

W ostatnim czasie obserwujemy coraz więcej ataków przeprowadzanych przez nowe grupy ransomware. Grupy najczęściej działają w modelu double extortion, Chociaż zdarzają się też grupy używające triple lub quadruple extortion. Modele te mają na celu wprowadzenie kolejnych warstw ataku, które mają za zadanie zwiększyć presję u ofiary i zmusić ją do zapłacenia okupu. W Modelu double extortion, atakujący przed zaszyfrowaniem plików, eksfiltruje je do swojej infrastruktury. W przypadku niezapłacenia okupu w wyznaczonym terminie, zdobyte dane zostaną opublicznione na dedicated leak site (DLS). Natomiast w modelu triple extortion dochodzi kolejna warstwa ataku, najczęściej dotyczy zakłóceń w świadczeniu usług w przypadku niezapłacenia okupu w wyznaczonym terminie, przykładowo może to być atak typu DDoS. Quadruple extortion, to najczęściej dodatkowe skontaktowanie się np. bezpośrednio z klientami zaatakowanej firmy, wtedy klienci mogą stanowić dodatkowe źródło presji na firmę, ponieważ nie chcą by ich dane wypłynęły.

W tym tygodniu wybraliśmy najbardziej interesujące wątki w zakresie rozwoju ransomware i RaaS.

Cephalus

Grupa umotywowana finansowo, ich nazwa nawiązuje do mitologii greckiej. W niej Kefalos był synem Hermesa, dzierżył on włócznię, która nigdy nie chybia, została mu ona ofiarowana przez Artemidę, boginię łowów. Możliwe, iż nazwa ma na celu przekazanie, iż grupa Cephalus też zawsze trafia do celu. Grupa działa w modelu double-extortion, wykorzystuje protokół RDP do uzyskania dostępu, używając do tego skompromitowanych kont bez multi-factor authentiaction (MFA). Ich ransomware wykorzystuje prawdziwy plik binarny „SentinelBrowserNativeHost.exe” i ładuje do niej złośliwą bibliotekę DLL (DLL-sideloading). Następnie wykonywana jest lawina komend, które mają na celu wyłączenie opcji przywracania systemu, jak i wyłączenie Windows Defenderera. Przed operacją zaszyfrowania, przeprowadzana jest operacja eksfiltracji danych przy użyciu MEGA cloud. Ostatecznie pliki na systemie zostają zaszyfrowane, a ich rozszerzenie od tego momentu to .sss. Pozostawiona zostaje też notatka, w której grupa żąda okupu, ale też zamieszcza linki do artykułów dotyczących przeprowadzonych przez nich ataków, w ten sposób prawdopodobnie próbują zbudować obraz grupy jako poważnego gracza na scenie ransomware, a w celu wywarcia większej presji na ofierze, w notatce dodatkowo znajduje się link i hasło do repozytorium GoFile[.]io, na którym znajduje się próbka skradzionych danych.

Obscura

Grupa działa w modelu double extortion, tak samo jak w przypadku Cephalus, motywacją są finanse. Ich ransomware napisany jest w Go, wykorzystuje on replikację domeny, do rozprzestrzeniania się na inne systemy w sieci lokalnej. Plik wykonywalny ukrywa się w folderze NETLOGON, w kontrolerze domeny. W celach utrzymania persystencji, używa scheduled tasków, które mają dodatkowo zmienić zasady Firewalla, by ten umożliwiał dostęp przez RDP. Przed samym zaszyfrowaniem musiała nastąpić eksfiltracja, ale brakuje danych jakiej techniki lub narzędzia użyła grupa. Następnie wykonywana jest komenda usuwająca pliki Shadow Copy, co dzieje się w większości ataków typu ransomware. Ma ona na celu uniemożliwienie przywracania plików, ostatecznie następuje zaszyfrowanie plików, przez użycie kontrolera domeny, atakiem objęte zostały wszystkie systemy w domenie.

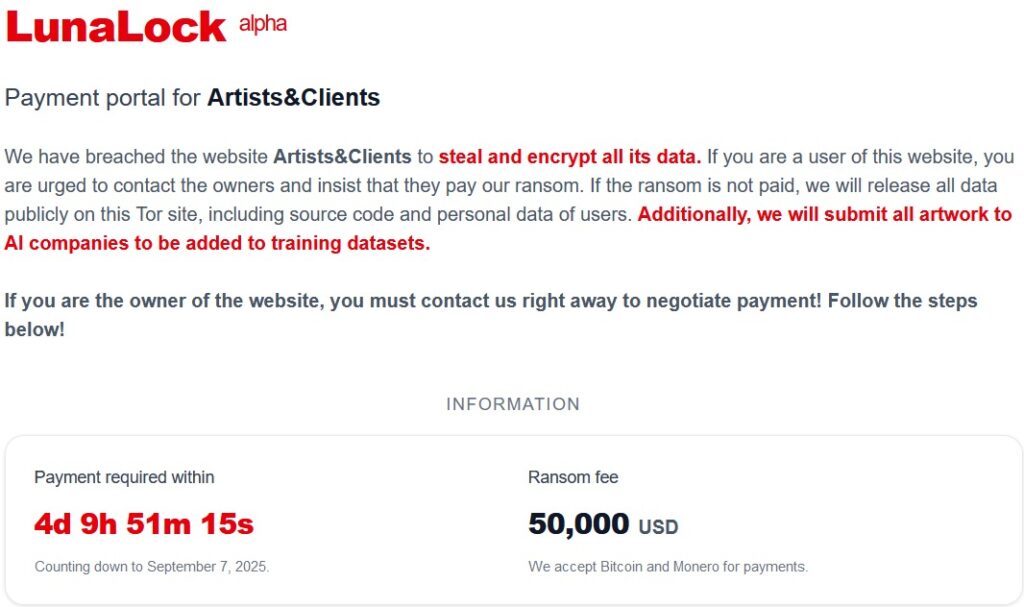

LunaLock

Grupa zaatakowała platformę prowizyjną „Aritsts%Clients”, która łączy artystów z klientami, zażądała okupu w postaci 50 000 $. Standardowo oprócz zaszyfrowania danych, nastąpiła eksfiltracja danych, pod groźbą upublicznienia ich w przypadku niezapłacenia okupu, ale to nie wszystko. Dodatkowo aktor zagroził wysłaniem twórczości artystów do firm zajmujących się AI w celach trenowania agentów. Może to wskazywać na początek nowego modelu wyłudzeń grup ransomware, który uderzałby dodatkowo we własność intelektualną twórców.

Rys. Screenshot z DLS LunaLock

Rys. Screenshot z DLS LunaLockWięcej informacji:

https://www.huntress.com/blog/obscura-ransomware-variant

https://www.huntress.com/blog/cephalus-ransomware

Telco

Praktyki sieciowe usług uznanych za “bulletproof” .

Analiza firmy Intrinsec odkryła przed nami świat, o którego istnieniu wiedzieliśmy, choć nie do końca rozumieliśmy, jak funkcjonuje. W swoim raporcie “VAIZ, FDN3, TK-NET: A nebula of Ukrainian networks engaged in brute force and password spraying attacks” przedstawili w sposób detaliczny powiązania pomiędzy sieciami wykorzystywanymi do różnego rodzaju przestępstw. Pokazali, jak operatorzy sieci potrafią migrować swoje adresacje pomiędzy ASNami, zmieniać operatorów, czy pozornych właścicieli, stale świadcząc swoje usługi, uznane za “bulletproof”. I tu warto dodać, iż “bulletproof hosting” to usługa hostingu, która pozwala klientom przechowywać i udostępniać treści, choćby jeżeli są one nielegalne lub łamią regulaminy, ponieważ dostawca nie reaguje na skargi i nie współpracuje z organami ścigania.

Raport opisuje kampanię z roku 2025, jednak w swojej analizie w wielu przypadkach sięga po historyczne dane, by odtworzyć obserwowane mechanizmy. Otóż, od połowy 2025 roku, sieci VAIZ-AS, FDN3 i TK-NET zaczęły odgrywać kluczową rolę w krajobrazie cyberzagrożeń. Choć formalnie należą do różnych podmiotów i osób – TOV VAIZ PARTNER, TOV E-RISHENNYA oraz FOP Dmytro Nedilskyi – w praktyce tworzą spójny ekosystem wykorzystywany do prowadzenia masowych ataków typu brute force i password spraying. Działania te są wymierzone w urządzenia SSL VPN oraz serwery RDP i prowadzone na masową skalę: jedna z kampanii przeprowadzona w lipcu 2025 roku obejmowała ponad 1,3 miliona prób logowania w zaledwie trzy dni. Infrastruktura ta służy przede wszystkim do zdobywania początkowego dostępu do sieci ofiar, co następnie jest wykorzystywane przez grupy ransomware-as-a-service, takie jak GLOBAL GROUP, Black Basta czy Ransomhub.

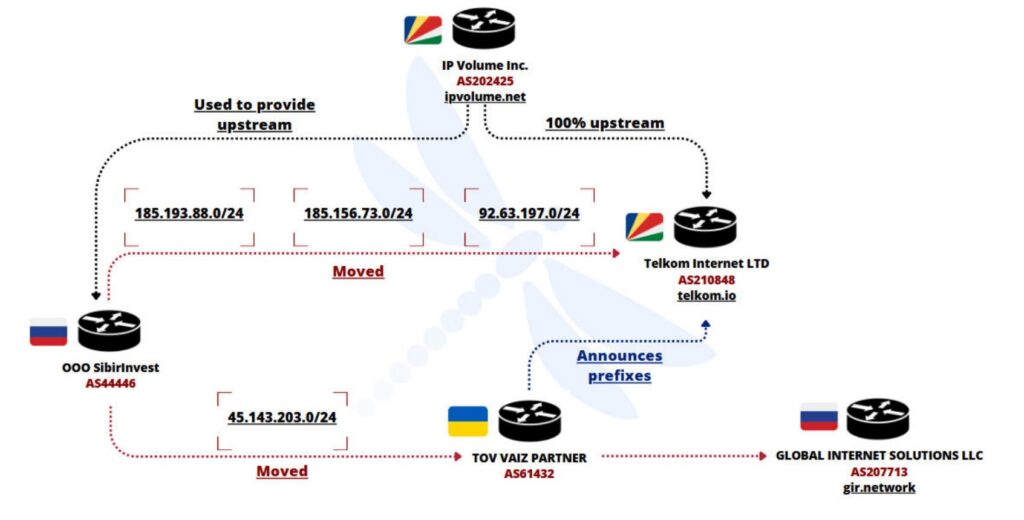

Sieci te funkcjonują w ścisłej współpracy i stale wymieniają się prefiksami IPv4, co pozwala im unikać blokad i utrudnia jednoznaczne przypisanie odpowiedzialności. TK-NET, formalnie zarejestrowany na Seszelach jako Telkom Internet LTD, pełni rolę pośrednika i przykrycia, podczas gdy VAIZ-AS i E-RISHENNYA-ASN działają pod szyldem ukraińskich firm. Całość spina FDN3, formalnie przypisany do Dmytra Nedilskyiego, ale faktycznie utrzymywany przez rosyjskiego operatora Alex Host. Kluczowym elementem całego układu jest IP Volume Inc., dawniej znane jako Ecatel, które zapewnia tym sieciom upstream i stabilność działania. To właśnie IP Volume Inc., dzięki swojej lokalizacji na Seszelach i wieloletniej reputacji dostawcy „bulletproof hostingu”, umożliwia dalsze funkcjonowanie tych systemów pomimo licznych prób blokowania ich przez społeczność bezpieczeństwa.

Rys. Prefiksy oraz ruch pochodzący z AS44446 i łącza współdzielone między poszczególnymi jednostkami; źródło: Intrinsec

Rys. Prefiksy oraz ruch pochodzący z AS44446 i łącza współdzielone między poszczególnymi jednostkami; źródło: IntrinsecAnaliza wpisów w bazach rejestracyjnych RIPE pokazuje, iż teoretycznie odrębne sieci w rzeczywistości łączą wspólne dane kontaktowe, adresy e-mail i utrzymanie techniczne. W wielu przypadkach jako “maintainer” pojawia się rosyjska firma ITDELUXE-MNT, a dodatkowe elementy infrastruktury, takie jak prefiks 88.210.63.0/24, były wcześniej ogłaszane przez amerykańską spółkę KPROHOST LLC, należącą do usługi Virtualine. Virtualine to kolejny przykład usługodawcy typu bulletproof hosting, który otwarcie reklamuje swoje usługi na rosyjskojęzycznych forach podziemnych jako bezpieczne rozwiązanie dla phishingu, spamu czy hostingu malware. Na serwerach utrzymywanych w ramach tego ekosystemu wielokrotnie wykrywano infrastrukturę dowodzenia i kontroli (C2) malware Amadey, który pełni funkcję stealera i loadera. Wskazuje to, iż całość nie ogranicza się jedynie do skanowania i ataków brute force, ale obsługuje pełny cykl działalności cyberprzestępczej – od zdobycia dostępu, przez kradzież danych, po wdrożenie ransomware.

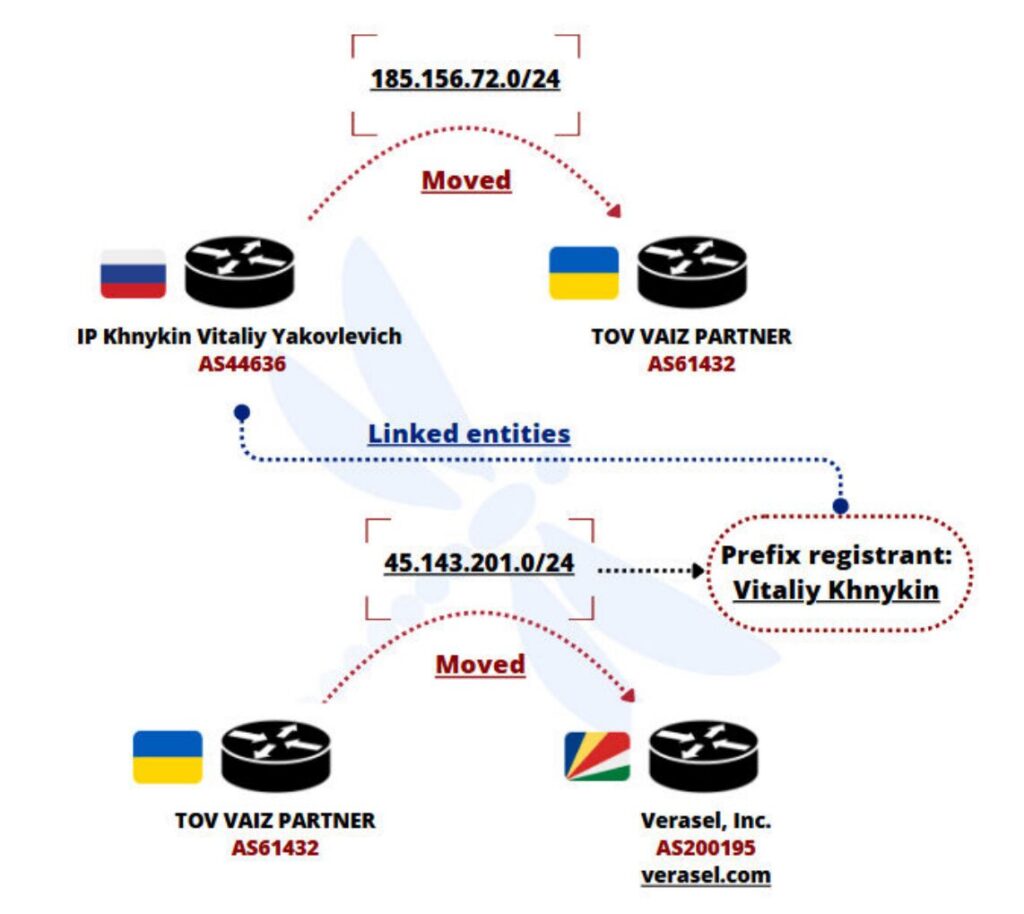

Co istotne, od marca 2025 roku system autonomiczny E-RISHENNYA (AS210950) przeniósł wszystkie swoje prefiksy do znanych sieci wykorzystywanych do nadużyć i bulletproof. Prefiks 185.193.89.0/24 jest w tej chwili ogłaszany przez GLOBAL CONNECTIVITY SOLUTIONS LLP – AS215540, formalnie zarejestrowany w Wielkiej Brytanii, ale zarządzany przez tego samego rosyjskiego operatora, który odpowiada za gir.network (AS207713). Ten system był już wcześniej badany w kontekście jego wykorzystania przez rosyjskie grupy hackerskie, takie jak UAC-0050, UAC-0006 oraz UAC-0010 (Gamaredon). Z kolei inny prefiks, 45.143.201.0/24, został przeniesiony do Verasel Inc. – AS2100195, systemu autonomicznego zarejestrowanego na Seszelach i częściowo routowanego przez IP Volume Inc. (AS202425). Ten sam prefiks był w przeszłości ogłaszany przez VAIZ-AS (AS61432), aż do listopada 2021 roku, co ponownie dowodzi ciągłości i rotacji infrastruktury w obrębie tego samego ekosystemu.

Rys. Powiązania pomiędzy dostawcami “bulletproof hostingu”; źródło: Intrinsec

Rys. Powiązania pomiędzy dostawcami “bulletproof hostingu”; źródło: IntrinsecPowiązania sięgają także sieci w Bułgarii, takich jak ROZA-AS czy SS-Net, które odgrywają rolę dodatkowych węzłów spamowych i wykorzystywanych do nadużyć. Migracja prefiksów między tymi podmiotami, a także ścisłe powiązania osobowe i organizacyjne wskazują, iż całość jest w rzeczywistości kontrolowana przez jeden ośrodek decyzyjny, który stosuje rebranding, tworzy fasadowe spółki i wykorzystuje rozproszone rejestracje w różnych krajach, by zacierać ślady swojej działalności. Dzięki temu ekosystem ten jest odporny na działania śledcze i mechanizmy blokowania.

Ta analiza po raz kolejny podkreśla zjawisko, w którym dostawcy usług internetowych zarejestrowani w jurysdykcjach offshore, takich jak Seszele, umożliwiają funkcjonowanie mniejszych sieci bulletproof poprzez udostępnianie peeringów i hostowanie prefiksów. Dzięki takiej lokalizacji właściciele pozostają anonimowi, a prowadzone przez nich działania przestępcze nie mogą być bezpośrednio przypisane do konkretnych osób. Można przypuszczać, iż tego rodzaju nieprzejrzyste struktury będą powstawały i funkcjonowały nadal, dopóki lokalne regulacje prawne będą im sprzyjać. Jednocześnie analiza pokazuje, iż sieci wykorzystywane do nadużyć mogą w prosty sposób rebrandować się i unikać odpowiedzialności, tworząc nowe systemy autonomiczne i spółki-wydmuszki, na które przenoszone są dotychczasowe prefiksy. Pokazuje to, jak istotne jest mapowanie i kontekstualizacja takich sieci, aby uzyskać pełny obraz ich infrastruktury i skutecznie je blokować. Wykorzystywanie list blokujących przygotowywanych przez zaufane źródła, takie jak Spamhaus, stanowi podstawowy krok w ograniczaniu tego zagrożenia. Całkowite odcięcie komunikacji z takimi sieciami pozwala uniknąć prób uzyskania dostępu do zasobów poprzez brute force, ograniczyć kontakt z serwerami dowodzenia i kontroli, a także zmniejszyć ryzyko narażenia na phishing i inne treści hostowane w tych infrastrukturach.

Więcej informacji:

https://www.intrinsec.com/wp-content/uploads/2025/08/TLP-CLEAR-20250828-VAIZ-FDN3-TK-NET-EN.pdf

CVE tygodnia

Podatność w WhatsApp i zaawansowane ataki.

WhatsApp w ramach Security Advisory poinformował o podatności CVE-2025-55177 wiążącej się z niekompletną autoryzacją wiadomości synchronizacyjnych dla powiązanych urządzeń. W komunikacie pojawiła się informacja o możliwym wykorzystaniu tej podatności do wymuszenia przez niezależnego użytkownika przetwarzania treści z zewnętrznego adresu URL na atakowanym urządzeniu.

Podatność jest obecna w WhatsApp dla iOS w wersjach poniżej v2.25.21.71, w WhatsApp Business dla iOS w wersjach poniżej v2.25.21.78 i w WhatsApp for Mac w wersjach przed v2.25.21.78.

O samej podatności nie wiadomo wiele ze względu na źródło informacji, którym jest wewnętrzny zespół badawczy WhatsApp Security Team. Interesującym wątkiem jest informacja przekazana przez WhatsApp o potencjalnym wykorzystaniu tej podatności w zaawansowanych atakach przeciw konkretnym wyselekcjonowanym użytkownikom w połączeniu z luką na poziomie systemu operacyjnego Apple (CVE-2025-43300).

Szef Security Lab w Amnesty International na platformie X określił lukę w WhatsApp jako zero-click i poinformował, iż WhatsApp rozesłał powiadomienie o próbie ataku do osób dotkniętych tym scenariuszem wraz z rekomendacją pełnego resetu urządzenia i przywrócenia ustawień fabrycznych. Sama aktualizacja w tym przypadku nie odcina atakującym dostępu do już przejętych urządzeń.

Wskazał również, iż podobne ataki mogły być kierowane także do użytkowników urządzeń z systemem Android. We wrześniowym biuletynie bezpieczeństwa Google poinformowało o 111 załatanych podatnościach w systemie Android. Dwie z nich (CVE-2025-38352 i CVE-2025-48543) mogą być wykorzystywane w celowanych atakach o ograniczonej skali, ale nie podano, jak mogłyby wyglądać takie ataki i kto był ich celem. CVE-2025-38352 to podatność typu race condition w Linuksowym jądrze systemu umożliwiająca podniesienie uprawnień. CVE-2025-48543 to luka w Android Runtime pozwalająca na uzyskanie podwyższonych uprawnień i niewymagająca interakcji użytkownika. Nie wiadomo, czy wymienione podatności w systemie Android są powiązane z atakami z wykorzystaniem WhatsAppa.

Opisane podatności powinny nam przypomnieć o aktualizowaniu urządzeń mobilnych niezwłocznie po pojawieniu się takiej możliwości. W tym przypadku ataki zero-day były przeprowadzane na wyselekcjonowaną grupę ofiar, ale znane podatności mogą być wektorem wejścia dla ataków masowych.

Więcej informacji:

https://www.whatsapp.com/security/advisories/2025

https://x.com/DonnchaC/status/1961444710620303653

https://source.android.com/docs/security/bulletin/2025-09-01?hl=pl

https://www.malwarebytes.com/blog/news/2025/09/update-your-android-google-patches-111-vulnerabilities-including-2-critical-flaws