W minionym tygodniu przyglądaliśmy się głośnym podatnościom, nowym informacjom na temat znanych zagrożeń oraz porachunkom w świecie cyberprzestępczym. Aktualny krajobraz zagrożeń przybliży Wam takie zagadnienia jak podpisane, ale złośliwe sterowniki, szkodliwe rozszerzenia w przeglądarkach i najnowsze metody operatorów ransomware. Analizowaliśmy także obszerny raport opisujący rozwój chińskiej cybermilicji oraz artykuł na temat botnetu wykorzystywanego przez chińską grupę APT. ClickFixy nie dają o sobie zapomnieć, więc my także ponownie przyjrzeliśmy się zróżnicowanym łańcuchom ataków z ich wykorzystaniem. O tym co jeszcze zwróciło naszą uwagę w ostatnim czasie przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Ewolucja zagrożeń – nadużywanie podpisanych sterowników.

- Zaawansowane zagrożenia: Chińska cybermilicja – skalowalna rezerwa Armii Ludowo-Wyzwoleńczej.

- Cybercrime: „Czy zaufalibyście Medusie, o ile znów staliby się aktywni?” pyta RansomedVC.

- Oszustwa i podszycia: ClickFix w trzech aktach.

- Telco: Botnet RaptorTrain.

- Złośliwe oprogramowanie: Kampania RedDirection.

- CVE Tygodnia: Eskalacja uprawnień przez podatność w sudo.

Temat tygodnia

Ewolucja zagrożeń – nadużywanie podpisanych sterowników.

Współczesne środowisko cyberbezpieczeństwa staje się coraz bardziej złożone i niebezpieczne, a ataki na sterowniki jądra systemu operacyjnego (kernel drivers) stanowią jeden z najbardziej zaawansowanych i groźnych wektorów zagrożeń. Obserwujemy znaczący wzrost wykorzystania złośliwych sterowników jądra (kernel-mode drivers) przez grupy APT, cyberprzestępców i dostawców usług MaaS (Malware-as-a-Service). Firma Group-IB przeanalizowała ponad 60 złośliwych lub podejrzanych sterowników wykorzystywanych przez różne grupy w latach 2021–2024, wskazując na nową jakość w zakresie trwałości, eskalacji uprawnień i omijania zabezpieczeń systemowych. W publikacji Group-IB pt. „Kernel Driver Threats” szczegółowo omówiono, jak złośliwe oprogramowanie wykorzystuje sterowniki jądra do przeprowadzania ataków, które są trudne do wykrycia i neutralizacji.

Sterowniki jądra to najważniejsze komponenty systemu operacyjnego, które działają na najniższym poziomie, zarządzając bezpośrednio sprzętem oraz zasobami systemowymi. Odpowiadają one za bezpośredni dostęp do najgłębszych warstw systemu operacyjnego, co umożliwia cyberprzestępcom wykonywanie operacji z poziomu pierścienia 0 (ring 0), gdzie nie obowiązują standardowe ograniczenia ochrony stosowane w przestrzeni użytkownika. Dzięki temu mają one pełen dostęp do pamięci i procesów, co czyni je potężnym narzędziem zarówno dla administratorów, jak i dla cyberprzestępców. Atakujący, którzy zdołają załadować złośliwy sterownik do jądra, mogą uzyskać niemal nieograniczoną kontrolę nad systemem, unikając tradycyjnych mechanizmów ochrony i wykrywania. Takie ataki mogą prowadzić do kradzieży danych, eskalacji uprawnień, a choćby całkowitego przejęcia kontroli nad urządzeniem.

W analizowanych przypadkach sterowniki były wykorzystywane do różnych zadań, m.in. do wyłączania lub zakłócania działania procesów ochronnych, ukrywania obecności złośliwego oprogramowania, manipulacji strukturami pamięci i jądra, a także do trwałego wstrzykiwania i wykonywania kodu na poziomie systemu. Szczególnie często obserwowano techniki patchowania sterowników antywirusowych, omijania monitoringu API, przechwytywania funkcji systemowych (hookowanie) i terminowania wybranych procesów, np. monitorów plików lub skanerów heurystycznych.

Jednym z najbardziej alarmujących trendów opisanych przez Group-IB jest wykorzystywanie przez cyberprzestępców legalnie podpisanych sterowników jądra. W wielu przypadkach sterowniki te posiadały istotny podpis cyfrowy wystawiony przez zaufane podmioty certyfikujące, co pozwalało na ich bezproblemowe ładowanie w systemach Windows bez wzbudzania podejrzeń użytkownika czy systemów ochronnych. Część z tych podpisów pochodziła od firm-słupów założonych wyłącznie w celu uzyskania certyfikatów EV (Extended Validation) i ich późniejszego nadużywania. W innych przypadkach wykorzystywano porzucone sterowniki, które mimo zakończenia wsparcia producenta wciąż posiadały aktywne certyfikaty. Znane są również incydenty kradzieży kluczy prywatnych i ich wykorzystania do podpisywania szkodliwych sterowników, co skutkowało znacznym rozszerzeniem powierzchni ataku i zwiększeniem skuteczności kampanii.

Analiza Group-IB pokazuje, iż ładowanie sterowników do pamięci jądra odbywa się zwykle z użyciem dedykowanych loaderów działających w przestrzeni użytkownika. Komponenty te modyfikują rejestr systemowy (najczęściej gałąź HKLM\SYSTEM\CurrentControlSet\Services), uruchamiają proces ładowania przez NtLoadDriver, a następnie usuwają zarówno wpisy rejestru, jak i plik fizyczny .sys, by utrudnić analizę post-mortem. Dodatkowo stosowane są techniki maskowania obecności sterownika w strukturach systemowych – w tym modyfikacja listy załadowanych modułów (PsLoadedModuleList) oraz patchowanie struktur EPROCESS w celu usunięcia z widoku komponentu złośliwego. Dzięki temu obecność sterownika pozostaje niewidoczna zarówno dla narzędzi administracyjnych, jak i dla większości rozwiązań ochronnych opartych na monitorowaniu zachowania.

Zidentyfikowane kampanie, w których wykorzystywano złośliwe sterowniki, obejmują zarówno działania grup APT, jak i operatorów ransomware. W kampanii RobinHood ransomware wykorzystano podpisany sterownik firmy GIGABYTE do usunięcia aktywnych procesów ochronnych, co umożliwiło skuteczne zaszyfrowanie systemu ofiary. Grupa Chimera, powiązana z Chinami, stosowała własne, specjalnie przygotowane sterowniki do trwałego usuwania komponentów EDR i zapewnienia ukrytej obecności. W przypadku bootkita BlackLotus wykorzystano nie tylko złośliwy sterownik, ale również modyfikację komponentów UEFI, co zapewniało wyjątkową trwałość w systemie. Group-IB udokumentowała również istnienie wyspecjalizowanych usług oferujących sprzedaż sterowników w modelu MaaS (np. narzędzia KDMapper, MapDrv, DrvLoader), w tym ich wersje prywatne przygotowywane na zamówienie przez klientów o profilu przestępczym.

Raport jednoznacznie wskazuje, iż podpis cyfrowy komponentu jądra przestaje być wystarczającym wskaźnikiem zaufania. Współczesne kampanie ofensywne nie tylko omijają mechanizmy uwierzytelnienia, ale wręcz wykorzystują je jako wektor ataku, uzyskując dostęp do systemu na zasadach uprzywilejowanych. W związku z tym konieczna jest zmiana podejścia do ochrony systemów operacyjnych Windows. Detekcja ładowania sterowników powinna obejmować analizę heurystyczną, inspekcję operacji na pamięci jądra oraz monitorowanie zachowania sterowników, które wykonują działania nienaturalne dla legalnych komponentów – w tym terminowanie procesów ochronnych, dostęp do fizycznej pamięci oraz nieautoryzowane zmiany w strukturach systemowych. Istotna staje się również bliska kooperacja z dostawcami infrastruktury certyfikacyjnej – takimi jak Microsoft, DigiCert czy GlobalSign – w zakresie szybkiego unieważniania certyfikatów wykorzystywanych w sposób niezgodny z ich przeznaczeniem.

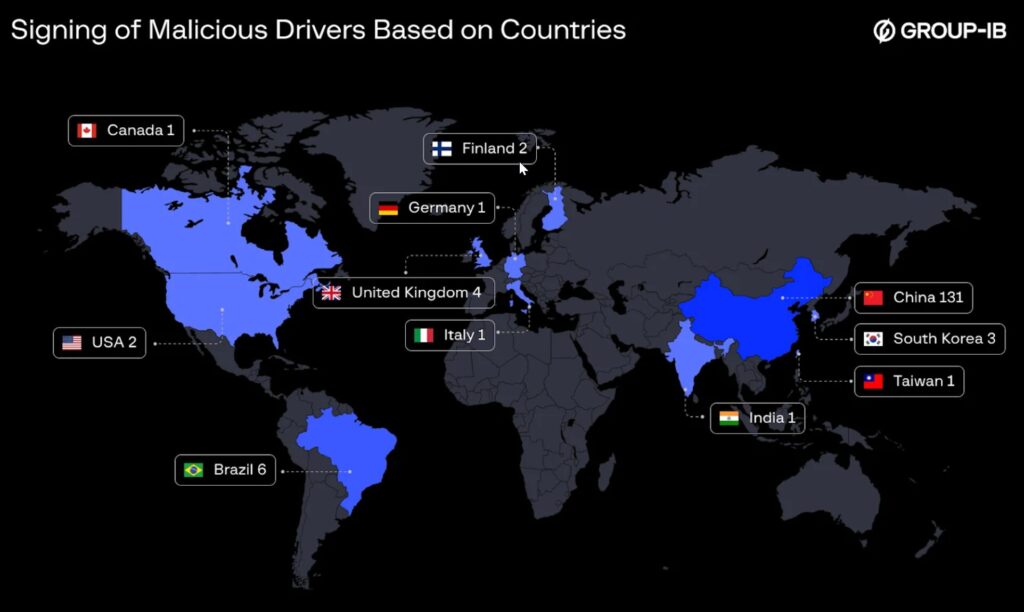

Rys. Liczba firm podpisujących złośliwe sterowniki w zależności od kraju, źródło: Group-IB.

Rys. Liczba firm podpisujących złośliwe sterowniki w zależności od kraju, źródło: Group-IB.Głównym wnioskiem raportu jest wyraźna zmiana paradygmatu – złośliwe oprogramowanie operujące na poziomie użytkownika zostaje w coraz większym stopniu zastępowane komponentami działającymi w przestrzeni jądra systemowego, co pozwala na omijanie choćby zaawansowanych mechanizmów obronnych klasy EDR i AV.

Pisząc o problemach związanych ze sterownikami w Windows warto pokazać projekt LOLDrivers, dostępny pod adresem loldrivers.io. Jest to inicjatywa społecznościowa, której celem jest stworzenie repozytorium wykorzystywanych sterowników Windows – zarówno tych zawierających błędy bezpieczeństwa, jak i aktywnie wykorzystywanych jako narzędzia ofensywne. Konsolidacja informacji o ponad setce sterowników umożliwia bieżące mapowanie aktualnych zagrożeń oraz wspieranie detekcji poprzez integrację z popularnymi rozwiązaniami SIEM, w tym konfiguracjami Sigma, Sysmon, YARA czy ClamAV. Projekt może stanowić źródło informacji o tym, jakie sterowniki są najczęściej eksperymentowane lub wykorzystywane przez atakujących oraz w jaki sposób można je skutecznie monitorować i blokować.

LOLDrivers mieści w sobie nie tylko statyczną listę zagrożeń — udostępnia dane w formie CSV, JSON, API, a także gotowe zasady detekcji (Sigma, YARA, Sysmon), co czyni go gotowym narzędziem integracyjnym dla zespołów bezpieczeństwa. Co więcej, wersja 2.0 projektu wprowadza możliwości generowania dynamicznych reguł YARA na podstawie metadanych PE sterowników (VersionInfo), automatycznego wzbogacania wpisów o CVE, oraz wsparcie dla WDAC i blokowania aktywnych haseł sterowników połączone z informacjami z listy blokowanych przez Microsoft.

Więcej informacji:

https://www.group-ib.com/blog/kernel-driver-threats/

https://www.loldrivers.io/

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Chińska cybermilicja – skalowalna rezerwa Armii Ludowo-Wyzwoleńczej.

Obszerny raport opublikowany przez Margin Research przedstawia szczegółową analizę rozwoju i aktualnego stanu chińskiej cybermilicji. Cybermilicja w Chinach to paramilitarne jednostki złożone z grup cywilnych ochotników z przedsiębiorstw należących do państwa, uniwersytetów i komercyjnych firm technologicznych.

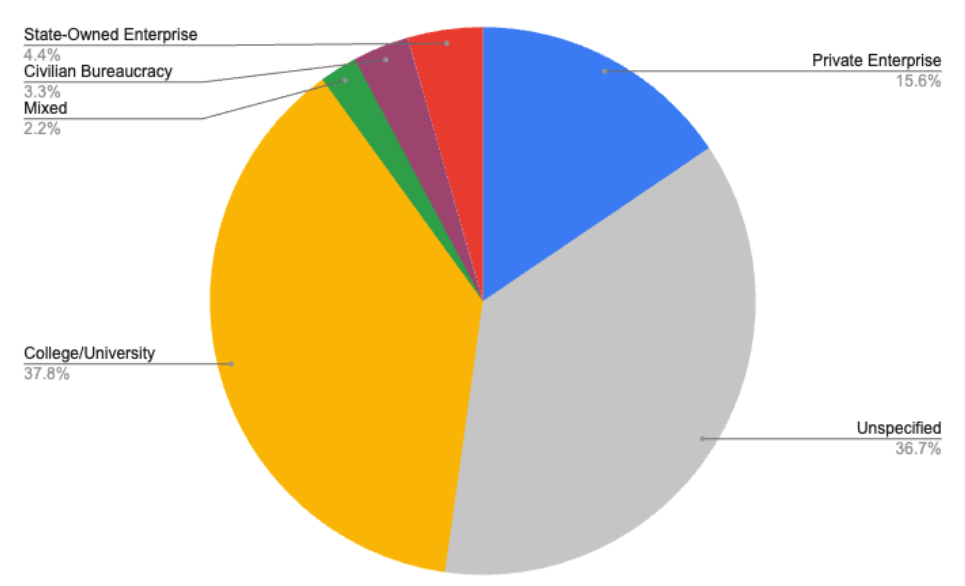

Rys. Skład jednostek milicji odpowiedzialnych za sieciowe działania wojenne i cyberbezpieczeństwo,

Rys. Skład jednostek milicji odpowiedzialnych za sieciowe działania wojenne i cyberbezpieczeństwo,źródło: Margin Research

Działają pod zarządem lokalnych władz i chińskiej Armii Ludowo-Wyzwoleńczej (ChAL-W), a do ich zadań należy między innymi obrona krytycznej infrastruktury sieciowej, systemów logistycznych i platform komunikacyjnych. W ich zasięgu jest także wpływ na opinię publiczną, działania propagandowe i kontrola informacji docierających do obywateli (co miało miejsce między innymi w czasie pandemii COVID-19). Stworzenie i rozwój tej paramilitarnej jednostki są elementami zacieśniania współpracy militarno-cywilnej koniecznej, by państwo mogło korzystać z zasobów, personelu i ekspertyzy prywatnego sektora. Autor raportu, Kieran Green, skupia się na pokazaniu reformy cybermilicji, która z pobocznej jednostki stała się strategicznym elementem ChAL-W.

Z perspektywy zarządzania zasobami na wypadek eskalacji napięć geopolitycznych istotną zaletą takiego rozwiązania jest posiadanie skalowalnej rezerwy, którą można gwałtownie wdrożyć w działania ze względu skrócony czas potrzebny na przeszkolenie takich ochotników wynikający z posiadanych przez nich praktycznych technicznych kompetencji. Jako ich mocne strony wymieniono znajomość lokalnych cywilnych sieci, elastyczność w zakresie zaangażowania w działania i zdecentralizowaną architekturę, dzięki czemu cybermilicja może się okazać kluczowym wsparciem dla operacji w domenie cyber w przypadku inwazji na Tajwan lub kryzysu na Morzu Południowochińskim. W ramach ćwiczeń, których według analizy jest coraz więcej, jednostki regularnie biorą udział w symulacjach scenariuszy ofensywnych i defensywnych oraz w krajowych zawodach typu CTF (Capture The Flag). Zaangażowanie prywatnych firm w te działania jest wynagradzane między innymi ulgami podatkowymi, ale może być także sprzyjającym argumentem w przypadku doboru dostawcy przy zamówieniach publicznych.

Już wcześniej w kontekście atrybucji działań w cyberprzestrzeni zwracano uwagę na konieczność zmiany podejścia do chińskich działań ofensywnych. Ataki przeprowadzane są przez firmy działające na zlecenie rządu, a nie instytucje rządowe, co wydłużało drogę do przypisania działań konkretnej grupie lub operacjom wojskowym i wywiadowczym. Rozwój cybermilicji może pogłębić ten problem jednocześnie sprawiając, iż chińskie ataki będą częstsze i bardziej zaawansowane. Wykorzystanie cybermilicji może się okazać znaczącą przewagą w razie przedłużających się lub nagłych eskalacji wymagających zaangażowania dodatkowych sił, co może się okazać dotkliwe dla wszystkich kraju, któremu grozi konflikt z Chinami. Autor zwraca się w szczególności do amerykańskich decydentów, by zrewidowali założenia dotyczące skali, zakresu i składu chińskich sił cyberwojskowych, które mogą być znacząco niedoszacowane. Podwójne zastosowanie technologii i działanie pracowników jednocześnie w sektorze prywatnym, jak i militarnym to istotne czynniki do rozważenia przy inwestowaniu w chińskie spółki o zasięgu międzynarodowym i kontroli eksportu.

Więcej informacji:

https://margin.re/mobilizing-cyber-power-the-growing-role-of-cyber-militias-in-chinas-network-warfare-force-structure-2/

Cybercrime

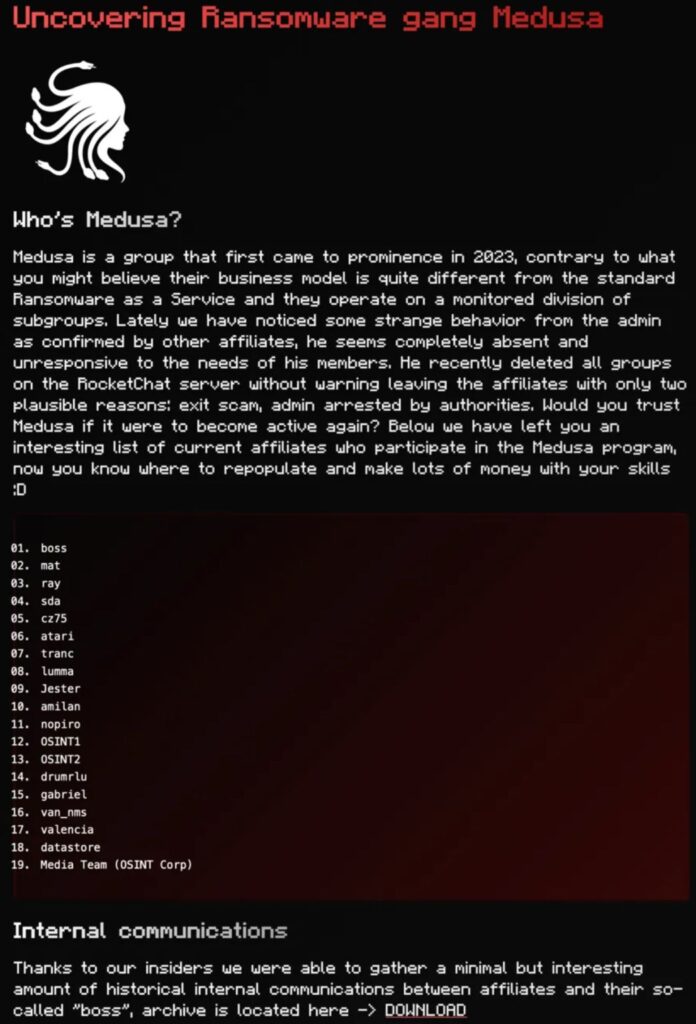

„Czy zaufalibyście Medusie, o ile znów staliby się aktywni?” pyta RansomedVC.

Konkurencja w świecie Ransomware-as-a-Service przybiera różne formy, a grupy prześcigają się nie tylko w rozwoju złośliwego oprogramowania, ale i w próbach obniżenia wiarygodności rywali. Grupa RansomedVC postanowiła opublikować na swoim DLS (Data Leak Site) informacje na temat Medusa Ransomware, które rzucają nowe światło na ich działania oraz metody. Zrzuty ekranu wewnętrznej komunikacji wraz z listą afiliantów, czyli w tym przypadku przestępców korzystających z usług tej grupy RaaS, zostały opatrzone komentarzem mającym wywołać niepokój wśród współpracowników Medusy. RansomedVC wskazuje na nieobecność i brak odpowiedzi na zapytania od afiliantów ze strony administratora, ale także nagłe usunięcie wszystkich grup na komunikatorze RocketChat. Według autorów wpisu może to oznaczać tak zwany „exit scam”, czyli nagłe zakończenie działalności i ucieczkę z pozyskanymi pieniędzmi bez wypełniania zobowiązań lub aresztowanie osób odpowiedzialnych za utrzymywanie i administrację Medusy. Oba warianty oznaczają alarmującą sytuację dla afiliantów, którzy albo zostali oszukani, albo znajdują się już pod lupą organów ścigania.

Rys. Informacje na temat Medusa Ransomware opublikowane przez RansomedVC

Rys. Informacje na temat Medusa Ransomware opublikowane przez RansomedVCZ perspektywy cyberobrońców, którzy poważnie traktują zagrożenie jakim jest ransomware najważniejsze są jednak opublikowane fragmenty wewnętrznej komunikacji Medusy. Widać w nich prośby użytkowników o rady, co zrobić z uzyskanym dostępem do firmy, rekomendancje narzędzi oraz sposoby na wyłączenie napotkanego u ofiary oprogramowanie klasy EDR. Wiadomości dostarczają istotnych informacji na temat łańcuchów ataku współczesnych atakujących. Wartą odnotowania techniką jest wykorzystanie platform chmurowych i technik LOTS (Living-Off-Trusted-Sites), między innymi put.io, temp.sh i Mega.nz (także w wersjach płatnych), ponieważ według afiliantów Medusy są to najważniejsze narzędzia w atakach. W rozmowach pojawiła się także sugestia wykorzystania systemu Volatility, standardowo służącego do analizy śledczej pamięci, do wykonania pełnego zrzutu pamięci i pozyskania LSADump. Polecane jest również narzędzie GMER wykrywające rootkity, które przestępcy mogą wykorzystać na przykład do lokalnego testowania skuteczności złośliwego systemu wykorzystywanego później w atakach. Afilianci wykazują szczególne zainteresowanie exploitami (na przykład na OWA) i podkreślają konieczność tworzenia swoich skryptów, ponieważ te publiczne (chociażby te dostępne we frameworku Metasploit) nie działają. Oprogramowanie klasy EDR i backupy chmurowe to wciąż istotne przeszkody dla atakujących wykorzystujących ransomware, ale pomiędzy afiliantami krążą metody omijania i wyłączania konkretnych rozwiązań. Podkreśla to konieczność implementacji wielowarstwowej ochrony oraz wykrywania złośliwej aktywności na każdym etapie infekcji i dzięki różnych narzędzi. Nie należy także zapominać o dbaniu o aktualność i potwierdzoną testami odtwarzalność kopii zapasowych przechowywanych również offline.

Opisany przez RansomedVC podział Medusa Ransomware na monitorowane podgrupy przypomina strukturą firmę, a wykorzystywane metody nie odbiegają od kreatywnych symulacji zaawansowanych ataków przeprowadzanych w ramach legalnych testów redteamingowych. Opublikowane informacje warto potraktować nie tylko jak kolejne doniesienia z cyberprzestępczego świata, ale także bezpośredni wgląd za kulisy groźnych ataków ransomware i przypomnienie o czułych punktach naszej infrastruktury, które mogą zainteresować atakujących. Istotna uwaga – przytoczone wiadomości nie zawsze pozwalają na zrozumienie pełnego kontekstu rozmowy, a przestępcy często kłamią (mowa tu zarówno o afiliantach Medusa Ransomware, jak i konkurencyjnych grupach) o czym należy pamiętać przy wyciekach oraz doniesieniach takich, jak w tym przypadku. Każde ich stwierdzenie należy traktować jako niepewne, ale jest to wciąż świetna okazja do aktualizacji znanych TTP (taktyk, technik i procedur) i wzbogacenia wykrywania szkodliwej aktywności.

Więcej informacji:

https://www.linkedin.com/posts/srozb_cybersecurity-threatintelligence-ransomwaredefense-activity-7348983670461870082-Lsoj

Oszustwa i podszycia

ClickFix w trzech aktach.

Technika ClickFix stale ewoluuje, przybierając nowe formy i poszerzając repertuar złośliwego systemu dystrybuowanego z jej pomocą. Choć ataki nie wykorzystują żadnych podatności systemowych, ich skuteczność bazuje na przekonaniu użytkownika do wykonania złośliwej komendy – często podszywając się pod procesy weryfikacyjne. Tym razem przyglądamy się kilku nowym wariantom kampanii, których łańcuchy infekcji sięgają od klasycznych RAT-ów po złożone stealery.

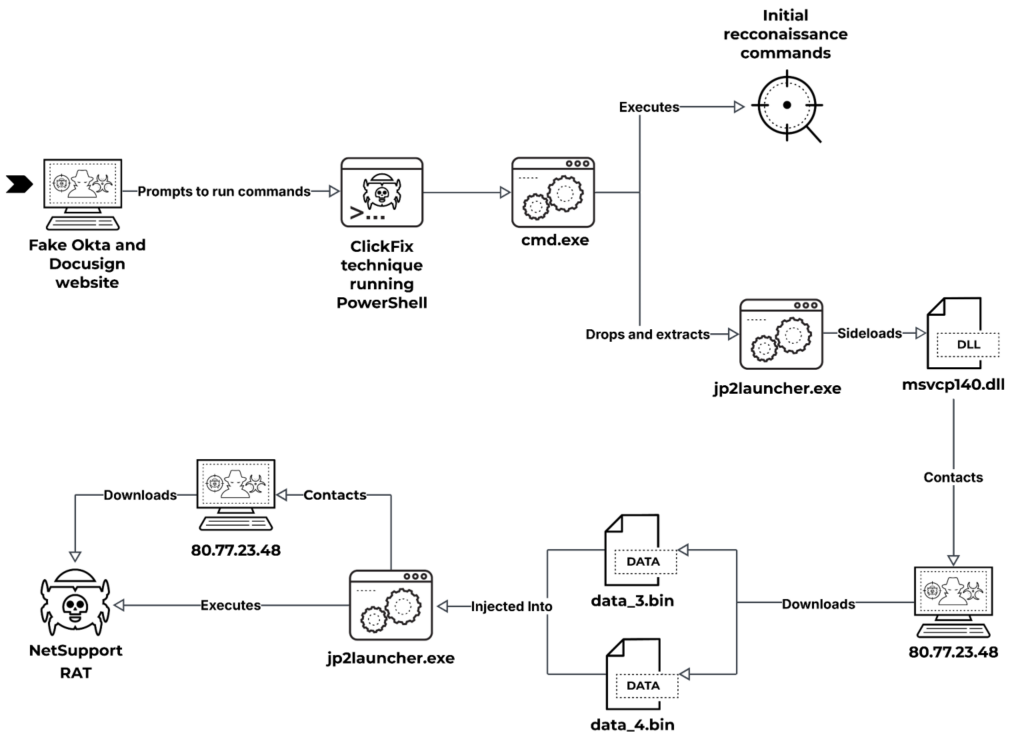

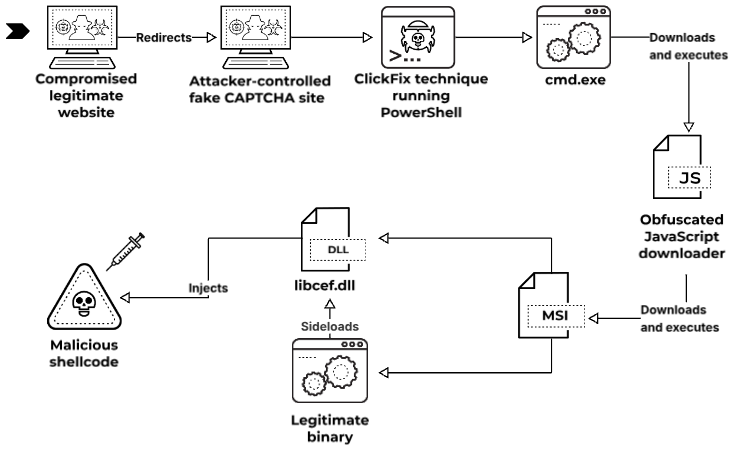

Rys. Łańcuch infekcji NetSupportRAT-em, źródło: Unit42

Rys. Łańcuch infekcji NetSupportRAT-em, źródło: Unit42NetsupportRAT – fałszywy serwis Okta.

W jednej z analizowanych kampanii użytkownicy byli przekierowywani na fałszywą stronę logowania do platformy Okta, która wyświetlała fałszywe ostrzeżenie o błędnym logowaniu lub potrzebie aktualizacji danych. Użytkownik proszony był o uruchomienie terminala i wklejenie podanej komendy. Po kliknięciu w przycisk „Update Now”, kopiowana była do schowka komenda PowerShell instruująca użytkownika, by wkleić ją do „Run” (Win+R). Komenda uruchamiała proces pobierający archiwum ZIP zawierające jp2launcher.exe (aplikacja Adobe) oraz złośliwą bibliotekę DLL. Biblioteka zawierała ładunek NetSupport RAT i była uruchamiana w systemie ofiary przy pomocy techniki DLL sideloadingu. RAT pozwalał na zdalną kontrolę stacji, rejestrowanie naciśnięć klawiszy oraz eksfiltrację danych użytkownika.

Kampania Latrodectus – clipboard z base64.

Rys. Łańcuch infekcji malwarem Latrodectus, źródło: Unit42

Rys. Łańcuch infekcji malwarem Latrodectus, źródło: Unit42Druga kampania wykorzystywała znany już dobrze motyw komunikatu o błędzie weryfikacji CAPTCHA. Użytkownik był instruowany, by wkleić do okna „Uruchom” (Win+R) wygenerowany kod PowerShell. Zakodowany fragment kodu zawierał instrukcje pobrania pliku MSI, który po uruchomieniu ładował złośliwy DLL z osadzonym kodem. Ten etap infekował system loaderem Latrodectus – dynamicznie rozwijanym komponentem pozwalającym na dalsze dostarczanie malware, w tym ransomware. Latrodectus wykorzystywał techniki reflective loading i komunikował się z serwerem C2 dzięki HTTP POST, umożliwiając m.in. enumerację systemu, eksfiltrację danych i dalszy staging payloadów.

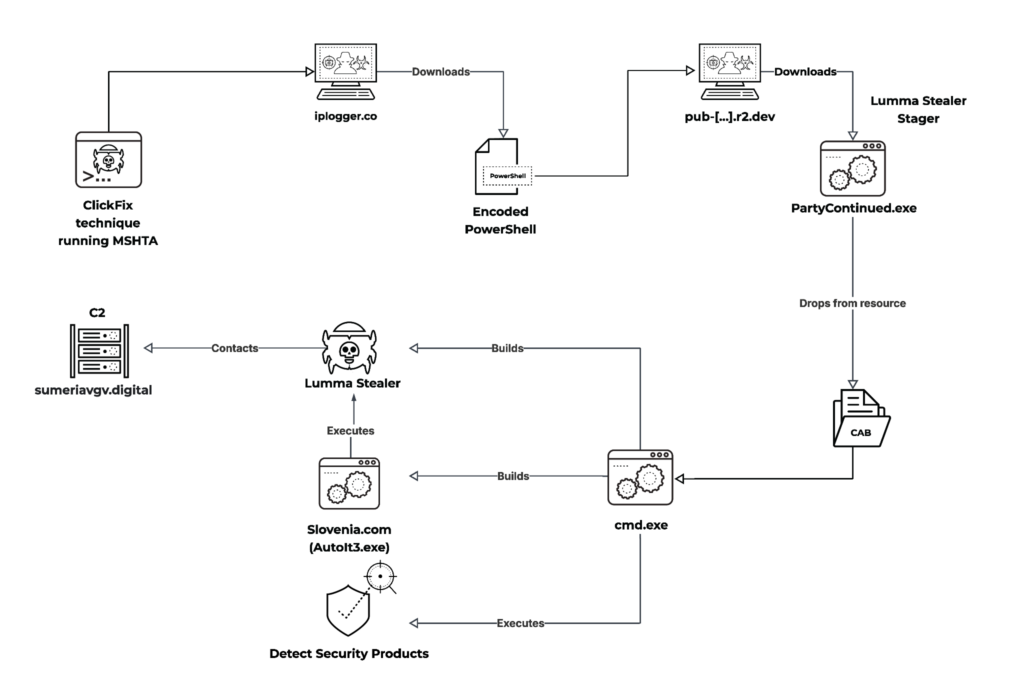

Kampania Lumma Stealer – MSHTA i PowerShell.

Trzeci przypadek to wykorzystanie narzędzia mshta.exe do wykonania złośliwego JavaScriptu. Po wklejeniu polecenia z fałszywej strony „potwierdzającej tożsamość”, MSHTA ładowało skrypt, który dekodował i uruchamiał kolejny etap w PowerShellu. W rezultacie na urządzenie dostarczany był Lumma Stealer – modularny malware kradnący dane przeglądarek, portfele kryptowalutowe, poświadczenia i inne dane poufne. Lumma stosowała wielowarstwowe szyfrowanie i unikała detekcji przez ukrywanie komunikacji C2 w zaszyfrowanym tunelu HTTP.

Rys. Łańcuch infekcji Lumma Stealerem, źródło: Unit42

Rys. Łańcuch infekcji Lumma Stealerem, źródło: Unit42Unit 42 wskazuje kilka kluczowych obszarów, na których powinny być skoncentrowane działania detekcyjne i prewencyjne:

Rejestr RunMRU

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRUSystem Windows przechowuje historię poleceń wpisywanych w okno „Uruchom” w rejestrze. Warto śledzić wpisy zawierające polecenia PowerShell z elementami takimi jak -enc, IEX, DownloadString,ścieżki do mshta.exe, rundll32.exe, certutil.exe czy zakodowane w base64 ciągi znaków.

Detekcja Win+X

Aby ominąć logowanie w RunMRU, niektóre kampanie ClickFix nakłaniają do uruchamiania terminali przez Win+X. W takim scenariuszu zalecamy analizę zdarzeń Windows Security ID 4688 (uruchomienie powershell przez proces explorer.exe), korelacje zdarzeń z Event ID 4663 (dostęp do plików w katalogu %LocalAppData%\Microsoft\Windows\WinX\). Istotne jest też monitorowanie sesji PowerShell po logowaniu interaktywnym, prowadzących do połączeń sieciowych lub uruchomienia podejrzanych procesów potomnych czy choćby skorelowanie aktywności „wklej” z natychmiastowym uruchomieniem PowerShella.

ClickFix to zagrożenie niepozorne, ale skuteczne – i co najważniejsze – odporne na klasyczne techniki wykrywania. Jego siła leży w prostocie i umiejętności unikania mechanizmów AV oraz EDR. Jedynym skutecznym podejściem pozostaje analiza kontekstowa – zrozumienie jak i kiedy podejrzana aktywność pojawia się na urządzeniu.

Więcej informacji:

https://unit42.paloaltonetworks.com/preventing-clickfix-attack-vector/

Telco

Botnet Raptor Train.

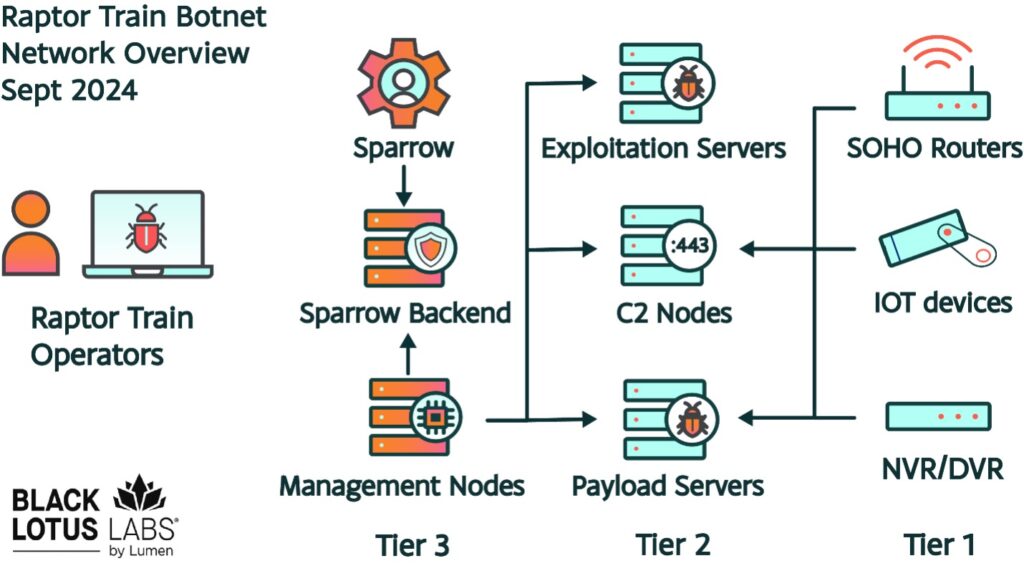

W lipcu 2025 r. zespół Shadowserver Foundation zaktualizował swoje mapy statystyk zbieranych z sinkhole’a o zagrożenie Raptor Train – botnet zarządzany przez chińską grupę Flax Typhoon (nazywaną także Ethereal Panda).

Raptor Train to rozproszony botnet infekujący urządzenia klasy SOHO (Small Office/Home Office), takie jak routery, modemy, kamery IP czy serwery NAS. Urządzenia te stają się tzw. relay nodes – węzłami pośredniczącymi w przekazywaniu ruchu operatora botnetu do ofiary lub w komunikacji wewnątrz infrastruktury C2.

Rys. Struktura Botnetu Raptor Train, źródło: Black Lotus Labs

Rys. Struktura Botnetu Raptor Train, źródło: Black Lotus LabsRaptor Train nie jest typowym botnetem wykorzystywanym do ataków DDoS. To rozproszona, wielowarstwowa infrastruktura stworzona w celu zapewnienia długoterminowego, trudno wykrywalnego dostępu do infrastruktury ofiar. Struktura botnetu obejmuje trzy warstwy: zainfekowane urządzenia (Tier 1), serwery C2 (Tier 2) oraz zaplecze operacyjne z panelami zarządzającymi (Tier 3), znane jako „Sparrow” i „Condor”.

Do infekcji urządzeń wykorzystywany jest niestandardowy wariant malware z rodziny Mirai, nazwany przez badaczy „Nosedive”. Implant działa wyłącznie w pamięci RAM, nie zapisując plików na dysku i podszywa się pod procesy systemowe, takie jak nginx czy dropbear. Infekcja rozpoczyna się zwykle od masowego skanowania Internetu w poszukiwaniu urządzeń z publicznym dostępem do usług HTTP, Telnet lub SSH, po czym następuje wykorzystanie znanych luk typu n-day (np. w routerach ActionTec, ASUS, QNAP, MikroTik) lub choćby zero-day. Kampania dynamicznie generuje ładunki binarne dopasowane do architektury sprzętowej ofiary, co umożliwia szybkie rozprzestrzenianie się złośliwego kodu.

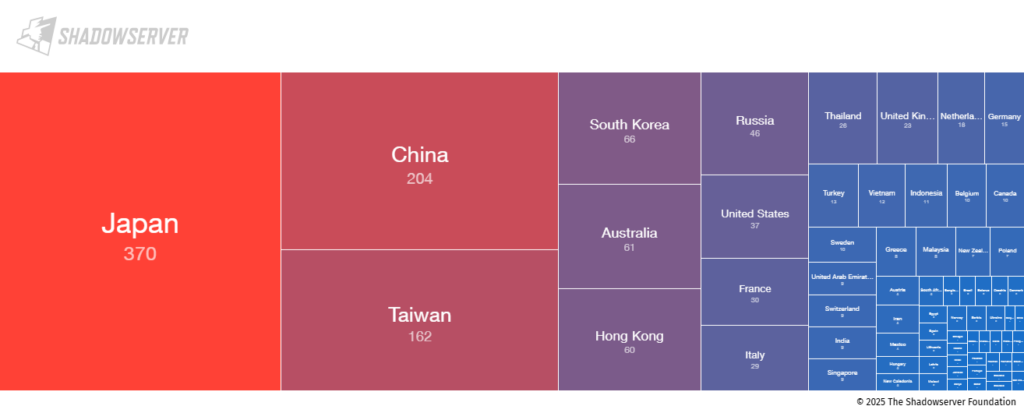

Rys. Liczba infekcji na dzień 14.07.2025 r z podziałem na kraje, źródło: Shadowserver.org

Rys. Liczba infekcji na dzień 14.07.2025 r z podziałem na kraje, źródło: Shadowserver.orgWedług danych zebranych przez Shadowserver, dziennie identyfikowanych jest co najmniej 1300 unikalnych adresów IP zainfekowanych przez Raptor Train w ponad 70 krajach. W Polsce zarejestrowano minimum 50 takich przypadków, z kulminacją infekcji przypadającą na dzień 30 czerwca. Dane te są zgodne z wcześniejszymi obserwacjami analityków z Black Lotus Labs (Lumen), którzy szacują, iż całkowita liczba urządzeń dotkniętych kampanią mogła przekroczyć 260 tys.

Chociaż infrastruktura Raptor Train została w dużej mierze rozbita dzięki działaniom fundacji FBI i partnerów komercyjnych, zagrożenie nie zostało całkowicie wyeliminowane. Istnieje ryzyko, iż operatorzy botnetu mogą w krótkim czasie odbudować swoją sieć, wykorzystując nowe zestawy exploitów i infrastrukturę VPS. Ponadto sam botnet posiada nieaktywną, ale gotową do uruchomienia funkcję DDoS, która mogłaby zostać użyta w przyszłości, np. w kampaniach destrukcyjnych lub w ramach operacji odwetowych.

Raptor Train, mimo swojej masowej skali, wykazuje cechy typowe dla wysoce ukierunkowanych operacji – operatorzy tej sieci nie są zainteresowani jedynie DDoS czy spamem, ale trwałym dostępem, maskowaniem ruchu C2 i działaniami szpiegowskimi.

W celu ograniczenia skuteczności podobnych kampanii zalecamy:

- Przeprowadzić analizę urządzeń IoT/SOHO pod kątem obecności złośliwego oprogramowania.

- Zweryfikować logi RDP, VPN i systemowe w kontekście nieautoryzowanych sesji i anomalii.

- Zainstalować najnowsze aktualizacje bezpieczeństwa i firmware na urządzeniach sieciowych.

- Wyłączyć zbędne usługi (UPnP, Telnet, RDP) oraz zastosować segmentację sieci.

- Zmienić hasła administracyjne oraz klucze dostępu do systemów mogących zostać naruszone.

Więcej informacji:

https://www.shadowserver.org/what-we-do/network-reporting/raptor-train-historical-bot-infections-special-report/

https://blog.lumen.com/derailing-the-raptor-train/

Złośliwe oprogramowanie

Kampania RedDirection.

W kampanii opisanej przez KOI Security kluczową rolę odegrało ukrycie złośliwej funkcjonalności w popularnych rozszerzeniach przeglądarkowych, które przeszły pełną weryfikację i zostały opublikowane w oficjalnych sklepach Google i Microsoftu. Rozszerzenia te często oferowały pozornie przydatne funkcje, takie jak przelicznik walut, konwerter PDF, czy tłumacz stron, a ich kod źródłowy zawierał zarówno funkcje jawnie użytkowe, jak i zestaw warstwowo ukrytych komponentów szkodliwych. W kodzie wykorzystywano techniki zaciemniania na poziomie nazw zmiennych, struktur logicznych i enkapsulacji funkcji, a także fragmentację kodu – złośliwa logika była rozbita na wiele małych funkcji i tylko częściowo obecna w momencie instalacji.

Jedną z istotnych cech było zastosowanie tzw. staged loading, czyli etapowego ładowania payloadów. Wstępny kod zawarty w rozszerzeniu pobierał dodatkowe komponenty z zewnętrznego źródła dopiero po uruchomieniu przeglądarki i spełnieniu określonych warunków środowiskowych – m.in. geolokalizacji IP, typu urządzenia, wersji przeglądarki oraz poziomu interakcji użytkownika z rozszerzeniem. Dane te były zbierane lokalnie, umieszczane w obiekcie JSON, kodowane (np. przez btoa() lub niestandardowe base64 z paddingiem), a następnie przesyłane metodą POST do zdalnych serwerów – głównie hostowanych na darmowych platformach brzegowych (Cloudflare Workers, Glitch.me, Vercel i podobne), które umożliwiają dynamiczne generowanie odpowiedzi i rotację domen.

Rys. Złośliwe rozszerzenie w oficjalnym repozytorium dodatków, źródło: KOI Security

Rys. Złośliwe rozszerzenie w oficjalnym repozytorium dodatków, źródło: KOI SecurityPo stronie serwera atakujący dostarczali konfigurowalny payload – najczęściej w postaci skryptu JavaScript osadzanego bezpośrednio w DOM aktywnych kart. Skrypt ten operował w kontekście przeglądarki użytkownika i posiadał dostęp do sesji zalogowanych użytkowników serwisów społecznościowych (np. Facebook, X, Instagram), dzięki czemu umożliwiał nie tylko pasywną obserwację (keylogging, zbieranie cookies), ale również aktywne działanie (np. automatyczne lajki, wysyłka wiadomości, follow/unfollow, publikacja treści). Komunikacja z serwerem C2 była zabezpieczana metodami utrudniającymi analizę, m.in. dynamicznym generowaniem endpointów, szyfrowaniem parametrów, stosowaniem tokenów czasowych (do łączenia z sesją użytkownika) oraz opóźnieniem czasowym (sleep, pingback delay) między komendami.

Rozszerzenia wykorzystywały również uprawnienia takie jak tabs, cookies, webRequest, activeTab, które pozwalały na pełny dostęp do treści przeglądanych stron, metadanych sesji i nagłówków HTTP. Dzięki temu atakujący mogli omijać mechanizmy CSP (Content Security Policy), wstrzykiwać własny kod do stron oraz śledzić działania użytkownika w czasie rzeczywistym. Część rozszerzeń zawierała też kod typu watchdog – komponent monitorujący czy złośliwy kod nie został usunięty lub czy użytkownik nie próbuje usunąć rozszerzenia (np. poprzez kontrolę obecności w chrome.management, chrome.runtime i analizę DevTools).

Analiza pokazała, iż za dystrybucją mogła stać zorganizowana grupa cyberprzestępcza, wykorzystująca automatyzację procesu tworzenia i zgłaszania rozszerzeń, a także zestaw kont deweloperskich powiązanych przez podobieństwa metadanych i wzorce nazewnictwa. Rozszerzenia miały często niemal identyczny kod źródłowy, z różnicami jedynie w identyfikatorach, nazwach i ikonach, co sugeruje istnienie buildera umożliwiającego szybkie klonowanie. Po zgłoszeniu kampanii, rozszerzenia zostały usunięte z oficjalnych sklepów, ale przez wiele miesięcy funkcjonowały niezauważenie, infekując użytkowników globalnie. Oszacowano, iż infekcji mogło ulec 2,3 miliona użytkowników.

Kampania była wyjątkowo trudna do wykrycia, ponieważ rozszerzenia naprawdę działały zgodnie z deklarowaną funkcjonalnością, a ich złośliwość była ukryta w późniejszych aktualizacjach. Oznacza to, iż użytkownicy, którzy je zainstalowali, przez długi czas mogli nie zauważyć żadnych problemów, podczas gdy w tle trwało ciche szpiegowanie i ewentualne przekierowania. Na liście zainfekowanych rozszerzeń znalazły się m.in. Emoji Keyboard, Geco Color Picker, Dark Theme, Volume Max, Unlock Discord, YouTube Unblocked, a także rozszerzenia dostępne wyłącznie dla Edge. Po ich odkryciu Google i Microsoft usunęli je z oficjalnych sklepów, jednak użytkownicy, którzy wcześniej je zainstalowali, muszą je manualnie usunąć.

Rozszerzenia przeglądarkowe mogą stanowić wektor ataku porównywalny z trojanami systemowymi – z tą różnicą, iż działają bezpośrednio w kontekście przeglądarki, często niezauważone przez oprogramowanie AV/EDR. Autorzy raportu rekomendują podejście typu “zero trust” wobec rozszerzeń, wdrażanie listy dozwolonych dodatków (extension allowlisting), oraz monitorowanie nieautoryzowanych połączeń z usługami edge-hostingowymi w sieciach korporacyjnych.

Więcej informacji:

https://blog.koi.security/google-and-microsoft-trusted-them-2-3-million-users-installed-them-they-were-malware-fb4ed4f40ff5

CVE tygodnia

Eskalacja uprawnień przez podatność w sudo.

W ubiegłym tygodniu zostały ujawnione dwie podatności związane z sudo, CVE-2025-32462 (CVSS 3.1: 2.8) oraz CVE-2025-32463 (CVSS 3.1: 9.3). Obie luki umożliwiają lokalnemu użytkownikowi eskalację uprawnień, jednak wymagają wcześniejszego dostępu do konta użytkownika w systemie.

CVE-2025-32462 umożliwiało atakującemu użycie uprawnień z jednego hosta, w kontekście innej maszyny. Polegało to na niepoprawnej autoryzacji (CWE-863: Incorrect Authorization). Działo się tak, ponieważ wraz z wywołaniem sudo z opcją „-h”, miało następować użycie „-l” (listing privileges). Jak się okazało, można było użyć „-h” bez konieczności używania „-l”, co otwierało furtkę do eskalacji uprawnień. Przykładowo: jeżeli użytkownik miał zdefiniowane uprawnienia root dla zdalnego hosta w pliku sudoers, mógł lokalnie wykonać sudo -h zdalny_host , co pozwalało obejść ograniczenia i zyskać uprawnienia na lokalnym systemie. Warto zaznaczyć, iż podatność występuje tylko przy niedomyślnej konfiguracji sudoers.

Druga luka, czyli CVE-2025-32463, jest znacznie poważniejsza, ponieważ występuje na domyślnie skonfigurowanym pliku sudoers. Opierała się na włączeniu funkcjonalności z niezaufanych źródeł (CWE-829: Inclusion of Functionality from Untrusted Control Sphere). Atakujący może użyć opcji -R (–chroot) do uruchomienia sudo w zmodyfikowanym katalogu głównym, gdzie mógł stworzyć podfolder etc i plik nsswitch.conf, wskazując na złośliwą bibliotekę. Po uruchomieniu sudo –chroot, narzędzie ładowało konfigurację z kontrolowanego przez atakującego środowiska, wykonując złośliwy kod z uprawnieniami roota.

CVE-2025-32462 oraz CVE-2025-32463 występują w następujących wersjach sudo:

- 1.8.8 do 1.9.17 (CVE-2025-32462)

- 1.9.14 do 1.9.17 (CVE-2025-32463)

Choć nie zaobserwowano wykorzystania tych podatności w atakach in-the-wild, zalecamy aktualizację sudo do wersji 1.9.17p1, w której luki te zostały załatane. Organizacje powinny także przeanalizować konfigurację sudoers pod kątem niestandardowych wpisów, zwłaszcza tych związanych z opcją -h.

Więcej informacji:

https://cybersecuritynews.com/linux-sudo-chroot-vulnerability/

https://www.stratascale.com/vulnerability-alert-CVE-2025-32462-sudo-host