W minionym tygodniu szczególnie istotna była weryfikacja doniesień, ogłoszeń i źródeł. W analizach oraz mediach pojawiło się wiele informacji początkowo interesujących, a ostatecznie dużo mniej sensacyjnych. Dotyczyło to zarówno podatności, jak i działalności grup cyberprzestępczych. W aktualnym krajobrazie uwzględniliśmy kwestie z naszej perspektywy najistotniejsze, wspierające w rozwijaniu wykrywania oraz reagowania na zagrożenia. Zainteresowała nas szeroko zakrojona kampania malvertismentu podszywająca się pod Semrush, niespodziewany cel chińskiej grupy APT oraz Signal wykorzystywany do dostarczenia RAT-a do Sił Obronnych Ukrainy. Analizowaliśmy także kampanię XLoadera i doniesienia jednej z grup przestępczych o kradzieży danych z Orange. Pozostałe interesujące wydarzenia i nasze wnioski z analiz znajdziecie poniżej.

Na skróty:

- Temat tygodnia. XLoader: kampanie w Polsce i Europie

- Zaawansowane zagrożenia. Chińska grupa APT MirrorFace ulepsza swoje narzędzia i atakuje cel w Europie Centralnej

- Cybercrime. SBabuk2 ukradł 4,5 TB danych z Orange? Dlaczego nie należy ufać przestępcom.

- Cyberwar. DarkCrystal RAT przesyłany Signalem – kampania wymierzona w Siły Obronne Ukrainy

- Złośliwe oprogramowanie. Stealerów nie sieją, sam je instalujesz – malware Arcane

- Oszustwa i podszycia. Kampanie Google Ads z phishingiem w natarciu

- CVE Tygodnia:. CVE-2025-24813 – podatność 0-day w Tomcat, czyli kolejny raz świat nie spłonął

Temat tygodnia

XLoader: kampanie w Polsce i Europie

W ubiegłym tygodniu ostrzegaliśmy przed kampanią malspamową wymierzoną w skrzynki polskich użytkowników. Wiadomości rozsyłane w mailach miały charakter biznesowy i nakłaniały użytkownika do interakcji z hiperłączem, przekazując informacje o rzekomym potwierdzeniu przelewu na kwotę ponad 9 tysd. euro.

Pobranie i uruchomienie pliku do którego prowadził link w wiadomości rozpoczynało łańcuch ataku, ukierunkowany na kradzież poświadczeń z urządzenia dzięki XLoadera. To złośliwe oprogramowanie klasy infostealer rozwijane jako nowa wersja innego popularnego systemu dystrybuowanego w modelu Malware-as-a-Service – Formbook. Łańcuch ataku polegał na uruchomieniu zaciemnionego pliku JS osadzonego w archiwum ISO. Odpowiadał on za uruchomienie napisanego w AutoIT skryptu realizującego wstrzyknięcie złośliwego kodu XLoadera w legalny proces systemowy.

Dalsza analiza wektora infekcji przeprowadzona przez nasz zespół CTI wykazała szereg powiązań z kampaniami o tożsamym charakterze i przebiegu, wymierzonymi w inne kraje europejskie. Głównym kierunkiem ataku byli użytkownicy z państw Europy Środkowo-Wschodniej, tj.: Polski, Czech, Słowacji, Rumunii i Węgier. Zidentyfikowaliśmy jednak również wiadomości pisane w językach: angielskim, hiszpańskim i włoskim. Do dystrybucji wykorzystywano infrastrukturę zlokalizowaną w Bułgarii, Rumunii oraz USA. Z kolei domeny na których przechowywany był malware zostały przygotowane pod konkretne cele (kraje) i hostowane w tanich usługach hostingowych o podwyższonym poziomie tolerancji na podejrzane treści.

Przypadek obserwowanej kampanii podkreśla możliwości operatorów malware do równoległego przeprowadzania swoich ataków na wiele państw i w wielu językach w krótkim, trwającym 1 lub 2 dni odcinku czasowym. Taka automatyzacja pracy i dywersyfikacja celów pozwalają przestępcom w krótkim czasie pozyskać wiele poświadczeń. Szybkość działania ma najważniejsze znaczenie, by zdążyć przez reakcją analityków bezpieczeństwa, która często skutkuje ujawnieniem infrastruktury użytej w atakach.

Więcej informacji: https://cert.orange.pl/ostrzezenia/nowa-kampania-xloader

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Chińska grupa APT MirrorFace ulepsza swoje narzędzia i atakuje cel w Europie Centralnej

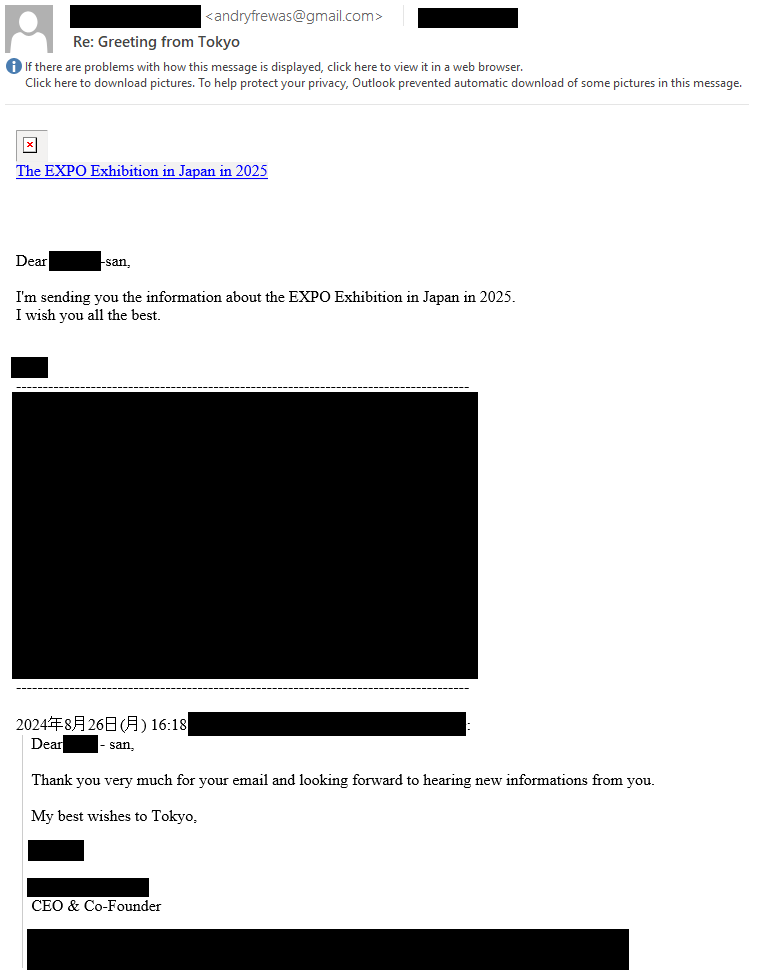

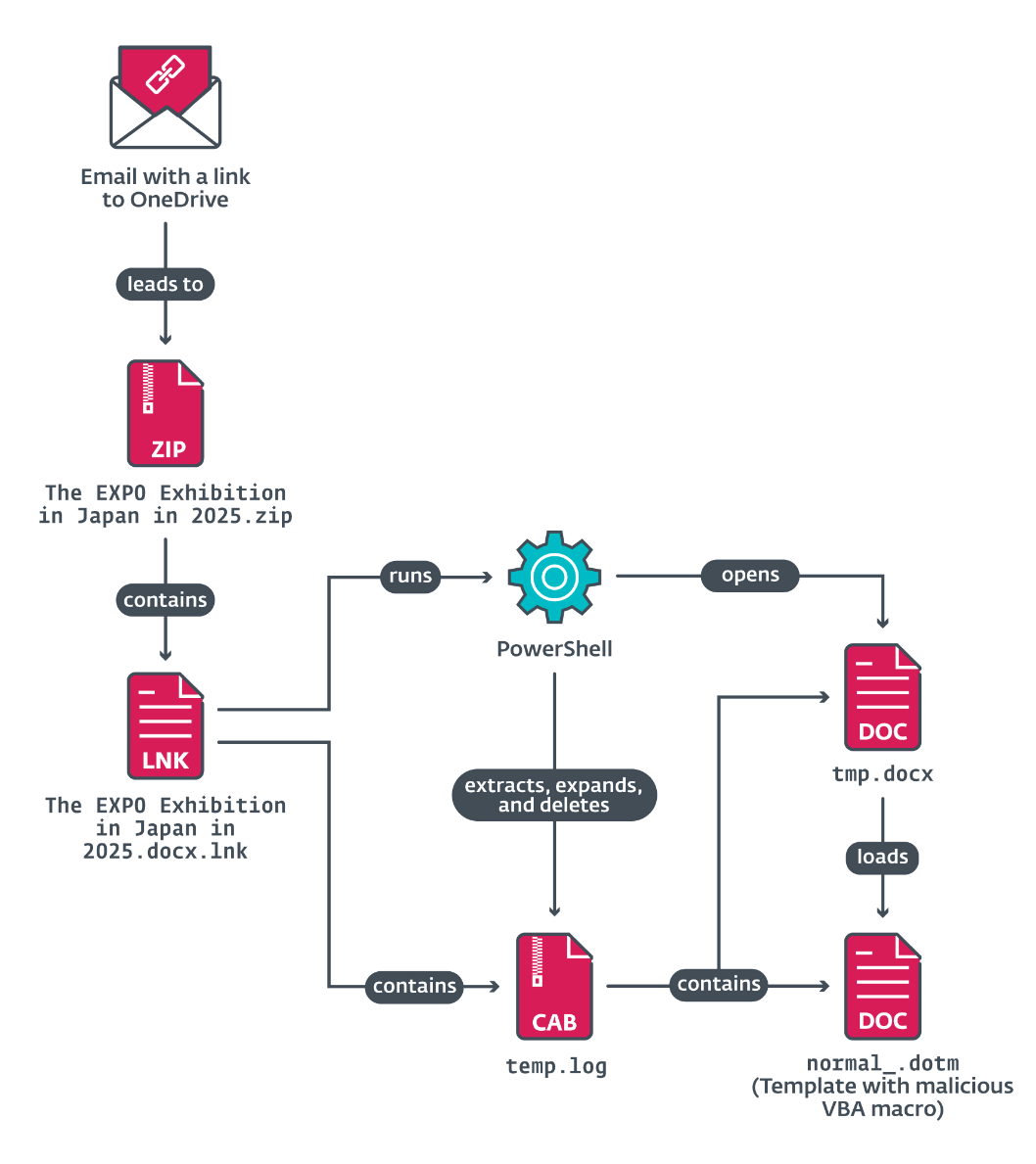

W sierpniu 2024 analitycy ESET wykryli działania noszące znamiona cyberszpiegostwa realizowane przez chińską grupę APT MirrorFace. Aktywność była skierowana w – jak to określili – „instytut dyplomatyczny w Europie Centralnej”. Wykorzystany scenariusz phishingowy był związany z wydarzeniem Expo 2025 w Japonii. ESET wskazuje przede wszystkim na zmianę w TTP (Taktykach, Technikach i Procedurach) i narzędziach wykorzystywanych przez MirrorFace. Nowością jest także wzięcie za cel organizacji w Europie, zamiast jak dotychczas w Japonii. W ramach analizy śledczej przeprowadzonej u ofiary ESET miał szczegółowy wgląd w metody działań tej grupy APT, co pozwoliło na dostarczemoe nowych i wartościowych informacji na temat ich metod działania.

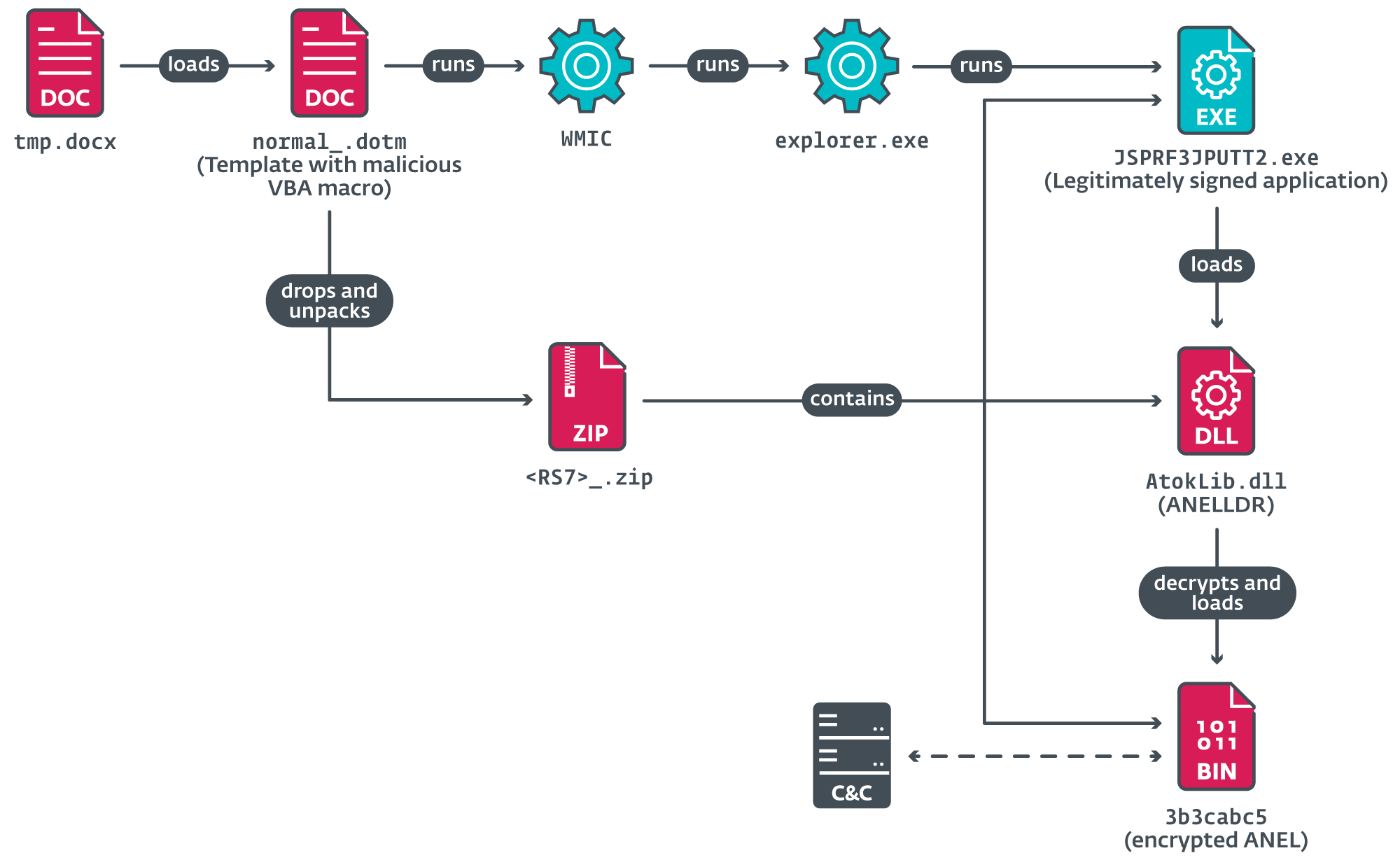

Łańcuch ataku zaczynał się od spearphishingowej wiadomości e-mail ze złośliwym dokumentem. Do uruchomienia wykorzystywane były legalne podpisane pliki wykonywalne, które dzięki techniki DLL side-loading ładowały złośliwą bibliotekę (w tym przypadku zaszyfrowany backdoor ANEL). Atakujący wyposażali przejęte maszyny w narzędzia i złośliwe oprogramowanie umożliwiające persystencję w systemie, pozyskanie oraz eksfiltrację danych (m.in. z Active Directory).

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

MirrorFace wykorzystało w ataku zmienioną wersję AsyncRAT, umieszczając go w długim łańcuchu wykonania, gdzie użyto funkcji Windows Sandbox. Charakterystyczne jest także wykorzystanie funkcji tunelowania ruchu przez Visual Studio Code. Ta technika pojawiała się już w innych atakach przeprowadzanych przez chińskie grupy APT, a także inne atakujące kraje azjatyckie. MirrorFace wykorzystuje także już znane backdoory, nie tylko charakterystyczne dla nich (HiddenFace), ale także w przeszłości wiązane z APT10 (malware ANEL). Podobieństwa, które zaobserwowali analitycy ESET, doprowadziły ich do zmiany w atrybucji i określenia MirrorFace jako podgrupy APT10.

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Źródło: https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Działania MirrorFace w Europie Centralnej powinny przypominać, iż choćby grupy pozornie niezainteresowane naszą częścią świata mogą pewnego dnia pojawić się u nas. Dane i wnioski opublikowane przez ESET są szczególnie wartościowe ze względu na ich bezpośredni wgląd w zaatakowaną infrastrukturę. Dokładną analizę narzędzi i łańcucha ataku MirrorFace wraz z rzeczowymi IoC można wykorzystać do poprawy wykrywania i reagowania na incydenty bezpieczeństwa. Szczególne złośliwe systemu to istotna część artykułu, ale warto przyjrzeć się także łańcuchowi ataku ogólnie i zadać sobie pytanie – czy wykrylibyśmy taki atak? A jeżeli tak, to na którym etapie zostałby zatrzymany?

Więcej informacji i opis pełnego przebiegu incydentu:

https://www.welivesecurity.com/en/eset-research/operation-akairyu-mirrorface-invites-europe-expo-2025-revives-anel-backdoor

Cyberwar

DarkCrystal RAT przesyłany Signalem – kampania wymierzona w Siły Obrony Ukrainy

Rządowy ukraiński zespół reagowania na incydenty komputerowe CERT-UA odnotowywał liczne przypadki ukierunkowanych cyberataków wymierzonych zarówno w pracowników przedsiębiorstw przemysłu obronnego, jak i w poszczególnych przedstawicieli Sił Obrony Ukrainy.

W marcu 2025 w komunikatorze Signal wykryto przypadki rozsyłania wiadomości zawierających pliki archiwum, które rzekomo miały zawierać raporty z wynikami narad. W niektórych przypadkach, aby zwiększyć wiarygodność, wiadomości były wysyłane z kont osób znajdujących się na liście istniejących kontaktów, których konta zostały wcześniej przejęte przez atakujących (być może metodą parowania urządzeń z Signal, którą opisywaliśmy w jednym z wcześniejszych Krajobrazów).

Przesłane via Signal archiwa zawierały plik z rozszerzeniem „.pdf” oraz plik wykonywalny sklasyfikowany jako malware DarkTortilla – narzędzie typu loader, którego celem jest deszyfrowanie i uruchamianie (wstrzykiwanie) złośliwego systemu do zdalnego sterowania Dark Crystal RAT (DCRat).

Aktywność z wykorzystaniem DCRat monitorowana jest jako UAC-0200 od co najmniej od lata 2024. Natomiast już w 2022 r. z wykorzystaniem tego złośliwego systemu atakowane były osoby powiązane z sektorem telekomunikacyjnym. Zauważono też, iż od lutego 2025 roku treść wiadomości-przynęt dotyczy dronów, systemów walki elektronicznej i innych zbliżonych tematów.

Wykorzystanie popularnych komunikatorów zarówno na urządzeniach mobilnych, jak i komputerach znacząco poszerza powierzchnię ataku, m.in. poprzez tworzenie niekontrolowanych kanałów wymiany informacji, które nie są objęte środkami ochrony wdrożonymi w organizacjach.

DCRat, znany również jako DarkCrystalRAT lub Lightstone, to modułowy trojan zdalnego dostępu (RAT), używany w różnych cyberatakach od 2018 r. Działa jako Malware-as-a-Service (MaaS) i jest sprzedawany na rosyjskich forach cyberprzestępczych. Jego ceny zaczynają się od 500 rubli (około 5 USD) za dwumiesięczną licencję, co czyni go jednym z najtańszych komercyjnych RAT-ów dostępnych na rynku. Autorem DCRat jest programista posługujący się pseudonimami „boldenis44”, „crystalcoder” oraz „Кодер” („Koder”). DCRat został po raz pierwszy zauważony w 2018 r., by rok później przejść gruntowną przebudowę i zostać ponownie wprowadzonym na rynek. Napisany w języku .NET, posiada modułową architekturę, która umożliwia rozszerzanie jego funkcji poprzez dodatkowe wtyczki. Malware znany jest ze umiejętności kradzieży poufnych informacji, wykonywania poleceń zdalnych i pobierania dodatkowego złośliwego oprogramowania. DCRat był szeroko używany zarówno przez cyberprzestępców jak i grupy APT, głównie atakując organizacje z sektora energetycznego, finansowego i rządowego. Złośliwe oprogramowanie jest wysoce konfigurowalne, otrzymuje ciągłe aktualizacje i nowe moduły, co czyni je trwałym zagrożeniem.

Więcej informacji:

https://cert.gov.ua/article/6282737

https://cert.gov.ua/article/6279561

https://securityaffairs.com/132651/malware/cert-ua-darkcrystal-rat-attacks.html

https://securityaffairs.com/131122/cyber-crime/dcrat-cheap-rat.html

Cybercrime

Babuk2 ukradł 4,5 TB danych z Orange? Dlaczego nie należy ufać przestępcom.

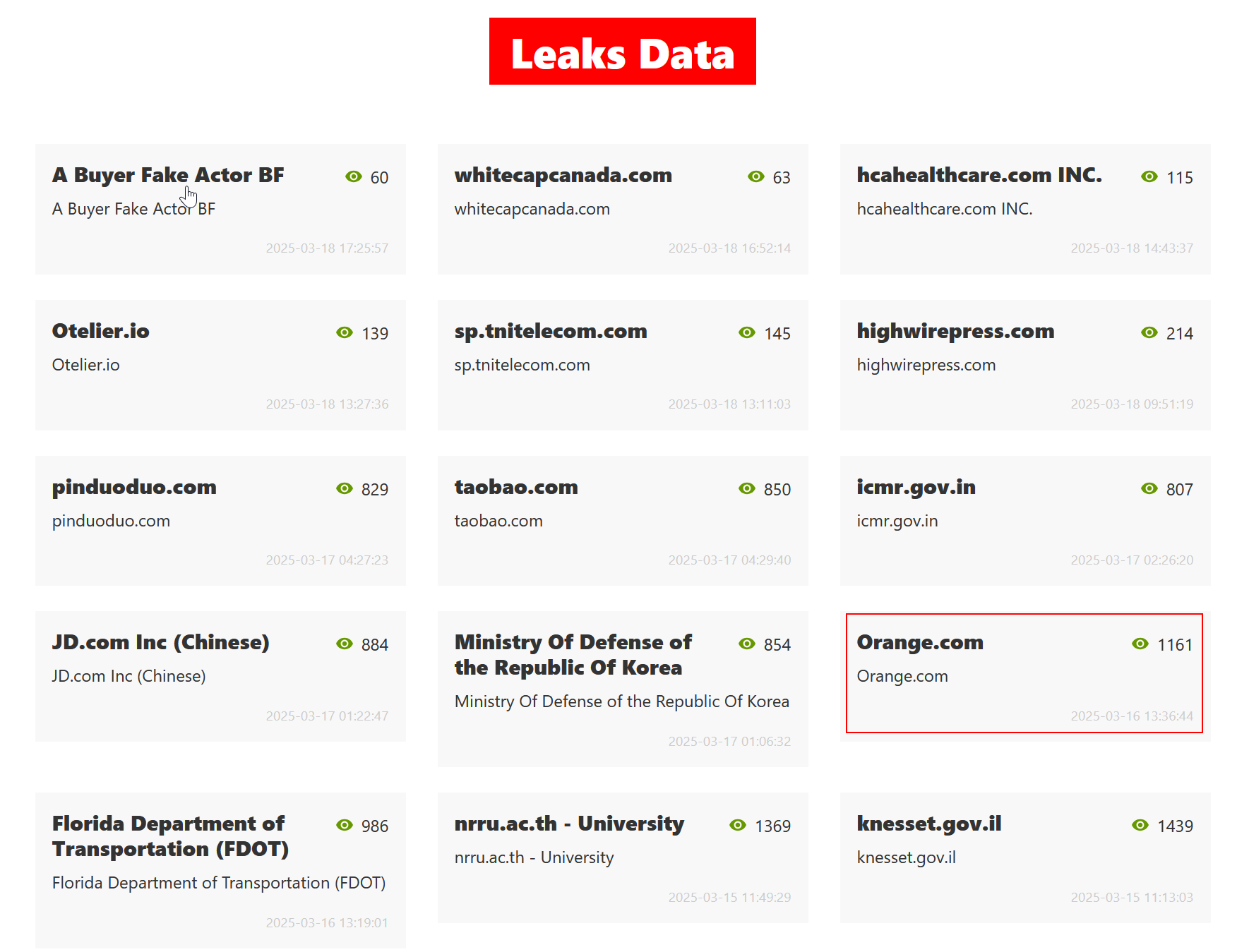

16 marca w mediach pojawiła się informacja o rzekomym ataku na grupę Orange i Orange Romania, której źródłem miało być ogłoszenie na DLS (Data Leak Site) grupy Babuk2. Orange było tylko jednym z wielu „poszkodowanych” w tej fali ogłoszeń. Grupa przestępcza chwaliła się także atakami na organizacje i strony rządowe, chińskich gigantów sprzedażowych oraz inne firmy, co wzbudziło wątpliwości ze względu na dużą liczbę poważnych celów w krótkim czasie.

źródło: DLS grupy Babuk2

źródło: DLS grupy Babuk2

Większość z wymienionych „ofiar” była atakowana już wcześniej przez inne grupy i threat actorów (na przykład FunkSec). W przypadku Orange ogłoszenie dotyczyło 4,5 TB danych pochodzących z grupy Orange i Orange Rumunia. Opublikowana została także próbka danych, która pokrywała się z danymi opublikowanymi po ataku z lutego przeprowadzonego przez członka grupy Hellcat. Sprawa gwałtownie obiegła media, pojawiło się oficjalne oświadczenie Orange, iż żaden nowy atak nie miał miejsca, ale mimo tego grupa Babuk2 przekonywała wszystkich do swojej racji. Dodatkowym potwierdzeniem braku ataku jest opinia o grupie Babuk2, znanej analitykom grup ransomware jako stosująca praktykę „re-extortion”, czyli ponownego wyłudzenia. To działanie mające na celu wyłudzenie okupu poprzez szantażowanie firmy danymi, które zostały już opublikowane w ramach innego ataku. Krążyła wieść, iż Babuk2 to wielki powrót grupy ransomware Babuk, jednak w opinii analityków to raczej próba podszycia się pod ten znany gang. Negatywnie na wiarygodność grupy wpływa także fakt, iż Babuk2 nie posiada historii skutecznych samodzielnie przeprowadzonych ataków. Sytuacja może wydawać się oczywista, ale warto zauważyć jak wiele czynników należy wziąć pod uwagę oceniając taką informację i analizując pełen kontekst sprawy.

Cyberprzestępcy wykorzystują zróżnicowane metody by zyskać rozgłos i pieniądze. Niektórzy kradną dane portfeli kryptowalutowych, inni wyłudzają dane logowania do bankowości elektronicznej, kolejni hakują i przeprowadzają zaawansowane ataki na duże organizacje. Są też tacy, którzy sprzedają dane już opublikowane, wykradzione przez innych atakujących lub kompilują znalezione publiczne informacje w długie listy z milionami rekordów. Takie informacje mogą gwałtownie obiec media, wzbudzić wiele emocji i sprowokować falę krytyki oraz wpłynąć na utratę wiarygodności firmy, której rzekomo dotyczy wyciek. Pomaga to jedynie atakującym, którzy zyskują dzięki temu rozgłos, a ich działania wydają się bardziej wiarygodne. Przekazując informacje o rzekomych atakach lub wyciekach, warto pamiętać jak gwałtownie rozprzestrzenia się niesprawdzona informacja, a jak wolno jej sprostowanie lub uzupełnienie. Analiza wiarygodności informacji jest trudna, szczególnie w sprawach niejednoznacznych, ale zawsze warto poczekać na oficjalne oświadczenie firmy lub zaangażowanych służb. Z perspektywy firmy analizując takie doniesienia warto zrobić to rzetelnie. Niedokładna weryfikacja może prowadzić do błędnych założeń i przeoczenia na przykład kolejnego ataku wynikającego z niezałatanych podatności oraz wciąż dostępnych wektorów wejścia z pierwotnego incydentu.

Więcej informacji:

https://www.romaniajournal.ro/society-people/law-crime/hackers-claim-new-attack-on-orange-romania-holding-4tb-of-data

https://analyst1.com/babuk-impersonators-leverage-a-brand-name-previously-stolen-data-to-engage-in-re-extortions

Złośliwe oprogramowanie

Stealerów nie sieją, sam je instalujesz – malware Arcane

W kampanii zaobserwowanej przez Securelist dowiadujemy się o nowym stealearze nazwanym Arcane. I nie jest to kampania związana z Arcane Stealer V, dystrybuowanym w 2019 r. za pośrednictwem Darkwebu za cenę zaledwie 9 dolarów.

Kampania zaczyna się od momentu dystrybucji innego stealera nazwanego “VGS” dzięki filmów na Youtube, promujących cheaty do gier. Malware był umieszczony w zahasłowanym archiwum. Znajdowały się w nim pliki, w tym obfuskowany .bat, pobierający dzięki PowerShella kolejne archiwum z hasłem i rozpakowujący je. W kolejnym kroku uruchamiał on pliki wykonywalne z archiwum, przy okazji dodając folder root dysku do wyjątków SmartScreen (by nie skanował ich Microsoft Defender), oraz resetował klucze rejestru odpowiedzialne za działanie SmartScreena, by całkowicie go wyłączyć.

Pliki wykonywalne z archiwum to miner i stealer. Pierwszy to wariant trojana Phemedrone pod zmienioną nazwą “VGS”. Pod koniec 2024, Arcane stealer zastąpił “VGS” w tej samej kampanii. Oprócz wykradania poświadczeń, danych kart kredytowych, tokenów z przeglądarek opartych na Chromium i Gecko, Arcane kradnie także dane z klientów VPN (OpenVPN, Mullvad, NordVPN), klientów sieciowych (Filezilla, ngrok, Playit), komunikatorów (Skype, Signal, Discord, Telegram), Outlooka, klientów do gier (Steam, Riot, Epic) oraz portfelów kryptowalut (Zcash, ByteCoin, Etherum, Armory).

Ciekawym elementem stealera jest ekstrakcja i odszyfrowywanie danych z przeglądarek z użyciem narzędzia “Xaitax” umieszczanego na dysku ofiary podczas infekcji. Przy kradzieży ciasteczek z przeglądarek opartych o Chromium malware uruchamia przeglądarkę z portem debug. Po podłączeniu do niego odwiedza strony związane z np.: serwisami Google i wysyła żądania o ciasteczka.

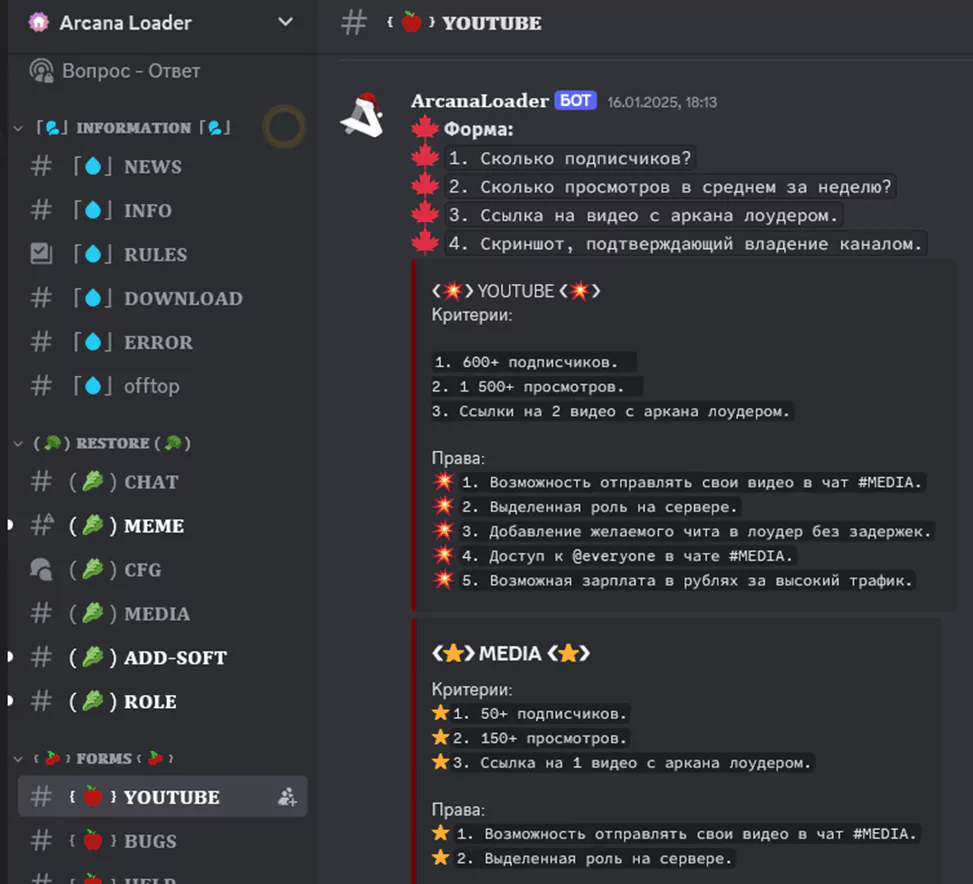

Kampania stealera Arcane nie jest ograniczona do opisywanego kanału dystrybucji. Atakujący promują także oprogramowanie ArcanaLoader na swoich kanałach Youtube. To loader z GUI do pobierania i uruchamiania cracków i cheatów do gier, kryjącu pod spodem Arcane Stealer.

Dystrybucja stealera Arcane jest także wspierana przez ich kanał na Discordzie, w którym zachęcają Youtuberów do dystrybucji oprogramowania.

Źródło: https://securelist.com/arcane-stealer/115919

Źródło: https://securelist.com/arcane-stealer/115919

Według telemetrii Securelist ofiarami pozostają użytkownicy z Rosji, Białorusi i Kazachstanu.

O kampaniach stealerów dystrybuowanych poprzez filmy z cheatami i crackami do gier wspominaliśmy już wielokrotnie na łamach strony CERT Orange Polska. W opisywanych kampaniach ostrzegaliśmy przed stealerem Lumma czy SilentCryptoMinerem. Scenariusz infekcji pozostał ten sam, zaś nowe pojawiające się warianty stealerów świadczą o popularności tej techniki do dystrybucji złośliwego oprogramowania.

Więcej informacji:

https://securelist.com/arcane-stealer/115919

https://cert.orange.pl/aktualnosci/jak-nie-dzialaja-hacki-do-gier-z-youtubea

https://cert.orange.pl/aktualnosci/cracki-z-niespodzianka-czyli-uwazaj-co-instalujesz

https://cert.orange.pl/aktualnosci/krotka-droga-od-cracka-do-lumma-stealera

Oszustwa i podszycia

Kampanie Google Ads z phishingiem w natarciu

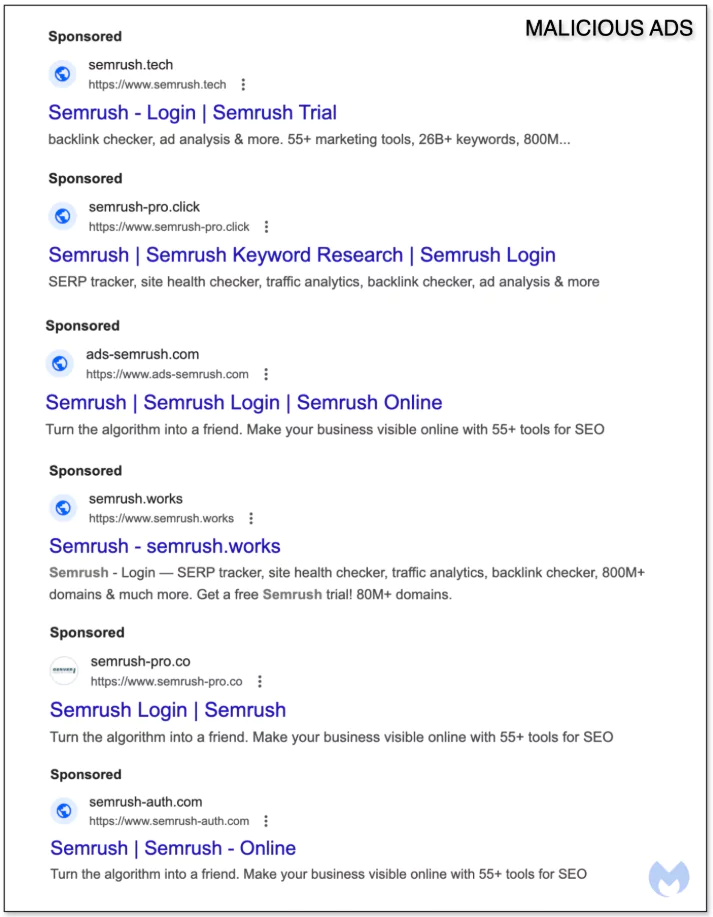

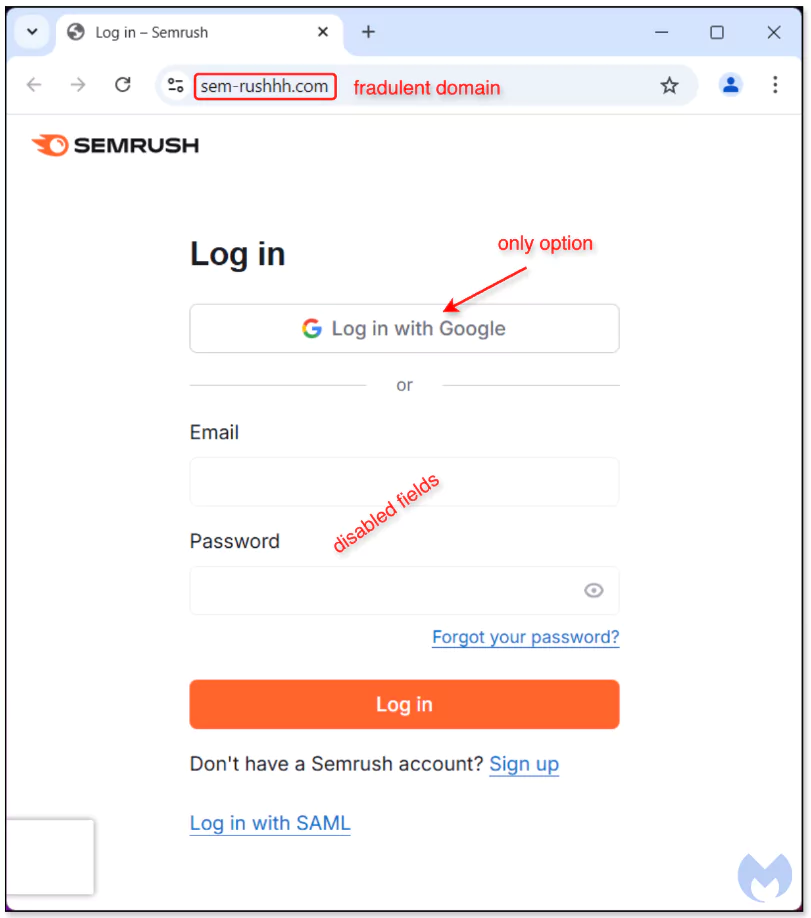

Malwarebytes poinformował o kampanii phishingowej dystrybuowanej przez reklamy Google. Kampania prowadziła do przejęcia konta na platformie Semrush, służącej do kompleksowych działań SEO (analiza rynku, reklamy, śledzenie słów kluczowych).

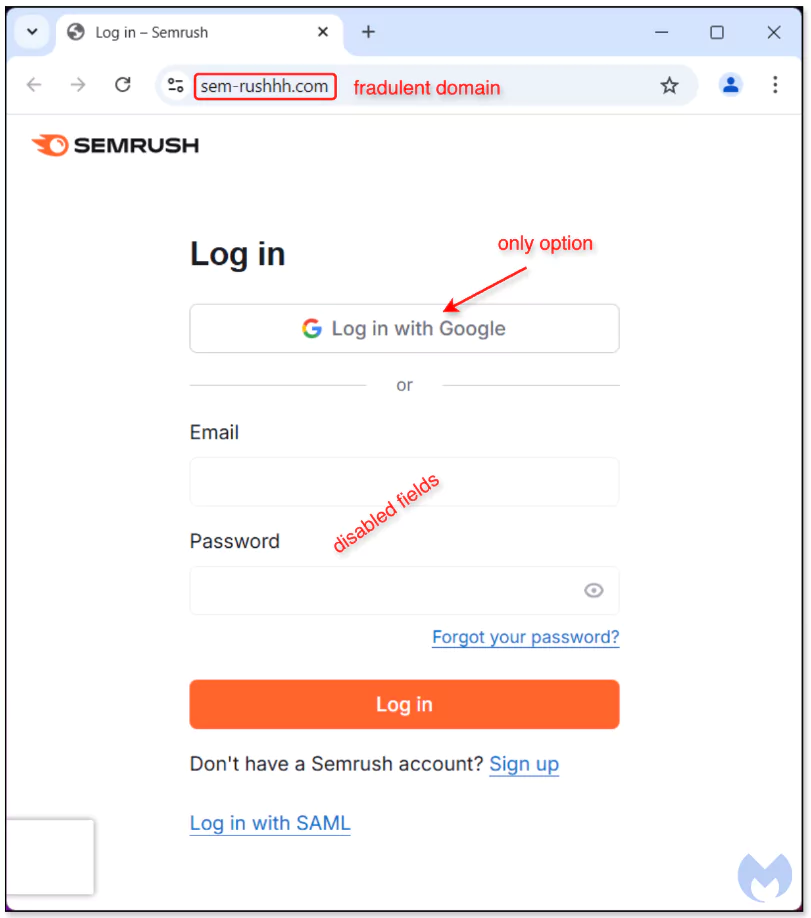

Kampania phishingowa rozpoczęła się w styczniu i była częścią podobnej kampanii wykorzystującej reklamy Google. Reklamy kierowały do fałszywej strony Semrush, na którą można było się zalogować jedynie dzięki konta Google. Kampania nie wykorzystywała domen podobnych do Semrush, zawierała jedynie słowa najważniejsze związane z platformą w phishingowej reklamie.

W kolejnym dniu kampania zaczęła jednak przybierać nową formę. Choć scenariusz logowania do fałszywej platformy był identyczny, domeny podszywały się już bezpośrednio pod Semrush.

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Źródło: https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

Ze względu na podobieństwo domen do platformy Semrush, celem ataku byli użytkownicy tej platformy. Przejęcie konta Google pozwala na uzyskanie dostępu także do Google Analytics i Google Search Console – bezpośrednich danych używanych przez Semrusha. Atakujący może wtedy uzyskać dostęp do informacji związanych z daną firmą dotyczących m.in.: wyników kampanii marketingowych.

Dodatkowo, często konta Google i Semrush są połączone, by zapewnić dostęp platformie do wspominanych aplikacji Google. Przejęcie konta Semrush może pozwolić atakującemu na publikowanie kolejnych złośliwych reklam za pośrednictwem cudzego konta.

Więcej informacji:

https://www.malwarebytes.com/blog/news/2025/03/semrush-impersonation-scam-hits-google-ads

CVE tygodnia

CVE-2025-24813 – podatność 0-day w Tomcat, czyli kolejny raz świat nie spłonął

W marcu 2025 ujawniono krytyczną lukę w oprogramowaniu Apache Tomcat, oznaczoną jako CVE-2025-24813. Pozwala ona nieautoryzowanym atakującym na zdalne wykonanie dowolnego kodu na podatnych serwerach (RCE), co może prowadzić do przejęcia pełnej kontroli nad systemem. Problem dotyczy wersji Apache Tomcat od 9.0.0-M1 do 9.0.98, od 10.1.0-M1 do 10.1.34 oraz od 11.0.0-M1 do 11.0.2.

Wykorzystanie luki jest możliwe przez wysłanie spreparowanego żądania PUT, co umożliwia atakującym wstrzyknięcie złośliwego kodu lub uzyskanie dostępu do wrażliwych plików na serwerze. Chociaż wykorzystanie podatności wymaga spełnienia określonych warunków (włączona obsługa częściowych żądań PUT oraz możliwość zapisu przez domyślny serwlet), badacze bezpieczeństwa zaobserwowali aktywne próby wykorzystania luki już 30 godzin po jej ujawnieniu.

Dodatkowo 13 marca na platformie GitHub opublikowano Proof-of-Concept (PoC) dla tej podatności, co ułatwiło potencjalnym atakującym przeprowadzenie ataków.

I mimo, iż jest to podatność RCE, na świecie mamy miliony instancji Apache Tomcat, a sam atak wydaje się łatwy (dobrze opisuje go publikacja ZScaler; link poniżej), powierzchnia rzeczywistego ataku jest znacznie mniejsza, gdyż atak wymaga nietypowej konfiguracji. Aby wykorzystać podatność CVE-2025-24813 w Apache Tomcat, muszą być spełnione następujące warunki konfiguracyjne serwera:

- Zezwolenie na żądania PUT w DefaultServlet – Domyślnie Tomcat nie pozwala na zapisywanie plików przez żądania HTTP PUT. Aby było to możliwe, w pliku konfiguracyjnym conf/web.xml trzeba zmienić parametr readonly na false.

- Włączona obsługa częściowych żądań PUT (Partial PUT requests) – Jest to funkcja domyślnie aktywna w Tomcat, która pozwala na manipulowanie przesyłanymi plikami, co może zostać wykorzystane do wstrzyknięcia złośliwego kodu.

- Użycie plikowego systemu przechowywania sesji – Tomcat musi być skonfigurowany do przechowywania sesji użytkowników w plikach na dysku. Domyślnie taka funkcja nie jest aktywowana, ale jeżeli została włączona, sesje zapisywane są w standardowej lokalizacji przechowywania.

- Obecność podatnych bibliotek do deserializacji – Aplikacja uruchomiona na serwerze Tomcat musi korzystać z bibliotek, które zawierają podatności umożliwiające ich wykorzystanie podczas ataku. Deserializacja niebezpiecznych danych może prowadzić do zdalnego wykonania kodu.

Oczywiście wszyscy administratorzy systemów korzystających z podatnych wersji Apache Tomcat powinni zaktualizować oprogramowanie do najnowszych wersji, w których luka została załatana.

Niemniej rozgłos medialny jaki zyskała ta podatność i przekaz (RCE w milionie instancji Apache Tomcat, zaraz nastąpi masowe wykorzystanie podatności i nastanie koniec świata – a przynajmniej webaplikacji) przypominają, iż do informacji trzeba podchodzi analitycznie i weryfikować je. Otrzymując informację o krytycznej podatności warto zawsze pamiętać, iż identyfikacja powierzchni ataku oraz łatwości (możliwości) jej wykorzystania są najważniejsze w określeniu krytyczności. I to co najważniejsze w kontekście CTI – podatność to nie jest zagrożenie.

Więcej informacji:

https://nvd.nist.gov/vuln/detail/CVE-2025-24813

https://github.com/iSee857/CVE-2025-24813-PoC?tab=readme-ov-file

https://lab.wallarm.com/one-put-request-to-own-tomcat-cve-2025-24813-rce-is-in-the-wild

https://www.zscaler.com/blogs/security-research/cve-2025-24813-apache-tomcat-vulnerable-rce-attacks