Połowa roku za nami i powoli zaczynają się pojawiać raporty podsumowujące ten czas – jednemu takiemu podsumowaniu już się przyjrzeliśmy. Nieustannie śledzimy także zagrożenia phishingowe, które czyhają na każdego z nas i przy okazji sezonu urlopowo-wakacyjnego przypominamy na co warto uważać. Analizy działań grup APT, zaawansowanej infrastruktury i nowatorskich technik ataków to stały punkt programu w naszych krajobrazach, a tym razem przybliżamy temat sieci ORB oraz wykorzystania zmodyfikowanego legalnego systemu zamiast typowego malware. W temacie podatności było w czym wybierać, ale postawiliśmy na lekkie deja vu – Citrix Bleed 2, czyli podatność, która powinna być przypomnieniem, dlaczego warto uczyć się na błędach i nie zapominać o wnioskach z incydentów, choćby po latach.

Na skróty:

- Temat tygodnia: Nie daj się oszukać w wakacje.

- Zaawansowane zagrożenia: Operational Relay Boxes (ORB) – jak APT ukrywa ruch sieciowy.

- Cybercrime: Stan ransomware według Sophos.

- Oszustwa i podszycia: Wymień punkty na wyzerowanie konta bankowego.

- Cyberwar: Signal jako medium dostarczania malware przez APT28.

- Złośliwe oprogramowanie: Nadużycie legalnych narzędzi do instalacji złośliwego oprogramowania.

- CVE Tygodnia: Nowa odsłona krytycznej podatności Citrix Bleed.

Temat tygodnia

Nie daj się oszukać w wakacje.

Okres wakacyjny sprzyja wyjazdom, urlopom i przeniesieniu naszej uwagi na inne wątki niż cyberbezpieczeństwo. Utrata czujności i więcej załatwianych spraw przez internet sprawiają, iż możemy być bardziej podatni na oszustwa, w tym phishingi. Letnie zakupy, rezerwacje hoteli, wyjścia na wydarzenia kulturalne i relaks przy filmach lub serialach online – każda z tych sytuacji może narazić nas na styczność z oszustami lub fałszywymi stronami, a choćby infekcję złośliwym oprogramowaniem. Phishing jest stałym punktem krajobrazu zagrożeń, ale warto przypominać o najpopularniejszych scenariuszach wykorzystywanych przez atakujących, ponieważ mogą zagrozić każdemu.

Bilety na wydarzenia kulturalne

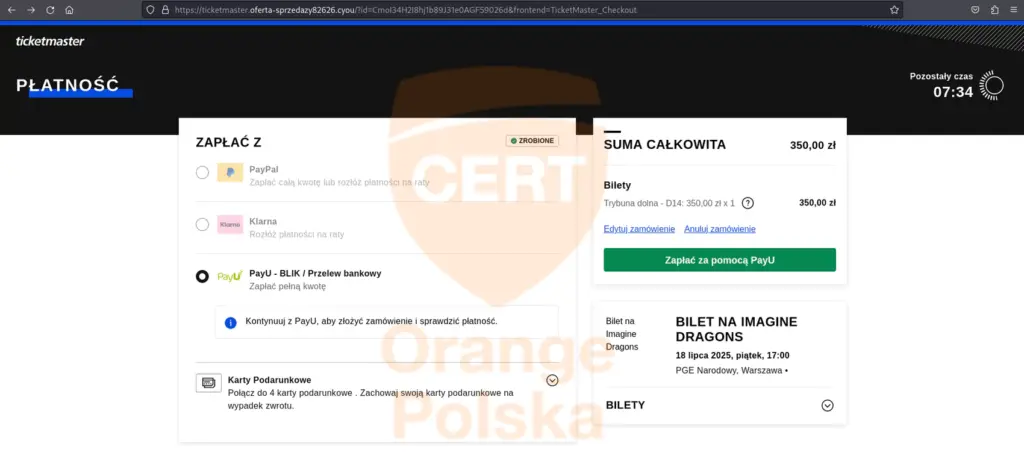

Fani potrafią być niezwykle zdeterminowani, by zdobyć bilety na wymarzony koncert lub festiwal, szczególnie o ile wydarzenie błyskawicznie się wyprzedało. Na Facebooku można znaleźć setki ofert sprzedaży biletów, ale wiele z nich to oszustwa. „Sprzedający” mogą wymagać przesłania kodu BLIK, wysłania przelewu z konta Revolut lub wpisania swoich danych na stronie podszywającej się pod kanały sprzedaży takie jak Ticketmaster czy Alebilet. By zdobyć zaufanie i zbudować wiarygodność mogą wysyłać zrzuty ekranu i filmy pokazujące bilety lub dowód osobisty (w rzeczywistości kradziony od innej ofiary), ale nie powinno nas to przekonać. Oszustwo kończy się kradzieżą pieniędzy, które gwałtownie stają się niemalże niemożliwe do odzyskania – na przykład poprzez wykorzystanie kodu BLIK do wypłaty w bankomacie. Oszuści reklamują się w mediach społecznościowych na grupach, wydarzeniach i w komentarzach. Mogą także pisać do ofiar bezpośrednio, o ile ta opublikuje ogłoszenie o poszukiwaniu biletów na dane wydarzenie. Do takich działań najczęściej wykorzystywane są fałszywe konta lub skradzione profile prawdziwych osób – należy o tym pamiętać i szczególnie chronić swoje osobiste konta w social media. Bilety warto kupować jedynie z oficjalnych źródeł i uważnie weryfikować adres strony przy wpisywaniu danych (szczególnie płatniczych).

Rys. Fałszywa strona Ticketmaster

Rys. Fałszywa strona TicketmasterSklepy podszywające się pod polskie biznesy

Letni szał zakupowy lub szybkie uzupełnienie szafy przed wyjazdem? Warto uważać na reklamy w mediach społecznościowych i nie tylko. Ckliwe historie o zamykającym się polskim, rodzinnym biznesie to z dużą dozą prawdopodobieństwa podszycie. Niespójne lub nieistniejące na stronie internetowej dane takie jak NIP, numer telefonu, skrzynka pocztowa i adres firmy, bardzo okazyjne ceny i domena strony niespójna z oficjalnym sklepem danej marki, to najważniejsze punkty, które mogą świadczyć o tym, iż nie mamy do czynienia z prawdziwym sklepem. W niektórych przypadkach dane naszej karty płatniczej mogą zostać po prostu skradzione. Ale co w przypadku sklepów, które oferują przesyłkę z opłatą za pobraniem? Prawdopodobnie zostanie ona do nas dostarczona, ale w środku znajdziemy zupełnie inny produkt niż ten, którego się spodziewaliśmy. Gdy spróbujemy zwrócić zakupy, może się okazać, iż prawdziwy adres firmy znajduje się w Chinach, reklamacja nie jest tak łatwa, jak w polskich sklepach, a odesłanie produktu wiąże się z możliwością utraty zarówno pieniędzy, jak i produktu. W wakacje (i nie tylko), nie ufajmy każdej reklamie w mediach społecznościowych, korzystajmy ze znanych i sprawdzonych sklepów, a w razie wątpliwości skonsultujmy się z bliskimi i poszukajmy szczegółowych informacji o sklepie, którego oferta nas zainteresowała.

Rys. Reklama sklepu podszywającego się pod polską markę likwidującą sklep

Rys. Reklama sklepu podszywającego się pod polską markę likwidującą sklepFałszywe inwestycje

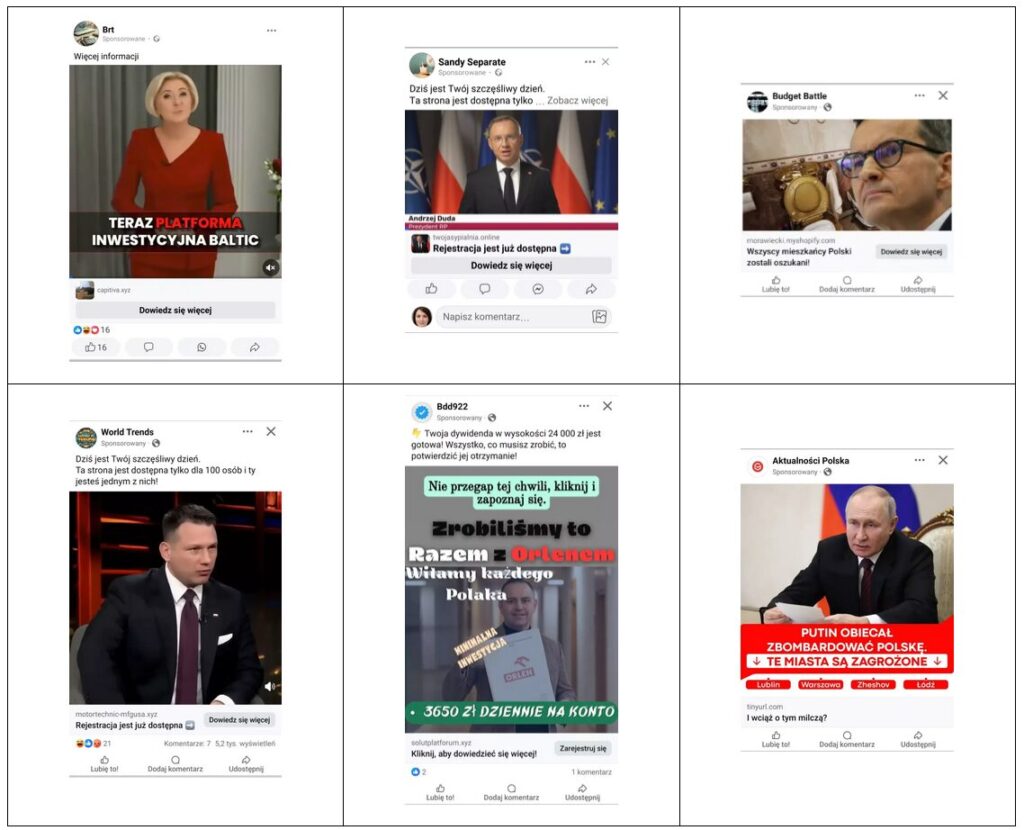

Jeżeli w czasie urlopu znalazło się więcej czasu w przemyślenie swojej strategii finansowej i pojawił się pomysł zainwestowania pieniędzy, zróbmy to rozważnie. Obietnice wysokich zysków, inwestycje reklamowane przez znane osoby z opisem sugerującym, iż nareszcie wyjawili długo skrywany sekret na temat swojej fortuny lub bezpośredni kontakt ze strony „brokerów” oferujących lukratywne metody zarobku dla początkujących? Warto to potraktować, jako znaki ostrzegawcze, iż prawdopodobnie mamy styczność z fałszywą inwestycją. W scenariuszach oszustw mogą być wykorzystywane strony podszywające się pod portale informacyjne takie jak na przykład Onet lub WP. Pojawia się na nich imitacja artykułu relacjonującego wywiad z politykiem lub celebrytą i odnośnik prowadzący do formularza, gdzie zostawia się numer telefonu, na który skontaktuje się “doradca inwestycyjny”. Ostatnim etapem oszustwa są fałszywe platformy inwestycyjne służące do obserwacji inwestycji i wpłat. Mogą wyglądać wiarygodnie i początkowo będzie można tam zobaczyć imponujące zyski. Problem pojawia się w momencie, gdy zaprzestaniemy wpłat i spróbujemy odzyskać pieniądze. Wtedy spotkamy się z groźbami, wymijającymi odpowiedziami i już nie odzyskamy „zainwestowanych” środków. Zarządzanie finansami osobistymi to bardzo istotny temat, który należy traktować poważnie i nie podejmować pochopnych decyzji. Inwestycje zawsze wiążą się z ryzykiem, ale korzystanie z usług nieautoryzowanych brokerów i opieranie swoich wyborów finansowych na reklamach inwestycji w mediach społecznościowych, to pewny sposób na stracenie pieniędzy.

Rys. Przykłady reklam fałszywych inwestycji

Rys. Przykłady reklam fałszywych inwestycjiKończące się subskrypcje, zawieszenie konta, wstrzymane paczki i anulowanie rezerwacji

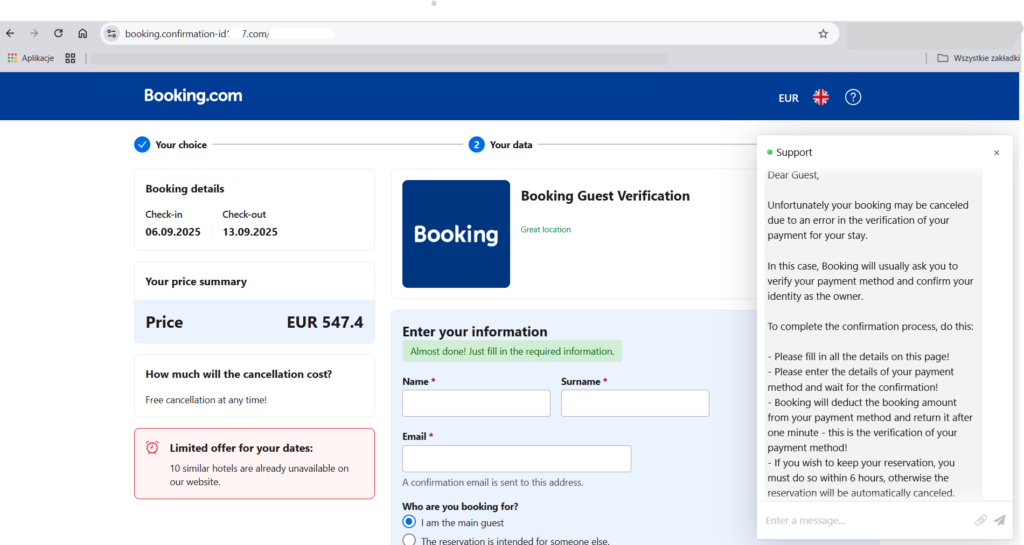

Zmieniają się platformy, ale scenariusze pozostają te same. Oszuści w SMSach i wiadomościach e-mail lub RCS straszą kończącą się subskrypcją platformy streamingowej, wygasaniem domeny naszej firmy, wstrzymaną przez niejasny adres paczką lub anulowaniem rezerwacji hotelu ze względu na brak potwierdzenia danych. Oszustwa łączy wymuszanie pospiesznych działań, wywieranie presji i podszywanie się pod powszechnie używane usługi oraz firmy. Marki wykorzystywane w tych oszustwach to między innymi Booking, Home.pl, InPost, DPD, DHL, Disney+ czy Netflix. Wyłudzane są zwykle poświadczenia do kont lub dane płatnicze, ale można się także spotkać z wiadomościami dostarczającymi złośliwe oprogramowanie, które ma wyglądać jak standardowy dla tej komunikacji załącznik. Scenariusz oszustwa związany ze stroną Booking.com jest szczególnie interesujący ze względu na kampanie wykorzystujące przejęte konta obiektów dostępnych na platformie. Dzięki temu oszuści wysyłają wiadomości phishingowe za pośrednictwem czatu Booking i z oficjalnego konta obiektu, w którym zarezerwowaliśmy pobyt. W przypadku otrzymania takiej wiadomości dobrym rozwiązaniem będzie zatrzymanie się na chwilę przed kliknięciem w link i wpisaniem danych lub otwarciem załącznika. Chwila refleksji, sprawdzenie adresu URL, wejście na oficjalną stronę przewoźnika czy usługodawcy, a może choćby telefon na infolinię lub do hotelu – to wszystko może nas uchronić przed pośpiechem mającym zgubne konsekwencje w przypadku phishingu.

Rys. Strona podszywająca się pod Booking wyłudzająca dane płatnicze pod pretekstem potwierdzenia płatności

Rys. Strona podszywająca się pod Booking wyłudzająca dane płatnicze pod pretekstem potwierdzenia płatnościZepsuty telefon i Whatsapp

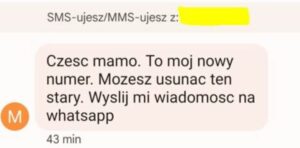

W wakacje częstsze mogą stać się wiadomości phishingowe z motywem zepsutego telefonu -„Mamo/Tato zepsuł mi się telefon, dodaj mnie na Whatsapp”. Takie oszustwa prowadzą zwykle do wyłudzenia pieniędzy pod pretekstem potrzeby zakupu nowego telefonu lub zapłacenia pilnego rachunku. Rodziny przemieszczają się w różne zakątki świata, kontakt może być ograniczony, a losowe sytuacje i wypadki się zdarzają, więc tym wiarygodniejszy będzie ten scenariusz oszustwa. Dla pewności warto zadzwonić na standardowy numer telefonu dziecka lub do osób, z którymi akurat przebywa (na przykład opiekunów na wycieczce, znajomych lub rodziny).

Rys. Jeden z SMSów mający zachęcić rodzica do napisania na Whatsapp i przelania pieniędzy

Rys. Jeden z SMSów mający zachęcić rodzica do napisania na Whatsapp i przelania pieniędzyClickFix i FakeCaptcha – naprawa problemu, jak za dotknięciem magicznej różdżki

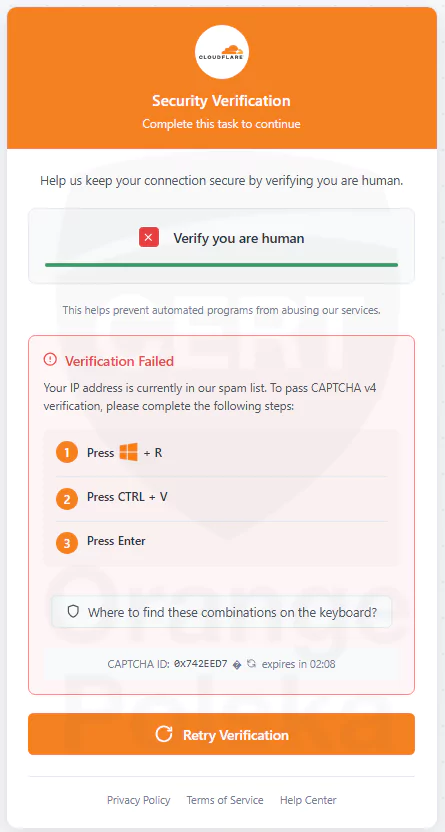

A o ile przygnębiająca świadomość wszechobecnych zagrożeń w sieci sprawiła, iż nie otwieracie już żadnych wiadomości e-mail i SMSów, to zagrożenia mogą czekać na Was na odwiedzanej stronie internetowej. Od miesięcy informujemy o kolejnych kampaniach z wykorzystaniem mechanizmu ClickFix i fałszywej weryfikacji CAPTCHA. Nazywamy ją infekcją „zrób to sam”, ponieważ to ofiara wykonuje tu najtrudniejsze z perspektywy atakujących zadanie pobrania i uruchomienia złośliwego oprogramowania. Na niedostatecznie zabezpieczonych, przejętych stronach można natrafić na pozornie zwyczajny test CAPTCHA, jednak po kliknięciu w celu potwierdzenia tożsamości naszym oczom ukaże się instrukcja nietypowej weryfikacji. Rzekomo odbywa się poprzez wciśnięcie kombinacji przycisków Windows+R i wklejeniu w pojawiające się wtedy okno (funkcja i interfejs „Uruchom”) podanej treści. Tym samym wykonujemy na naszym komputerze złośliwy kod, który pobiera i uruchamia na przykład złośliwe oprogramowanie typu stealer kradnące nasze dane. Tego typu fałszywe strony możemy napotkać podczas codziennego przeglądania internetu, robiąc zakupy lub rezerwację noclegu na urlop. Złośliwe skrypty prezentujące odwiedzającym FakeCaptcha są umieszczane przez atakujących na prawdziwych stronach firm lub sklepów, których właściciele mogą nie być świadomi zagrożenia jakie stwarza ich strona internetowa. Przed FakeCaptcha i innymi atakami wykorzystującymi ClickFix ochroni nas zasada ograniczonego zaufania do kopiowania i wykonywania kodu, którego działania nie znamy lub nie rozumiemy.

Rys. Instrukcja “weryfikacji” w scenariuszu FakeCaptcha

Rys. Instrukcja “weryfikacji” w scenariuszu FakeCaptchaDane zasilają phishing

Szanujmy nasze dane osobowe i informacje o naszym życiu. To, gdzie jesteśmy, z kim i na ile to cenne informacje nie tylko dla złodziei, ale i dla cyberprzestępców. Każda informacja na temat nas i naszej rodziny, może pomóc w uwiarygodnieniu celowanego ataku phishingowego. Chociażby numer pesel, choćby zastrzeżony, może zostać wykorzystany w vishingu by uwiarygodnić oszustwo z podszyciem pod konsultanta bankowego. Pamiętajmy o tym zanim opublikujemy dane, wizerunki i miejsce pobytu nas lub naszych bliskich.

W wakacje także przypominajmy bliskim o zagrożeniach w sieci. Może to dobry czas by opowiedzieć rodzinie o phishingu i przy okazji pomóc im skonfigurować dwuskładnikowe uwierzytelnianie na najważniejszych kontach?

Powyższe podsumowanie najczęściej spotykanych oszustw nie jest wyczerpujące, w okresie wakacyjnym na pewno pojawią się kolejne, o których będziemy informować na naszym portalu cert.orange.pl.

Więcej informacji:

https://cert.orange.pl/ostrzezenia/wygasa-subskrypcja-disney-upewnij-sie-ze-to-nie-scam/

https://cert.orange.pl/ostrzezenia/imagine-dragons-ac-dc-oszusci-maja-bilety-na-wszystko/

https://cert.orange.pl/aktualnosci/nieistniejaca-wyprzedaz-w-sklepie-ktorego-nie-ma/

https://cert.orange.pl/aktualnosci/zainfekuj-sie-sam-kampania-clickfix/ https://cebrf.knf.gov.pl/component/content/article/przeglad-wybranych-oszustw-internetowych-maj-2025?catid=14%3Aostrzezenia-csirt&Itemid=101

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Operational Relay Boxes (ORB) – jak APT ukrywa ruch sieciowy.

W ostatnim tygodniu zespół STRIKE firmy SecurityScorecard opisał nową kampanię cyberwywiadowczą prowadzoną dzięki sieci ORB.

Nasze podsumowanie zaczniemy od przybliżenia kilku informacji o tym czym są te sieci i dlaczego stały się takie ważne w analizach zespołów cyberobrońców. Operational Relay Boxes (ORB) to rozproszone, skryte sieci złożone z przejętych urządzeń, takich jak routery, kamery, serwery VPS i inne urządzenia IoT. Używane są głównie do celów szpiegowskich, maskowania ruchu C2, anonimizacji działań operatora oraz rekonesansu. Choć przypominają botnety, są od nich bardziej precyzyjne, dyskretne i zorientowane na długoterminowe cele, a nie masowe działania typu DDoS. Sieci ORB są wykorzystywane coraz częściej przez chińsko-powiązane grupy APT, co potwierdzają zarówno obserwacje zespołu STRIKE, jak i wcześniejsze analizy firm Cisco Talos, SentinelOne i Mandiant.

Głównym przedmiotem raportu jest nowo odkryta sieć ORB o nazwie LapDogs. Zidentyfikowano w niej ponad tysiąc aktywnie zainfekowanych węzłów – w większości są to urządzenia typu SOHO (Small Office/Home Office) z systemem Linux, takie jak routery Ruckus Wireless i Buffalo AirStation. Kampania koncentruje się głównie na Stanach Zjednoczonych i Azji Południowo-Wschodniej, szczególnie w Japonii, Korei Południowej, Hongkongu i na Tajwanie. Urządzenia są infekowane złośliwym oprogramowaniem o nazwie ShortLeash. Jest to niestandardowy backdoor, który uruchamia się na zainfekowanym urządzeniu jako usługa systemowa i tworzy fałszywy serwer HTTP podszywający się pod Nginx. ShortLeash lokalnie generuje unikalny, samopodpisany certyfikat TLS, często z danymi identyfikującymi urządzenie jako należące do policji w Los Angeles (LAPD), co ma na celu zmylenie systemów detekcji.

Działania operatorów LapDogs są bardzo dobrze zaplanowane. Każdy etap infekcji odpowiada konkretnej partii urządzeń, co pozwala mówić o tzw. intrusion sets. W ramach jednej kampanii infekowanych jest zwykle do 60 urządzeń, a cały proces rozwoju sieci przebiega stopniowo i systematycznie. Urządzenia często są grupowane według regionu lub dostawcy internetu, co dodatkowo sugeruje celowość działań operatora sieci ORB. Od września 2023 roku, kiedy to zaobserwowano pierwsze przypadki infekcji w Tajwanie, sieć LapDogs stale się rozrasta, jednak nigdy w sposób chaotyczny czy masowy. Kampania wskazuje na wysoce zadaniowe podejście operatorów, z jasno określonymi celami geograficznymi i sektorowymi – ofiarami są między innymi firmy z branży IT, mediów, nieruchomości i usług publicznych.

Analiza powłamaniowa na urządzeniach należących do tej sieci ORB, ujawniła obecność chińskojęzycznych komentarzy w skryptach uruchomieniowych oraz specyficzne techniki zarządzania certyfikatami i portami, co pozwala na wyodrębnienie ponad 160 zestawów włamań (intrusion sets) i powiązanie tych kampanii z chińskimi grupami APT.

LapDogs nie jest jedyną siecią ORB aktywną w ostatnim czasie. W raporcie porównano ją z innym podobnym projektem o nazwie PolarEdge, opisanym wcześniej przez firmę Sekoia. PolarEdge również infekuje urządzenia IoT i routery, głównie w Azji Południowo-Wschodniej, USA i Ameryce Łacińskiej. Choć obie sieci mają podobną strukturę i cele, różnią się technikami działania – PolarEdge używa innych ścieżek instalacji, metod persystencji i statycznych certyfikatów TLS. Co więcej, PolarEdge ogranicza się do urządzeń embedded, podczas gdy LapDogs infekuje także VPS-y i systemy Windows.

Zarówno LapDogs, jak i PolarEdge wskazują na coraz bardziej zaawansowane i ukierunkowane działania ze strony grup powiązanych z Chinami. W przypadku LapDogs istnieją dowody świadczące o udziale aktora UAT-5918, opisanego wcześniej przez Cisco Talos, który prowadził kampanie szpiegowskie w infrastrukturze krytycznej na Tajwanie. Ostateczna odpowiedzialność za operację nie została jednoznacznie przypisana, ale obecność chińskojęzycznych komentarzy w kodzie, użycie chińskich TTP oraz celowanie w regiony priorytetowe dla polityki Chin pozwalają ocenić, iż kampania ma silne powiązania z aktorami z tego kraju.

Klasyczne techniki reagowania na incydenty, oparte na śledzeniu wskaźników kompromitacji (IOC), mogą być nieskuteczne wobec takiej formy ataku. Zmienność certyfikatów, dynamiczne porty i regionalne dostosowanie utrudniają detekcję. Autorzy raportu zalecają zwiększoną czujność wobec urządzeń brzegowych i podjęcie działań prewencyjnych w oparciu o zachowania sieciowe, a nie tylko statyczne sygnatury.

Więcej informacji:

https://securityscorecard.com/wp-content/uploads/2025/06/LapDogs-STRIKE-Report-June-2025.pdf

https://blog.sekoia.io/polaredge-unveiling-an-uncovered-iot-botnet

Cybercrime

Stan ransomware według Sophos.

Ransomware nie stanowi zagrożenia wyłącznie o charakterze czysto technologicznym – to złożony problem operacyjny i strukturalny, który odsłania fundamentalne słabości współczesnych środowisk IT. Raport firmy Sophos „State of Ransomware 2025” ukazuje nie tylko taktyki i skutki działania grup przestępczych, ale przede wszystkim ujawnia, w jakim stopniu systemy IT są nieprzygotowane do starcia z ewoluującym zagrożeniem.

Wykorzystywanie podatności

Podstawowym punktem wejścia dla atakujących pozostaje wykorzystywanie znanych, niezałatanych podatności – aż 32% udanych ataków ransomware rozpoczęło się od tego wektora. Trzeci rok z rzędu ten sposób uzyskania dostępu dominuje w zestawieniach, co oznacza, iż klasyczne zarządzanie usuwaniem podatności w oprogramowaniu – teoretycznie proste – wciąż zawodzi w praktyce. W mniejszych firmach problemem okazuje się brak zasobów kadrowych do zarządzania aktualizacjami, w większych – złożoność środowisk oraz brak wiedzy o posiadanym oprogramowaniu.

Tymczasem phishing i złośliwe wiadomości e-mail, które historycznie były utożsamiane z ransomware, powróciły do łask. W 2025 roku aż 37% organizacji zostało zainfekowanych przez wiadomości e-mail -co oznacza wzrost efektywności socjotechniki oraz problemów z segmentacją i kontrolą treści w komunikacji. Równolegle spada znaczenie brute force i pobierania malware’u przez przeglądarki, co może wskazywać na przesunięcie grup APT i Ransomware-as-a-Service w kierunku technik bardziej ukierunkowanych i kontekstowych.

Ransomware jako symptom, nie przyczyna

Najważniejszy wniosek z raportu dotyczy zmiany paradygmatu – ransomware nie jest już wyłącznie wynikiem błędu człowieka czy konkretnej luki. To efekt spiętrzenia wielu czynników organizacyjnych. Średnia liczba czynników, które doprowadziły do infekcji (root cause), wynosiła 2,7 na organizację. Najczęściej wymieniano brak wiedzy eksperckiej, brak świadomości luk w zabezpieczeniach oraz niedostateczne zasoby ludzkie. Problem dotyka organizacje niezależnie od wielkości – ale jego ekspresja zmienia się wraz ze skalą: małe firmy walczą z brakami operacyjnymi, większe – z koordynacją i widocznością środowiska. Szczególnie niepokojąca okazuje się nieświadomość: aż 40% badanych organizacji nie wiedziało, iż w ich środowisku istnieją krytyczne luki bezpieczeństwa. Oznacza to, iż mimo inwestycji w skanery podatności czy rozwiązania XDR, widoczność infrastruktury wciąż jest fragmentaryczna.

Zmiana struktury ataku

Po raz pierwszy od sześciu lat liczba ataków zakończonych szyfrowaniem spadła do poziomu 50%. To efekt coraz skuteczniejszego wykrywania, segmentacji i blokowania narzędzi szyfrowania. Jednocześnie rośnie liczba ataków opartych wyłącznie na eksfiltracji danych – bez szyfrowania – oraz ataków hybrydowych, łączących oba podejścia. Dane z raportu Sophos wskazują, iż większe organizacje przez cały czas częściej padają ofiarą pełnego szyfrowania, a także częściej są celem kradzieży danych. Paradoksalnie jednak to średniej wielkości organizacje (1 000-3 000 pracowników) najskuteczniej broniły się przed skutkami ataków – prawdopodobnie ze względu na optymalny stosunek dojrzałości bezpieczeństwa do złożoności procesów IT.

Backup jako zaniedbany komponent architektury bezpieczeństwa

Choć 97% organizacji odzyskało dane po ataku, tylko 54% zrobiło to dzięki backupom – co stanowi najniższy wskaźnik w historii badań Sophos. Pozostali musieli zapłacić okup lub sięgnąć po inne metody, w tym publicznie dostępne deszyfratory. Jednocześnie blisko połowa firm przyznała się do zapłaty okupu, co pokazuje, iż w praktyce backup nie jest wystarczająco przygotowany do działania w warunkach kryzysu. Z punktu widzenia przeciwnika oznacza to możliwość dalszej eskalacji ataku w przypadku awarii lub opóźnienia procesu odzyskiwania danych. Stąd też coraz powszechniejsze zastosowanie mechanizmów podwójnego i potrójnego wymuszenia: szyfrowania + kradzieży + groźby upublicznienia. Choć średnia wartość żądanego okupu spadła o 34%, a płatności – o 50%, przez cały czas mówimy o milionach dolarów. Warto zauważyć, iż większość organizacji była w stanie wynegocjować niższą kwotę – tylko 29% zapłaciło dokładnie tyle, ile zażądano. W największych firmach zniżki sięgały 64%, co pokazuje, iż presja medialna i obecność negocjatorów zaczynają przynosić realne efekty.

Jednocześnie średni koszt przywracania systemów (nie licząc okupu) spadł o 44%, co może świadczyć o dojrzewaniu procesów IR i testowaniu procedur przywracania systemów. Szczególnie imponujący jest wzrost liczby organizacji, które wróciły do działania w ciągu jednego tygodnia – z 35% w 2024 do 53% w 2025 roku.

Wnioski

Z technicznej perspektywy, raport Sophos ukazuje ransomware nie jako zagrożenie punktowe, ale jako symptom strukturalnej niewydolności systemów IT: niedoinwestowania w widoczność, niedoboru zasobów ludzkich, nieprzetestowanych kopii zapasowych i zbyt wolnych mechanizmów reakcji. Nowoczesna strategia bezpieczeństwa, musi łączyć procesy zarządzania i wykrywania podatności z operacyjnymi procesami reagowania na incydenty bezpieczeństwa czy przywracania danych z kopii zapasowych. Niezwykle ważnym elementem jest też badanie gotowości własnej infrastruktury i personelu na reakcje na wystąpienie incydentu bezpieczeństwa na przykład w ramach przeprowadzanych ataków Red Teamingowych. Pozwala to na identyfikację rzeczywistych luk w detekcji, komunikacji i procedurach operacyjnych, które często pozostają niewidoczne w codziennym funkcjonowaniu organizacji. Red Teaming umożliwia nie tylko przetestowanie technicznych systemów zabezpieczeń, ale również ocenę skuteczności zespołów odpowiedzialnych za reakcję, ich umiejętności eskalacji, podejmowania decyzji w stresie oraz współpracy między działami. To właśnie dzięki takim ćwiczeniom organizacje są w stanie realistycznie ocenić swoją odporność na atak i wprowadzić konkretne ulepszenia zanim dojdzie do prawdziwego incydentu. Ransomware nie przestanie być groźny – ale coraz więcej organizacji pokazuje, iż przy odpowiednim przygotowaniu atak może zostać zatrzymany, zanim stanie się katastrofą. I to jest prawdziwy cel: nie unikać ataku za wszelką cenę, ale uczynić go nieskutecznym.

Więcej informacji:

https://assets.sophos.com/X24WTUEQ/at/9brgj5n44hqvgsp5f5bqcps/sophos-state-of-ransomware-2025.pdf

Oszustwa i podszycia

Wymień punkty na wyzerowanie konta bankowego.

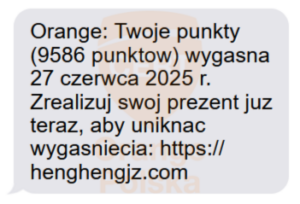

Zaobserwowaliśmy kampanię SMSową podszywającą się pod Orange Polska. Oszuści wysyłali SMSy z nadpisem ORNJ z treścią o wygaśnięciu punktów i możliwości odebrania „nagrody” rzeczowej na stronie: hxxps://henghengjz[.]com. Treść SMSa:

Rys. Treść SMSa phishingowego, źródło: CERT Orange Polska

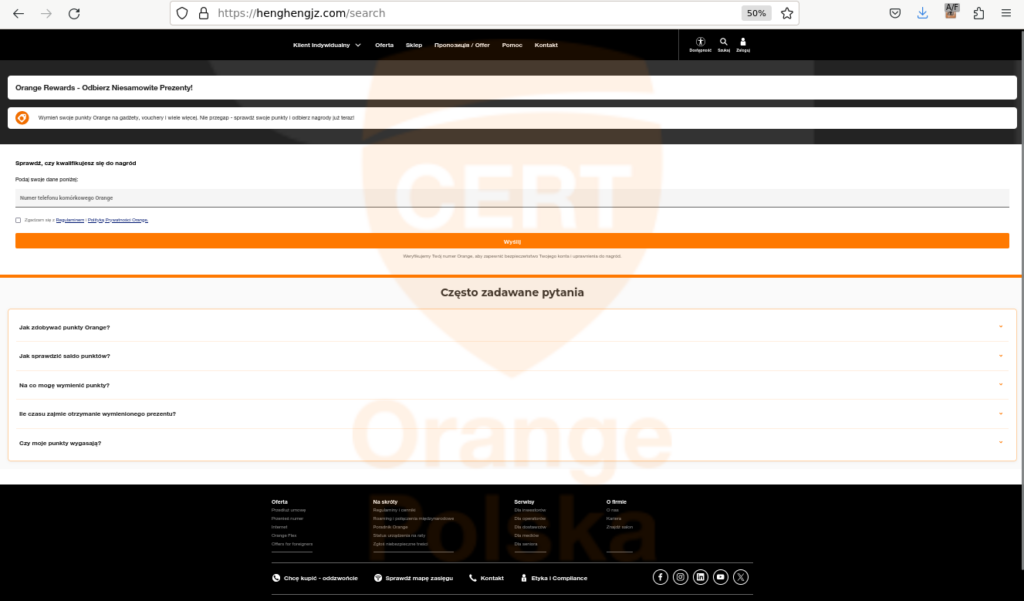

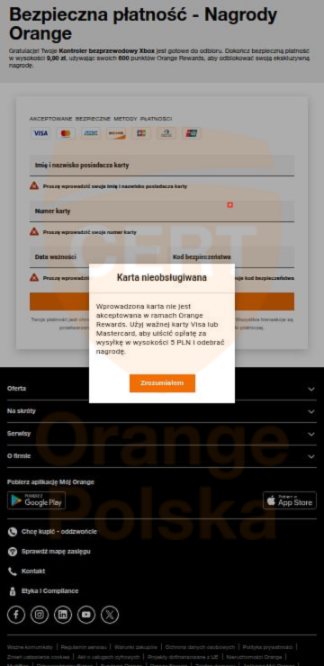

Rys. Treść SMSa phishingowego, źródło: CERT Orange PolskaScenariusz zaczyna się od podania numeru telefonu celem weryfikacji, czy kwalifikujemy się do „nagrody”. Niezależnie od wprowadzonego numeru telefonu, trafiamy na stronę, gdzie możemy wybrać „nagrodę” do wymiany za punkty oraz małą kwotę pieniężną (dzięki temu potencjalna ofiara może bardziej zaufać stronie i podać dalsze dane związane z kartą kredytową).

Rys. Pierwszy etap wyłudzenia – podanie numeru telefonu, źródło: CERT Orange Polska

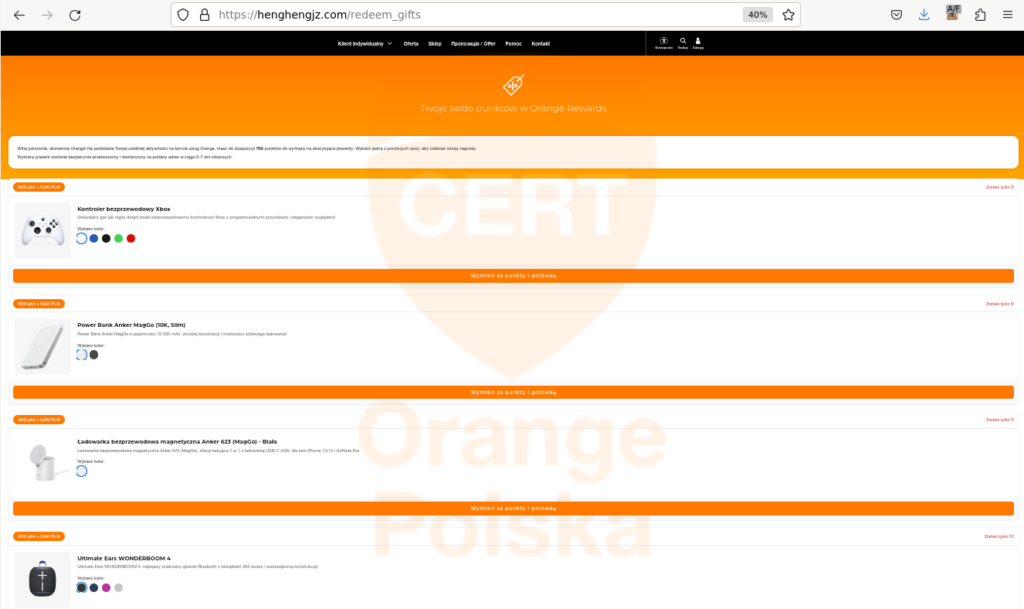

Rys. Pierwszy etap wyłudzenia – podanie numeru telefonu, źródło: CERT Orange Polska Rys. Strona z wyborem ”nagród”, źródło: CERT Orange Polska

Rys. Strona z wyborem ”nagród”, źródło: CERT Orange PolskaPo wybraniu „nagrody” trafiamy na panel do podania adresu dostawy, aby dostarczyć fizyczny przedmiot. Podanie danych przekierowuje nas na do płatności kartą, gdzie podanie nieprawidłowej karty wymusza komunikat, aby podać istotną kartę Visa lub Mastercard celem zapłacenia nie za nagrodę, a wysyłkę (5 zł).

Rys. Wyłudzenie danych karty kredytowej, źródło: CERT Orange Polska

Rys. Wyłudzenie danych karty kredytowej, źródło: CERT Orange PolskaPrzypominamy, iż prawdziwe SMSy od Orange przychodzą jedynie od nadawcy „Orange” lub „ORANGE”. Niezbędna jest również weryfikacja treści SMSów, szczególnie tych, które starają się wywrzeć nacisk i wpływ na odbiorcę. Nie zapominajmy o sprawdzeniu witryn, na których podajemy wrażliwe dane – w tym przypadku nie miała ona nic związanego z Orange.

Cyberwar

Signal jako medium dostarczania malware przez APT28.

W kontekście trwającej wojny cybernetycznej między Rosją a Ukrainą, rosyjskie grupy APT, między innymi APT28 (również Fancy Bear, Pawn Storm), kontynuują zaawansowane operacje wymierzone w ukraińskie instytucje rządowe oraz infrastrukturę krytyczną. Ich działania charakteryzują się długotrwałym, wyrafinowanym podejściem do infiltracji i utrzymania dostępu, sięgającym choćby 6-8 miesięcy, co jest zgodne z trendem obserwowanym już w drugiej połowie 2024 roku. Ta grupa, powiązana z rosyjskim wywiadem wojskowym GRU, wykorzystuje szerokie spektrum technik, w tym spearphishing, ataki na łańcuch dostaw oraz wykorzystanie legalnych usług chmurowych i komunikatorów do ukrycia swoich operacji.

W przypadku wykrytego incydentu w marcu-kwietniu 2024 roku, CERT-UA zidentyfikował na serwerze Windows obecność dwóch specjalistycznych narzędzi malware – BEARDSHELL oraz SLIMAGENT, które zostały napisane w języku C++. BEARDSHELL pełnił funkcję backdoora zdolnego do pobierania, deszyfrowania (algorytm chacha20-poly1305) oraz wykonywania skryptów PowerShell, a także przesyłania wyników działania do zewnętrznego serwera kontrolowanego przez atakujących za pośrednictwem API usługi Icedrive. Każda zainfekowana maszyna posiadała unikalny katalog identyfikowany przez hash64_fnv1a na podstawie nazwy komputera i sprzętowego GUID, co świadczy o zaawansowanym mechanizmie organizacji i ukrycia złośliwego oprogramowania. SLIMAGENT natomiast służył do przechwytywania zrzutów ekranowych, które były szyfrowane przy użyciu AES i RSA, a następnie zapisywane lokalnie w formacie .svc.

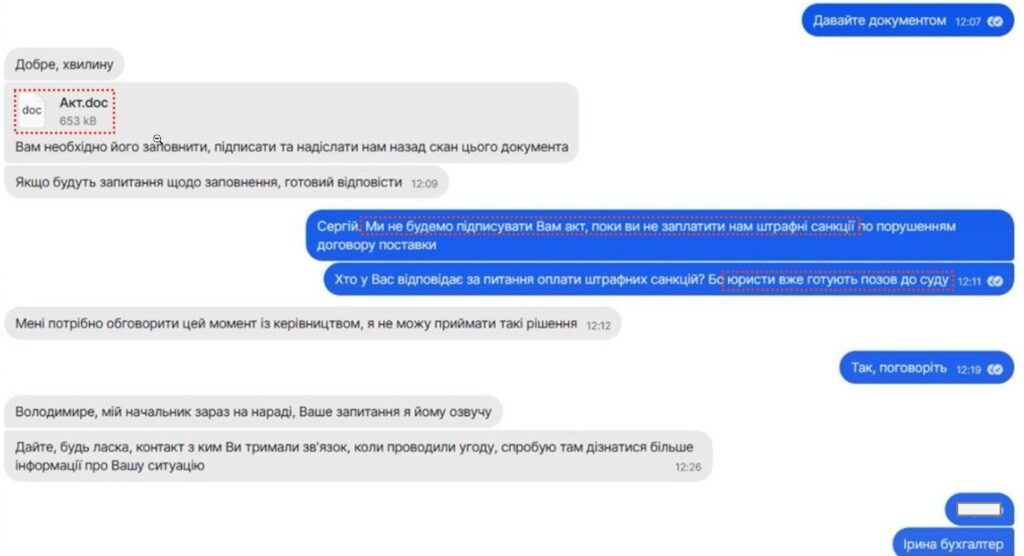

Rys. Malware dostarczony przy pomocy komunikatora Signal, źródło: CERT UA

Rys. Malware dostarczony przy pomocy komunikatora Signal, źródło: CERT UAPierwotny wektor infekcji nie został jednoznacznie ustalony podczas pierwszych badań, jednak w maju 2025 roku, dzięki współpracy z firmą ESET, odkryto, iż atakujący wykorzystywali komunikator Signal do dostarczenia złośliwego dokumentu Word („Акт.doc”) zawierającego makro. Po aktywacji makra na komputerze ofiary tworzony był plik DLL (ctec.dll) oraz plik windows.png, a także modyfikowany był rejestr systemu Windows w celu implementacji techniki COM-hijacking, która zapewniała trwałość infekcji poprzez automatyczne ładowanie złośliwej biblioteki podczas uruchamiania procesu explorer.exe. Plik ctec.dll deszyfrował i wykonywał shellcode osadzony w windows.png, co prowadziło do uruchomienia frameworku COVENANT – narzędzia do zdalnego zarządzania malware, które komunikowało się z serwerem C2 dzięki API usługi Koofr.

Framework COVENANT następnie pobierał i uruchamiał dodatkowe pliki, w tym PlaySndSrv.dll oraz sample-03.wav. Ten ostatni zawierał ukryty shellcode, który aktywował backdoora BEARDSHELL. Utrwalanie obecności malware na systemie było realizowane przez kolejne modyfikacje rejestru Windows, ponownie wykorzystujące technikę COM-hijacking, oraz zaplanowane zadania systemowe, co umożliwiało przetrwanie infekcji choćby po restarcie systemu.

Sukces tej kampanii wynikał z kilku czynników technicznych: wykorzystania zaufanych kanałów komunikacji (Signal), które nie były monitorowane przez systemy ochrony, zastosowania legalnych usług chmurowych (Icedrive i Koofr) jako kanałów komunikacji z serwerami C2, a także zaawansowanych metod ukrywania shellcode’u w plikach multimedialnych (PNG, WAV). Dodatkowo zastosowano makra w dokumentach Office oraz techniki COM-hijacking. Wszystkie te elementy wskazują na bardzo wysoki poziom zaawansowania atakujących i ich umiejętności omijania standardowych mechanizmów bezpieczeństwa Windows. Jednocześnie warto podkreślić, iż atakujący, bardzo gwałtownie poznają przyzwyczajenia przeciwnika i adaptują techniki ataku. Widzimy coraz częstsze ataki wykorzystujące Signal jako medium eksfiltracji danych oraz dostarczania złośliwego oprogramowania.

W szerszym kontekście cyberwojny rosyjsko-ukraińskiej, działania APT28 wpisują się w strategię Rosji polegającą na destabilizacji ukraińskiej administracji i infrastruktury krytycznej poprzez długotrwałe, ukierunkowane operacje cybernetyczne. Grupa ta od dawna specjalizuje się w atakach na sektor rządowy, energetyczny i logistyczny, wykorzystując m.in. spearphishing, ataki na łańcuch dostaw oraz zaawansowane techniki utrwalania dostępu. W 2024 i 2025 roku obserwowano eskalację tych działań, w tym ataki na systemy Ministerstwa Sprawiedliwości Ukrainy, infrastrukturę kolejową oraz krytyczne systemy energetyczne, co potwierdza ich strategiczne znaczenie dla rosyjskich operacji wywiadowczych i sabotażowych.

Więcej informacji:

https://cert.gov.ua/article/6284080

https://therecord.media/ukraine-new-russian-malware-social-engineering-signal-chats

Złośliwe oprogramowanie

Nadużycie legalnych narzędzi do instalacji złośliwego oprogramowania.

W ostatnich tygodniach zespoły ekspertów z G DATA oraz SonicWall opublikowały niezależne od siebie analizy incydentów bezpieczeństwa, w których atakujący wykorzystali legalne narzędzia VPN oraz RMM do przeprowadzania kampanii phishingowych, eksfiltracji danych i utrzymania zdalnej kontroli nad systemami ofiar. Oba przypadki – modyfikacja klienta VPN SonicWall NetExtender oraz nadużycie instalatora ConnectWise ScreenConnect – charakteryzuje wspólny schemat działania oparty na zaufaniu do legalnego systemu oraz techniczna precyzja w ukrywaniu szkodliwych funkcji przed systemami wykrywania zagrożeń.

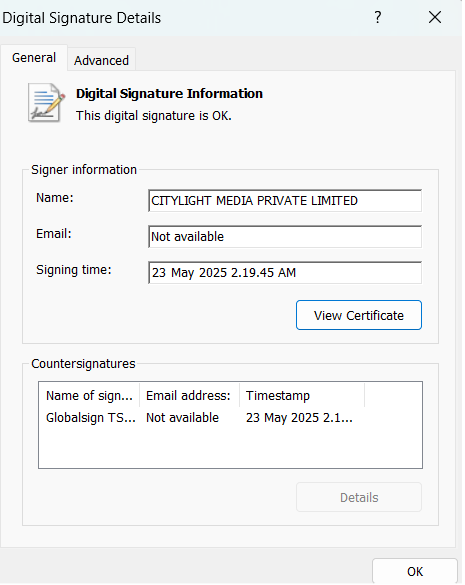

W przypadku SonicWall NetExtender, badacze natknęli się na strojanizowaną wersję aplikacji VPN oznaczoną numerem 10.3.2.27. Choć na pierwszy rzut oka wyglądała ona jak oryginalne oprogramowanie, najważniejsze komponenty – w szczególności NetService.exe oraz NetExtender.exe – zostały zmodyfikowane w taki sposób, by z jednej strony wyłączyć walidację certyfikatu serwera VPN, a z drugiej wprowadzić mechanizm przechwytywania danych logowania. Po nawiązaniu połączenia, aplikacja wysyłała informacje uwierzytelniające – takie jak login, hasło, domena, adres IP serwera i port – na serwer Command and Control działający na porcie 8080. Analiza pokazała również, iż złośliwe binaria były podpisane certyfikatem przypisanym do Citylight Media Private Limited – firmy, która nie była wcześniej kojarzona z dystrybucją systemu VPN, co sugeruje celowe użycie podpisu do nadania wiarygodności fałszywej wersji instalatora. Do rozpowszechniania aplikacji wykorzystywano metody socjotechniczne, między innymi fałszywe strony internetowe podszywające się pod witrynę producenta SonicWall, a także wyniki wyszukiwania promowane z wykorzystaniem SEO poisoning.

Drugi przypadek dotyczy systemu ConnectWise ScreenConnect, legalnie wykorzystywanego do zdalnej administracji i wsparcia technicznego. G DATA zidentyfikowała kampanię, w której atakujący modyfikowali binaria instalatora ScreenConnect, nie naruszając przy tym integralności podpisu cyfrowego – technika ta znana jest jako authenticode stuffing. Polega ona na dodaniu szkodliwych danych do tabeli certyfikatów bez unieważniania podpisu, co pozwala na ominięcie wielu systemów detekcji opartych na hashach i analizie podpisów. W zmodyfikowanych instalatorach ukryto m.in. prekonfigurowane parametry połączenia z serwerem C2 oraz mechanizmy ukrywania interfejsu aplikacji, takie jak usunięcie ikony z zasobnika systemowego oraz wyświetlanie spreparowanego ekranu „Windows Update”, który miał uśpić czujność użytkownika. Po zainstalowaniu, agent ScreenConnect działał w tle, zapewniając atakującemu pełen dostęp do systemu. Dane przesyłane były do serwera C2, a złośliwy kod był uruchamiany bez wzbudzania podejrzeń – proces przypominał w pełni legalne działanie aplikacji.

Rys. Podpis cyfrowy użyty w strojanizowanym instalatorze NetExtender. Źródło: sonicwall.com

Rys. Podpis cyfrowy użyty w strojanizowanym instalatorze NetExtender. Źródło: sonicwall.comOba ataki łączy wysoki poziom zaawansowania technicznego oraz dbałość o pozostanie niewykrytym. W pierwszym z nich atakujący zmodyfikowali nie tylko mechanikę działania klienta VPN, ale również proces weryfikacji certyfikatu i przekierowania danych. W drugim – kluczową rolę odegrało świadome nadużycie podpisanych binariów oraz precyzyjne ukrycie parametrów złośliwego połączenia wewnątrz pozornie legalnego instalatora. To pokazuje, iż kampanie te nie są przypadkowymi infekcjami, ale elementami starannie zaprojektowanej infrastruktury ofensywnej, zdolnej do ominięcia klasycznych metod detekcji, opartych na analizie podpisu cyfrowego, lokalizacji instalatora czy zachowań GUI.

Najważniejsze wnioski z tych analiz wskazują, iż tradycyjne podejście do oceny wiarygodności plików – bazujące na cyfrowych podpisach i znanych ścieżkach systemowych – przestaje być wystarczające. Konieczne staje się wdrożenie mechanizmów inspekcji struktur binarnych, walidacji konfiguracji komponentów RMM i VPN, a także ciągłe monitorowanie aktywności sieciowej oraz nietypowych procesów uruchamianych z lokalizacji takich jak C:\Users\Public\ czy %APPDATA%. W kontekście analizowanych przypadków, szczególną uwagę należy zwrócić na obecność systemu działającego w tle bez interakcji użytkownika, z nietypową konfiguracją połączeń sieciowych oraz brakiem elementów interfejsu, które zwykle towarzyszą legalnym instalacjom.

Więcej informacji:

https://www.gdatasoftware.com/blog/2025/06/38218-connectwise-abuse-malware

https://www.sonicwall.com/blog/threat-actors-modify-and-re-create-commercial-software-to-steal-users-information

CVE tygodnia

Nowa odsłona krytycznej podatności Citrix Bleed.

Citrix opublikował w biuletynach informacje o podatnościach CVE-2025-6543 (CVSS 4.0: 9.2) oraz CVE-2025-5777 (CVSS 4.0: 9.3). Pierwsza z nich jest podatnością memory overflow, która umożliwia DoS i została określona przez ReliaQuest jako aktywnie wykorzystywana w atakach. Sama podatność została opublikowana 25 czerwca 2025 roku. Druga podatność została opublikowana w innym biuletynie 17 czerwca 2025. Została określona jako „Citrix Bleed 2”. Podatność „Citrix Bleed” była znana już w 2023 roku dotykając instancje Citrix NetScaler ADC i Gateway. Wykorzystanie podatności pozwala na ekstrakcję ciasteczek sesji bezpośrednio z pamięci. Dzięki temu można było przechwycić sesję użytkownika i ominąć uwierzytelnianie MFA. Podatność jest wykorzystywana przez grupy ransomware oraz APT na szeroką skalę służąc jako początkowy wektor ataku.

„Citrix Bleed 2” nie różni się od swojej poprzedniczki. Jej wykorzystanie również pozwala na ekstrakcję danych sesyjnych – tym razem tokenów sesji dzięki odczytu obszaru pamięci spoza dozwolonego zakresu. W przeciwieństwie do ciasteczek sesji, tokeny mogą pozwolić na wykorzystanie ich do dalszego uwierzytelniania się do API czy innych aplikacji pozwalając atakującym na lateral movement wewnątrz skompromitowanej sieci.

ReliaQuest wskazuje na aktywną wykorzystanie w atakach podatności „Citrix Bleed 2” (CVE-2025-5777) obserwując:

- przejęte sesje Citrixa i uwierzytelnianie bez wiedzy użytkowników,

- wykorzystywanie tych samych sesji wśród wielu adresów IP, zarówno tych znanych jak i potencjalnie złośliwych,

- zapytania LDAP wewnątrz systemów wskazujące na rekonesans,

- narzędzie „ADExplorer64.exe” dystrybuowane wśród systemów wskazując na dalsze próby rekonesansu,

- sesje Citrixa pochodzące od adresów IP kojarzonych z dostawcami usług VPN.

Citrix w biuletynie wskazuje na konieczność wystawienia NetScalera jako Gateway (VPN, ICA Proxy, CVPN, RDP Proxy) albo wirtualny serwer AAA, aby podatność mogła zostać wykorzystana. Podatne są następujące wersje:

NetScaler ADC i NetScaler Gateway 14.1-43.56 i wersje wcześniejsze niż 14.1

NetScaler ADC i NetScaler Gateway 13.1-58.32 i wersje wcześniejsze niż 13.1

NetScaler ADC 13.1-FIPS i 13.1-NDcPP 13.1-37.235 i wersje wcześniejsze niż 13.1-FIPS i 13.1-NDcPP

NetScaler ADC 12.1-FIPS 12.1-55.328 i wersje wcześniejsze niż 12.1-FIPS

Po wgraniu aktualizacji powyższych produktów należy dodatkowo przeanalizować i zerwać wszelkie aktywne połączenia ICA i PCoIP, aby uniemożliwić atakującym dalszy dostęp do systemów.

Więcej informacji:

https://support.citrix.com/support-home/kbsearch/article?articleNumber=CTX693420

https://support.citrix.com/support-home/kbsearch/article?articleNumber=CTX694788

https://reliaquest.com/blog/threat-spotlight-citrix-bleed-2-vulnerability-in-netscaler-adc-gateway-devices/