Po krótkiej przerwie wracamy z dwutygodniowym przeglądem kluczowych cyberzagrożeń. Stale monitorujemy zmiany w świecie cyberprzestępczym oraz powiązania między grupami, które regularnie zmieniają motywy, metody i model działania. W aktualnym Krajobrazie zajęliśmy się kontynuacją sagi ze Scattered Lapsus$ Hunters w roli głównej, ale także wykorzystaniu przemysłowych routerów komórkowych do smishingu. Przyjrzeliśmy się również nowym informacjom o chińskiej grupie APT atakującej niezabezpieczone bazy danych oraz aktualnemu raportowi o sytuacji na ukraińskim cyberfroncie. O najgłośniejszym CVE tego tygodnia i innych istotnych wydarzeniach przeczytacie poniżej.

Na skróty:

- Temat tygodnia: Scattered Lapsus$ Hunters – szantaże i sojusze.

- Zaawansowane zagrożenia: Chiński Phantom Taurus zagląda do baz danych.

- Cybercrime: GhostSec: od ideologii do ransomware (i z powrotem).

- Telco: Silent smishing przy pomocy przemysłowych routerów komórkowych.

- Oszustwa i podszycia: Stealer i cryptodrainer prosto ze Steama.

- Cyberwar: Krajobraz cyberwojny w ukraińskiej cyberprzestrzeni.

- Złośliwe oprogramowanie: DetourDog.

- CVE Tygodnia: Krytyczna podatność w Oracle E-Business Suite.

Temat tygodnia

Scattered Lapsus$ Hunters – szantaże i sojusze.

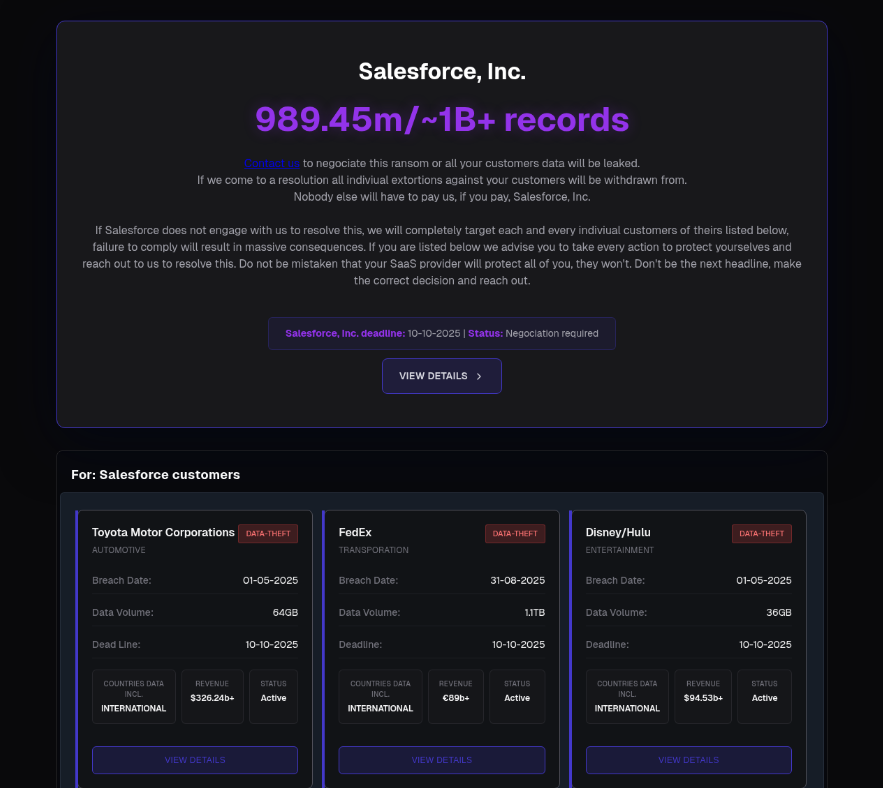

Obserwując poczynania grupy Scattered Spider lub kolektywu Scattered Lapsus$ Hunters można utwierdzić się w przekonaniu, iż przestępcom nie można wierzyć w żadne oświadczenia. Wcześniejsze zapewnienia o usunięciu się w cień można było interpretować zarówno jako zapowiedź zakończenia działalności, jak i dalszego jej kontynuowania, ale po cichu. Miniony tydzień przyniósł informacje o nowej „data leak site” grupy służącej do wyłudzenia okupu od Salesforce oraz firm poszkodowanych w wycieku związanym z Salesloft Drift – co nie wpisuje się w żadną z interpretacji. W przypadku braku współpracy z atakującymi (i braku zapłaty) dane firm mają zostać opublikowane 10 października tego roku.

Rys. Zrzut ekranu DLS Scattered Lapsus$ Hunters ze specjalną sekcją dla klientów Salesforce.

Rys. Zrzut ekranu DLS Scattered Lapsus$ Hunters ze specjalną sekcją dla klientów Salesforce.Salesforce zapewnia, iż wszystkie opisywane ataki są znane wcześniej lub niepotwierdzone i firma jest w kontakcie z klientami, których dotknęły incydenty. Jednocześnie informuje, iż nic nie wskazuje na naruszenie bezpieczeństwa platformy lub jakikolwiek związek opisywanej aktywności ze znanymi podatnościami w ich rozwiązaniu. Dziennikarzy przekierowano do analizy GTIG, która opisywała ataki vishingowe realizowane przez Scattered Spider skutkujące uzyskaniem dostępu do danych z Salesforce przez atakujących.

Na nowym DLS Scattered Lapsus$ Hunters opublikowano także między innymi informację o uzyskaniu dostępu do danych firmy Red Hat. Do ataku przyznało się Crimson Collective, które według najnowszych informacji zawiązało sojusz ze Scattered Lapsus$ Hunters. Jako datę ataku podano 13 września tego roku, a informację o udanym ataku Crimson Collective przekazali na swoim kanale Telegram 1 października. 2 października Red Hat poinformowało o incydencie dotyczącym instancji GitLab Red Hat Consulting, ale w komunikacie nie wskazano na konkretną grupę przestępczą lub dokładny wektor wejścia użyty przez atakujących. Nazwy plików upublicznione przez przestępców sugerują, iż wiele firm może być dotkniętych wyciekiem, ale bez znajomości ich zawartości nie ma możliwości oceny wrażliwości czy charakteru zawartych danych. Według Red Hat dane pochodzą z GitLaba wykorzystywanego jedynie przez consultingową część firmy i dotyczą tego segmentu działalności. Firma zapowiedziała kontakt z klientami, których dotknął incydent.

Scattered Lapsus$ Hunters informując o usunięciu się w cień wskazywali, iż część wcześniejszych ataków jeszcze ujrzy światło dzienne, ale wszelkie informacje o nowych atakach to próby podszycia się pod grupę. Przypominamy, iż ataki na Salesloft Drift to wątek sprzed pożegnalnego komunikatu. W przyszłości należy spodziewać się nowych informacji o przeszłych atakach kolektywu, ale niewykluczone, iż ich działalność będzie kontynuowana aktywnie. Świadczyć może o tym chociażby nowy kanał na Telegramie powstały 30 września, na którym analitycy obserwują charakterystyczną dla grupy chaotyczną formę komunikacji, obraźliwe wobec służb treści oraz prześmiewcze zwracanie się do poszkodowanych firm. Z publikowanych wiadomości można było także wyczytać ogłoszenie „powrotu”, co może oznaczać koniec tej przykrótkiej emerytury.

Skuteczna obrona przed tak rozproszonym i dynamicznym zagrożeniem, jakim są ataki Scattered Lapsus$ Hunters oraz ich naśladowców nie jest łatwa. Mimo pozornie trywialnych metod uzyskania dostępu, takich jak vishing i korzystanie z upublicznionych już wycieków kradzionych poświadczeń, skala ataków oraz ich skutków jest gigantyczna. najważniejsze metody prewencji, to zabezpieczanie dostępu do platform chmurowych (wieloskładnikowe uwierzytelnianie, reguły i polityki ograniczające dostęp) oraz szkolenie pracowników z zakresu metod socjotechnicznych wykorzystywanych przez atakujących. Niezwykle istotne jest także szybkie wykrywanie nieautoryzowanego dostępu na podstawie anomalii w logowaniu użytkownika (niestandardowe: lokalizacja, urządzenie, czas aktywności, dostęp do zasobów) i blokowanie tego wykrytego punktu wejścia. W ograniczaniu skutków incydentu z pewnością pomoże także szyfrowanie danych, jak i zapewnienie, iż pracownicy nie mają dostępu do danych, które nie są im absolutnie niezbędne. Fundamentalną kwestią jest jednak upewnienie się, iż zbieramy dostatecznie dużo informacji oraz logów dotyczących aktywności w platformach chmurowych, by móc taki incydent zauważyć i analizować.

Więcej informacji:

https://status.salesforce.com/generalmessages/20000224?locale=en-US

https://therecord.media/salesforce-scattered-spider-extortion-site

https://www.upguard.com/blog/salesforce-leak-extortion-scatterered-lapsus-hunters

https://www.redhat.com/en/blog/security-update-incident-related-red-hat-consulting-gitlab-instance

https://x.com/Ransom_DB/status/1973342646824255559

https://cloud.google.com/blog/topics/threat-intelligence/voice-phishing-data-extortion

https://www.anomali.com/blog/red-hat-security-incident-crimson-collective-breach

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Chiński Phantom Taurus zagląda do baz danych.

Phantom Taurus, wcześniej opisywany przez Unit 42 jako CL-STA-0043 i później tymczasowo klasyfikowany jako TGR-STA-0043, to chińska grupa APT prowadząca długotrwałe operacje wywiadowcze przeciwko instytucjom rządowym i operatorom telekomunikacyjnym na Bliskim Wschodzie, w Afryce oraz w Azji. Pierwsze publiczne wzmianki o aktywnościach powiązanych z tym klastrem pojawiły się w połowie 2023 roku. Dalsze analizy i obserwacje pozwoliły sklasyfikować ten zestaw działań jako odrębnego aktora, którego operacje konsekwentnie skupiają się na komunikacji dyplomatycznej, wywiadzie obronnym i instytucjach centralnych państw.

Kluczową zmianą taktyczną zaobserwowaną przez Unit 42 jest przejście od eksfiltracji wiadomości e-mail do bezpośredniego atakowania baz danych. Analitycy opisali użycie skryptu o nazwie mssq.bat, który łączy się z docelową instancją Microsoft SQL Server przy użyciu wcześniej pozyskanych poświadczeń i wykonuje dynamiczne zapytania przekazywane przez operatorów, eksportując wyniki do plików CSV. Uruchamianie tego typu skryptów na zdalnych serwerach było realizowane między innymi przez WMI, co pozwalało na bezpośredni, szybki dostęp do interesujących zasobów. Taka metoda umożliwia bardziej ukierunkowane wyszukiwanie dokumentów i rekordów o znaczeniu strategicznym niż masowe zbieranie wiadomości e-mail.

Działania Phantom Taurus odznaczają się charakterystycznym zestawem taktyk, technik i procedur oraz stosowaniem zarówno powszechnie znanych narzędzi, jak i autorskich implantów. W obserwowanym arsenale znajdują się między innymi China Chopper, narzędzia z rodziny Potato (m.in. JuicyPotatoNG i SharpEfsPotato) oraz Impacket, ale wyróżniają się także własne projekty grupy: rodzina Specter (w tym TunnelSpecter i SweetSpecter), moduł wykradający poświadczenia Ntospy oraz nowo odkryta platforma NET-STAR — .NET-owy zestaw backdoorów przeznaczony do ataków na serwery Internet Information Services (IIS).

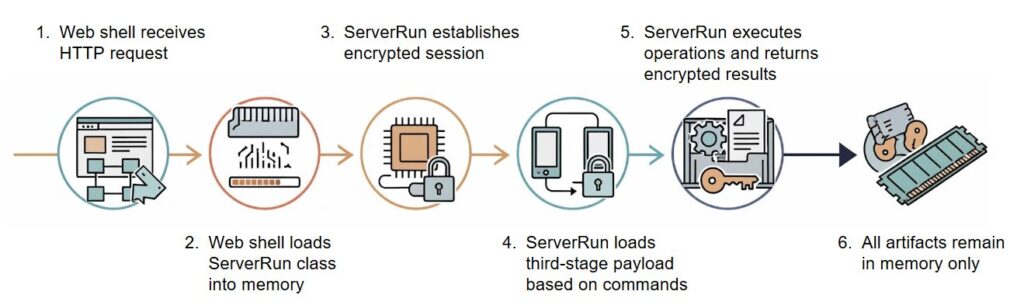

NET-STAR to istotny element najnowszego arsenału Phantom Taurus. Suite składa się z trzech komponentów zaprojektowanych do pracy w środowisku IIS:

- IIServerCore jako modularny backdoor ładujący i wykonujący payloady w pamięci procesu w3wp.exe,

- AssemblyExecuter V1 służący do ładowania i uruchamiania dodatkowych .NET-owych payloadów w pamięci,

- AssemblyExecuter V2, czyli ulepszona wersja wyposażona w mechanizmy omijające mechanizmy bezpieczeństwa systemu Windows, w tym techniki obejścia Antimalware Scan Interface (AMSI) oraz Event Tracing for Windows (ETW).

W przypadku IIServerCore Unit 42 opisał sposób ładowania dzięki web shelli (np. OutlookEN.aspx), mechanizmy sesji oparte na ciasteczkach oraz mechanizmy timestompingu mające utrudnić analizę postincydentalną. Wersja AssemblyExecuter V2 została po raz pierwszy zaobserwowana w 2025 roku.

Rys. Schemat instalacji backdoora na serwerze IIS, źródło: Unit42

Rys. Schemat instalacji backdoora na serwerze IIS, źródło: Unit42W zakresie infrastruktury badacze zauważyli, iż Phantom Taurus korzysta z operacyjnej sieci zasobów, które częściowo pokrywają się z infrastrukturą wykorzystywaną przez inne chińskie grupy APT, takie jak APT27, APT41 i Mustang Panda, co wskazuje na współdzielenie ekosystemu narzędziowego i logistycznego w tzw. chińskim nexusie APT. Jednocześnie Unit 42 podkreśla elementy operacyjnego wydzielania zasobów, które utrudniają bezpośrednie mapowanie wszystkich obserwowanych komponentów do pojedynczych aktorów.

Phantom Taurus to wyrafinowany Threat Actor nastawiony na wywiad strategiczny, który z jednej strony korzysta z dobrze znanych narzędzi i sprawdzonych technik, a z drugiej stale rozwija własne, ukierunkowane rozwiązania atakujące infrastrukturę serwerową. Przejście do bezpośredniego pozyskiwania danych z baz danych oraz pojawienie się zaawansowanej platformy NET-STAR stanowią istotne zwiększenie ryzyka dla instytucji rządowych i operatorów usług krytycznych, szczególnie jeżeli ich systemy IIS i serwery SQL są dostępne z wewnętrznych sieci lub nie są odpowiednio segmentowane i monitorowane. Zalecamy wzmocnienie monitoringu IIS i logów aplikacyjnych pod kątem web shelli oraz anomalii w procesie w3wp.exe, kontrolę i ograniczenie uprawnień kont serwisowych dla baz danych (zwłaszcza kont o uprawnieniach sa), wykrywanie i blokowanie wykonywania narzędzi administracyjnych zdalnie (WMI, psexec itp.), a także analizę telemetrii sieciowej pod kątem niestandardowych skryptów uruchamiających zapytania SQL i ruchu eksportującego dane.

Więcej informacji:

https://unit42.paloaltonetworks.com/phantom-taurus/

Cybercrime

GhostSec: od ideologii do ransomware (i z powrotem).

Historia grupy GhostSec stanowi jeden z najbardziej wyrazistych przykładów ewolucji współczesnych kolektywów hakerskich – od ruchu motywowanego ideologicznie do organizacji o charakterze w pełni przestępczym. Początki GhostSec sięgają roku 2015, gdy grupa wyłoniła się jako odłam słynnego Anonymous i zyskała rozgłos dzięki kampaniom wymierzonym w Państwo Islamskie. Ich działania, prowadzone pod hasłami #OpISIS, #OpNigeria czy #OpIsrael, miały charakter czysto polityczny i moralny: chodziło o walkę z terroryzmem, ekstremizmem religijnym i reżimami autorytarnymi. GhostSec, podobnie jak inne grupy haktywistyczne tamtego okresu, opierała się na idei cyfrowej sprawiedliwości, a nie na zyskach. Jednak w ciągu mniej niż dekady zespół przeszedł pełną metamorfozę – od ideologicznego „cyberruchu oporu” do profesjonalnie zorganizowanego przedsięwzięcia przestępczego, oferującego ransomware jako usługę.

W pierwszych latach działalności GhostSec wpisywał się w klasyczny nurt haktywizmu. Celem grupy były strony propagandowe ISIS, portale wspierające ekstremizm, a także infrastruktura informacyjna organizacji terrorystycznych. Ataki polegały głównie na defacementach stron internetowych, przejmowaniu kont w mediach społecznościowych i ujawnianiu danych osób powiązanych z radykałami. Działania te były nagłaśniane przez media, a GhostSec zyskiwał reputację cyfrowego bojownika o sprawiedliwość. W tym okresie w działaniach grupy dominowała motywacja ideologiczna, a jej członkowie postrzegali się raczej jako aktywiści niż przestępcy. Ich infrastruktura była prosta, a celem – przekaz polityczny, a nie zysk.

Przełom nastąpił kilka lat później, gdy GhostSec zaczął interesować się systemami przemysłowymi i infrastrukturą krytyczną. W 2022 roku grupa ogłosiła włamanie do rosyjskiej elektrowni wodnej Gusinoozerskaya oraz izraelskiego systemu oczyszczania ścieków w Or Akiva. Był to sygnał, iż GhostSec przekracza granice klasycznego haktywizmu. Ataki na systemy ICS wymagały bowiem znacznie większych umiejętności, a ich skutki mogły mieć realny wpływ na bezpieczeństwo fizyczne i stabilność państw. Zmiana profilu ofiar sugerowała wzrost ambicji i profesjonalizację operacyjną grupy. Choć wciąż deklarowano ideologiczne motywy, w tle zaczęły pojawiać się działania o charakterze wyraźnie eksperymentalnym – testy złośliwego systemu i infrastruktury, które później stały się podstawą pod działalność ransomware.

W sierpniu 2023 roku GhostSec dołączył do sojuszu znanego jako „The Five Families”, zrzeszającego kilka grup hakerskich: Stormous, SiegedSec, ThreatSec oraz BlackForums. Był to moment kluczowy, ponieważ w ten sposób stworzono coś na kształt ekosystemu współpracy między dawnymi haktywistami a grupami o profilu czysto przestępczym. Współdzielenie infrastruktury, wymiana narzędzi i rozwój zaplecza technicznego pozwoliły GhostSec na płynne wejście w świat cyberprzestępczości zorganizowanej. W tym samym okresie pojawiły się pierwsze zapowiedzi ransomware opracowanego przez tę grupę. Jesienią 2023 roku GhostSec zaprezentował GhostLocker – własne oprogramowanie szyfrujące, oferowane w modelu Ransomware-as-a-Service. Dla afiliantów przystąpienie do programu kosztowało nieco poniżej tysiąca dolarów, co potwierdza, iż grupa przyjęła pełnoprawny model biznesowy.

Rys. “Ransomnote” (notatka wymuszając okup) grupy GhostSec.

Rys. “Ransomnote” (notatka wymuszając okup) grupy GhostSec.Wkrótce potem pojawiła się druga generacja systemu – GhostLocker v2.0, napisana w języku Go. Wersja ta była bardziej zaawansowana technicznie: zawierała funkcje persystencji (trwałości w systemie), automatycznego monitorowania procesów, lepsze algorytmy szyfrowania i mechanizmy wykradania danych. GhostSec poszedł jeszcze dalej, tworząc narzędzia pomocnicze, takie jak GhostPresser czy Deep Scan, przeznaczone do rekonesansu i włamań w aplikacjach webowych. Tym samym grupa przestała być zbiorem ideowych aktywistów, a zaczęła przypominać wyspecjalizowaną organizację przestępczą, dysponującą własnym zapleczem badawczo-rozwojowym. Ataki z użyciem GhostLockera zaczęły dotykać firmy z różnych sektorów – od edukacji po energetykę – w wielu krajach, w tym w Indiach, Turcji, Brazylii czy Polsce. Działania te były już czysto finansowe i miały charakter typowy dla gangów ransomware, z podwójnym wymuszeniem i publikacją skradzionych danych na stronach typu leak site.

W maju 2024 roku GhostSec ogłosił decyzję o wycofaniu się z działalności przestępczej. W oficjalnym komunikacie grupa zapowiedziała przekazanie kodu GhostLocker w wersji trzeciej, a także wszystkich operacji ransomware, zaprzyjaźnionej grupie Stormous. Według deklaracji członków GhostSec, ruch ten miał oznaczać powrót do korzeni haktywizmu. Nie jest jasne, na ile była to decyzja motywowana ideologicznie, a na ile próba ograniczenia ryzyka. Z jednej strony grupa mogła uznać, iż osiągnęła wystarczające zyski, z drugiej – presja ze strony organów ścigania i społeczności bezpieczeństwa mogła zmusić ją do odwrotu. Należy pamiętać, iż w tym okresie światowe służby intensyfikowały działania wymierzone w operatorów ransomware, co mogło stanowić istotny czynnik zewnętrzny.

Ewolucję GhostSec można wyjaśnić kilkoma współzależnymi czynnikami. Po pierwsze, motyw finansowy. Haktywiści działający z pobudek ideowych często napotykają ograniczenia wynikające z braku środków na utrzymanie infrastruktury i rozwój narzędzi. Ransomware stanowił szybki sposób na pozyskanie pieniędzy i uniezależnienie się od zewnętrznego wsparcia. Po drugie, coraz bardziej zaawansowane technicznie operacje wymagały inwestycji w rozwój – w pewnym momencie naturalną konsekwencją stało się potraktowanie działalności jak przedsiębiorstwa przestępczego. Po trzecie, kooperacja w ramach „The Five Families” stworzyła środowisko, w którym granica między ideologicznym haktywizmem a cyberprzestępczością przestała być wyraźna. Wreszcie, presja prawna i reputacyjna mogła skłonić grupę do ogłoszenia formalnego „powrotu” do haktywizmu – gestu, który w praktyce może być jedynie taktycznym manewrem.

Transformacja GhostSec nie była nagła. Grupa przez długi czas funkcjonowała w stanie pośrednim – łączyła działania polityczne z atakami nastawionymi na zysk. W komunikatach publikowanych w mediach społecznościowych członkowie GhostSec sugerowali, iż dochody z ransomware są wykorzystywane do finansowania „słusznych” operacji ideowych. W ten sposób próbowano zachować moralną legitymizację i uniknąć oskarżeń o zwykłą chciwość. W praktyce jednak różnica między aktywizmem a przestępczością zacierała się coraz bardziej. Niektórzy badacze sugerują, iż decyzja o przekazaniu GhostLockera grupie Stormous nie była rzeczywistym końcem działalności przestępczej, ale raczej próbą rozproszenia odpowiedzialności i ukrycia struktur.

Historia GhostSec wpisuje się w szerszy trend konwergencji haktywizmu i cyberprzestępczości. Coraz więcej grup, które początkowo kierowały się ideologią, przechodzi na działalność o charakterze finansowym. Wynika to z dostępności narzędzi, niskich barier wejścia, a także z faktu, iż współczesny cyberatak może łączyć funkcje protestu, sabotażu i wymuszenia. Granice między tymi kategoriami coraz częściej się zacierają. Dla społeczności bezpieczeństwa oznacza to konieczność ciągłego monitorowania grup o ideologicznym rodowodzie, gdyż mogą one w każdej chwili zmienić motywację i profil działania. W przypadku GhostSec widzimy także, iż haktywiści z czasem zyskują kompetencje techniczne na poziomie porównywalnym z wyspecjalizowanymi gangami ransomware, co czyni ich równie groźnymi.

Ewolucja GhostSec od ideologicznego kolektywu do przestępczego syndykatu ransomware pokazuje, jak płynna może być granica między aktywizmem a cyberprzestępczością. Grupa, która zaczynała jako obrońca wartości, stopniowo przekształciła się w organizację kierującą się rachunkiem zysków i strat. Proces ten został przyspieszony przez potrzebę finansowania, rozwój techniczny oraz współpracę z innymi grupami o podobnych ambicjach. Choć GhostSec oficjalnie ogłosił powrót do haktywizmu, jego historia dowodzi, iż raz przekroczona granica między ideologią a zyskiem rzadko daje się całkowicie cofnąć. To również przestroga: w świecie współczesnych cyberkonfliktów motywacje ideowe mogą bardzo gwałtownie ustąpić miejsca interesom finansowym, a dawni aktywiści mogą stać się przestępcami z pełną infrastrukturą, zasobami i rynkiem.

Dla zespołów Threat Intelligence (CTI) kluczowym problemem jest teraz identyfikacja i klasyfikacja threat actorów. Tradycyjne modele opierające się na „motywacja = klasyfikacja” tracą skuteczność: grupa może rano publikować manifest, a wieczorem uruchamiać kampanię RaaS za pośrednictwem afiliantów. Taka hybrydyzacja zwiększa nieprzewidywalność: źródła, infrastruktura i TTPs (taktyki, techniki, procedury) mogą pochodzić z różnych środowisk — ideologicznego i przestępczego jednocześnie. W praktyce zespoły CTI muszą zatem monitorować szerszy zestaw sygnatur, leak-site’ów, kanałów rekruterskich i rynków, łącząc sygnały z domen publicznych i z darkwebu, by gwałtownie wychwycić zmiany w sposobie działania grup. Rzetelne analizy pokazują, iż taka konwergencja nasila dynamikę zmian w ekosystemie ransomware, co komplikuje śledzenie i przewidywanie aktorów.

Więcej informacji:

https://dailysecurityreview.com/resources/threat-actors-resources/ghostsec-from-hacktivist-to-ransomware-warlord/

https://socradar.io/dark-web-profile-ghostsec/

https://www.sentinelone.com/anthology/ghostlocker-raas/

Telco

Silent smishing przy pomocy przemysłowych routerów komórkowych.

Smishing (SMS-phishing) to technika oszustwa polegająca na wysyłaniu wiadomości tekstowych w celu nakłonienia odbiorcy do kliknięcia w link lub ujawnienia danych (hasła, danych bankowych, danych osobowych). Jego skuteczność bierze się stąd, iż SMS wydaje się bardziej „osobisty” niż e-mail i budzi mniejsze podejrzenia. Tradycyjnie smishing operuje przez fałszywe wiadomości z oszukańczymi linkami, często korzystając z technik skracania adresów URL, maskowania nadawcy (spoofing) oraz socjotechniki.

Z czasem oszuści zaczęli szukać nowych wektorów dostarczania takich wiadomości, które omijają tradycyjne filtry i zabezpieczenia operatorów mobilnych. Jedną z takich nowych ścieżek jest wykorzystanie API w urządzeniach sieciowych – w szczególności w routerach z funkcjami komórkowymi. To właśnie jest „silent smishing”, który staje się szczególnie niebezpiecznym wariantem ataku.

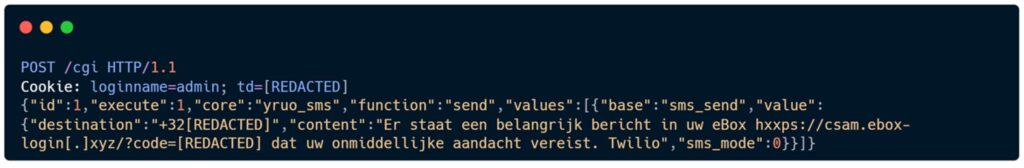

Rys. Przykład żądania HTTP wysyłającego SMS; źródło: Sekoia.

Rys. Przykład żądania HTTP wysyłającego SMS; źródło: Sekoia.Raport Sekoia.io opisuje przypadki, w których atakujący wykorzystują API przemysłowych routerów komórkowych. Industrial Cellular Routers, czyli przemysłowe routery komórkowe, to specjalna kategoria urządzeń sieciowych, które umożliwiają łączenie infrastruktury przemysłowej, automatyki lub zdalnych systemów z Internetem – nie przez zwykłe łącze kablowe, ale przez sieć komórkową (LTE, 4G, 5G). W odróżnieniu od zwykłych domowych routerów Wi-Fi, routery przemysłowe są projektowane do pracy w trudnych warunkach, często 24/7, w lokalizacjach odległych, bez fizycznego nadzoru człowieka. Mają metalowe obudowy, odporność na drgania, skrajne temperatury i zakłócenia elektromagnetyczne. Występują m.in. w infrastrukturze krytycznej, systemach SCADA, automatyce budynkowej, rolnictwie precyzyjnym, transporcie, energetyce czy punktach pomiarowych.

Atakujący skupili się na modelach marki Milesight w celu wysyłania wiadomości SMS z linkami phishingowymi. W tym celu wykorzystywali lukę lub błędną konfigurację API routerów, które udostępniają endpoint /cgi, obsługujący operacje typu send_sms, query_outbox, query_inbox. W niektórych przypadkach funkcje te są dostępne bez uwierzytelnienia, co umożliwia atakującemu wykonywanie żądań HTTP POST z odpowiednim payloadem JSON zawierającym numer odbiorcy i treść wiadomości.

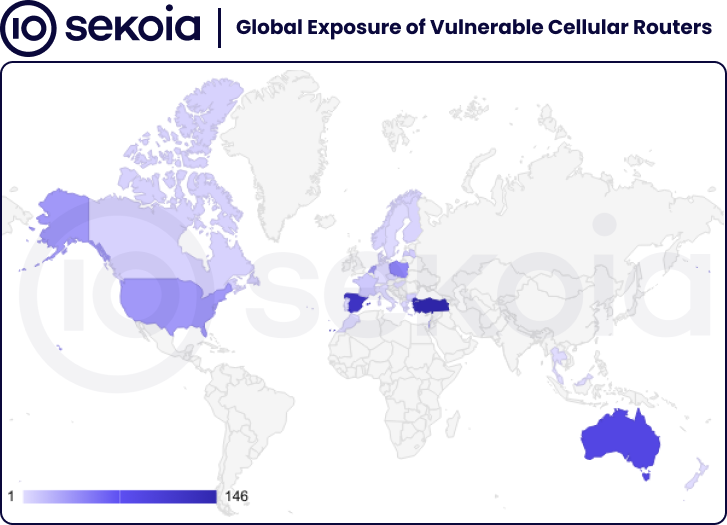

W swojej analizie, Sekoia odkryła, iż ataki te były prowadzone od co najmniej lutego 2022 roku, a kampanie nasiliły się w 2025 roku. Atakujący najpierw testowali, czy dany router może wysyłać SMS (np. wysyłając SMS do numeru testowego, którą jak się podejrzewa kontrolują przestępcy), co pozwalało odsiać urządzenia, które nie działają albo mają ograniczenia SIM. Ta walidacja pomogła efektywnie dobierać urządzenia do kampanii. Analiza zidentyfikowała, iż spośród tysięcy routerów dostępnych publicznie, setki okazały się narażone na dostęp bez uwierzytelnienia do API SMS.

Rys. Mapa wskazująca podatne na ataki Silent Smishing urządzenia; źródło: Sekoia.

Rys. Mapa wskazująca podatne na ataki Silent Smishing urządzenia; źródło: Sekoia.Kampanie phishingowe były regionalnie ukierunkowane, z wyraźnym naciskiem na Belgię, często podszywając się pod usługi rządowe i wykorzystując komunikaty w językach niderlandzkim i francuskim. Inne kampanie objęły Francję, Szwecję, Włochy, wykorzystując maskowanie operatorów telekomunikacyjnych, banków czy instytucji państwowych jako przynęty.

Co kluczowe: atak nie polegał na zakładaniu backdoorów czy późniejszym przejmowaniu routera w sposób trwały, ale wyłącznie na wykorzystaniu już istniejącej funkcjonalności do masowego wysyłania SMS-ów. Urządzenia pełniły rolę „proxy SMS”, bez potrzeby modyfikacji ich oprogramowania.

Atak typu „silent smishing” ujawnia, jak łatwo infrastruktura telekomunikacyjna – często pomijana w klasycznym modelu obrony – może stać się orężem w rękach przestępców. Wykorzystanie API w urządzeniach brzegowych (routerach z funkcją SMS) do wysyłania phishingowych wiadomości bez udziału operatora mobilnego jako nadawcy to nowatorski sposób rozproszenia ataku, który utrudnia wykrycie i blokowanie.

Dla sektora telekomunikacyjnego oznacza to konieczność poszerzenia pola ochrony poza rdzeń sieci – na urządzenia klientów, interfejsy API i współpracę z producentami sprzętu. Obecne systemy bezpieczeństwa nie zawsze są wystarczające, gdy atak wydobywa się z rozproszonej, legalnej infrastruktury. Jednocześnie rozwój technologii i adaptacja przestępców sprawiają, iż sektor musi być stale czujny i elastyczny. Tylko dzięki współpracy operatorów, producentów, regulatorów i środowisk bezpieczeństwa można zbudować odporność na takie subtelne, ale groźne formy oszustw SMS.

Więcej informacji:

https://blog.sekoia.io/silent-smishing-the-hidden-abuse-of-cellular-router-apis/

Oszustwa i podszycia

Stealer i cryptodrainer prosto ze Steama.

Streamer zbierający fundusze na leczenie nowotworu złośliwego został okradziony z zebranych kryptowalut przez zainstalowanie gry z oficjalnego źródła. Jeden z oglądających, będący twórcą gry, na czacie zachęcił prowadzącego transmisję Raivo Plavnieksa (RastalandTV) do pobrania prostej platformówki BlockBlasters ze Steam. Za prezentację gry streamer miał otrzymać wynagrodzenie. Gra miała prapremierę 31 lipca 2025 roku, otrzymała raczej pozytywne opinie od pierwszych graczy, ale pojawiły się również i takie krytykujące drobne błędy widoczne w trakcie rozgrywki. W rzeczywistości gra okazała się podstępem, w sierpniu pojawiła się aktualizacja, która wstrzykiwała złośliwy kod realizujący funkcje stealera szczególnie nastawionego na kradzież kryptowalut.

To kolejna sytuacja, która zwróciła uwagę na wadliwy proces weryfikacji gier na Steam. choćby o ile bezpieczeństwo pierwszej wersji zostało potwierdzone, nie są sprawdzane już aktualizacje, więc gracze nie są chronieni przed złośliwymi zmianami. W przypadku BlockBlasters, bazując na logach ze znanej bazy telemetrii dla Steama – SteamDB, „poprawka” wdrożyła plik game2.bat przejawiający zachowania charakterystyczne dla malware, co zostałe wnikliwie przeanalizowane przez analityków G DATA Security Lab. Skrypt zbierał informację o użytkowniku i jego lokalizacji, wykrywał zainstalowanego oprogramowanie antywirusowe (działał tylko przy samym Windows Defenderze), pozyskiwał dane sesji Steam, przekazywał dane do serwera C2 i uruchamiał kolejne pliki VBS. Te z kolei prowadziły do wykonania następnych skryptów .bat. Plik „test.bat” kradł informacje z rozszerzeń przeglądarek i wszelkie inne dane związane z portfelami kryptowalutowymi. Plik „1.bat” dodawał odpowiednią ścieżkę do wyjątków Windows Defender i wykonywał dwa pliki EXE po upewnieniu się o poprawnym połączeniu z serwerem C2. Ostateczne payloady to backdoor (Client-built2.exe) oraz stealer (Block1.exe) sklasyfikowany jako StealC działający w modelu MaaS. Konfiguracja serwera C2 umożliwiała przeglądanie plików tam zawartych, co pozwoliło analitykom na dotarcie do pliku zawierającego dane dostępowe do kanału na Telegramie, na który wysyłane były skradzione dane.

Społeczność powiązana z kryptowalutami i cyberbezpieczeństwem poruszona stratą zbieranych funduszy dokładnie przeanalizowała sprawę doprowadzając do wskazania potencjalnych sprawców celowanego ataku. Stealery działają na masową skalę, pojawiają się choćby w reklamach w mediach społecznościowych lub wiadomościach e-mail, ale personalne zachęcenie chorej osoby zbierającej środki na leczenie zapewniło sprawie duży rozgłos. Dzięki temu udało się także zrekompensować stratę streamera, który otrzymał nie tylko równowartość skradzionych kryptowalut, ale i kolejne wpłaty. Ofiar z pewnością było więcej, choć być może nie stracili tak wiele lub ich sprawa nie stała się dostatecznie medialna. Gra została usunięta ze Steam, ale wcześniej atakujący próbując zatrzeć ślady usunęli wszystkie złośliwe pliki. SteamDB już wcześniej oznaczyło grę jako podejrzaną, ale jako podmiot niepowiązany oficjalnie z Valve nie mieli wpływu na obecność gry na platformie Steam.

Jak pokazał ten atak, nie można uznawać pobierania systemu i gier z oficjalnego źródła za niezawodną prewencję infekcji złośliwym oprogramowaniem typu stealer. Zaufanie do niektórych oficjalnych źródeł może być bezpodstawne lub zbyt duże. Środowiska, na które pobieramy treści związane z rozrywką i te, gdzie obsługujemy portfele kryptowalutowe oraz bankowość warto separować. o ile nie my zainstalujemy strojanizowaną grę, to dzieci korzystając ze współdzielonego komputera mogą doprowadzić do infekcji skutkującej kradzieżą naszych danych i pieniędzy.

Więcej informacji:

https://www.gdatasoftware.com/blog/2025/09/38265-steam-blockblasters-game-downloads-malware

https://www.404media.co/steam-hosted-malware-game-that-stole-32-000-from-a-cancer-patient-live-on-stream/

https://zaufanatrzeciastrona.pl/post/okradli-chlopaka-chorego-na-raka-internet-im-nie-wybaczyl/

Cyberwar

Krajobraz cyberwojny w ukraińskiej cyberprzestrzeni.

Cyberwojna charakteryzuje się dużą dynamiką działań i częstymi zmianami, mającymi na celu zaskakiwanie przeciwnika i poszukiwanie nowych, skutecznych wektorów ataku. Tygodniowe podsumowanie przygotowane przez zespół ukraińskiej cyberobrony daje syntetyczny obraz wydarzeń oraz trendów jakie miały miejsce w teatrze cyberwojny.

Z przygotowanego podsumowania dowiadujemy się, iż nowym i istotnym zjawiskiem są cyberataki wymierzone w członków Sił Obronnych Ukrainy, polegające na rozprzestrzenianiu nowego konia trojańskiego typu backdoor o nazwie Cabinet RAT. Jego instalacja przebiega wieloetapowo – rozpoczyna się od dystrybucji archiwów zawierających programy ładujące w postaci plików XLL (uruchamianych jako aplikacje w programie Excel), a następnie pobierane są kolejne etapy złośliwego systemu i odszyfrowywany jest shellcode ukryty w plikach graficznych. Ze względu na złożoność i wysoką jakość wykonania Cabinet RAT, te cyberataki przypisuje się grupie powiązanej z rosyjskim GRU. Ze względu na nowatorskie TTP (taktyki, techniki i procedury) CERT-UA przydzielił tej grupie aktywności osobny identyfikator UAC-0245 i nadał wysoki priorytet zagrożeniom związanym z tą grupą.

Nasileniu uległy również kampanie phishingowe wykorzystujące motywy pomocy humanitarnej. Ataki te posługują się zaawansowanymi technikami socjotechnicznymi i technicznymi, takimi jak nakłanianie ofiar do manualnego uruchamiania złośliwego kodu PowerShell (technika ClickFix) lub stosowanie phishingu OAuth w celu przechwytywania tokenów dostępu do usług Google.

Wśród aktywnych grup hakerskich wciąż znajdują się APT UAC-0010/Armageddon, UAC-0195, UAC-0150 oraz UAC-0050, wykorzystujące rodziny złośliwego systemu takie jak AgentTesla, DonutLoader, FormBook, GuLoader, ModiLoader, NetSupport RAT oraz Remcos RAT.

Ponadto rosyjskie grupy haktywistów przeprowadziły w ostatnim tygodniu ataki DDoS na strony rządowe, administracje lokalne, media oraz przedsiębiorstwa z sektorów transportowego, energetycznego i bankowego w Czechach, Wielkiej Brytanii, Rumunii, Włoszech, Finlandii i Danii. Cyberataki oraz operacje informacyjne wymierzone w Czechy zbiegły się w czasie z kampanią mającą na celu ingerencję w tamtejsze wybory parlamentarne. Działania te obejmowały publikację rzekomych wycieków kont urzędników państwowych oraz twierdzenia o kompromitacji systemów sterowania przemysłowego (ICS) infrastruktury wodno-kanalizacyjnej.

Haktywiści ponownie próbują tworzyć nowe sojusze, co odzwierciedla utrzymujące się dążenie rosyjskich służb wywiadowczych do ponownego scentralizowania kontroli i prowadzenia bardziej zsynchronizowanych operacji hybrydowych.

Przewiduje się także pojawienie nowego zagrożenia związanego z testami beta nowej usługi e-mailowej Cloudflare, umożliwiającej wysyłanie wiadomości bezpośrednio z platformy serwerowej Cloudflare Workers. Istnieje wysokie prawdopodobieństwo, iż usługa ta zostanie wykorzystana do kampanii phishingowych i dezinformacyjnych, również przez rosyjskie grupy hakerskie – podobnie jak technologia tunelowania Cloudflare jest dziś używana do ukrywania infrastruktury Command-and-Control C2.

Niebezpieczeństwo wynika z faktu, iż infrastruktura IP Cloudflare może być używana do omijania tradycyjnych filtrów i systemów bezpieczeństwa, co mocno zwiększa skuteczność kampanii phishingowych i utrudnia ich atrybucję. Blokowanie zakresów adresów IP Cloudflare jest w praktyce niemożliwe, ponieważ prowadziłoby do zakłóceń w dostępie do ogromnej liczby legalnych usług internetowych.

Więcej informacji:

Serhii Demediuk, Ukrainian Cyber Defense, Threat Landscape https://www.linkedin.com/feed/update/urn:li:activity:7380860296392933376

https://cert.gov.ua/article/6285549

Złośliwe oprogramowanie

Detour Dog.

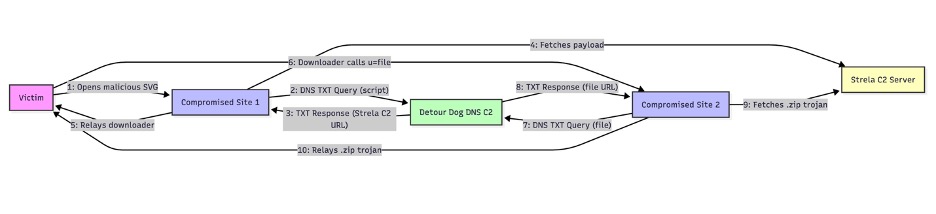

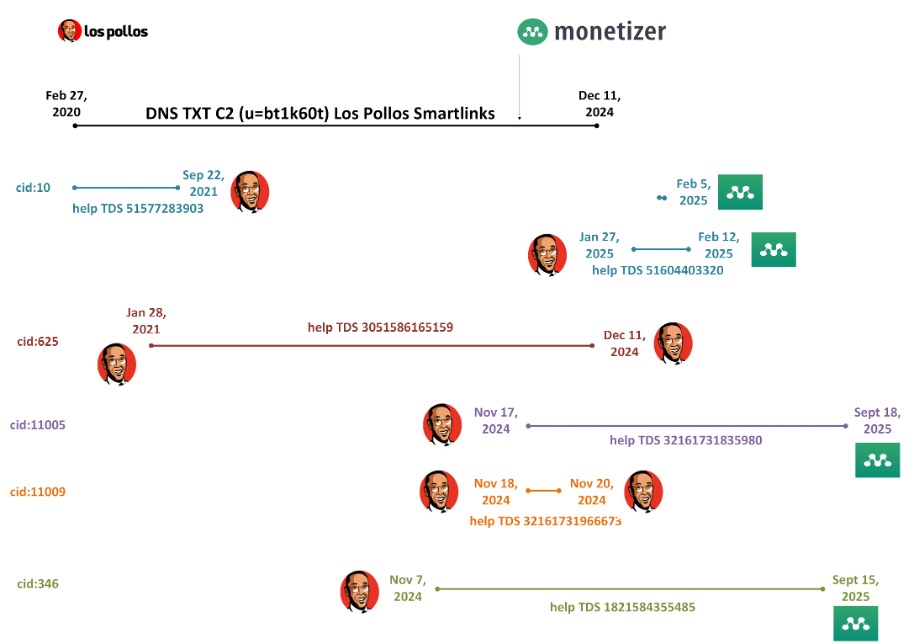

Badacze Infoblox zidentyfikowali klaster aktywności nazwany Detour Dog, w którym centralne miejsce zajmuje manipulacja systemem DNS i wykonywanie poleceń „po stronie serwera” kompromitowanych witryn. Kampania nie jest prostym mechanizmem przekierowań, ale rozbudowanym ekosystemem, w którym zapytania DNS i rekordy TXT służą równocześnie do sterowania przebiegiem ataku i do przekazywania zakodowanych instrukcji oraz fragmentów payloadów, a większość decyzji wykonawczych zapada po stronie serwera WWW, co znacząco zaciera ślady i utrudnia korelację zdarzeń.

Łańcuch infekcji rozpoczyna się od masowej kompromitacji witryn internetowych. Operatorzy wstrzykują złośliwe elementy do kodu stron lub wykorzystują zainfekowane wtyczki i komponenty CMS tak, iż zwykła wizyta użytkownika trafia na warunkowy skrypt uruchamiany po stronie serwera. Skrypt ten, po spełnieniu określonych kryteriów (na przykład geolokalizacji odwiedzającego lub typu urządzenia), wykonuje zapytanie DNS do domen kontrolowanych przez Detour Dog. Format zapytania ma ustandaryzowaną strukturę zawierającą identyfikator zainfekowanego hosta, zakodowany adres IP odwiedzającego, losowy numer i opcjonalne pole „type”, dzięki czemu nazwy subdomen przenoszą informacje o instancji i kontekście ataku. Od kwietnia 2024 r. zapytania te wykonuje się po stronie serwera, co zwiększyło skalę i trudność wykrycia. Serwer DNS kontrolowany przez operatorów odpowiada rekordem TXT, który jest zakodowany Base64 i często zawiera słowo „down”, co w praktyce instruuje serwis WWW do pobrania i uruchomienia zewnętrznego zasobu. Odpowiedzi te mają ustandaryzowany kształt typu https://<domena_przekierowująca>/?<ciąg_alfanumeryczny>, gdzie ciąg alfanumeryczny zmienia się w każdej odpowiedzi i pełni rolę identyfikatora lub tokenu. W ten sposób DNS pełni rolę sygnalizacyjną i wskaźnikową — wskazuje, skąd pobrać rzeczywisty ładunek hostowany na innych serwerach — a operacja wykonania odbywa się na warstwie HTTP, co celowo rozdziela ślady ataku pomiędzy DNS i hosting.

Rys. Schemat infekcji w kampanii Detour Dog, źródło: Infoblox

Rys. Schemat infekcji w kampanii Detour Dog, źródło: InfobloxDla rozprzestrzeniania treści zewnętrznych operatorzy wykorzystują rozmaite redirectory i systemy pośredniczące, a więc w praktyce odpowiedzi TXT często zawierały domeny-redirectory, które kierowały dalej do tzw. Help TDS (Traffic Distribution System) lub bezpośrednio do hostów stagingowych. Detour Dog manualnie tworzy i przenosi identyfikatory śledzące pomiędzy różnymi TDS-ami, dzięki czemu można połączyć rozproszone aktywności i śledzić łańcuchy przekierowań przez długi czas. Taki atak łączy kompromitowane witryny z globalnym ekosystemem TDS/affiliate, co umożliwia szerokie maskowanie i monetyzację ruchu, albo jego przekierowanie na bardziej złośliwe ładunki, gdy warunki są sprzyjające.

Po pobraniu wskazanego pliku z serwera zewnętrznego uruchamiany jest prosty loader lub backdoor, zidentyfikowany jako StarFish, który pełni rolę pośrednika między infrastrukturą Detour Dog a finalnym ładunkiem. StarFish funkcjonuje jako staging host, pobierając i uruchamiając adekwatny stealer, najczęściej Strela. Po uruchomieniu Strela przeprowadza typowe operacje stealera: ekstrakcję poświadczeń i danych z przeglądarek oraz przesyłanie skradzionych informacji do infrastruktury C2. Część transferów i uruchomień odbywa się warunkowo, co ogranicza bezpośrednią liczbę zainfekowanych hostów i jednocześnie pozwala operacji rozproszyć staging na wielu, niezależnych zasobach.

Rys. Oś czasu działania Detour Dog, źródło: Infoblox

Rys. Oś czasu działania Detour Dog, źródło: InfobloxAnaliza wykazała, iż znacząca większość potwierdzonych hostów stagingowych StarFish była kontrolowana przez operatorów Detour Dog, co wskazuje na ściśle powiązaną infrastrukturę DNS i hostingową działającą jako jeden ekosystem operacyjny. Dzięki takiemu rozdzieleniu logiki, gdy DNS pełni rolę wskaźnika, a zewnętrzny hosting dostarcza faktyczny nośnik ładunku, atak staje się trudniejszy do skorelowania i zablokowania jedynie przy użyciu reguł opartych na inspekcji HTTP. Operatorzy mogą przemieścić staging lub rotować domeny bez przerywania działania, co zwiększa odporność kampanii na działania obronne.

Technicznie komunikacja między zainfekowanym serwisem a infrastrukturą atakujących jest zaprojektowana tak, by omijać statyczne sygnatury detekcji. Operatorzy zapisują dane w rekordach TXT o dużej długości lub kodują fragmenty informacji bezpośrednio w etykietach subdomen, co umożliwia przesyłanie poleceń oraz małych fragmentów eksfiltrowanych danych. Mechanizm potrafi działać w trybie inicjalizacyjnym „knock”, w którym krótka seria zapytań sygnalizuje gotowość do dalszego przebiegu, po czym następuje rotacja subdomen generowana algorytmicznie lub oparta na krótkich tokenach, co utrudnia śledzenie kanału C2. Operatorzy stosują także rotację domen, techniki fast-flux, wykorzystanie CDN oraz różnych TLD, a wartości TTL bywają ustawiane na bardzo krótkie, gdy trzeba gwałtownie przenieść infrastrukturę, albo na bardzo długie, gdy zależy im na stabilności wskazań. W praktyce w obrębie łańcucha występuje enkodowanie w Base64, proste operacje XOR, a w istotnych fragmentach payloadów stosowane jest szyfrowanie z uwiarygodnieniem typu AEAD. Wykorzystanie standardowego portu DNS i fragmentacja danych w małych porcjach w etykietach sprawiają, iż skuteczna detekcja wymaga analizy anomalii w zapisach DNS, a nie jedynie inspekcji ruchu HTTP.

Detour Dog to kampania łącząca kompromitowane witryny, manipulację DNS oraz stagingowe hosty, w której DNS pełni funkcję zarówno sygnalizacyjną, jak i transmisyjną. Sekwencja zdarzeń jest konsekwentna: kompromitacja serwisu powoduje wysłanie zapytania DNS z zakodowanymi etykietami, name-server odpowiada danymi w rekordzie TXT zawierającymi instrukcję pobrania, zewnętrzny host dostarcza plik, stagingowy loader StarFish uruchamia Strela Stealer, a Strela przeprowadza ekstrakcję i wysyła skradzione informacje. Aby przerwać ten łańcuch, obrona musi być wielowarstwowa i oparta na korelacji telemetrii. Należy monitorować zapytania DNS pod kątem anomalii, w tym wyjątkowo długich etykiet subdomen, wielu poziomów subdomen skierowanych do jednego TLD oraz nagłych skoków zapytań TXT o nietypowej długości. Równocześnie trzeba korelować zapytania DNS z aktywnością HTTP i procesową na hostach, bo kiedy zapytanie TXT jest natychmiast lub w krótkim oknie czasowym skorelowane z pobraniem pliku z zewnętrznego URL, jest to mocny sygnał stagingu. Ograniczenie możliwości bezpośrednich zapytań klientów do dowolnych zewnętrznych resolverów i wymuszenie korzystania z kontrolowanych, logowanych serwerów DNS znacząco zmniejsza powierzchnię operacyjną atakujących i ułatwia identyfikację zainfekowanych maszyn.

Więcej informacji:

https://blogs.infoblox.com/threat-intelligence/detour-dog-dns-malware-powers-strela-stealer-campaigns

CVE tygodnia

Krytyczna podatność w Oracle E-Business Suite.

W ubiegłym tygodniu opublikowane zostały raporty o krytycznej podatności w Oracle E-Business Suite oznaczonej jako CVE-2025-61882, która umożliwia zdalne wykonanie kodu bez uwierzytelnienia i już została powiązana z aktywnymi kampaniami wymuszeń. Luka dotyczy instalacji Oracle EBS w wersjach 12.2.3–12.2.14 i bezpośrednio wpływa na moduł integracyjny odpowiedzialny za przetwarzanie zadań równoległych oraz komponent BI Publisher. Oracle sklasyfikował ją jako krytyczną z bazowym wynikiem CVSS v3.1 na poziomie 9.8 i opublikował Security Alert zawierający poprawki, szczegółowe instrukcje ich instalacji oraz zestaw wskaźników kompromitacji obejmujących adresy IP, hashe plików i wzorce poleceń reverse shell wykorzystywane w atakach.

W praktyce wykorzystanie CVE-2025-61882 pozwala na wykonanie poleceń na serwerze aplikacyjnym, co w obserwowanych przypadkach prowadziło do uruchomienia reverse shelli, eskalacji uprawnień w kontekście aplikacji oraz do instalacji złośliwego systemu wykorzystywanego w ruchu bocznym i eksfiltracji danych. Raporty badaczy oraz doniesienia medialne opisują przypadki, w których atakujący wykorzystywali skompromitowane instancje Oracle EBS do uzyskania dostępu do wrażliwych danych, manipulacji procesami biznesowymi oraz szybkiego wdrożenia żądań okupu wobec organizacji i osób decyzyjnych. W części analiz grupa ransomware-as-a-service CL0P została powiązana z atakami in-the-wild. Według badaczy exploit dla CVE-2025-61882 został gwałtownie zaadaptowany przez operatorów tej grupy do przejęcia kont w Oracle EBS i budowy wektorów wymuszeń.

Natychmiastowe działania, które powinny zostać podjęte przez zespoły operacyjne, obejmują zastosowanie poprawek udostępnionych przez Oracle na wszystkich podatnych instancjach oraz tymczasowe ograniczenie lub całkowite zablokowanie publicznego dostępu do EBS, jeżeli taki dostęp istnieje. Niezbędne jest również wdrożenie reguł ochronnych w zaporach aplikacyjnych i firewallach, które ograniczą ruch do endpointów BI Publisher i komponentów Concurrent Processing. Równolegle należy zidentyfikować udostępnione IOC, analizując logi HTTP, logi proxy i logi serwerów aplikacyjnych pod kątem anomalii oraz monitorując procesy wskazujące na uruchamianie reverse shelli czy nietypowe transfery plików.

CVE-2025-61882 jest podatnością o bardzo niskim progu wejścia i wysokim potencjale destrukcyjnym, a jej wykorzystanie w realnych kampaniach ransomware pokazuje, iż organizacje korzystające z Oracle E-Business Suite muszą nadać jej absolutny priorytet. Tylko szybkie wdrożenie poprawek, ograniczenie powierzchni ataku, aktualizacja reguł detekcyjnych oraz systematyczne poszukiwanie wskaźników kompromitacji mogą zminimalizować ryzyko utraty danych, zakłóceń działania usług i strat reputacyjnych wynikających z działań przestępczych.

Więcej informacji:

https://www.oracle.com/security-alerts/alert-cve-2025-61882.html

https://www.halcyon.ai/ransomware-research-reports/security-alert-cl0p-abuses-oracle-e-business-suite-for-account-takeover

https://www.bloomberg.com/news/articles/2025-10-02/cyber-group-extorting-executives-with-claims-of-stolen-data