W minionym tygodniu wczytywaliśmy się w raport o sytuacji na ukraińskim cyberfroncie, analizę działań chińskiej grupy APT i podsumowanie Microsoftu dotyczące kampanii malvertising prowadzącej do infekcji stealerami. Analizowaliśmy także podszycia pod “Doładowania Orange” oraz nowy wariant botnetu, który bierze na cel telewizory z systemem Android. Nie zapomnieliśmy również o trzech podatnościach, które razem mogą pozwolić na wyjście ze środowiska zwirtualizowanego do hostującej maszyny. Co jeszcze przyniósł początek marca w świecie cyberzagrożeń?

Na skróty:

- Temat tygodnia: Kampanie malvertisingowe ze stealerami w tle

- Zaawansowane zagrożenia: Silk Typhoon w atakach na narzędzia zdalnego zarządzania

- Cyberwar: Sytuacja na cyberfroncie

- Cybercrime: Przestępcy listy piszą, czyli podszycie pod grupę BianLian

- Złośliwe oprogramowanie: Botnet Vo1d

- 5. Oszustwa i podszycia: Fałszywe strony imitujące “Doładowania Orange”

- CVE Tygodnia: Trzy podatności w VMware drogą do ucieczki z maszyny wirtualnej

Temat tygodnia

Kampanie malvertisingowe ze stealerami w tle

Microsoft poinformował o kampanii malvertisingowej, ukierunkowanej na wykradania danych. Kampania wykryta na początku grudnia 2024 skupiała się zarówno na urządzeniach prywatnych jak i służbowych, obejmując około milion urządzeń globalnie. Kampanię nazwano Storm-0408, a stoją za nią liczni threat actorzy wykorzystujący m.in. złośliwe oprogramowanie do wykradania danych również w kampaniach malvertisingu.

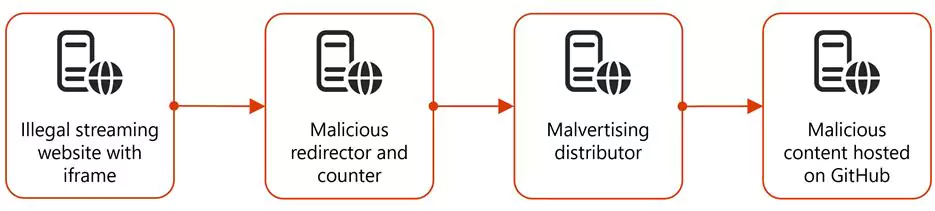

Wspomniana kampania rozpoczynała się na nielegalnych stronach streamingowych, gdzie użytkownicy mogą oglądać pirackie filmy. W trakcie projekcji użytkownikom pojawiały się osadzone reklamy z przekierowaniem. Działały one w modelu pay-per-view lub pay-per-click generując zysk dla platform złośliwych reklam

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

Wspomniane reklamy przekierowywały ruch do kilku stron, a docelowo na złośliwe repozytoria Github, przechowujące malware, służący do pobierania dodatkowych złośliwych plików i skryptów.

Wykorzystywanie serwisów o uznanej reputacji do dystrybucji malware (lub komunikacji C2) należy do znanych technik unikania wykrycia. Serwisy, które są w ten sposób nadużywane, rejestrowane są w ramach projektu Living Off Trusted Sites (LOTS).

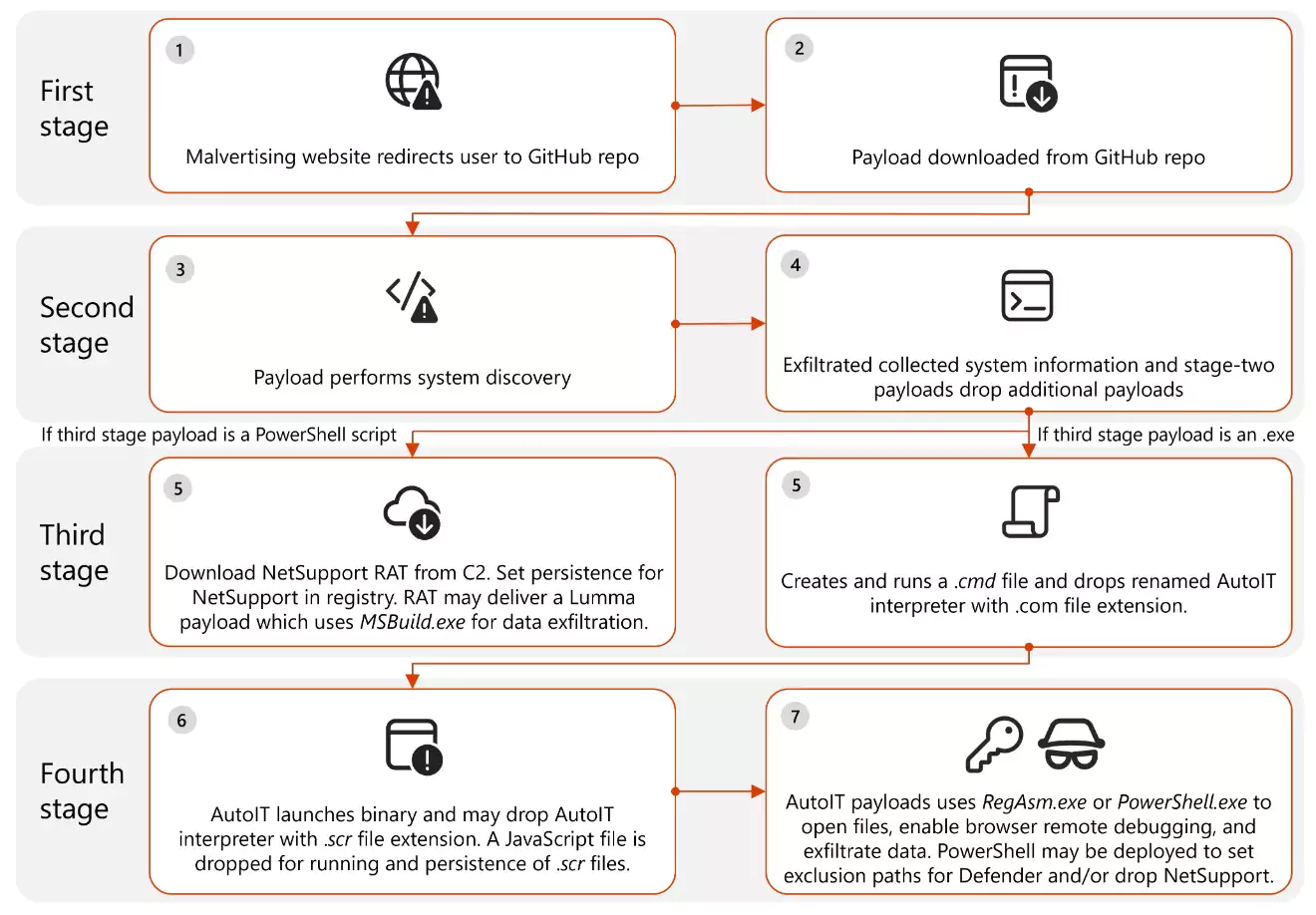

Całość infekcji można podzielić na poniższe etapy:

- Umieszczenie droppera na zainfekowanym urządzeniu celem rozpoczęcia łańcucha infekcji. Podpisane certyfikatem oprogramowanie pobierało pliki w formatach: .7z, .asar, .dll, .exe, .chromium.html służące w dalszych etapach infekcji. W zależności od plików pobranych w pierwszym etapie, kolejne etapy różniły się od siebie.

- Rekonesans systemu i eksfiltracja danych. Dane były zakodowane w base64 w adresie URL i wysyłane przez HTTP do danego adresu serwera Command&Control (C2). Przekazywane informacje zawierały dane systemowe, rozmiar pamięci, informacje nt. używanej karty graficznej, systemu operacyjnego, lokalizacji systemowych użytkownika, rozdzielczości ekranu.

- Trzeci etap zależał od wcześniej umieszczonego payloadu. Pobierany był jeden lub kilka plików wykonywalnych, czasem razem ze skryptem w Powershellu. Pozwalały one na wykonywanie poleceń na urządzeniu, dostarczanie dodatkowych payloadów, utrzymywanie dostępu do urządzenia, unikanie wykrycia oraz dalszą komunikację z serwerem C2 i eksfiltrację danych.

- W czwartym etapie dodawano wykluczenia ze skanowania do Microsoft Defendera i testowano połączenie z urządzenia do domen takich jak np.: hxxps://360[.]net i hxxps://baidu[.]com

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

W trzecim etapie infekcji najczęściej dostarczany był NetSupport RAT wraz ze stealerem Lumma i nową wersję stealera w Javascript, Doenerium. Atakujący używali komend w PowerShellu, JavaScript, VBScript, AutoIT i używali technik związanych z LOLBAS: PowerShell.exe, MSBuild.exe, RegASM.exe dla eksfiltracji i komunikacji z serwerem C2.

Więcej informacji:

https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

https://lots-project.com

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

Silk Typhoon w atakach na narzędzia zdalnego zarządzania

W minionym tygodniu poznaliśmy nieco więcej szczegółów o kolejnej grupie z Typhoon w nazwie. Po Volt Typhoon oraz Salt Typhoon, Microsoft podzielił się raportem dotyczący zmiany strategii chińskiej grupy APT Silk Typhoon. Grupa ta w swoim modus operandi korzysta z ataków na łańcucha dostaw IT. Autorzy nie wskazali konkretnych firm IT ani dostawców chmury, będących celem ataków.

Silk Typhoon jest znana z szybkiego wykorzystywania luk zero-day w urządzeniach brzegowych oraz prowadzenia szeroko zakrojonej cyberszpiegowskiej działalności wobec instytucji rządowych, infrastruktury IT, dostawców zdalnego monitorowania i zarządzania (RMM), sektora zdrowia, usług prawnych, obronności, energetyki oraz innych globalnych sektorów.

W obserwowanych od stycznia kampaniach Silk Typhoon wykorzystywał lukę w Ivanti Pulse Connect VPN (CVE-2025-0282), by uzyskać dostęp do niezabezpieczonych sieci. Oprócz wykorzystania luk, atakujący stosują również ataki typu password spraying oraz wykorzystują poświadczenia zdobyte w wyniku wycieków. Po uzyskaniu dostępu Silk Typhoon próbuje wykonać zrzut bazy Active Directory w celu kradzieży poświadczeń i eskalacji uprawnień, a także uzyskać dostęp do serwerów Entra Connect (synchronizujących Active Directory z usługą Entra ID), by uzyskać dostęp do szerszej sieci ofiary. W niektórych przypadkach grupa tworzyła także własne aplikacje Entra ID podszywające się pod legalne usługi w celu utrzymania długoterminowej obecności w sieci ofiary. Oprócz powyższych operacji atakujący realizują próby eksfiltracji danych z webowych skrzynek e-mail, OneDrive czy Sharepoint przez kompromitowanie aplikacji OAuth za pośrednictwem Microsoft Graph API. Celami ataków są też aplikacje w modelu multitenant, które w efekcie mogą pozwolić na dostęp do innych środowisk i ruch boczny między tenantami.

Silk Typhoon eksfiltruje wrażliwe dane do zewnętrznych platform udostępniania plików oraz manipuluje API Exchange Web Services (EWS) w celu kradzieży e-maili. Do odbierania danych wykorzystywane są ukryte sieci (taktykę śledzoną przez Microsoft jako „CovertNetwork”), które obejmują skompromitowane urządzenia Cyberoam, routery Zyxel oraz urządzenia QNAP. Takie podejście pozwala sprawcom zacierać ślady i utrudniać przypisanie ataku do konkretnej grupy.

Informacje o technikach Silk Typhoon zostały uzupełnione przez firmę GreyNoise, która poinformowała o wykryciu ataków aktywnie wykorzystujących podatności:

- CVE-2021-26855: SSRF w Microsoft Exchange Server

- CVE-2021-44228: RCE w Apache Log4j

- CVE-2024-3400: RCE w PAN-OS GlobalProtect

Choć firma wprost nie przypisała ataków do konkretnego atakującego, wykorzystanie tych podatności wpisywało się historycznie w model operacyjny Silk Typhoon.

Wzmożona aktywność chińskich grup APT jak Silk Typhoon odzwierciedla długofalową strategię cyberwywiadu Chin, której celem jest szpiegostwo, osłabianie przeciwników i zdobywanie strategicznych informacji. Chiny intensyfikują operacje APT w celu pozyskiwania danych wywiadowczych, zdobywania przewagi technologicznej i sabotowania rywali. Ponadto wzrost napięć geopolitycznych na linii USA, UE i Chiny, zwłaszcza w kontekście technologicznych sankcji nałożonych na Kraj Środka wywołuje reakcje, odbijające się w obserwowanych atakach na łańcuchy dostaw.

Więcej informacji:

https://www.microsoft.com/en-us/security/blog/2025/03/05/silk-typhoon-targeting-it-supply-chain

https://www.greynoise.io/blog/active-exploitation-silk-typhoon-linked-cves

Cyberwar

Sytuacja na cyberfroncie

W tym tygodniu postanowiliśmy popatrzeć na zagrożenia cyberwojenne nie tylko z polskiej perspektywy. Punktem wyjścia do analizy była ocena sytuacyjna Biura Rady Bezpieczeństwa Narodowego i Obrony Ukrainy. W ich ocenie sytuacja na froncie cybernetycznym pozostaje stabilna, bez krytycznych zmian. W ciągu ostatnich miesięcy rosyjskie grupy hakerskie koncentrowały się głównie na:

- pozyskiwaniu danych wywiadowczych z wojskowych systemów informacyjnych

- przejmowaniu urządzeń mobilnych w celu przechwytywania komunikacji personelu wojskowego oraz urzędników państwowych

- atakowaniu urządzeń mobilnych ukraińskich przedstawicieli dyplomatycznych za granicą

Zauważalne są nowe taktyki stosowane przez rosyjskie grupy. Jedną z nich jest stosowanie socjotechniki do infiltracji rządowych systemów informacyjno-komunikacyjnych oraz infrastruktury krytycznej. Najczęściej wykorzystywanym wektorem ataku pozostaje komunikator Signal. Jest on obiektem ciągłych kampanii, mających na celu przejęcie kont personelu wojskowego i urzędników państwowych w celu zdobycia informacji. Ten wektor i zaangażowane rosyjskich grupy APT opisywaliśmy (w oparciu o analizę Google Threat Intelligence Group) już w naszym Krajobrazie Zagrożeń. Po zawieszeniu pomocy wojskowej USA dla Ukrainy administracja Signala przestała również odpowiadać na wnioski ukraińskich organów ścigania. Signal za sprawą swojego bezpieczeństwa, stał się drugim najczęściej wykorzystywanym komunikatorem, a w obecnej sytuacji brak jest możliwości reagowania na nadużycia z jego wykorzystaniem.

Pod koniec lutego i na początku marca 2025 r. zaobserwowano też wzrost złośliwej aktywności ukierunkowanej na zysk finansowy. Co istotne, sprawcami tych ataków są nie tylko grupy z Rosji, ale także z krajów, które wcześniej deklarowały się jako partnerzy i sojusznicy Ukrainy.

Najbardziej destrukcyjne i wywiadowcze działania prowadziły grupy: UAC-0001, UAC-0010, UAC-0002, UAC-0006, UAC-0020, UAC-0024, UAC-0091, UAC-0133, UAC-0150, UAC-0173, UAC-0212, UAC-0218, UAC-0050 oraz UAC-0057.

Szczególną uwagę należy zwrócić na grupę UAC-0057 (UNC1151 / Ghostwriter), związaną z białoruskimi służbami wywiadowczymi. Do niedawna prowadziła ona operacje wyłącznie przeciwko krajom UE (w tym w dużej mierze Polsce), a w tej chwili widać jej zaangażowanie przeciwko instytucjom w Ukrainie. Czy oznacza to kolejny deficyt rosyjskich „specjalistów” i brak odpowiednich zasobów?

Więcej informacji:

Biuro Rady Bezpieczeństwa Narodowego i Obrony Ukrainy

https://www.linkedin.com/feed/update/urn:li:activity:7303700457040809984

Cybercrime

Przestępcy listy piszą, czyli podszycie pod grupę BianLian

Około 25 lutego cyberprzestępca podający się za członka grupy ransomware BianLian rozpoczął kampanię wysyłania za pośrednictwem United States Postal Service fizycznych listów z żądaniem okupu. Listy były adresowane do kadry kierowniczej, głównie w sektorze opieki zdrowotnej w Stanach Zjednoczonych. W porównaniu z wcześniejszymi komunikatami i notatkami okupu przypisywanymi grupie BianLian, treść tych listów znacząco różni się pod względem doboru słów oraz tonu.

Analiza przeprowadzona przez Arctic Wolf wykazała, iż wszystkie przechwycone listy miały niemal identyczną treść, co sugeruje wykorzystanie gotowego szablonu z jedynie drobnymi zmianami między poszczególnymi egzemplarzami. Listy nadano z Bostonu, każdy opatrzono jedną z wersji znaczka „American flag forever stamp” oraz stemplem „TIME SENSITIVE READ IMMEDIATELY” („WAŻNE – PRZECZYTAJ NATYCHMIAST”). W każdym przypadku w treści wiadomości można było znaleźć twierdzenie, iż grupa uzyskała dostęp do systemów firmy poprzez atak socjotechniczny i wykradła poufne dane. Pojawiały się żądania okupu w przedziale od 150 tys. do 500 tys. dolarów oraz wymóg zapłaty w Bitcoinach w ciągu 10 dni. Adres portfela do zapłaty okupu był zakodowany jako kod QR. Atakujący załączał prawdziwe linki do stron z wyciekami danych powiązanych z grupą BianLian w sieci TOR. W co najmniej dwóch przypadkach cyberprzestępca zamieścił w sekcji „How did this happen?” („Jak do tego doszło?”) przejęte hasło, najprawdopodobniej w celu nadania większej wiarygodności swojemu roszczeniu.

Żadna z organizacji, do których dotarły listy, nie wykazała oznak rzeczywistej infekcji ransomware. Ta kampania to próba zastraszenia i oszukania firm w celu wymuszenia zapłaty okupu za atak, który nigdy nie miał miejsca. CISA oraz FBI wydały komunikaty ostrzegawcze opisując zagrożenie.

Więcej informacji:

https://arcticwolf.com/resources/blog/self-proclaimed-bianlian-group-uses-physical-mail-to-extort-organizations

https://www.guidepointsecurity.com/blog/snail-mail-fail-fake-ransom-note-campaign-preys-on-fear

https://www.cisa.gov/news-events/alerts/2025/03/06/fbi-warns-data-extortion-scam-targeting-corporate-executives

https://www.ic3.gov/PSA/2025/PSA250306-2

Złośliwe oprogramowanie

Vo1d

Botnet Vo1d to sieć urządzeń zainfekowanych złośliwym oprogramowaniem o tej samej nazwie. Głównym celem botnetu jest tworzenie sieci proxy oraz wykorzystywanie zasobów urządzeń do klikania w reklamy oraz ataków DDoS. Według opublikowanych w ostatnim czasie informacji Vo1d ma liczyć przeszło 1,6 miliona zainfekowanych urządzeń na całym świecie.

Vo1d atakuje głównie urządzenia z systemem Android TV, w tym telewizory i przystawki telewizyjne. Zainfekowane urządzenia pochodzą z ponad 226 państw i regionów, z największym odsetkiem infekcji w Brazylii, Indiach, RPA, Indonezji i Argentynie. Infekcja dotyczyła głównie starszych wersji systemu Android (7.1.2, 10.1 i 12.1). Lista zainfekowanych modeli zawierała m.in. R4, TV BOX i KJ-SMART4KVIP.

Po zainfekowaniu urządzenia Vo1d pobiera, deszyfruje i uruchamia drugi etap payloadu odpowiedzialny za komunikacje z serwerami Command&Control (C2). Stosuje szyfrowanie XXTEA i klucze RSA, co utrudnia analizę. Po skutecznym wczytaniu do systemu instalowana jest aplikacja podszywająca się pod Google Play Services („com.google.android.gms.stable”) i ustanawiana komunikacja z serwerem C2, skąd backdoor otrzymuje polecenia do wykonywania.

Mechanizmy początkowej infekcji urządzeń przez botnet Vo1d nie zostały jednoznacznie ustalone, niemniej możemy zidentyfikować dwa przypuszczenia co do głównych wektorów ataku:

- Ataki na łańcuch dostaw (supply chain attacks): Możliwe, iż złośliwe oprogramowanie jest preinstalowane na urządzeniach podczas procesu produkcji lub dystrybucji, co prowadzi do infekcji jeszcze przed pierwszym użyciem przez końcowego użytkownika.

- Nieoficjalne wersje firmware z wbudowanym dostępem root: Urządzenia mogą być infekowane poprzez instalację nieautoryzowanego oprogramowania, które zawiera złośliwe komponenty, umożliwiające atakującym przejęcie kontroli nad urządzeniem.

Dodatkowo Google wskazało, iż zainfekowane urządzenia to często modele „off-brand”, które nie posiadają certyfikacji Play Protect. Takie urządzenia prawdopodobnie korzystają z kodu źródłowego dostępnego w Android Open Source Project (AOSP), co może zwiększać ich podatność na ataki.

Więcej informacji:

https://blog.xlab.qianxin.com/long-live-the-vo1d_botnet

Oszustwa i podszycia

Fałszywe strony imitujące „Doładowania Orange”

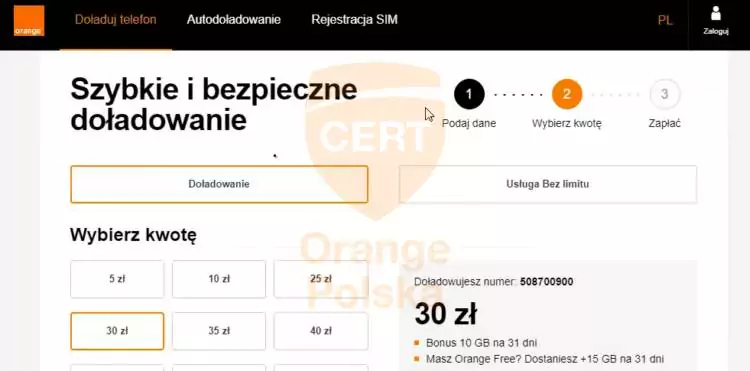

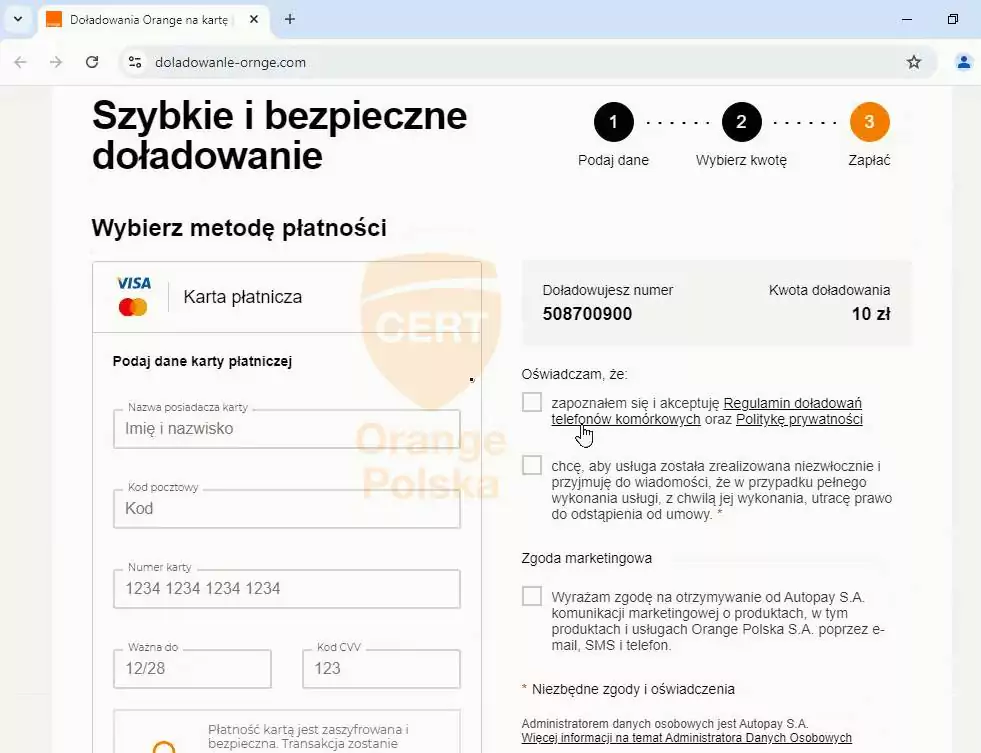

Zaobserwowaliśmy szeroko zakrojoną kampanię phishingową podszywającą się pod serwis Doładowania Orange. Ofiary mogą trafić na stronę za pośrednictwem wyników wyszukiwania lub reklam w wyszukiwarce. Atakujący wykorzystują metodę SEO Poisoning, polegającą na wpływaniu na algorytmy pozycjonowania wyników wyszukiwania tak, by podszywające się złośliwe strony pokazywały się wyżej niż prawdziwe.

Strona ma na celu wyłudzenie danych kart płatniczych, rzekomo oferując doładowania dla numerów prepaid.

Strony phishingowe to często dokładne kopie oryginału, podobnie jak imitujące go domeny – w tej kampanii były to m.in.: doladowanle-ornge[.]com, czy dolaowanie-ornge[.]com.

Przypominamy, iż prawdziwą stroną służącą do doładowań jest https://doladowania.orange.pl.

Więcej na temat oszustwa i środków ostrożności: https://biuroprasowe.orange.pl/blog/uwazaj-na-falszywe-doladowania-orange.

CVE tygodnia

Trzy podatności w VMware drogą do ucieczki z maszyny wirtualnej

4 marca pojawiła się informacja o zidentyfikowaniu przez Microsoft Threat Intelligence Center krytycznej podatności CVE-2025-22224 (VMCI heap-overflow vulnerability) w rozwiązaniach VMware ESXi oraz VMware Workstation. Podatność została oceniona na 9.3 w skali CVSS v3 i uznana za krytyczną. Luka umożliwia wykonanie z poziomu maszyny wirtualnej kodu na maszynie hosta jako proces VMX tej maszyny wirtualnej.

Poza krytyczną podatnością pojawiły się także informacje o dwóch innych lukach, które mają istotny udział w łańcuchach ataków.

CVE-2025-22225 (VMware ESXi arbitrary write vulnerability) dotyczy rozwiązań VMware ESXi, a jej wykorzystanie może skutkować możliwością zapisu do jądra systemu i tym samym ucieczki z sandboxa.

CVE-2025-22226 (HGFS information-disclosure vulnerability) to luka typu information disclosure w VMware ESXi, VMware Workstation oraz VMware Fusion. Atakujący działający na uprawnieniach administratora na maszynie wirtualnej może doprowadzić do wycieku pamięci z procesu VMX.

Połączenie wszystkich trzech podatności pozwala na ucieczkę z wirtualnej maszyny do hypervisora.

Producent poinformował, iż podatności są aktywnie wykorzystywane w atakach. Analitycy wskazują, iż doniesienia o aktywnej eksploitacji i brak opublikowanych IoC (Indicators of Compromise) to istotny problem z perspektywy wykrywania i reagowania na tego typu zagrożenia. Aktualizacja produktów uniemożliwi przyszłe wykorzystanie podatności, ale bez znajomości oznak użycia tej luki w systemie trudno o określenie, czy złośliwa aktywność miała już miejsce przed aktualizacją.

Zgodnie z zaleceniami producenta jedyną mitygacją jest aktualizacja podatnych produktów i implementacja opublikowanych poprawek. Alternatywne obejście problemu nie jest dostępne.

Producent opublikował szczegółowy poradnik aktualizacji:

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/25390