Ostatni tydzień minął pod znakiem zróżnicowanych ataków dostarczających złośliwe oprogramowanie. Analizowaliśmy przypadki nowego wydania kampanii ClickFix, wykorzystanie w atakach GitHuba oraz YouTube a także potencjał nowych technik związanych z rozszerzeniami w przeglądarkach. Szerzej w mediach pojawiła się także informacja o reklamach na Facebooku podszywających się pod mObywatel, którą zaobserwowaliśmy już na początku marca. Jak co tydzień, nie zabrakło także podatności, które są aktywnie wykorzystywane w atakach. Nasz wybór najistotniejszych zdarzeń i zagrożeń z minionego tygodnia znajdziecie poniżej.

Na skróty:

- Temat tygodnia: UNC3886 w atakach na Junipery

- Zaawansowane zagrożenia: KoSpy – nowy spyware na urządzenia mobilne od APT 37

- Cybercrime: SilentCryptoMiner w Rosji (technika ataku)

- Złośliwe oprogramowanie: Dostarczanie stealerów – “zrób to sam”

- Future: Zmiennokształtne rozszerzenia już niedługo w Twojej przeglądarce

- Oszustwa i podszycia: Reklamy na Facebooku zachęcające do zastrzeżenia numeru PESEL

- CVE Tygodnia: CVE-2025-27363. Zero-day w bibliotece FreeType

Temat tygodnia

UNC3886 w atakach na Junipery

W ostatnich miesiącach nie ma tygodnia bez informacji o atakach zaawansowanych grup hakerskich na firmy sektora telekomunikacyjnego. Ci zaawansowani aktorzy – z pewnością typu state-sponsored – wiedzą, iż skuteczny dostęp do infrastruktury telekomunikacyjnej może dać im znacznie więcej korzyści niż klasyczne ataki. Co więcej, efektem skutecznego ataku na ISP może być dostęp do infrastruktury firmy, której w inny sposób nie ma możliwości zaatakować. I tak oto w ostatnim czasie bardzo głośno jest o chińskich grupach APT Volt Typhoon oraz Salt Typhoon, a także UNC1945 i LightBasin (nieznanej atrybucji). Do grona aktorów działających głęboko w infrastrukturze telco należy dodać kolejną chińską grupę UNC3886

UNC3886 to bardzo zaawansowana grupa cyberwywiadowcza powiązana z Chinami. W przeszłości atakowała urządzenia sieciowe i technologie wirtualizacyjne, wykorzystując luki typu zero-day. UNC3886 koncentruje się głównie na organizacjach z sektora obronnego, technologicznego i telekomunikacyjnego z USA i Azji. W ostatnim tygodniu analitycy z Google Threat Intelligence opublikowali informacje o najnowszej aktywności tej grupy, opisując serię operacji, w których UNC3886 stosowała niestandardowy malware do atakowania urządzeń sieciowych. Wykorzystano złośliwe oprogramowanie na routerach Juniper Networks z systemem Junos OS. Tego typu atak pokazuje, iż UNC3886 posiada dogłębną wiedzę na temat zaawansowanych mechanizmów systemowych. Grupa priorytetowo traktuje ukrywanie swojej działalności stosując pasywne backdoory oraz manipulowanie logami i śladami swojej aktywności. Wskazuje to na dążenie do długoterminowej obecności w systemach przy jednoczesnym minimalizowaniu ryzyka wykrycia.

Aktywność śledzona przez analityków Mandiant (Google Threat Intelligence) skupiała się na wykorzystaniu słabości w routerach Juniper, a dokładnie w ich systemie operacyjnym – Junos OS (oparty na zmodyfikowanym FreeBSD). Junos OS zawiera podsystem Verified Exec (veriexec) – zmodyfikowaną wersję oryginalnego podsystemu Veriexec z NetBSD. To oparty na jądrze system kontroli integralności plików, mający chronić Junos OS przed nieautoryzowanym kodem (w tym plikami binarnymi, bibliotekami i skryptami), a także przed działaniami mogącymi naruszyć integralność urządzenia.

Aby uruchomić złośliwe oprogramowanie, cyberprzestępcy musieli najpierw ominąć ochronę veriexec. Mandiant nie zaobserwował dowodów wskazujących na skuteczne wykorzystanie technik obchodzenia, załatanych przez Juniper w obsługiwanym oprogramowaniu i sprzęcie. Jednak ustalono, iż cyberprzestępcy posiadali dostęp root do zaatakowanych urządzeń. przez cały czas możliwe jest też uruchomienie niezaufanego kodu, jeżeli odbywa się w kontekście zaufanego procesu. Śledztwo ujawniło, iż UNC3886 zdołała ominąć ochronę poprzez wstrzyknięcie złośliwego kodu do pamięci legalnego procesu. Ta konkretna technika została sklasyfikowana jako podatność CVE-2025-21590, jak opisano w biuletynie bezpieczeństwa Juniper Networks JSA93446.

Aby tego dokonać, UNC3886 uzyskała uprzywilejowany dostęp do routera za pośrednictwem serwera terminali używanego do zarządzania urządzeniami sieciowymi, wykorzystując legalne poświadczenia. Następnie z poziomu interfejsu CLI systemu Junos OS weszła do powłoki FreeBSD. W środowisku powłoki wykorzystali funkcję „here document” do wygenerowania pliku o nazwie ldb.b64 zakodowanego w Base64. Plik został następnie dekodowany tworząc skompresowane archiwum ldb.tar.gz, następnie rozpakowane dzięki narzędzi gunzip i tar, co umożliwiło wydobycie złośliwych plików binarnych. Mandiant nie był w stanie odzyskać pełnej zawartości plików ldb.b64 ani ldb.tar.gz z systemu plików zaatakowanych routerów Juniper. Jednak dzięki analizie pamięci przejętego routera udało się odzyskać artefakty, które poddano dodatkowej kompletnej analizie.

Analiza aktywności grupy pozwoliła zidentyfikować sześć unikalnych próbek złośliwego systemu na różnych routerach Juniper MX. Każda z tych próbek to zmodyfikowana wersja backdoora TinyShell (z unikalnymi możliwościami). Wszystkie zawierają podstawową funkcjonalność TinyShell, jednak różnią się metodami aktywacji oraz dodatkowymi funkcjami specyficznymi dla Junos OS.

Zidentyfikowane próbki złośliwego oprogramowania, oparte na TinyShell:

- appid – aktywny backdoor, podszywający się pod legalny plik binarny appidd (Application Identification Daemon).

- to – aktywny backdoor, podszywający się pod legalny plik binarny top (Table of Processes).

- irad – pasywny backdoor , podszywający się pod legalny plik binarny irsd (Interface Replication and Synchronization Daemon).

- lmpad – narzędzie i pasywny backdoor, podszywający się pod legalny plik binarny lmpd (Link Management Protocol Daemon).

- jdosd – pasywny backdoor, podszywający się pod legalny plik binarny jddosd (Juniper DDOS Protection Daemon).

- oemd – pasywny backdoor, podszywający się pod legalny plik binarny oamd (Operation, Administration and Maintenance Daemon).

Źródłowy raport detalicznie opisuje powyższe warianty malware, co pozwala na identyfikację słabości w systemie oraz przygotowanie reguł. W istocie zbiór IoC oraz reguły detekcyjne yara (gotowe do użycia) znajdują się w samym raporcie. Dodatkowo analizując techniki i narzędzia wykorzystywane przez adwersarza można poznać jego poziom umiejętności oraz “warsztat pracy”.

Do tej pory ta grupa znana była z wykorzystywania takich podatności jak CVE-2023-34048 (VMware vCenter) oraz CVE-2022-42475 w urządzeniach Fortinet, w celu uzyskania nieautoryzowanego dostępu i długoterminowej persystencji w zaatakowanych sieciach. Teraz do ich modus operandi należy dodać, iż aktywnie wykorzystuje krytyczne luki w routerach Junos OS firmy Juniper Networks.

Podsumowując, UNC3886 wykazuje wysoki poziom zaawansowania i zdolności adaptacyjne, koncentrując się na długoterminowej obecności w systemach docelowych oraz unikalnych metodach ukrywania aktywności. A ze względu na duże zaawansowanie technologiczne, determinację oraz wykorzystywanie nieznanych luk w technologiach wdrażanych w krytycznych środowiskach grupa ta staje się jednym z kluczowych aktorów zagrażających bezpieczeństwu transmisji sieciowych.

Więcej informacji:

https://cloud.google.com/blog/topics/threat-intelligence/china-nexus-espionage-targets-juniper-routers

https://cloud.google.com/blog/topics/threat-intelligence/uncovering-unc3886-espionage-operations

Wybrane zagrożenia tygodnia

Zaawansowane zagrożenia

KoSpy – nowy spyware na urządzenia mobilne od APT 37

W ubiegłym tygodniu badacze z Lookout podzielili się odkryciem nowego działającego na platformie Android, systemu spyware, nazwanego KoSpy. Oprogramowanie jest przypisywane północnokoreańskiej grupie APT37 (aka ScarCruf;, Reaper).

KoSpy atakuje głównie użytkowników posługujących się językiem koreańskim i angielskim, podszywając się pod aplikacje użytkowe (menedżery plików, narzędzia do aktualizacji oprogramowania, aplikacje bezpieczeństwa) Jako spyware posiada szeroki zakres możliwości w pozyskiwaniu dostępu do wrażliwych danych w tym do SMS, rejestru połączeń, listy kontaktów, systemu plików urządzenia czy lokalizacji GPS. Malware wykorzystuje dwustopniową infrastrukturę Command and Control (C2), pobierając początkowe konfiguracje z bazy danych Firebase Firestore przed nawiązaniem komunikacji do adekwatnego serwera zdalnego zarządzania.

Analiza infrastruktury C2 ujawniła powiązania z wcześniejszymi operacjami przypisywanymi APT37 oraz innej północnokoreańskiej grupie APT43 (aka Kimsuky). Aplikacje zawierające KoSpy były dostępne zarówno w oficjalnym sklepie Google Play, jak i na zewnętrznych platformach, takich jak APKPure. Chociaż zostały usunięte ze źródeł, użytkownicy muszą je odinstalować samodzielnie, a także przeskanować urządzenia dzięki narzędzi bezpieczeństwa, aby usunąć pozostałości infekcji. W przypadku wątpliwości, czy urządzenie zostało oczyszczone z infekcji, zalecamy przywrócenie urządzenia do ustawień fabrycznych.

Więcej informacji: https://www.lookout.com/threat-intelligence/article/lookout-discovers-new-spyware-by-north-korean-apt37

Cybercrime

SilentCryptoMiner w Rosji (technika ataku)

Badacze z Kaspersky Lab zidentyfikowali nową kampanię dystrybucji złośliwego oprogramowania. SilentCryptoMiner to malware, który po zainstalowaniu na komputerze ofiary wykorzystuje jego zasoby do “wydobywania” kryptowalut bez wiedzy użytkownika.

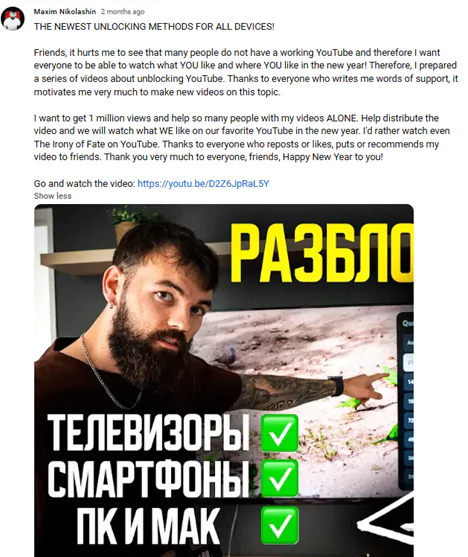

Proces infekcji rozpoczyna się od obejrzenia przez użytkownika na YouTube filmu rzekomo prezentującego sposób na pobranie i zainstalowanie narzędzia do omijania ograniczeń systemu (przykładowo aktywatory usług premium w Discordzie czy Youtube). W opisie filmu znajduje się link do pobrania złośliwego pliku, który po uruchomieniu instaluje SilentCryptoMiner na komputerze ofiary.

Szacuje się, iż kampania dotknęła ponad 2 000 ofiar w Rosji, ale rzeczywista liczba ofiar może być znacznie wyższa. Jednym z inicjatorów infekcji był youtuber Maxim Nikolashin posiadający 60 000 subskrybentów, który opublikował kilka filmów z instrukcjami omijania blokad, dodając link do złośliwego archiwum w opisie. Filmy te osiągnęły ponad 400 000 wyświetleń.

Jak udało się ustalić w wyniku dalszej analizy, operatorzy złośliwego systemu identyfikowali youtuberów nagrywających materiały dotyczące omijania zabezpieczeń w popularnych aplikacjach. Następnie podszywając się pod deweloperów tychże narzędzi, wysyłali zgłoszenia o naruszeniu praw autorskich. Następnie pod groźbą zablokowania kanałów na YouTube szantażowali twórców treści, żądając od nich opublikowania filmów ze spreparowanymi linkami do wskazanego archiwum.

Platforma Youtube od kilku lat wykorzystywana jest jako jeden z kanałów dystrybucyjnych złośliwego oprogramowania. Oszuści wabią użytkowników na przynęty takie jak narzędzia pozwalające uzyskać bezpłatny dostęp do licencjonowanych treści, czy to w kontekście aplikacji, gier czy usług. Bieżąca kampania pokazuje, iż choćby treści od twórców z dużą liczbą subskrypcji czy filmy odtwarzane po dziesiątki tysięcy razy nie stanowią gwarancji na autentyczność i bezpieczeństwo zawartych w nich treści.

Źródło: https://securelist.com/silentcryptominer-spreads-through-blackmail-on-youtube/115788

Źródło: https://securelist.com/silentcryptominer-spreads-through-blackmail-on-youtube/115788

Więcej informacji: https://securelist.com/silentcryptominer-spreads-through-blackmail-on-youtube/115788/

Złośliwe oprogramowanie

Dostarczanie stealerów – “zrób to sam”

Poprzedni tydzień przypomniał nam o kampaniach stealerów – wykorzystujących technikę ClickFix oraz hostowanie złośliwego oprogramowanie na Githubie.

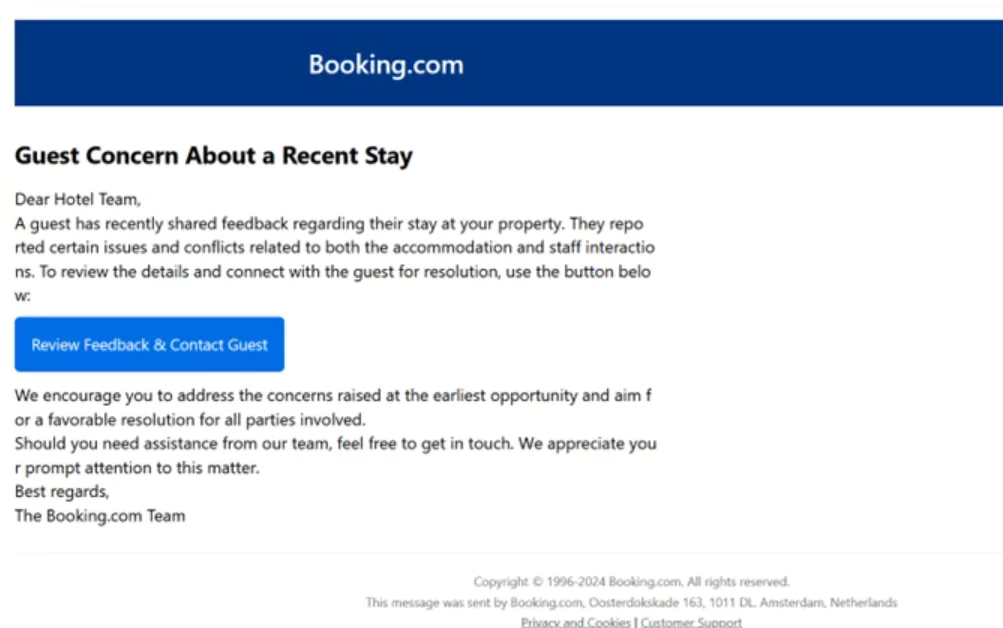

Pierwsza z kampanii skupiała się na e-mailowych atakach phishingowych, wymierzonych we właścicieli biznesów z branży hotelarskiej w Ameryce Północnej, Oceanii, Azji Południowej i Południowo Wschodniej oraz w Europie. Kampania identyfikowana przez Microsoft jako Storm-1865 zaczynała się od e-maila podszywającego się pod usługę portalu Booking.com. Właściciel danego obiektu otrzymywał informację o negatywnej opinii pobytu lub samej weryfikacji swojego konta – w obu przypadkach skłaniało to go do kliknięcia w link bezpośrednio w e-mailu lub w załączniku PDF i podjęcia akcji.

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

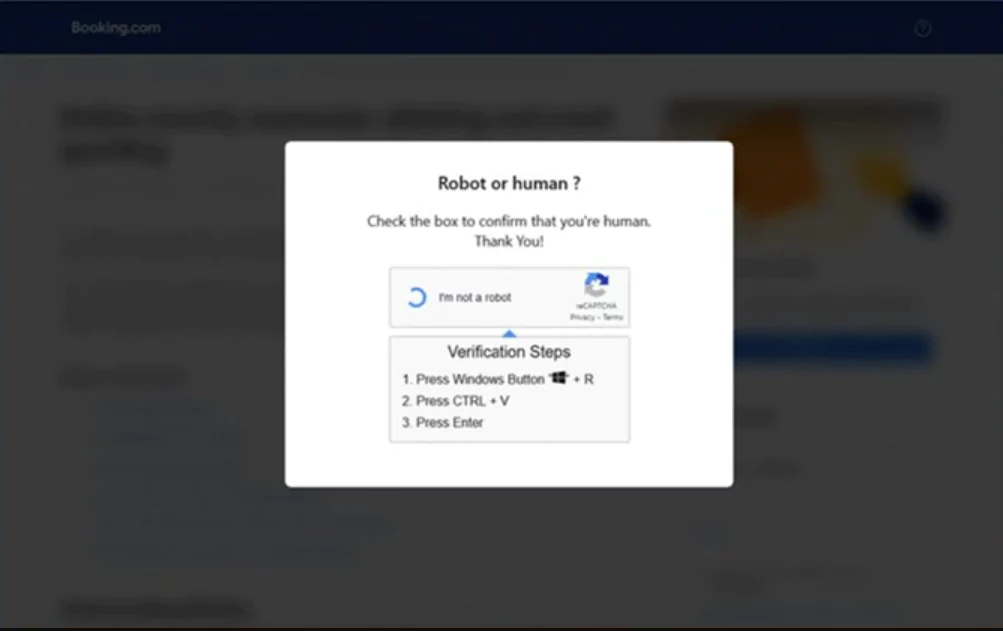

Po przekierowaniu użytkownikowi pokazywała się rzekoma CAPTCHA z instrukcją do przeprowadzenia weryfikacji. Miała ona przekonać użytkownika do otwarcia okna dialogowego “Uruchamianie” w Windows, a następnie skopiowania złośliwego kodu ze strony i wklejenia go do okna (nazywane techniką ClickFix).

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

Źródło: https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

Komenda pobiera ze strony i uruchamia złośliwy kod przez mshta.exe – plik wykonywalny, który pozwala na uruchamianie aplikacji Microsoft HTML. Niektóre próbki zawierają różny wykonywany kod: PowerShell, Javascript, PE i skupiają się na różnych stealearach: Lumma, VenomRAT, AsyncRAT, Danabot, NetSupport RAT.

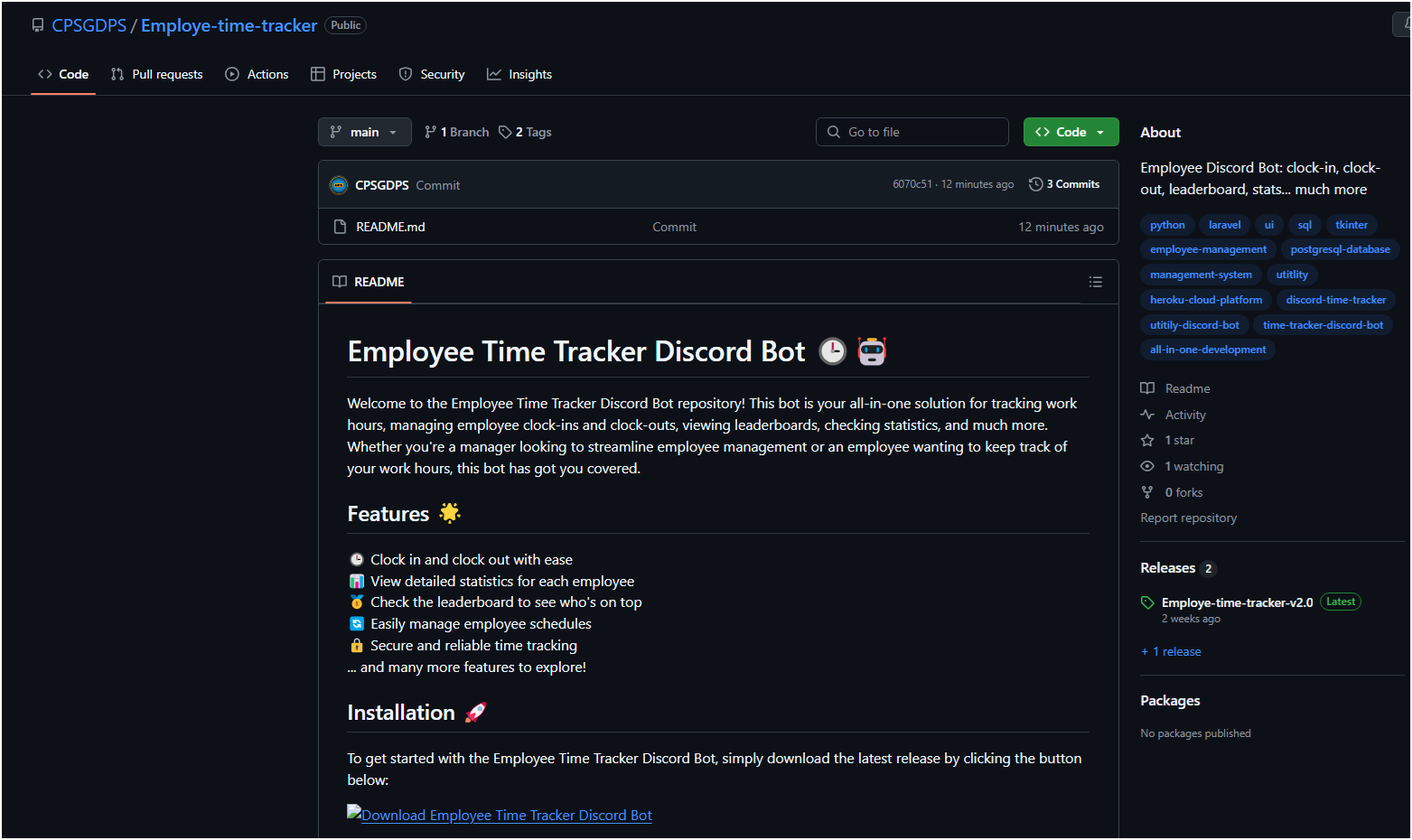

Druga kampania, opisana przez TrendMicro, zwraca uwagę na hostowanie na Githubie repozytoriów kodu ze złośliwym oprogramowaniem. Zidentyfikowana kampania prawdopodobnie została utworzona z użyciem AI. Wynika to z analizy struktury pliku Readme obecnego w repozytorium. Repozytoria wykorzystywały motywy powiązane ze zwykłym oprogramowaniem open-source, cheaty do gier, jak również pirackie oprogramowanie.

Źródło: https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

Źródło: https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

Z podobnymi kampaniami spotykaliśmy się w 2024 roku. w tej chwili widać jednak zmianę, gdyż oprócz generowanych plików Readme pojawił się także nowy sposób umieszczania złośliwych załączników. Są one składowane w sekcji Releases danego repozytorium. Hostowane pliki to ZIP (Release.zip, Software.zip) z payloadem SmartLoadera. W środku takiego archiwum znajdują się pliki:

- lua51.dll – interpreter LUAJIT

- luajit.exe – wykonywalny plik Lua loader

- userdata.txt – złośliwy skrypt Lua

- Launcher.bat – plik wykonujący luajit.exe z argumentami userdata.txt

Launcher.bat to plik odpowiedzialny za uruchomienie złośliwego skryptu z userdata.txt. Loader następnie wysyła IP maszyny (sprawdzone przez ip-api.com) do serwera C2 SmartLoadera. Następnie, loader poprzez Schedule Task pobiera dwa pliki z Githuba (lmd.txt oraz l.txt), które zapisuje jako search.exe i debug.lua. Uruchomienie plików pozwala ostatecznie na pobranie payloadu stealera Lumma i połączenie z serwerem C2 do eksfiltracji danych.

Źródło: https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

Źródło: https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

Obie kampanie wskazują na dużą kreatywność atakujących przy dostarczaniu stealerów na stacje użytkowników, a także stałość niektórych technik takich jak ClickFix. Mimo „naiwnej” instrukcji DIY („Zrób to sam”) do pobrania stealera na własną stację, technika ClickFix jest mocno wykorzystywana do dystrybucji stealerów. W drugiej kampanii to Github jest stałym elementem wykorzystywanym przez atakujących do hostowania złośliwego systemu w różnych scenariuszach. To ostatnio częsta technika stosowana przez zaawansowane grupy APT i cyberprzestępców – Living Off Trusted Sites (LOTS). Polega na wykorzystaniu zaufanych usług internetowych do komunikacji, pobierania ładunków (payloads) i unikania wykrycia przez systemy bezpieczeństwa.

Więcej informacji:

https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

Future

Zmiennokształtne rozszerzenia już niedługo w Twojej przeglądarce

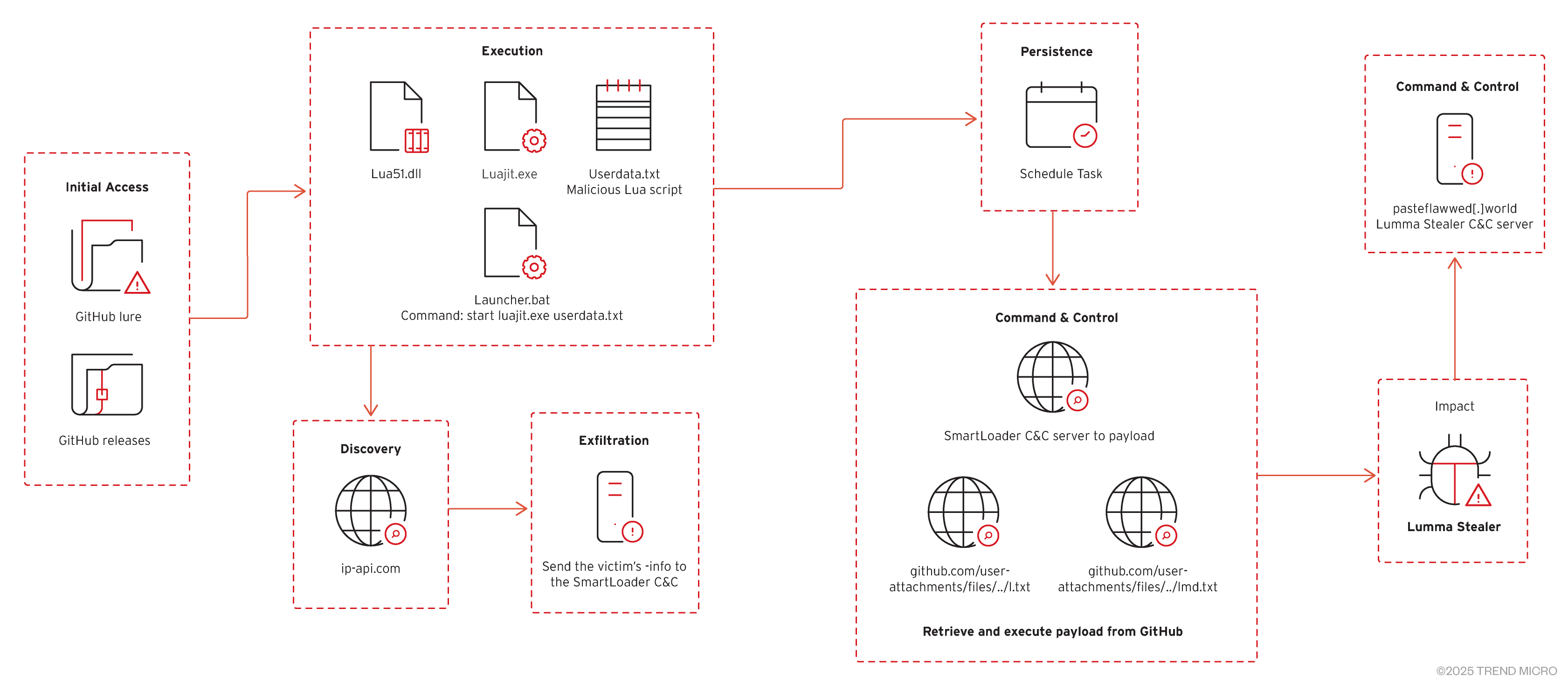

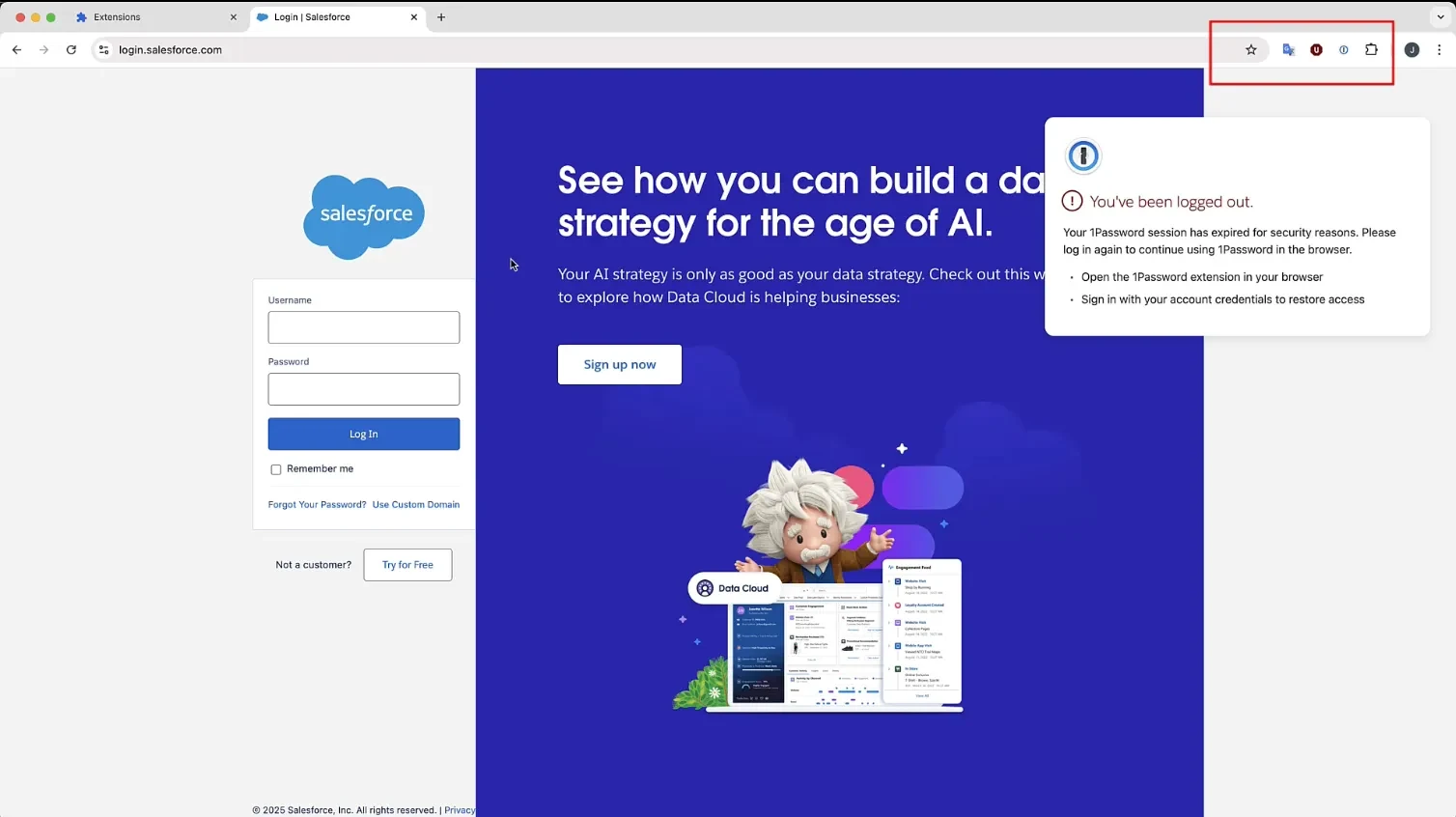

Nie od dziś rozszerzenia do przeglądarek są wykorzystywane przez atakujących do kradzieży danych ofiar. Jednak nowy raport SquareX wskazuje, iż te zagrożenia mogą wejść na nowy poziom zaawansowania. Artykuł wskazuje na podatność w przeglądarkach opartych na silniku Chromium, sprawiającą, iż złośliwe rozszerzenie może wizualnie i funkcjonalnie zacząć imitować inne rozszerzenie. Z tego względu takie rozszerzenia w publikacjach nazywane są zmiennokształtnymi lub polimorficznymi.

Zainstalowane złośliwe rozszerzenie może pobrać informacje o innych zainstalowanych w przeglądarce dodatkach i na podstawie zdefiniowanej listy wyłączyć jedno z nich, przejąć jego ikonę oraz realizowane funkcje. Analitycy przygotowali skrypt, który pozwala na zweryfikowanie zainstalowanych rozszerzeń na podstawie plików PNG z ich ikonami. Możliwe jest także pozyskanie takich informacji dzięki API chrome.management umożliwiające zarządzanie zainstalowanymi aplikacjami. Zaznaczyli także, iż złośliwe rozszerzenie może pozostać uśpione do czasu pojawienia się „celu” ze zdefiniowanej listy. W przypadku ataku na rozszerzenie 1Password analitycy wskazują na potencjał wykorzystania scenariusza phishingowego. Po wyłączeniu prawdziwego rozszerzenia, złośliwe może poinformować o wylogowaniu z usługi i konieczności ponownego podania poświadczeń, co poskutkuje kradzieżą loginu oraz hasła do menedżera haseł.

Źródło: https://labs.sqrx.com/polymorphic-extensions-dd2310006e04

Źródło: https://labs.sqrx.com/polymorphic-extensions-dd2310006e04

Celem mogą stać się także inne dodatki do przeglądarek, jak na przykład te powiązane z kryptowalutami.

Na ten moment aktualizacja przeglądarek lub modyfikacja ustawień uniemożliwiające wykorzystanie opisywanych technik nie są dostępne. Google otrzymało raport i podzieliło się z mediami oświadczeniem, w którym poinformowali, iż otrzymali raport, doceniają pracę analityków i nieustannie inwestują w zwiększanie bezpieczeństwa Chrome Web Store.

Sam raport należy traktować jako Proof of Concept. w tej chwili tego typu techniki nie zostały zaobserwowane w atakach.

Więcej informacji oraz demonstracja PoC w formie video:

https://labs.sqrx.com/polymorphic-extensions-dd2310006e04

Oszustwa i podszycia

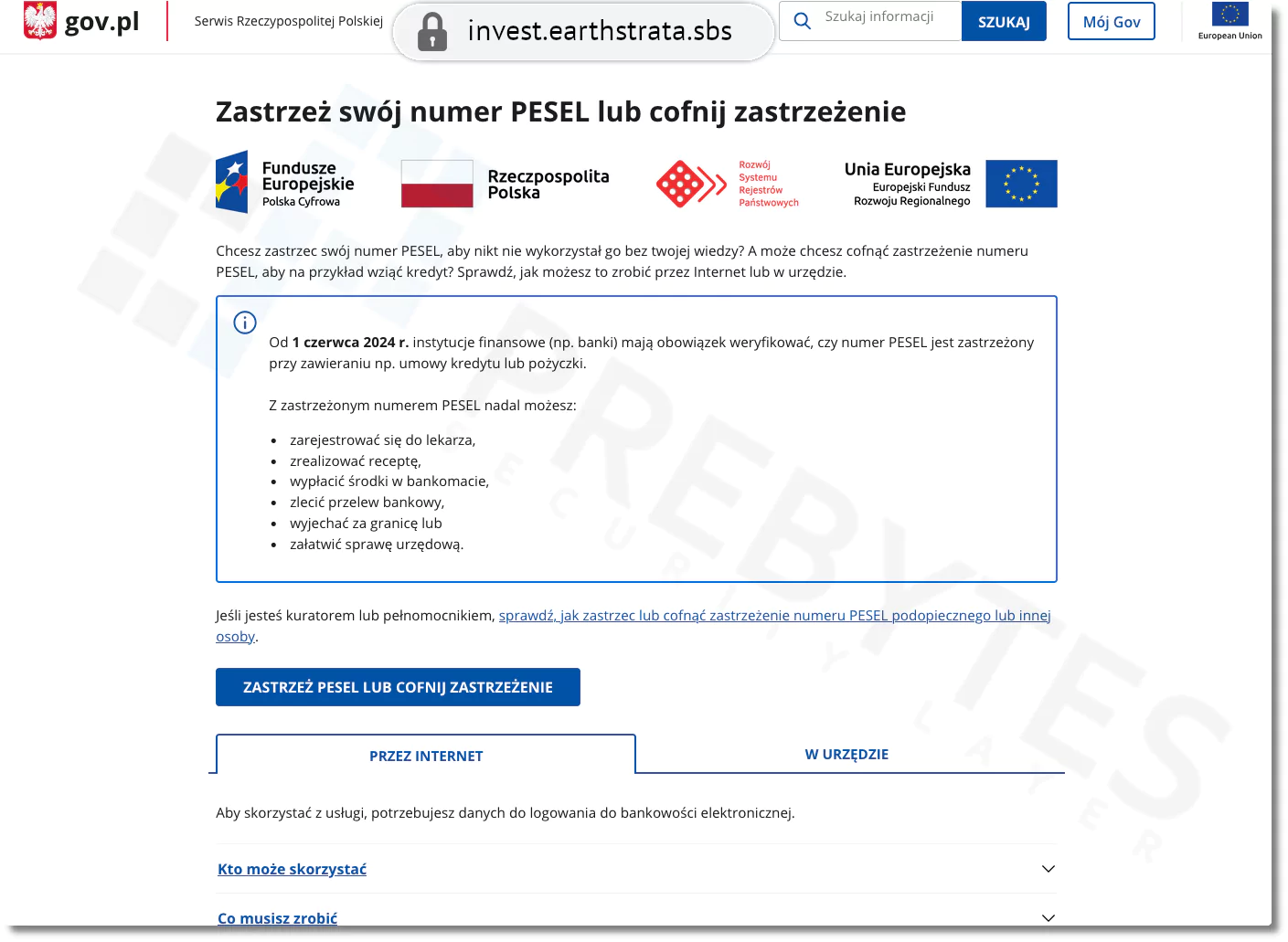

Reklamy na Facebooku zachęcające do zastrzeżenia numeru PESEL

W ostatnich tygodniach obserwujemy szereg podszyć pod aplikację mObywatel. W serwisie Facebook pojawiają się reklamy zachęcające do zastrzeżenia swojego PESEL.

Scenariusz wykorzystuje grafiki imitujące styl i treść oficjalnych kampanii rządowych w Polsce, a strony prowadzące do wyłudzenia danych są dokładną kopią oryginalnych witryn.

Źródło: https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac

Źródło: https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac

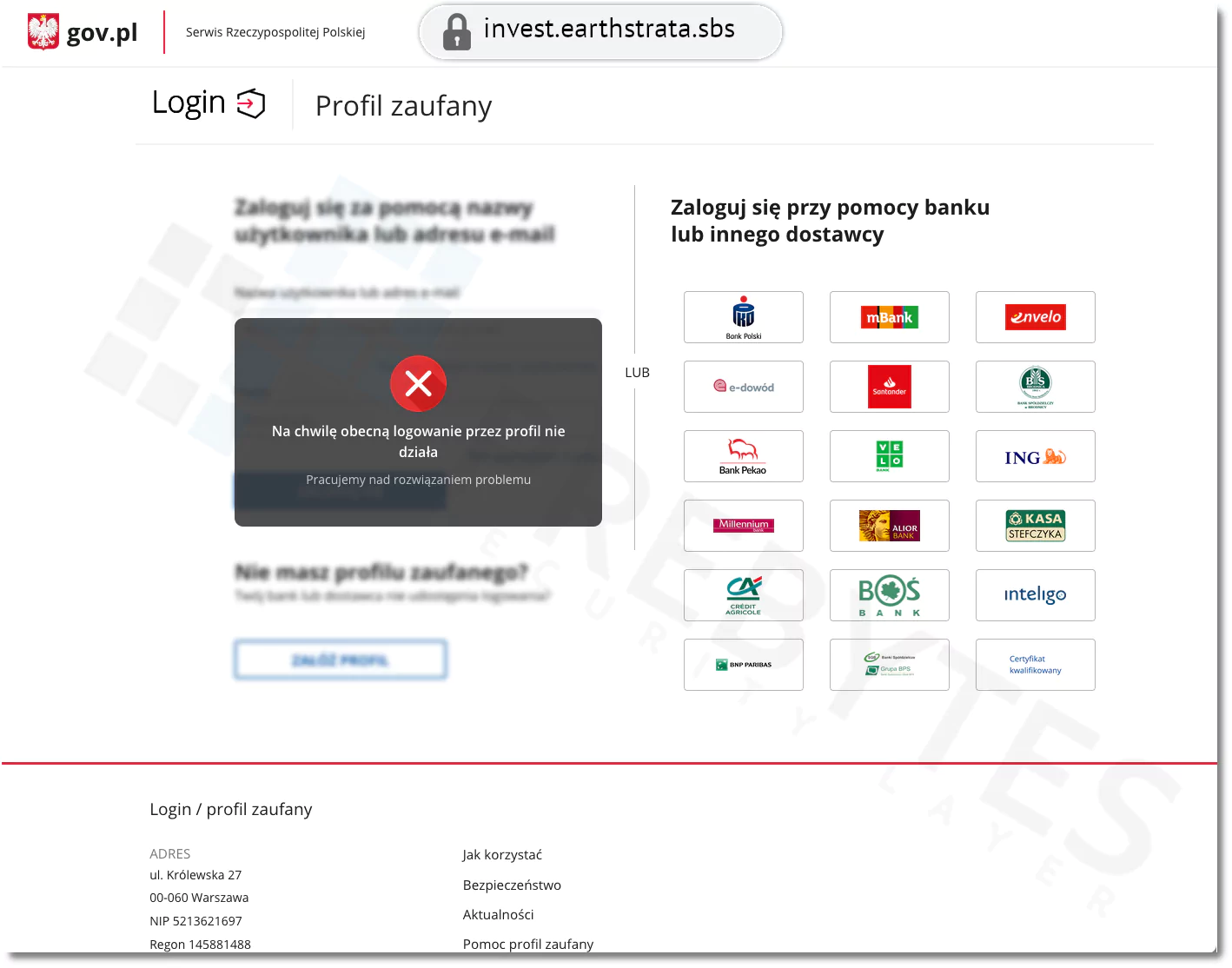

Przycisk „ZASTRZEŻ PESEL LUB COFNIJ ZASTRZEŻENIE” zamiast na stronę logowania login.gov.pl prowadzi na fałszywą stronę imitującą serwis logowania do Profilu Zaufanego.

Źródło: https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac

Źródło: https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac

Po wybraniu logowania za pośrednictwem jednego z banków następowało przekierowanie na kopię strony logowania, a od ofiary wyłudzano poświadczenia do bankowości elektronicznej. To dopracowana kampania, której celem jest kradzież pieniędzy. Wybrany scenariusz wskazuje na interesujący trend, w którym ofiary są oszukiwane pod pretekstem… zabezpieczenia się przed oszustwami. Ten przypadek podszycia to istotne przypomnienie, by nie ufać reklamom na portalach społecznościowych, a znalezione tam informacje należy weryfikować w źródłach i na oficjalnych stronach.

Więcej informacji:

https://x.com/ScamBagPl/status/1897372650282103100

https://x.com/CSIRT_KNF/status/1897660897490846089

https://www.sirt.pl/falszywe-strony-do-zastrzegania-pesel-jak-je-rozpoznac

CVE tygodnia

CVE-2025-27363. Zero-day w bibliotece FreeType

Ostatni tydzień stał pod znakiem Patch Tuesday – biuletynie bezpieczeństwa o podatnościach w produktach Microsoft. Choć Microsoft tradycyjnie dostarczył obfity zestaw różnych CVE i aktualizacji, my tym razem skupiliśmy na podatności spoza „stajni” Microsoft.

CVE-2025-27363 to krytyczna luka bezpieczeństwa w bibliotece FreeType oznaczona jako out-of-bounds write, która może prowadzić do zdalnego wykonania kodu. FreeType to popularny silnik renderujący czcionki, wykorzystywany w wielu systemach i aplikacjach. Ponieważ jest szeroko stosowany, luka CVE-2025-27363 może mieć globalny wpływ na bezpieczeństwo użytkowników i organizacji. Tak szeroka implementacja tej biblioteki sprawia, iż proces identyfikacji powierzchni zagrożenia jest bardziej skomplikowany (podatność może występować w wielu systemach, w różnych architekturach, w pojedynczych aplikacjach, pełnych paczkach oprogramowania, czy też rozwiązaniach typu appliance). Dodatkowym czynnikiem podnoszącym priorytet eliminacji tej podatności, jest fakt, iż jest aktywnie wykorzystywana w atakach – jako typowy zero-day. W takiej sytuacji podatność należy traktować już jako definicyjne zagrożenie (gdyż powierzchnia ataku występuje w niemal w każdym systemie).

Problem występuje podczas parsowania struktur subglyph w czcionkach TrueType GX oraz czcionkach zmiennych. Błąd polega na przypisaniu wartości typu signed short do zmiennej typu unsigned long, po czym dodawana jest stała wartość. To może spowodować przekroczenie zakresu liczby całkowitej (ang. integer wraparound), prowadząc do alokacji zbyt małego bufora w stercie. W efekcie do tego bufora mogą być zapisywane dane wykraczające poza jego przydzielony obszar, co stwarza ryzyko wykonania dowolnego kodu.

Luka ta dotyczy wersji FreeType 2.13.0 i starszych.

To nie pierwszy raz, gdy ten otwartoźródłowy silnik renderowania stał się celem złośliwych ataków. W 2020 roku Google wydało dużą aktualizację przeglądarki Chrome, aby załatać lukę zero-day w FreeType, aktywnie wykorzystywaną w atakach przez znaną grupę APT.

Więcej informacji:

https://nvd.nist.gov/vuln/detail/CVE-2025-27363

https://www.securityweek.com/freetype-zero-day-being-exploited-in-the-wild