Odkryto lukę w zabezpieczeniach dotyczą ponad 87 000 urządzeń korzystających z systemu FortiOS, co stawia je w obliczu poważnego zagrożenia związanego z potencjalnymi atakami typu zdalne wykonanie kodu (Remote Code Execution – RCE).

Luka dotyczy szerokiej gamy produktów firmy Fortinet, w tym FortiOS, FortiProxy, FortiPAM oraz FortiWeb, często stosowanych w przedsiębiorstwach i instytucjach do ochrony sieci, a także zarządzania bezpieczeństwem. Fortinet to renomowany dostawca rozwiązań zabezpieczeń, a jego produkty są powszechnie wykorzystywane do ochrony krytycznych infrastruktur IT. To nie pierwsza tak poważna podatność tego producenta, którą opisujemy na Kapitanie.

Szczegóły krytycznej luki CVE-2024-23113

Luka, zidentyfikowana jako CVE-2024-23113, została uznana za krytyczną, ponieważ umożliwia zdalnym napastnikom przejęcie kontroli nad dotkniętymi urządzeniami bez interakcji użytkownika, co może prowadzić do pełnej kompromitacji systemów.

Błąd wynika z wykorzystania zewnętrznie kontrolowanego ciągu formatu w demonie fgfmd w FortiOS, co pozwala nieuwierzytelnionym, zdalnym atakującym na wykonywanie dowolnego kodu lub poleceń poprzez specjalnie spreparowane żądania.

Krytyczna wada została oceniona na 9,8 w skali CVSS, co wskazuje na jej wyjątkowo poważny charakter.

Podatne wersje systemów Fortinet

Luka bezpieczeństwa dotyczy wersji FortiOS od 7.0 do 7.4.2, a także różnych wersji FortiPAM, FortiProxy i FortiWeb. Fortinet wydało poprawki dla wszystkich zagrożonych produktów i zdecydowanie zaleciło użytkownikom ich natychmiastową aktualizację do najnowszych, bezpiecznych wersji.

Szczegółowe rekomendacje aktualizacji:

- FortiOS 7.4: od wersji 7.4.0 do 7.4.2 – aktualizacja do wersji 7.4.3 lub nowszej.

- FortiOS 7.2: od wersji 7.2.0 do 7.2.6 – aktualizacja do wersji 7.2.7 lub nowszej.

- FortiOS 7.0: od wersji 7.0.0 do 7.0.13 – aktualizacja do wersji 7.0.14 lub nowszej.

- FortiPAM 1.2, 1.1, 1.0: wszystkie wersje – konieczna migracja do stabilnej, poprawionej wersji.

- FortiProxy 7.4: od wersji 7.4.0 do 7.4.2 – aktualizacja do wersji 7.4.3 lub nowszej.

- FortiProxy 7.2: od wersji 7.2.0 do 7.2.8 – aktualizacja do wersji 7.2.9 lub nowszej.

- FortiProxy 7.0: od wersji 7.0.0 do 7.0.15 – aktualizacja do wersji 7.0.16 lub nowszej.

- FortiWeb 7.4: od wersji 7.4.0 do 7.4.2 – aktualizacja do wersji 7.4.3 lub nowszej.

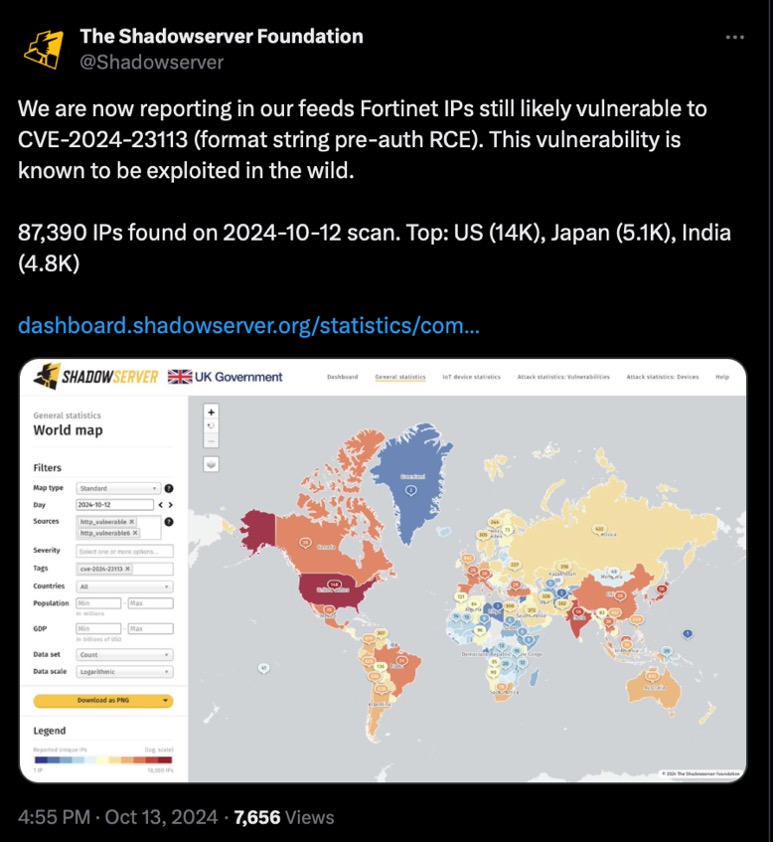

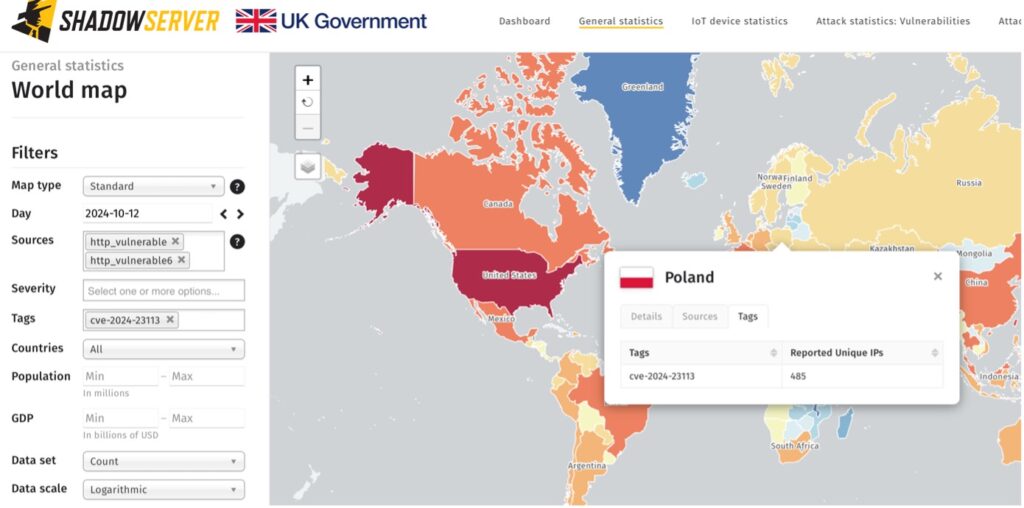

Zagrożone 87 000 urządzeń

Zgodnie ze skanami przeprowadzonymi przez Shadowserver zidentyfikowano około 87 390 adresów IP powiązanych z potencjalnie podatnymi urządzeniami Fortinet. Najwięcej podatnych urządzeń znajduje się w Stanach Zjednoczonych (14 000), a za nimi plasują się Japonia (5100) i Indie (4800). W Polsce według raportu jest podatnych 485 urządzeń.

Eksperci ds. bezpieczeństwa ostrzegają, iż atakujący mogą wykorzystać tę lukę do instalowania złośliwego oprogramowania, kradzieży danych czy też zakłócania działania systemów.

Jak uniknąć kłopotów?

Amerykańska Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) dodała lukę CVE-2024-23113 do swojego katalogu znanych luk w zabezpieczeniach na podstawie dowodów potwierdzających jej aktywne wykorzystywanie przez cyberprzestępców.

Jako tymczasowe obejście problemu Fortinet zaleca usunięcie dostępu fgfm na wszystkich interfejsach. Należy jednak pamiętać, iż może to uniemożliwić wykrycie urządzeń FortiGate przez FortiManager.

Jednocześnie CISA nakazała agencjom federalnym załatanie wszystkich podatnych urządzeń FortiOS w ciągu trzech tygodni, z terminem do 30 października.

Ze względu na szerokie zastosowanie produktów Fortinet w sieciach przedsiębiorstw i instytucji rządowych luka stanowi poważne zagrożenie dla organizacji na całym świecie. Eksperci ds. cyberbezpieczeństwa apelują o pilne podjęcie działań, aby zminimalizować ryzyko:

- Natychmiastowa aktualizacja zagrożonych urządzeń do najnowszych, bezpiecznych wersji.

- Wdrożenie zalecanych obejść, jeżeli szybkie załatanie nie jest możliwe.

- Stałe monitorowanie systemów w celu wykrycia jakichkolwiek oznak nieautoryzowanego dostępu lub podejrzanej aktywności.

- Przeprowadzenie szczegółowego audytu bezpieczeństwa infrastruktury sieciowej.

W obliczu ciągłych działań cyberprzestępców, którzy aktywnie wykorzystują znane luki w zabezpieczeniach, szybkie reagowanie jest najważniejsze dla ochrony krytycznej infrastruktury oraz poufnych danych przed potencjalnym atakiem.