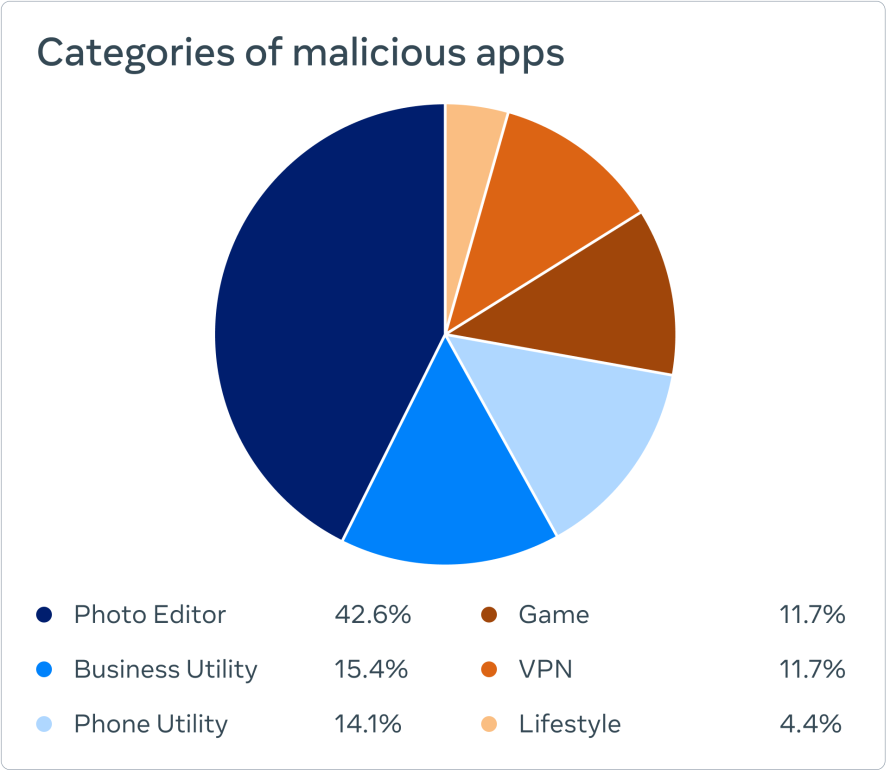

Facebook informuje o wykryciu ponad 400 aplikacji mobilnych na Androida oraz system iOS, które służyły ich autorom do przechwytywania danych logowania do serwisu społecznościowego. W sklepach z aplikacjami przedstawiały się jako „pomocne” narzędzia, np. edytory grafiki, gry czy VPN. Z czego zdecydowanie największą część stanowiły aplikacje do obróbki zdjęć:

Facebook podjął bardzo dobre działania. Oprócz zgłoszenia aplikacji do właścicieli platform Google Play i App Store powiadomił użytkowników dotkniętych opisywanym problemem.

Schemat działania jest standardowy. Prezentowane są użyteczne „możliwości” aplikacji w jej opisie, dodatkowo „potwierdzane” fałszywymi opiniami. To zwiększa szanse na zainstalowanie aplikacji przez ofiarę. Przed skorzystaniem wymagane jest zalogowanie dzięki konta Facebook, które j następuje na złośliwej witrynie.

Podane poświadczenia są przesyłane do atakujących, którzy mogą je wykorzystać m.in. do kolejnych ataków, które będą uwiarygadniane kontem firmowym albo prywatnym. Inne poważne zagrożenie to kradzież profilu oraz klientów, społeczności, ponieważ przestępca może skompromitować firmową stronę na Facebooku, publikując nieodpowiednie treści czy użyć jej do innych ataków.

Dlatego ważne jest zabezpieczenie dostępu do kont dzięki 2FA, a lepiej takim kluczem wspierającym protokół U2F. Dzięki niemu, po nieautoryzowanym uzyskaniu danych logowania, dostęp do konta wciąż będzie chroniony dodatkową warstwą zabezpieczeń. Warto pamiętać, iż jeżeli tych samych danych używamy w innych serwisach, to po przechwyceniu dostępu atakujący może spróbować zalogować się do pozostałych platform.